Topología tradicional de redes de Azure

Importante

Pruebe la experiencia de topología, que ofrece una visualización de los recursos de Azure que facilita la gestión de inventarios y la supervisión de la red a gran escala. Use la característica de topología para visualizar los recursos y sus dependencias entre suscripciones, regiones y ubicaciones.

En este artículo se describen las principales consideraciones y recomendaciones de diseño para las topologías de red en Microsoft Azure. En el siguiente diagrama se muestra una topología de red tradicional de Azure:

Consideraciones de diseño

Varias topologías de red pueden conectar varias redes virtuales de zona de aterrizaje. Algunos ejemplos de topologías de red son las topologías en estrella tipo radial, de malla completa y topologías híbridas. También puede tener varias redes virtuales conectadas mediante varios circuitos o conexiones de Azure ExpressRoute.

Las redes virtuales no pueden atravesar los límites de la suscripción. Pero puede usar el emparejamiento de red virtual, un circuito ExpressRoute o puertas de enlace de VPN Gateway para lograr la conectividad entre redes virtuales en diferentes suscripciones.

El emparejamiento de red virtual es el método preferido para conectar redes virtuales en Azure. Puede usar el emparejamiento de redes virtuales para conectarlas en la misma región, a través de regiones de Azure diferentes y en distintos inquilinos de Microsoft Entra.

El emparejamiento de red virtual y el emparejamiento de red virtual global no son transitivos. Para habilitar una red de tránsito, se necesitan rutas definidas por el usuario (UDR) y aplicaciones virtuales de red (NVA). Para más información, consulte topología de red en estrella tipo hub-and-spoke en Azure.

Puede compartir un plan de Azure DDoS Protection entre todas las redes virtuales de un único inquilino de Microsoft Entra para proteger los recursos con direcciones IP públicas. Para obtener más información, vea Protección contra DDoS.

Los planes de Protección contra DDoS solo cubren los recursos con direcciones IP públicas.

El costo de un plan de Protección contra DDoS incluye 100 direcciones IP públicas en todas las redes virtuales protegidas asociadas al plan de Protección contra DDoS. La protección de más recursos tiene un mayor costo. Para obtener más información, vea los precios de Protección contra DDoS o las Preguntas frecuentes.

Revise los recursos admitidos de los planes de Protección contra DDoS.

Puede usar circuitos ExpressRoute para establecer la conexión entre redes virtuales dentro de la misma región geopolítica o usar el complemento premium para la conectividad entre regiones geopolíticas. Tenga en cuenta los siguientes puntos:

El tráfico de red a red puede experimentar una mayor latencia, porque debe pasar por los enrutadores perimetrales de Microsoft Enterprise (MSEE).

La SKU de puerta de enlace de ExpressRoute restringe el ancho de banda.

Implemente y administre redes definidas por el usuario si es necesario inspeccionarlas o registrarlas para comprobar el tráfico entre redes virtuales.

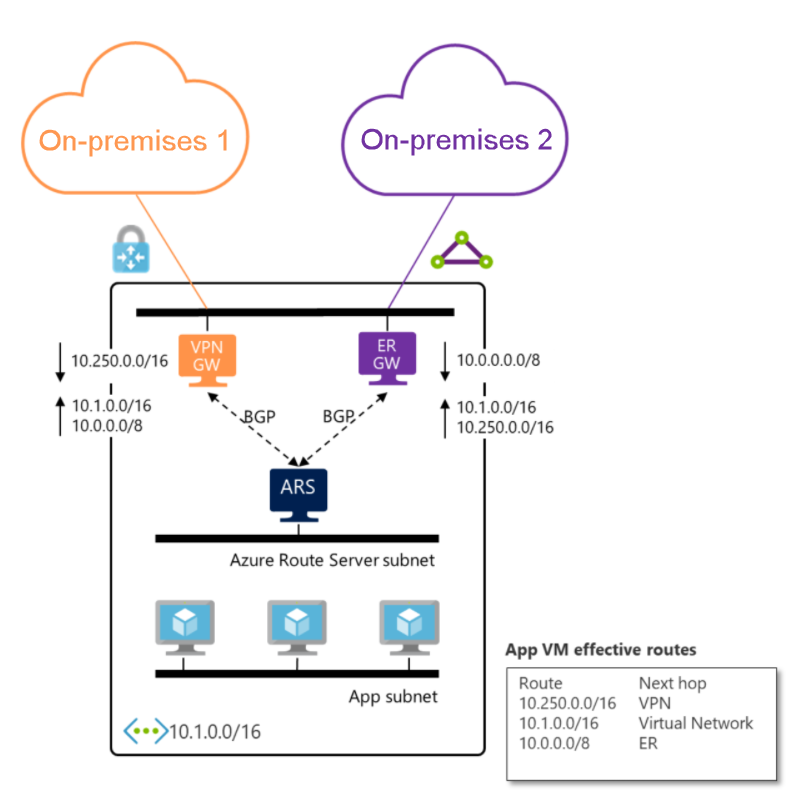

Las puertas de enlace VPN con Protocolo de puerta de enlace de borde (BGP) son transitivas en Azure y en el entorno local, pero no proporcionan acceso transitivo a redes conectadas mediante ExpressRoute de manera predeterminada. Si necesita acceso transitivo a las redes conectadas mediante ExpressRoute, plantéese usar Azure Route Server.

Cuando conecte varios circuitos ExpressRoute a la misma red virtual, use pesos de conexión y técnicas de BGP para garantizar una ruta de acceso óptima para el tráfico entre las redes locales y Azure. Para obtener más información, consulte Optimización del enrutamiento de ExpressRoute.

Si usa métricas de BGP para influir en el enrutamiento de ExpressRoute, necesita cambiar la configuración fuera de la plataforma de Azure. Por lo tanto, la organización o el proveedor de conectividad deben configurar sus enrutadores locales según corresponda.

Los circuitos ExpressRoute con complementos prémium proporcionan conectividad global.

ExpressRoute tiene ciertos límites, incluido un número máximo de conexiones de ExpressRoute para cada puerta de enlace de ExpressRoute. Y el emparejamiento privado de ExpressRoute tiene un número máximo de rutas que puede identificar de Azure a un entorno local. Para obtener más información, vea Límites de ExpressRoute.

El rendimiento máximo en total de una puerta de enlace VPN es de 10 Gbps. Una puerta de enlace de VPN admite hasta 100 túneles de sitio a sitio o de red a red.

Si una NVA forma parte de la arquitectura, podría usar el servidor de rutas para simplificar el enrutamiento dinámico entre la NVA y la red virtual. Use el servidor de rutas para intercambiar información de enrutamiento directamente mediante el BGP entre cualquier NVA que admita BGP y la red definida por software (SDN) de Azure en la red virtual de Azure. No es necesario configurar ni mantener manualmente tablas de rutas con este enfoque.

Recomendaciones de diseño

Se debe tener en cuenta un diseño de red basado en la topología tradicional de red tipo hub-and-spoke para los siguientes escenarios:

Una arquitectura de red implementada dentro de una única región de Azure.

Una arquitectura de red que abarca varias regiones de Azure y en la que no es necesaria la conectividad transitiva entre las redes virtuales de las zonas de aterrizaje de varias regiones.

Una arquitectura de red que abarque varias regiones de Azure y el emparejamiento de red virtual global que pueda conectar redes virtuales entre regiones de Azure.

No es necesario disponer de conectividad transitiva entre las conexiones VPN y ExpressRoute.

El principal método de conectividad híbrida en vigor es ExpressRoute y el número de conexiones VPN es inferior a 100 por cada puerta de enlace de VPN Gateway.

Existe una dependencia en los dispositivos virtuales de red centralizados y en el enrutamiento pormenorizado.

En el caso de las implementaciones regionales, use principalmente la topología de tipo radial con un concentrador regional para cada región de Azure radial. Use redes virtuales de zona de aterrizaje de la aplicación que usen el emparejamiento de red virtual para conectarse a una red virtual regional de concentrador central en los escenarios siguientes:

Conectividad entre entornos locales mediante ExpressRoute habilitada en dos ubicaciones de emparejamiento diferentes. Para obtener más información, vea Diseño y arquitectura de ExpressRoute para la resistencia.

Una VPN para la conectividad de rama.

Conectividad de radio a radio mediante NVA y UDR.

Protección de salida de Internet mediante Azure Firewall u otra NVA que no sea de Microsoft.

En el diagrama siguiente se muestra la topología en estrella tipo hub-and-spoke. Use esta configuración para garantizar un control de tráfico adecuado y cumplir la mayoría de los requisitos de segmentación e inspección.

Use la topología que tiene varias redes virtuales conectadas mediante varios circuitos ExpressRoute en diferentes ubicaciones de emparejamiento si:

Necesita un alto nivel de aislamiento. Para obtener más información, vea Diseño y arquitectura de ExpressRoute para la resistencia.

Necesita un ancho de banda de ExpressRoute dedicado para unidades de negocio específicas.

Ha alcanzado el número máximo de conexiones por cada puerta de enlace de ExpressRoute. Para determinar el número máximo, vea Límites de ExpressRoute.

El siguiente diagrama muestra esta topología.

En el caso del emparejamiento de base dual dentro de la misma ciudad, considere la posibilidad de usar ExpressRoute Metro.

Implemente Azure Firewall o NVA de asociados en la red virtual del centro de conectividad central para la protección y filtrado del tráfico Horizontal de derecha a izquierda o Vertical de abajo arriba.

Implemente un conjunto de servicios compartidos mínimos, incluidas las puertas de enlace ExpressRoute, las puertas de enlace VPN (según sea necesario) y Azure Firewall o los dispositivos virtuales de red de asociados (según sea necesario) en la red virtual del centro de conectividad central. Si es necesario, implemente también controladores de dominio de Active Directory y servidores DNS.

Implemente un único plan estándar de Protección contra DDoS en la suscripción de conectividad. Use esta plan para todas las redes virtuales de plataforma y zona de aterrizaje.

Use sus redes existentes, conmutación de etiquetas de multiprotocolo (MPLS) y SD-WAN, para conectar las ubicaciones de las sucursales con las oficinas centrales de la empresa. Si no usa el servidor de rutas, no tiene compatibilidad con el tránsito en Azure entre ExpressRoute y puertas de enlace de VPN Gateway.

Implemente Azure Firewall o dispositivos virtuales de red de asociados para la protección y filtrado del tráfico este-oeste o sur-norte en la red virtual del centro de conectividad central.

Cuando implemente tecnologías de red o NVA de asociados, siga las instrucciones del proveedor del asociado para asegurarse de que:

El proveedor admite la implementación.

La guía admite alta disponibilidad y máximo rendimiento.

No hay configuraciones en conflicto con las redes de Azure.

No implemente las NVA de entrada de nivel 7, como Azure Application Gateway, como un servicio compartido en la red virtual del centro de conectividad central. En su lugar, impleméntelos junto con la aplicación en sus respectivas zonas de aterrizaje.

Implemente un único plan estándar de Protección contra DDoS en la suscripción de conectividad.

- Todas las redes virtuales de plataforma y zona de aterrizaje deben usar este plan.

Use sus redes existentes, conmutación de etiquetas de multiprotocolo (MPLS) y SD-WAN, para conectar las ubicaciones de las sucursales con las oficinas centrales de la empresa. Si no usa el servidor de rutas, no hay compatibilidad con el tránsito en Azure entre ExpressRoute y puertas de enlace de VPN Gateway.

Si se requiere transitividad entre ExpressRoute y las puertas de enlace de VPN en un escenario de tipo radial, use el servidor de rutas. Para obtener más información, vea Compatibilidad del servidor de rutas con ExpressRoute y VPN de Azure.

Cuando tenga redes radiales en varias regiones de Azure y necesite conectar algunas zonas de aterrizaje entre regiones, use el emparejamiento de red virtual global. Puede conectar directamente redes virtuales de zona de aterrizaje que necesiten enrutar el tráfico entre sí. En función de la SKU de la máquina virtual de comunicación, el emparejamiento de red virtual global puede proporcionar un alto rendimiento de red. El tráfico que va entre las redes virtuales de zona de aterrizaje emparejadas directamente omitirá las NVA dentro de las redes virtuales de centro. Se aplican limitaciones sobre el emparejamiento de red virtual global al tráfico.

Cuando tenga redes radiales en varias regiones de Azure y la mayoría de las zonas de aterrizaje necesiten conectarse entre regiones, use las NVA de centro para conectar redes virtuales de centro de cada región entre sí y enrutar el tráfico entre regiones. También puede usar este enfoque si no puede usar el emparejamiento directo para omitir las NVA de centro debido a la incompatibilidad con los requisitos de seguridad. El emparejamiento de red virtual global o los circuitos ExpressRoute pueden ayudarle a conectar redes virtuales del centro de las siguientes maneras:

El emparejamiento de red virtual global proporciona una conexión de baja latencia y alto rendimiento, pero genera tarifas de tráfico.

Si se enruta mediante ExpressRoute, es posible que aumente la latencia debido a la horquilla MSEE. La SKU de puerta de enlace de ExpressRoute seleccionada limita el rendimiento.

En el diagrama siguiente se muestran las opciones de conectividad de centro a centro:

Cuando necesite conectar dos regiones de Azure, use el emparejamiento de red virtual global para conectar las redes virtuales de centro en cada región.

Use una arquitectura de redes de tránsito global administrada basada en Azure Virtual WAN si su organización:

Requiere arquitecturas de redes radiales en más de dos regiones de Azure.

Requiere conectividad de tránsito global entre redes virtuales de zonas de aterrizaje en regiones de Azure.

Quiere minimizar la sobrecarga de administración de red.

Cuando necesite conectar más de dos regiones de Azure, se recomienda que las redes virtuales de centro de cada región se conecten a los mismos circuitos ExpressRoute. El emparejamiento de red virtual global le exige que administre un gran número de relaciones de emparejamiento y un conjunto complejo de UDR en varias redes virtuales. En el diagrama siguiente se muestra cómo conectar redes radiales en tres regiones:

Cuando use circuitos ExpressRoute para la conectividad entre regiones, los radios de diferentes regiones se comunican directamente y omiten el servidor de seguridad, porque aprenden mediante rutas BGP a los radios del centro remoto. Si necesita que las NVA de firewall en las redes virtuales de centro inspeccionen el tráfico entre radios, debe implementar una de estas opciones:

Cree entradas de ruta más específicas en las UDR de radio para el firewall en la red virtual del centro local con el fin de redirigir el tráfico entre centros.

Deshabilitar la propagación de BGP en los radios, lo que simplifica la configuración de la ruta en el UDR.

Cuando su organización requiera arquitecturas de redes radiales en más de dos regiones de Azure y conectividad de tránsito global entre redes virtuales de zona de aterrizaje en las regiones de Azure, si lo que quiere es minimizar la sobrecarga de administración de red, se recomienda una arquitectura de red de tránsito global administrada basada en Virtual WAN.

Implemente los recursos de red del centro de cada región en grupos de recursos independientes y ordene en cada región implementada.

Use Azure Virtual Network Manager para administrar la conectividad y la configuración de seguridad de las redes virtuales globalmente entre suscripciones.

Use las conclusiones de red de Azure Monitor para supervisar el estado de un extremo a otro de sus redes en Azure.

Al conectar redes virtuales de radio con la red virtual de centro central, es necesario tener en cuenta los dos límitessiguientes:

El número máximo de conexiones de emparejamiento de red virtual por red virtual.

El número máximo de prefijos anunciados desde Azure al entorno local mediante ExpressRoute con emparejamiento privado.

Asegúrese de que el número de redes virtuales radiales conectadas a la red virtual de concentrador no supere ninguno de esos límites.