Azure Container Registry mitiga la filtración de datos con puntos de conexión de datos dedicados

Azure Container Registry nos trae puntos de conexión de datos dedicados. Esta característica permite que haya reglas de firewall de clientes estrechamente limitadas a registros específicos, lo que minimiza los problemas de filtración de datos.

La característica de puntos de conexión de datos dedicados está disponible en el nivel de servicio Premium. Para obtener información sobre los precios, consulte Precios de Container Registry.

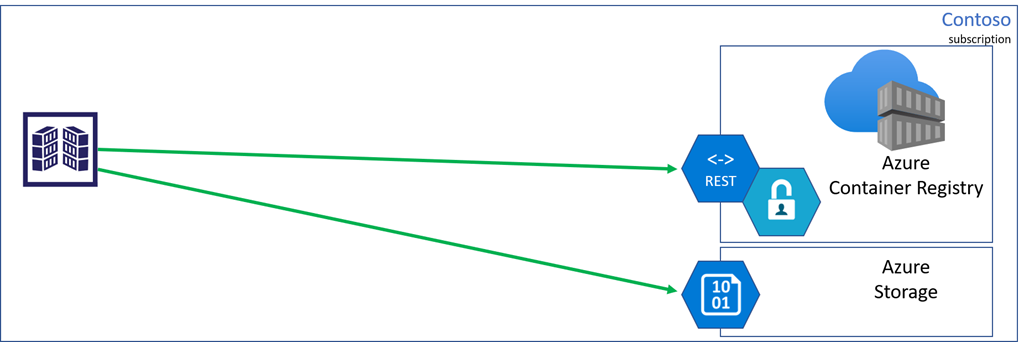

La extracción de contenido de un registro implica dos puntos de conexión:

Punto de conexión del registro, denominado a menudo dirección URL de inicio de sesión, que se usa para la autenticación y la detección de contenido. Un comando como docker pulls contoso.azurecr.io/hello-world realiza una solicitud REST, que autentica y negocia las capas, que representan el artefacto solicitado.

Los puntos de conexión de datos sirven a blobs que representan capas de contenido.

Cuentas de almacenamiento administradas por el registro

Azure Container Registry es un servicio multiinquilino. El servicio del registro administra las cuentas de almacenamiento del punto de conexión de datos. Entre las ventajas de las cuentas de almacenamiento administradas se incluyen el equilibrio de carga, la división del contenido conflictivo, varias copias para una entrega de contenido simultánea superior y compatibilidad con varias regiones con replicación geográfica.

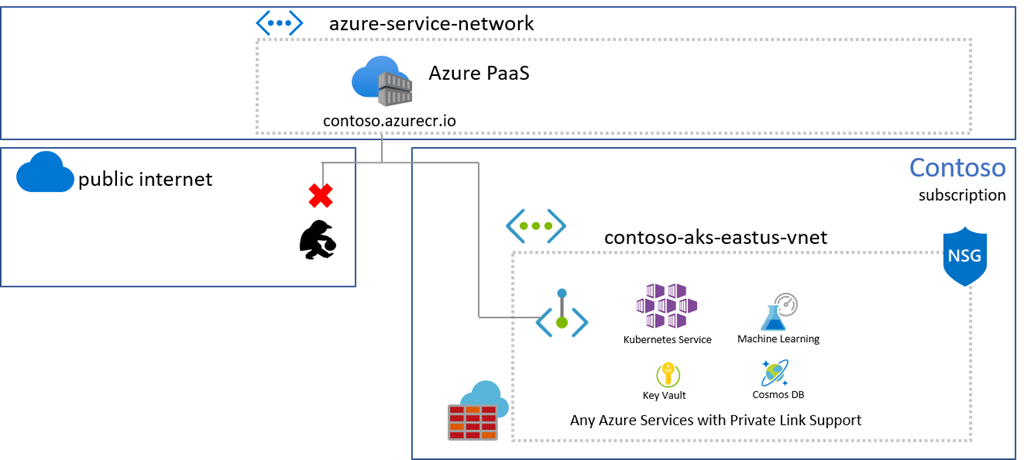

Compatibilidad con redes virtuales de Azure Private Link

La compatibilidad con redes virtuales de Azure Private Link habilita los puntos de conexión privados para el servicio de registro administrado desde Azure Virtual Networks. En este caso, tanto el registro como los puntos de conexión de datos son accesibles desde dentro de la red virtual mediante direcciones IP privadas.

Una vez que el servicio de registro administrado y las cuentas de almacenamiento están protegidos para acceder desde dentro de la red virtual, se quitan los puntos de conexión públicos.

Desafortunadamente, la conexión de red virtual no siempre es una opción.

Importante

Azure Private Link es la manera más segura de controlar el acceso a la red entre los clientes y el registro, ya que el tráfico de red se limita a Azure Virtual Network mediante direcciones IP privadas. Cuando Private Link no es una opción, los puntos de conexión de datos dedicados pueden proporcionar conocimientos seguros sobre qué recursos son accesibles desde cada cliente.

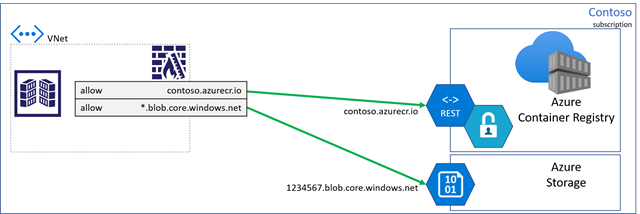

Reglas de firewall de clientes y riesgos de filtración de datos

Las reglas de firewall de clientes limitan el acceso a recursos específicos. Las reglas de firewall se aplican al conectarse a un registro desde hosts locales, dispositivos IoT o agentes de compilación personalizados. Las reglas también se aplican cuando la compatibilidad con Private Link no es una opción.

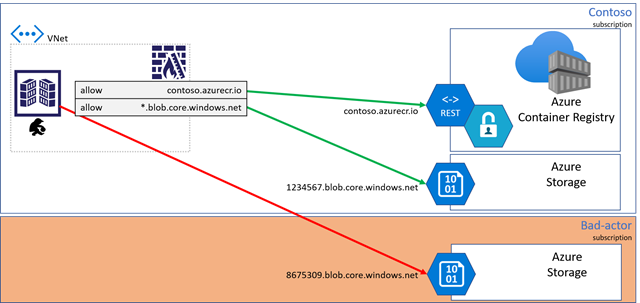

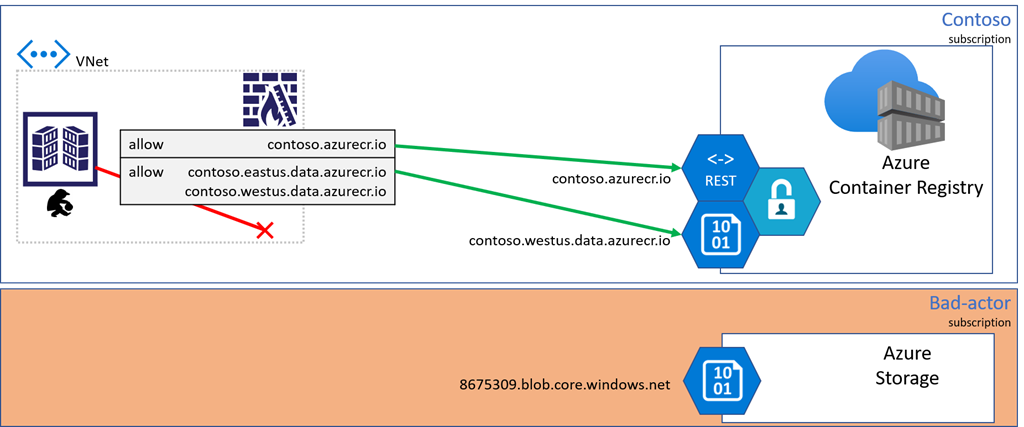

A medida que los clientes bloqueaban sus configuraciones de firewall de cliente, se daban cuenta de que debían crear una regla con un carácter comodín para todas las cuentas de almacenamiento, lo que planteaba problemas con la filtración de datos. Un actor malintencionado podría implementar código que pudiera escribir en su cuenta de almacenamiento.

Así pues, para abordar estos problemas de filtración de datos, Azure Container Registry está haciendo que los puntos de conexión de datos dedicados estén disponibles.

Puntos de conexión de datos dedicados

Puntos de conexión de datos dedicados, ayudan a recuperar capas del servicio Azure Container Registry, con nombres de dominio completos que representan el dominio del registro.

Como cualquier registro se puede replicar geográficamente, se usa un patrón regional: [registry].[region].data.azurecr.io.

En el ejemplo de Contoso, se agregan varios puntos de conexión de datos regionales que admiten la región local con una réplica cercana.

Con los puntos de conexión de datos dedicados, se impide que el actor malintencionado escriba en otras cuentas de almacenamiento.

Habilitación de puntos de conexión de datos dedicados

Nota

Cambiar a puntos de conexión de datos dedicados afectará a los clientes que han configurado el acceso de firewall a los puntos de conexión existentes *.blob.core.windows.net, lo que provocará errores de extracción. Para asegurarse de que los clientes tienen un acceso consistente, agregue los nuevos puntos de conexión de datos a las reglas de firewall de clientes. Una vez hecho esto, los registros existentes pueden habilitar puntos de conexión de datos dedicados a través de az cli.

Para usar los pasos de la CLI de Azure descritos en este artículo, se requiere la versión 2.4.0 de la CLI de Azure o una versión posterior. Si tiene que instalarla o actualizarla, consulte Instalación de la CLI de Azure o ejecute Azure Cloud Shell.

- Ejecute el comando az acr update para habilitar el punto de conexión de datos dedicado.

az acr update --name contoso --data-endpoint-enabled

- Ejecute el comando az acr show para ver los puntos de conexión de datos, incluidos los puntos de conexión regionales para los registros con replicación geográfica.

az acr show-endpoints --name contoso

Salida del ejemplo:

{

"loginServer": "contoso.azurecr.io",

"dataEndpoints": [

{

"region": "eastus",

"endpoint": "contoso.eastus.data.azurecr.io",

},

{

"region": "westus",

"endpoint": "contoso.westus.data.azurecr.io",

}

]

}

Pasos siguientes

- Configuración para acceder a un registro de contenedor de Azure detrás de las reglas de firewall de .

- Conexión de Azure Container Registry mediante Azure Private Link