Creación y administración de usuarios en un sensor de red de OT

Microsoft Defender para IoT proporciona herramientas para administrar el acceso de usuarios locales en el sensor de red de OT y la consola de administración local heredada. Los usuarios de Azure se administran en el nivel de suscripción de Azure mediante RBAC de Azure.

En este artículo se describe cómo administrar usuarios locales directamente en un sensor de red de OT.

Usuarios con privilegios predeterminados

De forma predeterminada, cada sensor de red OT se instala con el usuario admin privilegiado, que tiene acceso a herramientas avanzadas para la resolución de problemas y la configuración.

Cuando configure un sensor por primera vez, inicie sesión como usuario admin, cree un usuario inicial con una función de administrador y luego cree usuarios adicionales para analistas de seguridad y usuarios de solo lectura.

Para obtener más información, consulte Instalar y configurar su sensor OT y Usuarios locales privilegiados predeterminados.

Las versiones de sensor anteriores a 23.1.x también incluyen los usuarios privilegiados cyberx y cyberx_host. En las versiones 23.1.x y posteriores, estos usuarios están instalados, pero no habilitados de forma predeterminada.

Para habilitar cyberx y cyberx_host usuarios en las versiones 23.1.x y posteriores, por ejemplo, para usarlos con la CLI de Defender para IoT, restablezca la contraseña. Para obtener más información, consulte Cambiar la contraseña de un usuario del sensor.

Configurar una conexión de Active Directory

Se recomienda configurar usuarios locales en el sensor de OT con Active Directory para permitir que los usuarios de Active Directory inicien sesión en el sensor y usen grupos de Active Directory, con permisos colectivos asignados a todos los usuarios del grupo.

Por ejemplo, use Active Directory cuando tenga un gran número de usuarios a los que quiere asignar acceso de solo lectura y le interese administrar esos permisos en el nivel de grupo.

Sugerencia

Cuando esté listo para empezar a administrar la configuración del sensor de OT a escala, defina la configuración de Active Directory desde Azure Portal. Una vez que aplique la configuración de Azure Portal, la configuración de la consola del sensor será de solo lectura. Para obtener más información, consulte Configuración de los valores del sensor de OT en Azure Portal (versión preliminar).

Para realizar la integración con Active Directory:

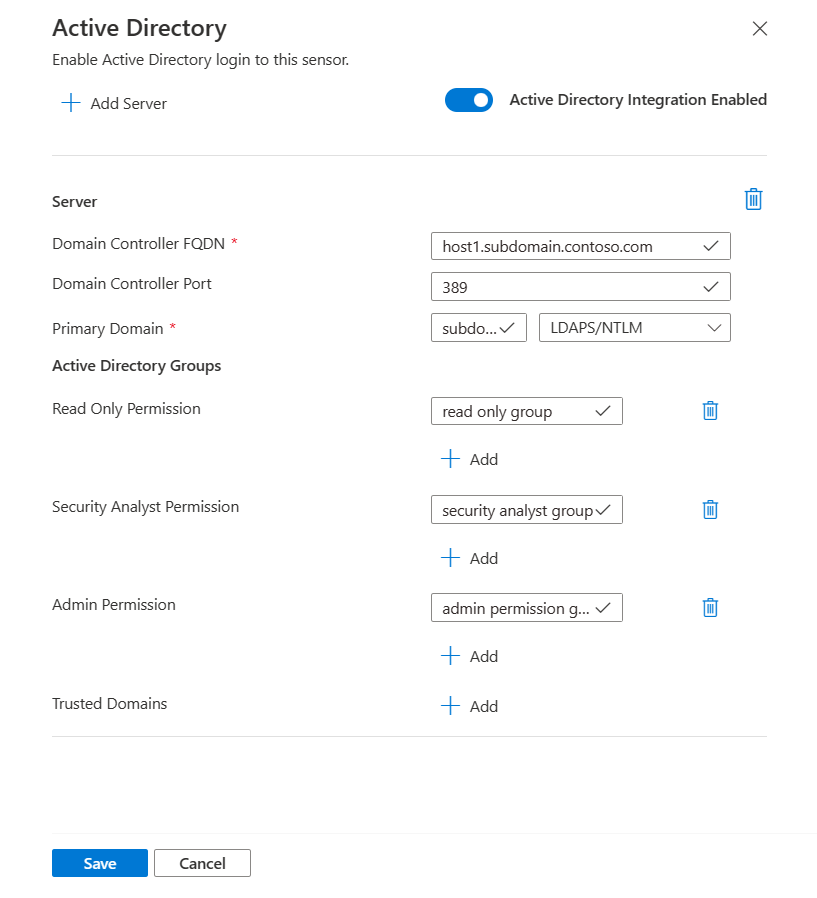

Inicie sesión en el sensor de OT y seleccione Configuración del sistema>Integraciones>Active Directory.

Active la opción Active Directory Integration Enabled (Integración de Active Directory habilitada).

Especifique los valores siguientes para el servidor de Active Directory:

Nombre Descripción Nombre de dominio completo del controlador de dominio Nombre de dominio completo (FQDN) exactamente como aparece en el servidor LDAP. Por ejemplo, escriba host1.subdomain.contoso.com:

Si se produce un problema con la integración mediante el FQDN, compruebe la configuración de DNS. También puede escribir la dirección IP explícita del servidor LDAP en lugar del FQDN al configurar la integración.Puerto del controlador de dominio Puerto en el que está configurado el servidor LDAP. Por ejemplo, use el puerto 636 para las conexiones LDAPS (SSL). Dominio principal Especifique el nombre de dominio, como subdomain.contoso.com, y seleccione el tipo de conexión para la configuración de LDAP.

Los tipos de conexión admitidos incluyen LDAPS/NTLMv3 (recomendado), LDAP/NTLMv3 o LDAP/SASL-MD5.Grupos de Active Directory Seleccione + Agregar para agregar un grupo de Active Directory a cada nivel de permiso enumerado, según sea necesario.

Al escribir un nombre de grupo, asegúrese de escribir el nombre del grupo exactamente como está definido en la configuración de Active Directory en el servidor LDAP. Use estos nombres de grupo al agregar nuevos usuarios del sensor con Active Directory.

Los niveles de permisos admitidos incluyen Solo lectura, Analista de seguridad, Administrador y Dominios de confianza.Importante

Al especificar los parámetros de LDAP:

- Defina los valores exactamente como aparecen en Active Directory, sin tener en cuenta las mayúsculas y minúsculas.

- Use solo caracteres en minúscula, incluso si la configuración de Active Directory usa mayúsculas.

- LDAP y LDAPS no se pueden configurar para el mismo dominio. Aun así, puede configurar cada uno en dominios diferentes y, después, usarlos al mismo tiempo.

Para agregar otro servidor de Active Directory, seleccione + Agregar servidor en la parte superior de la página y defina los valores del servidor.

Cuando haya agregado todos los servidores de Active Directory, seleccione Guardar.

Por ejemplo:

Incorporación de nuevos usuarios del sensor de OT

En este procedimiento se describe cómo crear usuarios para un sensor de red de OT específico.

Requisitos previos: este procedimiento está disponible para los usuarios admin, cyberx y cyberx_host, así como para cualquier usuario con el rol de Administrador.

Para agregar un usuario:

Inicie sesión en la consola del sensor y seleccione Usuarios>+ Agregar usuario.

En la página Crear un usuario | Usuarios, escriba los detalles siguientes:

Nombre Descripción Nombre de usuario Escriba un nombre de usuario significativo para el usuario. Correo electrónico Escriba la dirección de correo electrónico del usuario. Nombre Escriba el nombre del usuario. Last Name Escriba los apellidos del usuario. Rol Seleccione uno de los siguientes roles de usuario: Administrador, Analista de seguridad o Solo lectura. Para obtener más información, consulte Roles de usuario locales. Contraseña Seleccione el tipo de usuario: Local o Usuario de Active Directory.

Para los usuarios locales, escriba una contraseña. Entre los requisitos de la contraseña, se incluyen los siguientes:

- Ocho caracteres como mínimo

- Caracteres alfabéticos en minúsculas y en mayúsculas

- Al menos un número

- Al menos un símbolo

Solo los usuarios administradores pueden modificar las contraseñas de usuario local.Sugerencia

La integración con Active Directory permite asociar grupos de usuarios a niveles de permisos específicos. Si quieres crear usuarios usando Active Directory, primero configura una conexión de Active Directory y luego vuelve a este procedimiento.

Cuando haya terminado, haga clic en Guardar.

El nuevo usuario se agrega y aparece en la página Usuarios del sensor.

Para editar un usuario, seleccione el icono Editar ![]() para el usuario que quiere editar y cambie los valores según sea necesario.

para el usuario que quiere editar y cambie los valores según sea necesario.

Para eliminar un usuario, seleccione el botón Eliminar para el usuario que quiere eliminar.

Cambio de la contraseña de un usuario del sensor

En este procedimiento se describe la forma en que los usuarios administradores pueden cambiar las contraseñas de usuario local. Los usuarios administradores pueden cambiar sus propias contraseñas o las de otros usuarios con el rol de Analista de seguridad o Solo lectura. Los usuarios con privilegios pueden cambiar sus propias contraseñas y las de usuarios administradores.

Sugerencia

Si necesita recuperar el acceso a una cuenta de usuario con privilegios, consulte Recuperación del acceso con privilegios a un sensor.

Requisitos previos: este procedimiento está disponible solo para los usuarios cyberx, admin o cyberx_host, o para usuarios con el rol de Administrador.

Para cambiar la contraseña de un usuario en un sensor:

Inicie sesión en el sensor y seleccione Usuarios.

En la página Usuarios del sensor, busque el usuario cuya contraseña debe cambiar.

A la derecha de la fila de ese usuario, seleccione el menú de opciones (…) >Editar para abrir el panel de usuario.

En el panel de usuario de la derecha, en el área Cambiar contraseña, escriba y confirme la nueva contraseña. Si va a cambiar su propia contraseña, también deberá escribir la contraseña actual.

Entre los requisitos de la contraseña se incluyen los siguientes:

- Ocho caracteres como mínimo

- Caracteres alfabéticos en minúsculas y en mayúsculas

- Al menos un número

- Al menos un símbolo

Cuando haya terminado, haga clic en Guardar.

Recuperación del acceso con privilegios a un sensor

En este procedimiento se describe cómo recuperar el acceso con privilegios a un sensor para los usuarios cyberx, admin o cyberx_host. Para más información, consulte Usuarios locales con privilegios predeterminados.

Requisitos previos: este procedimiento está disponible solo para los usuarios cyberx, admin o cyberx_host.

Para recuperar el acceso con privilegios a un sensor:

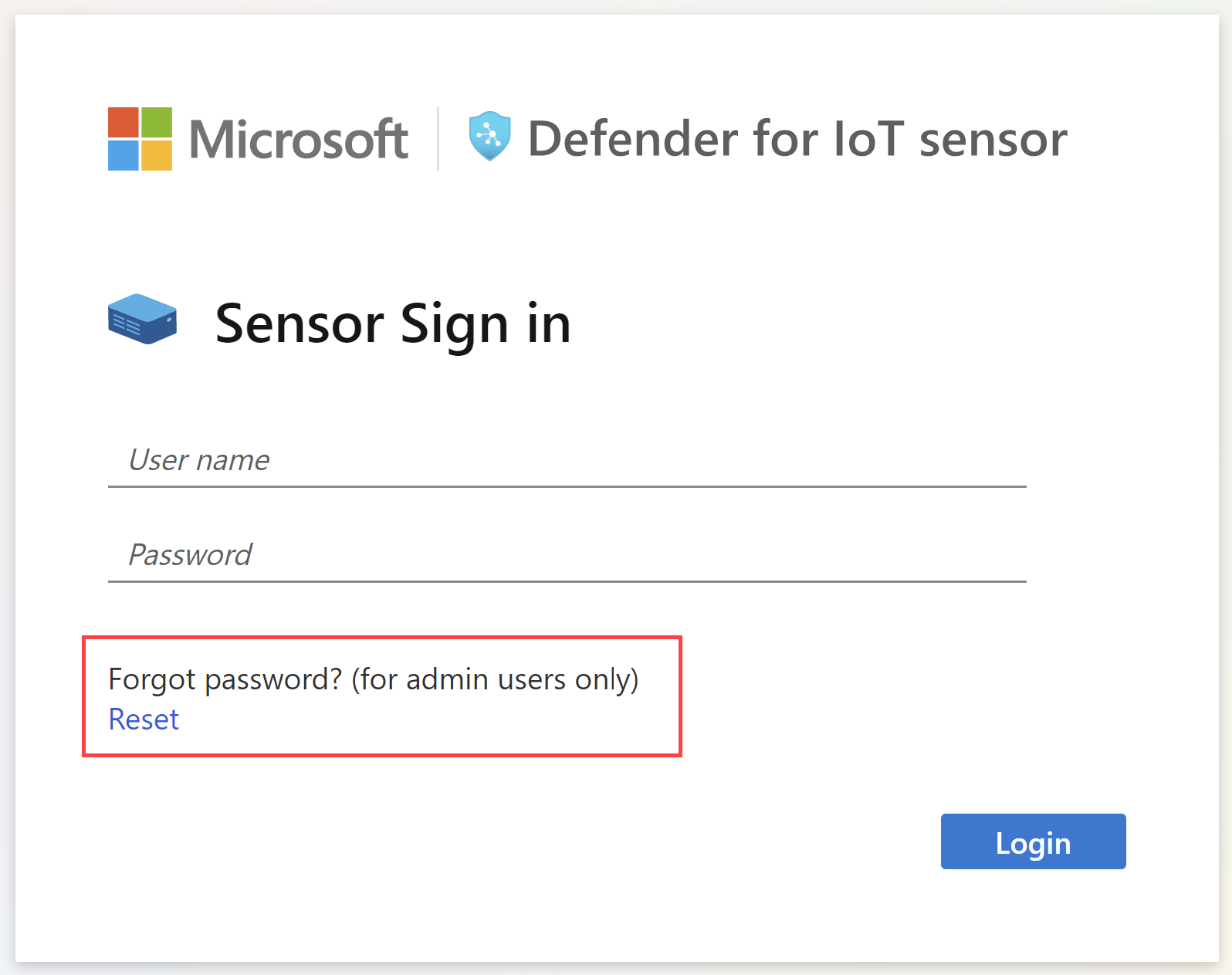

Inicie sesión en el sensor de red de OT. En la pantalla de inicio de sesión, seleccione el vínculo Restablecer. Por ejemplo:

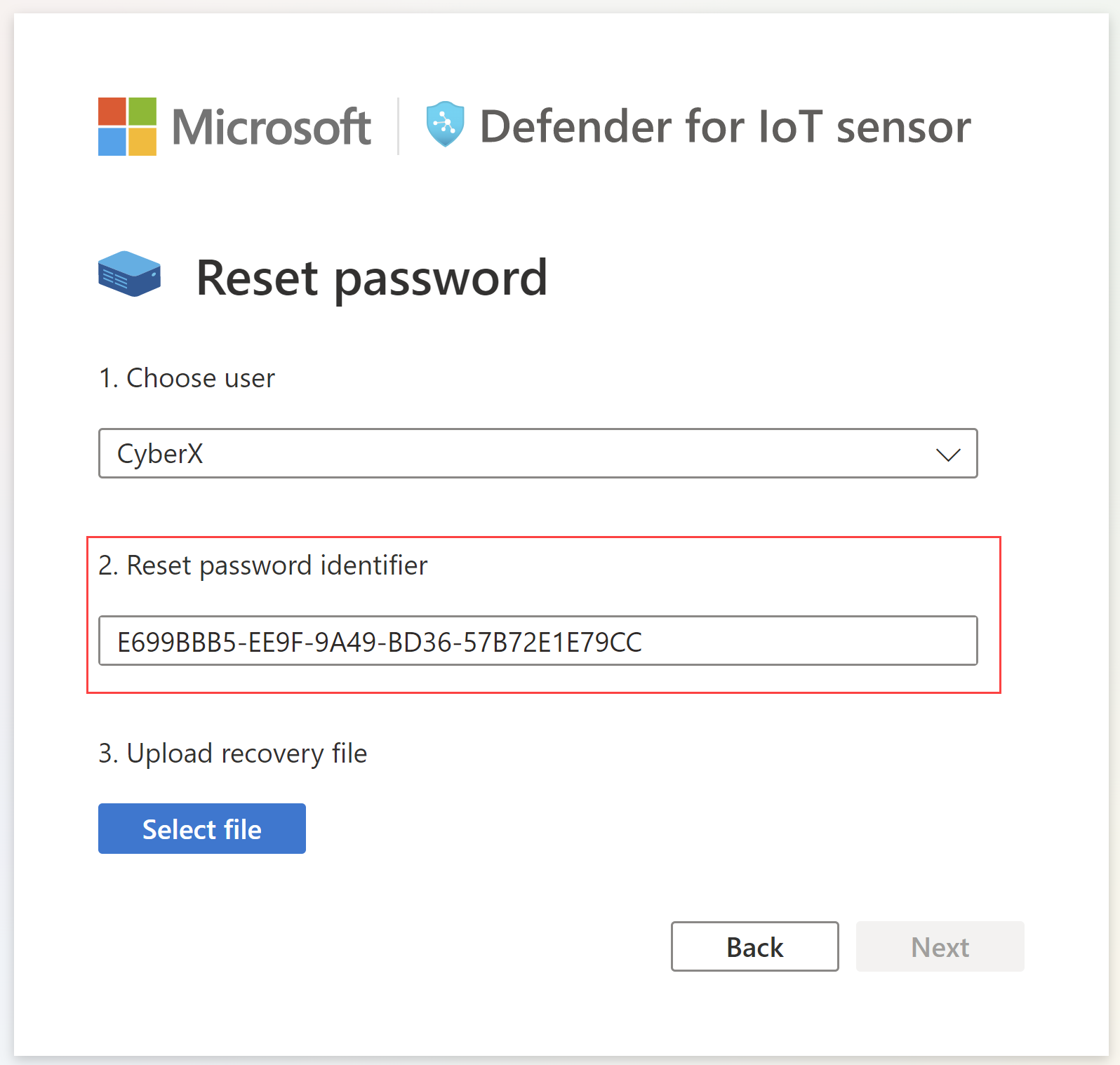

En el cuadro de diálogo Restablecer contraseña, en el menú Elegir usuario, seleccione aquel cuya contraseña va a recuperar, ya sea Cyberx, Admin o CyberX_host.

Copie el código de identificador único que se muestra en Reset password identifier (Restablecer el identificador de contraseña) en el Portapapeles. Por ejemplo:

Vaya a la página Sites and sensors (Sitios y sensores) de Defender para IoT en Azure Portal. Es posible que le interese abrir Azure Portal en una nueva pestaña o ventana del explorador para mantener abierta la pestaña del sensor.

En la configuración de Azure Portal >Directories + subscriptions (Directorios y suscripciones), asegúrese de que ha seleccionado la suscripción en la que se incorporó el sensor a Defender para IoT.

En la página Sites and sensors (Sitios y sensores), busque el sensor con el que está trabajando y seleccione el menú de opciones (…) a la derecha >Recover my password (Recuperar mi contraseña). Por ejemplo:

En el cuadro de diálogo Recuperar que se abre, escriba el identificador único que copió en el Portapapeles desde el sensor y seleccione Recuperar. Se descarga automáticamente el archivo password_recovery.zip.

Todos los archivos descargados de Azure Portal están firmados por la raíz de confianza para que las máquinas solo usen recursos firmados.

De nuevo en la pestaña del sensor, en la pantalla Recuperación de contraseña, seleccione Seleccionar archivo. Vaya al archivo password_recovery.zip que descargó anteriormente desde Azure Portal y cárguelo.

Nota:

Si aparece un mensaje de error que indica que el archivo no es válido, es posible que haya seleccionado una suscripción incorrecta en la configuración de Azure Portal.

Vuelva a Azure y seleccione el icono de configuración de la barra de herramientas superior. En la página Directories + subscriptions (Directorios y suscripciones), asegúrese de que ha seleccionado la suscripción en la que se incorporó el sensor a Defender para IoT. A continuación, repita los pasos en Azure para descargar el archivo password_recovery.zip y volver a cargarlo en el sensor.

Seleccione Next (Siguiente). Aparece una contraseña generada por el sistema para el sensor que deberá usar para el usuario seleccionado. Asegúrese de anotar la contraseña, ya que no se volverá a mostrar.

Vuelva a seleccionar Siguiente para iniciar sesión en el sensor con la nueva contraseña.

Definición del número máximo de errores de inicio de sesión

Utilice el acceso CLI del sensor OT para definir la cantidad máxima de inicios de sesión fallidos antes de que un sensor OT impida que el usuario inicie sesión nuevamente desde la misma dirección IP.

Para más información, consulte Usuarios y acceso a la CLI de Defender para IoT.

Requisitos previos: este procedimiento está disponible solo para el usuario cyberx.

Inicie sesión en el sensor de OT a través de SSH y ejecute:

nano /var/cyberx/components/xsense-web/cyberx_web/settings.pyEn el archivo settings.py, establezca el valor

"MAX_FAILED_LOGINS"en el número máximo de inicios de sesión con errores que desea definir. Asegúrese de tener en cuenta el número de usuarios simultáneos del sistema.Salga del archivo y ejecute

sudo monit restart allpara aplicar los cambios.

Pasos siguientes

Para más información, consulte Auditar actividad de usuario.