Configuración de una identidad administrada para un centro de desarrollo

En esta guía se explica cómo agregar y configurar una identidad administrada para el centro de desarrollo de Azure Deployment Environments para habilitar la implementación segura en los equipos de desarrollo.

Azure Deployment Environments utiliza identidades administradas para proporcionar a los equipos de desarrollo funcionalidades de implementación de autoservicio sin concederles acceso a las suscripciones en las que se crean los recursos de Azure. Una identidad administrada agrega funcionalidades con privilegios elevados y autenticación segura a cualquier servicio que admita la autenticación de Microsoft Entra.

A la identidad administrada asociada a un centro de desarrollo se le debe asignar tanto el rol de Colaborador como el rol de Administrador de acceso de usuario en las suscripciones de implementación de cada tipo de entorno. Cuando se solicita una implementación de entorno, el servicio concede los permisos adecuados a las identidades de implementación configuradas para el tipo de entorno a fin de realizar implementaciones en nombre del usuario. La identidad administrada asociada a un centro de desarrollo también se usa para agregarla a un catálogo y acceder a las definiciones del entorno del catálogo.

Agregar una identidad administrada

En Azure Deployment Environments, puede elegir entre dos tipos de identidades administradas:

- Identidad asignada por el sistema: una identidad asignada por el sistema está vinculada al centro de desarrollo o al tipo de entorno del proyecto. Cuando se elimina el recurso asociado, se elimina una identidad asignada por el sistema. Un centro de desarrollo o un tipo de entorno de proyecto solo puede tener una identidad asignada por el sistema.

- Identidad asignada por el usuario: una identidad asignada por el usuario es un recurso de Azure independiente que se puede asignar al centro de desarrollo o al tipo de entorno de un proyecto. Para Azure Deployment Environments, un centro de desarrollo o un tipo de entorno de proyecto solo puede tener una identidad asignada por el usuario.

Como procedimiento recomendado de seguridad, si decide usar identidades asignadas por el usuario, utilice identidades diferentes para el proyecto y el centro de desarrollo. Las identidades de proyecto deben tener un acceso más limitado a los recursos en comparación con un centro de desarrollo.

Nota:

En Azure Deployment Environments, si agrega tanto una identidad asignada por el sistema como una identidad asignada por el usuario, solo se usa esta última.

Adición de una identidad administrada asignada por el sistema

Inicie sesión en Azure Portal y vaya a Azure Deployment Environments.

En Centros de desarrollo, seleccione el centro de desarrollo.

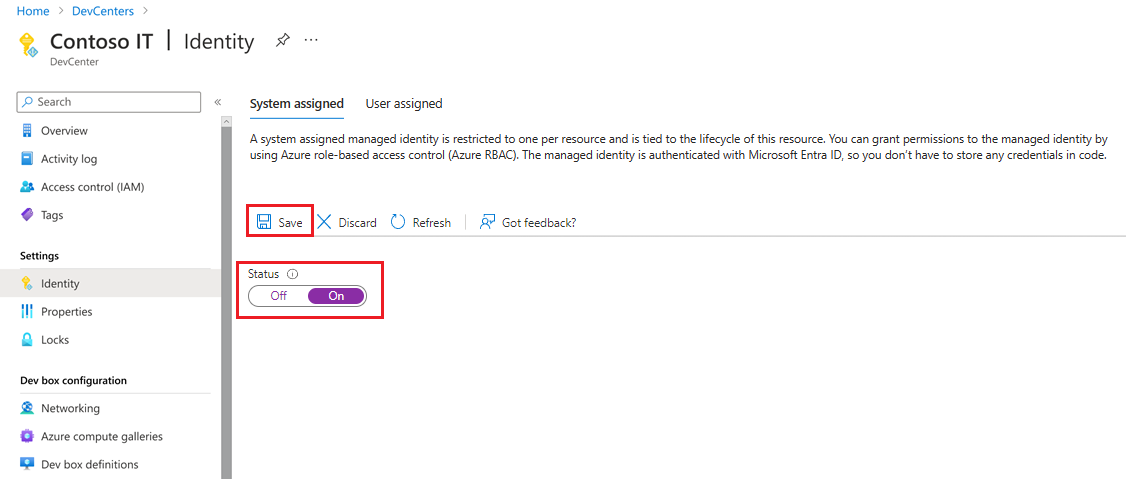

En el menú de la izquierda, en Configuración, seleccione Identidad.

En Asignado por el sistema, establezca Estado en Activado.

Seleccione Guardar.

En el diálogo Habilitar identidad administrada por el sistema, seleccione Sí.

Adición de una identidad administrada asignada por el usuario

Inicie sesión en Azure Portal y vaya a Azure Deployment Environments.

En Centros de desarrollo, seleccione el centro de desarrollo.

En el menú de la izquierda, en Configuración, seleccione Identidad.

Un Asignada por el usuario, seleccione Agregar para asociar una identidad existente.

En Agregar identidad administrada asignada por el usuario, escriba o seleccione la información siguiente:

- En Suscripción, seleccione la suscripción en la que existe la identidad.

- En Identidades administradas asignadas por el usuario, seleccione una identidad existente.

- Seleccione Agregar.

Asignación de una asignación de roles de suscripción

A la identidad asociada al centro de desarrollo se le debe asignar los roles de Colaborador y Administrador del acceso de los usuarios para todas las suscripciones de implementación y el rol de Lector para todas las suscripciones que contengan el proyecto pertinente. Cuando un usuario crea o implementa un entorno, el servicio concede el acceso adecuado a la identidad de implementación que está asociada a un tipo de entorno de proyecto. La identidad de implementación usa el acceso para realizar implementaciones en nombre del usuario. Puede usar la identidad administrada para permitir a los desarrolladores crear entornos sin concederles acceso a la suscripción.

Incorporación de una asignación de roles a una identidad administrada asignada por el sistema

En Azure Portal, vaya al centro de desarrollo de Azure Deployment Environments.

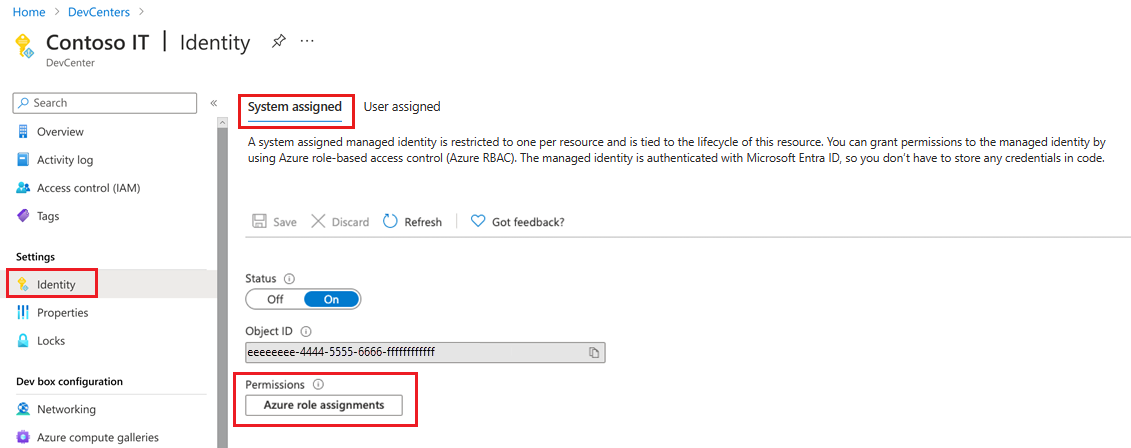

En el menú de la izquierda, en Configuración, seleccione Identidad.

En Asignada por el sistema>Permisos, seleccione Asignaciones de roles de Azure.

Para dar acceso de colaborador a la suscripción, seleccione Agregar asignación de roles (versión preliminar), escriba o seleccione la información siguiente y, a continuación, seleccione Guardar:

NOMBRE Valor Ámbito Subscription Suscripción Seleccione la suscripción en la que se va a usar la identidad administrada. Rol Colaborador Para dar acceso de administrador de acceso de usuario a la suscripción, seleccione Agregar asignación de roles (versión preliminar), escriba o seleccione la información siguiente y, a continuación, seleccione Guardar:

NOMBRE Valor Ámbito Subscription Suscripción Seleccione la suscripción en la que se va a usar la identidad administrada. Rol Administrador de acceso de usuario

Incorporación de una asignación de roles a una identidad administrada asignada por el usuario

En Azure Portal, vaya al centro de desarrollo.

En el menú de la izquierda, en Configuración, seleccione Identidad.

En Asignada por el usuario, seleccione la identidad.

En el menú de la izquierda, seleccione Asignaciones de roles de Azure.

Para dar acceso de colaborador a la suscripción, seleccione Agregar asignación de roles (versión preliminar), escriba o seleccione la información siguiente y, a continuación, seleccione Guardar:

NOMBRE Valor Ámbito Subscription Suscripción Seleccione la suscripción en la que se va a usar la identidad administrada. Rol Colaborador Para dar acceso de administrador de acceso de usuario a la suscripción, seleccione Agregar asignación de roles (versión preliminar), escriba o seleccione la información siguiente y, a continuación, seleccione Guardar:

NOMBRE Valor Ámbito Subscription Suscripción Seleccione la suscripción en la que se va a usar la identidad administrada. Rol Administrador de acceso de usuario

Concesión a la identidad administrada de acceso al secreto del almacén de claves

Puede configurar su almacén de claves para usar una directiva de acceso al almacén de claves o un control de acceso basado en roles de Azure.

Nota:

Para poder agregar un repositorio como catálogo, debe conceder a la identidad administrada acceso al secreto del almacén de claves que contiene el token de acceso personal del repositorio.

Directiva de acceso de Key Vault

Si el almacén de claves está configurado para usar una directiva de acceso al almacén de claves:

En Azure Portal, vaya al almacén de claves que contiene el secreto con el token de acceso personal.

En el menú de la izquierda, seleccione Directivas de acceso y luego Crear.

En Crear una directiva de acceso, escriba o seleccione la información siguiente:

- En la pestaña Permisos, en Permisos de secretos, active la casilla Obtener y, luego, seleccione Siguiente.

- En la pestaña Entidad de seguridad, seleccione la identidad asociada al centro de desarrollo.

- Seleccione Revisar y crear y, luego, Crear.

Control de acceso basado en rol de Azure

Si el almacén de claves está configurado para usar el control de acceso basado en roles de Azure:

En Azure Portal, vaya al almacén de claves que contiene el secreto con el token de acceso personal.

En el menú izquierdo, seleccione Control de acceso (IAM).

Seleccione la identidad y, en el menú de la izquierda, seleccione Asignaciones de roles de Azure.

Seleccione Agregar asignación de roles y escriba o seleccione la información siguiente:

- En Ámbito, seleccione el almacén de claves.

- En Suscripción, seleccione la suscripción que contiene el almacén de claves.

- En Recurso, seleccione el almacén de claves.

- En Rol, seleccione Usuario de secretos del almacén de claves.

- Seleccione Guardar.