Nuevas directivas para tokens de acceso personal

En este sprint, hemos agregado nuevas directivas para restringir el ámbito y la duración de los tokens de acceso personal (PAT). Además, hemos actualizado la extensión de Windows Shell de Control de versiones de Team Foundation (TFVC) para admitir Visual Studio 2019.

Consulte las siguientes descripciones de características para obtener más información.

General

- Restricción del ámbito y la duración del token de acceso personal (PAT) a través de la directiva de inquilinos de Azure AD

- Compatibilidad de directivas de acceso condicional para el tráfico IPv6

Azure Pipelines

- Conservar las canalizaciones que se consumen en otras canalizaciones

- Cambios en la creación automática de entornos

- Cuadro de diálogo Quitar conclusiones de la canalización de compilación

Azure Repos

General

Restricción del ámbito y la duración del token de acceso personal (PAT) a través de la directiva de inquilinos de Azure AD

Los tokens de acceso personal (PAT) facilitan la autenticación en Azure DevOps para integrarse con sus herramientas y servicios. Sin embargo, los tokens filtrados podrían poner en peligro la cuenta y los datos de Azure DevOps, lo que pone en riesgo las aplicaciones y los servicios.

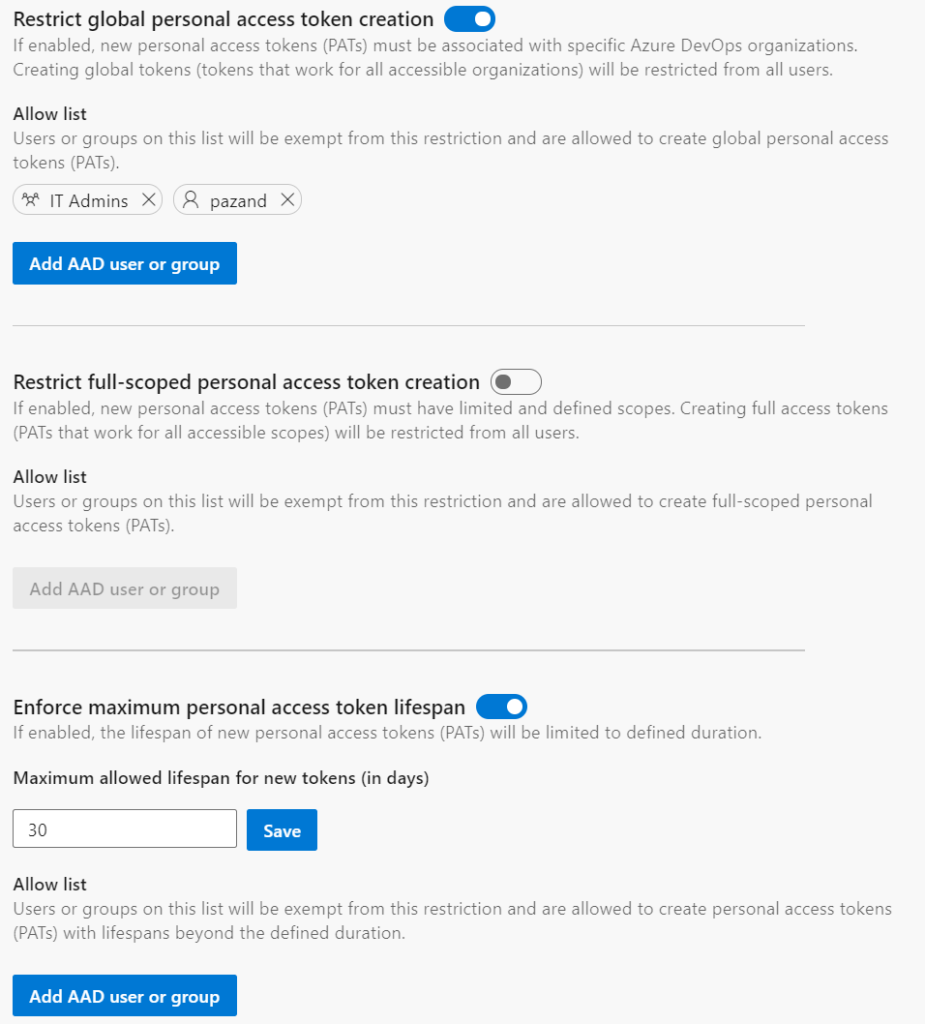

Hemos recibido comentarios sobre los administradores que no tienen los controles necesarios para limitar el área expuesta a amenazas que plantean los PAT filtrados. En función de estos comentarios, hemos agregado un nuevo conjunto de directivas que se pueden usar para restringir el ámbito y la duración de los tokens de acceso personal (PAT) de Azure DevOps de su organización. A continuación se muestra cómo funcionan:

Los usuarios asignados al rol administrador de Azure DevOps en Azure Active Directory pueden ir a la pestaña Azure Active Directory en la configuración de la organización de cualquier organización de Azure DevOps vinculada a su instancia de Azure AD.

Allí, los administradores pueden:

- restringir la creación de tokens de acceso personal globales (tokens que funcionan para todas las organizaciones de Azure DevOps accesibles por el usuario)

- restringir la creación de tokens de acceso personal de ámbito completo

- definir una duración máxima para los nuevos tokens de acceso personal

Estas directivas se aplicarán a todas las nuevas PAT creadas por los usuarios para las organizaciones de Azure DevOps vinculadas al inquilino de Azure AD. Cada una de las directivas tiene una lista de permitidos para los usuarios y grupos que deben estar exentos de la directiva. La lista de usuarios y grupos de la lista Permitir no tendrá acceso para administrar la configuración de directivas.

Estas directivas solo se aplican a los nuevos PAT y no afectarán a los PAT existentes que ya se hayan creado y estén en uso. Sin embargo, una vez habilitadas las directivas, cualquier PAT existente, ahora no compatible debe actualizarse para que esté dentro de las restricciones antes de que se puedan renovar.

Compatibilidad de directivas de acceso condicional para el tráfico IPv6

Ahora estamos ampliando la compatibilidad con la directiva de acceso condicional (CAP) para incluir directivas de barrera IPv6. Como vemos que los usuarios acceden cada vez más a los recursos de Azure DevOps en dispositivos desde direcciones IPv6, queremos asegurarnos de que los equipos estén equipados para conceder y quitar el acceso de cualquier dirección IP, incluidos los que proceden del tráfico IPv6.

Azure Pipelines

Conservar las canalizaciones que se consumen en otras canalizaciones

Las versiones clásicas tenían la capacidad de conservar automáticamente las compilaciones que consumen. Se trata de una de las brechas entre las versiones clásicas y las canalizaciones de YAML, y ha detenido que algunos de ustedes se muevan a YAML. Con esta versión, hemos abordado esta brecha.

Ahora puede crear una canalización YAML de varias fases para representar la versión y consumir otra canalización YAML en ella como un recurso. Al hacerlo, Azure Pipelines conservará automáticamente la canalización de recursos siempre que se conserve la canalización de versión. Cuando se elimina la canalización de versión, se libera la concesión en la canalización de recursos y se siguen sus propias directivas de retención.

Cambios en la creación automática de entornos

Al crear una canalización YAML y hacer referencia a un entorno que no existe, Azure Pipelines crea automáticamente el entorno. Esta creación automática puede producirse en el contexto del usuario o en el contexto del sistema. En los siguientes flujos, Azure Pipelines sabe sobre el usuario que realiza la operación:

- Utilizas el asistente de creación de canalizaciones YAML en la experiencia web de Azure Pipelines y haces referencia a un entorno que aún no se ha creado.

- Actualizas el archivo YAML con el editor web de Azure Pipelines y guardas la canalización después de agregar una referencia a un entorno que no existe.

En cada uno de los casos anteriores, Azure Pipelines tiene una comprensión clara del usuario que realiza la operación. Por lo tanto, crea el entorno y agrega el usuario al rol de administrador para el entorno. Este usuario tiene todos los permisos para administrar el entorno o para incluir a otros usuarios en varios roles para administrar el entorno.

En los siguientes flujos, Azure Pipelines no tiene información sobre el usuario que crea el entorno: tú actualizas el archivo YAML con otro editor de código externo, agregas una referencia a un entorno que no existe y luego haces que una canalización de integración continua o manual se active. En este caso, Azure Pipelines no conoce al usuario. Anteriormente, se ha controlado este caso agregando todos los colaboradores del proyecto al rol de administrador del entorno. Cualquier miembro del proyecto podría cambiar estos permisos e impedir que otros usuarios accedan al entorno.

Hemos recibido sus comentarios sobre cómo conceder permisos de administrador en un entorno a todos los miembros de un proyecto. Al escuchar sus comentarios, hemos oído que no deberíamos crear automáticamente un entorno si no está claro para quién realiza la operación el usuario. Con esta versión, hemos realizado cambios en cómo se crearán automáticamente los entornos:

- En el futuro, las ejecuciones de canalización no crearán automáticamente un entorno si no existe y si no se conoce el contexto del usuario. En tales casos, se producirá un error en la canalización con un error de entorno no encontrado. Debe crear previamente los entornos con la seguridad adecuada y comprobar la configuración antes de usarlo en una canalización.

- Las canalizaciones con contexto de usuario conocido seguirán siendo los entornos de creación automática como lo hicieron en el pasado.

- Por último, debe tenerse en cuenta que la característica para crear automáticamente un entorno solo se agregó para simplificar el proceso de introducción a Azure Pipelines. Estaba pensado para escenarios de prueba y no para escenarios de producción. Siempre debe crear previamente entornos de producción con los permisos y comprobaciones adecuados y, a continuación, usarlos en canalizaciones.

Cuadro de diálogo Quitar conclusiones de la canalización de compilación

En función de los comentarios, se ha quitado el cuadro de diálogo Información de la tarea o canalización que se muestra al navegar por la canalización de compilación para mejorar el flujo de trabajo. El análisis de canalización sigue estando disponible para que tenga la información que necesita.

Azure Repos

Novedades a Control de versiones de Team Foundation (TFVC) extensión de Windows Shell para Visual Studio 2019

La versión anterior de la extensión TFVC de Windows Shell solo funcionaba en equipos que tenían Instalado Visual Studio 2017.

Hemos publicado una nueva versión de esta herramienta que es compatible con Visual Studio 2019. La extensión proporciona integración con el Explorador de Windows y los cuadros de diálogo de archivo comunes. Con esta integración, puede realizar muchas operaciones de control de código fuente sin tener que ejecutar Visual Studio o una herramienta de línea de comandos de Team Foundation.

Pasos siguientes

Nota:

Estas características se implementarán en las próximas dos a tres semanas.

Vaya a Azure DevOps y eche un vistazo.

Cómo enviar sus comentarios

Nos encantaría saber lo que piensas sobre estas características. Use el menú de ayuda para notificar un problema o proporcionar una sugerencia.

También puede recibir consejos y sus preguntas respondidas por la comunidad en Stack Overflow.

Gracias,

Vijay Machiraju