Uso del Administrador de credenciales de Git para autenticarse en Azure Repos

Azure DevOps Services | Azure DevOps Server 2022: Azure DevOps Server 2019

Visual Studio 2019 | Visual Studio 2022

El Administrador de credenciales de Git simplifica la autenticación con los repositorios de Git de Azure Repos. Los administradores de credenciales le permiten usar las mismas credenciales que usa para el portal web de Azure DevOps Services. Los administradores de credenciales admiten la autenticación multifactor a través de la cuenta Microsoft o el identificador de Microsoft Entra. Además de admitir la autenticación multifactor con Azure Repos, los administradores de credenciales también admiten la autenticación en dos fases con repositorios de GitHub.

Azure Repos proporciona compatibilidad con IDE para la cuenta Microsoft y la autenticación de Microsoft Entra a través de los siguientes clientes:

- Team Explorer en Visual Studio

- IntelliJ y Android Studio con el complemento Azure Repos para IntelliJ

Si el entorno no tiene disponible una integración, configure el IDE con un token de acceso personal

Instalación del Administrador de credenciales de Git

Windows

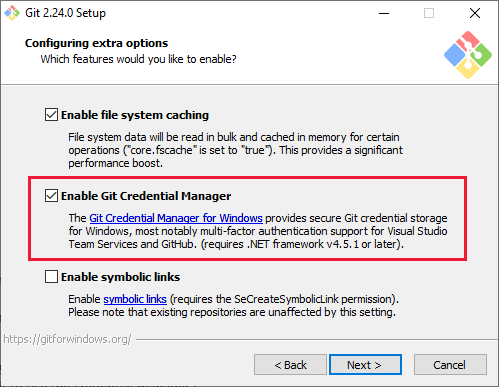

Descargue y ejecute la versión más reciente del instalador de Git para Windows , que incluye el Administrador de Credenciales de Git. Asegúrese de habilitar la opción de instalación del Administrador de credenciales de Git.

macOS y Linux

Puede usar claves SSH para autenticarse en Azure Repos, o utilizar el Administrador de credenciales de Git.

Las instrucciones de instalación se incluyen en el repositorio de GitHub para GCM. En Mac, se recomienda usar Homebrew. En Linux, puede instalar desde un .deb o un tarball.

Uso del Administrador de credenciales de Git

Cuando se conecta a un repositorio de Git desde el cliente de Git por primera vez, el administrador de credenciales solicita las credenciales. Proporcione su cuenta microsoft o las credenciales de Microsoft Entra. Si la cuenta tiene habilitada la autenticación multifactor, el administrador de credenciales le pedirá que realice también ese proceso.

de extracción de Git

de extracción de Git

Una vez autenticado, el administrador de credenciales crea y almacena en caché un token para futuras conexiones al repositorio. Los comandos de Git que se conectan a esta cuenta no solicitarán las credenciales de usuario hasta que expire el token. Se puede revocar un token a través de Azure Repos.

Establecimiento del tipo de credencial predeterminado como OAuth

De forma predeterminada, GCM solicitará un token de acceso personal desde Azure Repos. Sin embargo, en su lugar, puede cambiar el tipo de token predeterminado a un token de Microsoft Entra para la autenticación de Git. Se recomienda este enfoque, ya que el último token tiene una expiración de una hora en comparación con los PAT de 7 días que GCM utiliza. Todos los PAT creados por GCM se pueden revocar en la página Configuración de usuario.

Para establecer el tipo de credencial predeterminado a tokens de Microsoft Entra, configure la entrada de configuración credential.azreposCredentialType (o la variable de entorno GCM_AZREPOS_CREDENTIALTYPE) en oauth. Obtenga más información sobre mediante GCM con Azure Repos.

Uso de la autenticación de entidad de servicio

También puede proporcionar una entidad de servicio para la autenticación con GCM. Especifique los identificadores de cliente e inquilino de una entidad de servicio en este formato: {tenantId}/{clientId}.

git config --global credential.azreposServicePrincipal "11111111-1111-1111-1111-111111111111/22222222-2222-2222-2222-222222222222"

También debe establecer al menos un mecanismo de autenticación si establece este valor:

- credential.azreposServicePrincipalSecret

- credential.azreposServicePrincipalCertificateThumbprint

- credential.azreposServicePrincipalCertificateSendX5C

Obtener ayuda

Puede abrir y notificar problemas con el Administrador de credenciales de Git en el proyecto de GitHub.