Introducción a la Administración de superficie expuesta a ataques externos de Microsoft Defender

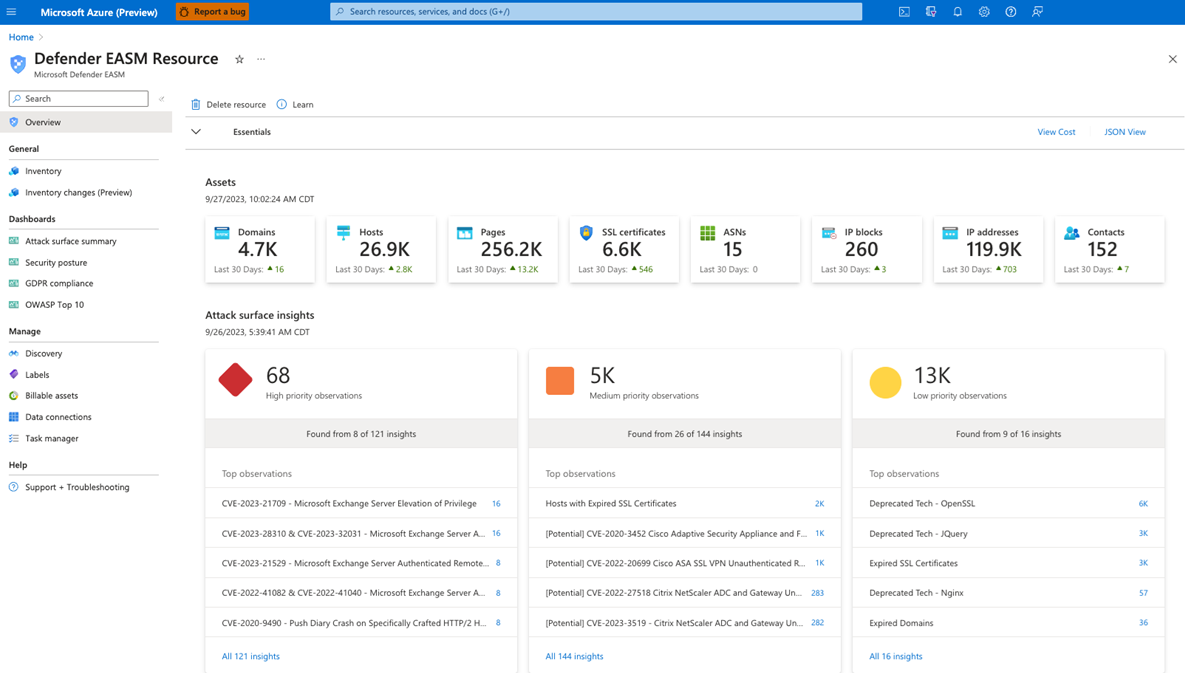

Administración de superficie expuesta a ataques externos de Microsoft Defender (EASM de Defender) detecta y asigna continuamente la superficie expuesta a ataques digitales para proporcionarle una vista externa de la infraestructura en línea.

Defender EASM proporciona a los equipos de TI y seguridad visibilidad esencial para ayudarles a identificar desconocidos, priorizar el riesgo, eliminar amenazas y ampliar el control de las vulnerabilidades y la exposición más allá del firewall. La información sobre la superficie expuesta a ataques se genera mediante el uso de datos de vulnerabilidad e infraestructura para mostrar áreas clave de preocupación para su organización.

Detección e inventario

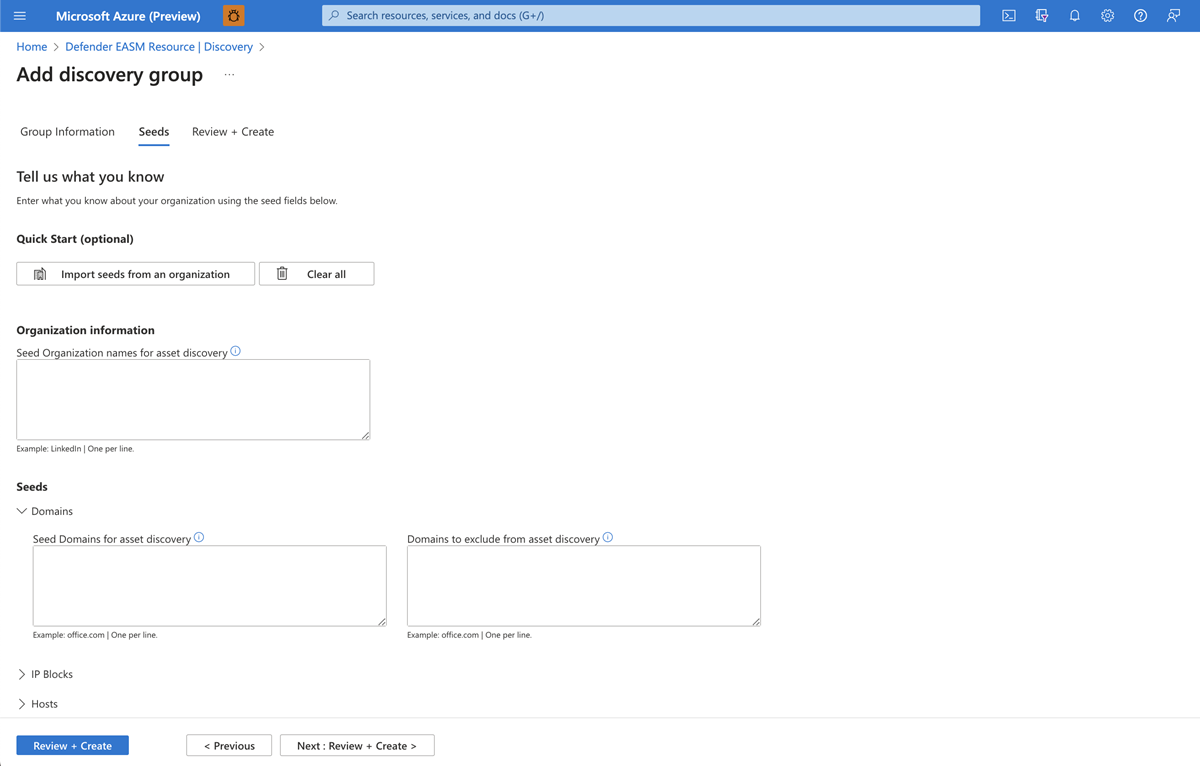

La tecnología de detección propietaria de Microsoft busca de forma recursiva la infraestructura a través de conexiones observadas a recursos legítimos conocidos. Realiza inferencias sobre la relación de esa infraestructura con la organización para descubrir propiedades desconocidas y no supervisadas previamente. Estos recursos legítimos conocidos se denominan semillas de detección. Defender EASM primero detecta conexiones seguras a estas entidades seleccionadas y, a continuación, se repite para revelar más conexiones y, en última instancia, compilar la superficie expuesta a ataques.

La detección de Defender EASM incluye los siguientes tipos de recursos:

- Dominios

- Bloques de direcciones IP

- Hosts

- Contactos de correo electrónico

- Números de sistema autónomo (ASN)

- Organizaciones WHOIS

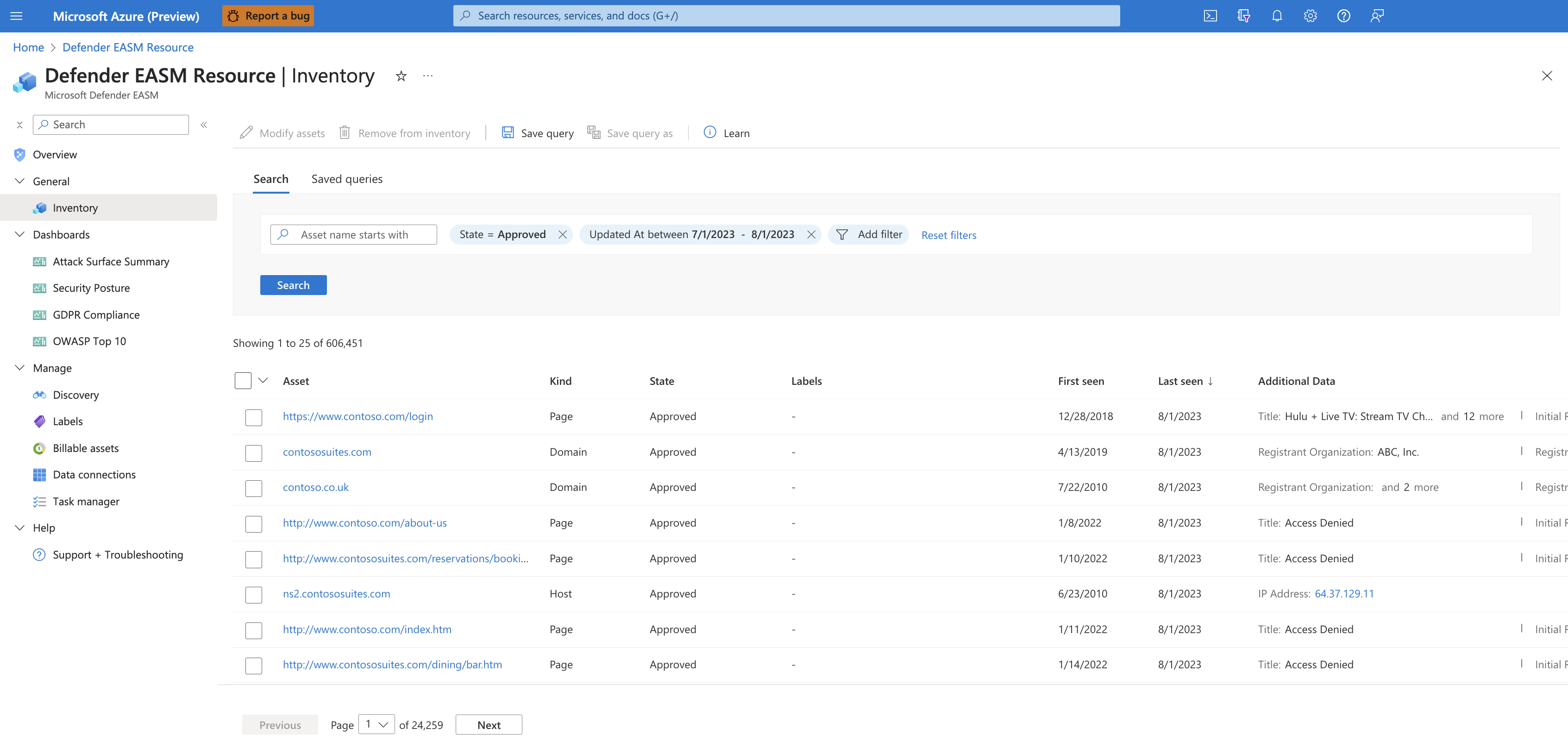

Los recursos detectados se indexan y clasifican en el inventario de Defender EASM para proporcionarle un registro dinámico de toda la infraestructura web bajo su administración. Los recursos se clasifican como recientes (actualmente activos) o históricos. Pueden incluir aplicaciones web, dependencias de terceros y otras conexiones de recursos.

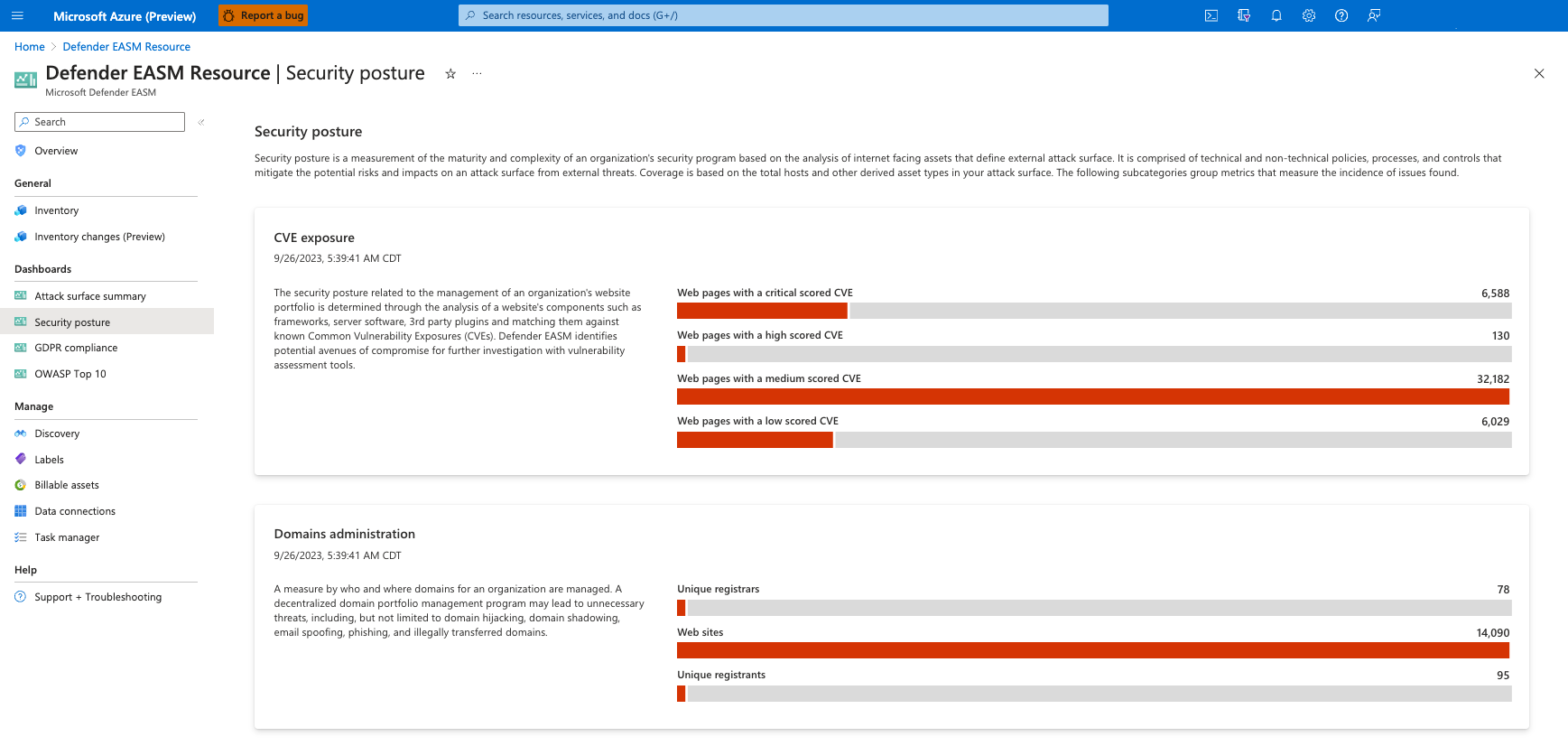

Paneles

Defender EASM usa paneles para ayudarle a comprender rápidamente la infraestructura en línea y los riesgos clave para su organización. Los paneles están diseñados para proporcionar información sobre áreas específicas de riesgo, incluidas vulnerabilidades, cumplimiento e higiene de seguridad. Estas conclusiones le ayudan a abordar rápidamente los componentes de la superficie expuesta a ataques que suponen el mayor riesgo para su organización.

Administración de recursos

Puede filtrar el inventario para exponer las conclusiones más importantes para usted y su organización. El filtrado proporciona flexibilidad y personalización para ayudarle a acceder a un subconjunto específico de recursos. El filtrado también coloca los datos de Defender EASM para funcionar en su caso de uso específico, tanto si busca recursos que se conectan a la infraestructura en desuso como si identifica nuevos recursos en la nube.

Permisos de usuario

Un usuario de su organización al que se le asigna el rol Propietario o Colaborador puede crear, eliminar y editar recursos de Defender EASM y los recursos de inventario de un recurso. Los roles Propietario y Colaborador tienen permisos para usar todas las funcionalidades y características de la plataforma.

Un usuario que tenga asignado el rol Lector puede ver los datos de Defender EASM, pero no puede crear, eliminar ni editar un recurso ni un recurso de inventario.

Residencia, disponibilidad y privacidad de datos

Microsoft Defender EASM contiene datos globales y datos específicos del cliente. Los datos subyacentes de Internet son datos globales que se originan con Microsoft. Las etiquetas que aplican los clientes se consideran datos de cliente. Los datos del cliente se almacenan en la región que seleccione.

Con fines de seguridad, Microsoft recopila la dirección IP de un usuario cuando el usuario inicia sesión. La dirección IP se almacena durante un máximo de 30 días, pero puede almacenarse más tiempo si es necesario investigar el posible uso fraudulento o malintencionado del producto.

Si una región de Azure está inactiva, solo los clientes de Defender EASM de esa región se ven afectados. Los servicios y los datos de otras regiones de Azure siguen estando activos.

Si una organización ya no es cliente de Microsoft, el marco de cumplimiento de Microsoft requiere que todos los datos del cliente se eliminen en un plazo de 180 días. Esta directiva incluye los datos del cliente almacenados en ubicaciones sin conexión, como las copias de seguridad de la base de datos. Después de eliminar un recurso, nuestros equipos no pueden restaurarlo. Los datos del cliente se conservan en nuestros almacenes de datos durante otros 75 días, pero el recurso real no se puede restaurar. Después del período de 75 días, los datos del cliente se eliminan permanentemente.