Experiencias de administración entre inquilinos

Como proveedor de servicios, puede usar Azure Lighthouse para administrar los recursos de Azure de sus clientes desde su propio inquilino de Microsoft Entra. Muchas tareas y servicios comunes se pueden realizar entre estos inquilinos administrados.

Sugerencia

Azure Lighthouse también se puede usar dentro de una empresa que tiene varios inquilinos de Microsoft Entra propios para simplificar la administración entre inquilinos.

Descripción de los inquilinos y la delegación

Un inquilino de Microsoft Entra es una representación de una organización. Se trata de una instancia dedicada de Microsoft Entra ID que una organización recibe cuando crea una relación con Microsoft al registrarse en Azure, Microsoft 365 u otros servicios. Cada inquilino de Microsoft Entra es distinto e independiente de otros inquilinos de Microsoft Entra y tiene su propio identificador de inquilino (un GUID). Para obtener más información, vea ¿Qué es Microsoft Entra ID?

Normalmente, para administrar los recursos de Azure para un cliente, los proveedores de servicios deben iniciar sesión en Azure Portal mediante una cuenta asociada al inquilino de ese cliente. En este escenario, un administrador del inquilino del cliente debe crear y administrar cuentas de usuario para el proveedor de servicios.

Con Azure Lighthouse, el proceso de incorporación especifica los usuarios del inquilino del proveedor de servicios a los que se les asignan roles con suscripciones delegadas y grupos de recursos en el inquilino del cliente. A continuación, estos usuarios pueden iniciar sesión en el portal de Azure, usar sus propias credenciales y trabajar en recursos que pertenecen a todos los clientes a los que tienen acceso. Los usuarios del inquilino de administración pueden ver a todos estos clientes visitando la página Mis clientes en el portal de Azure. También pueden trabajar en recursos directamente en el contexto de la suscripción de ese cliente, ya sea en el portal de Azure o a través de las API.

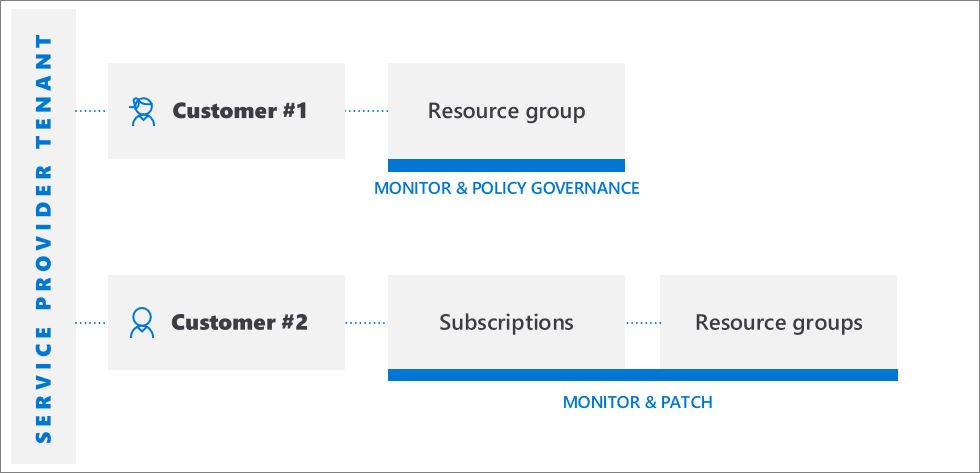

Azure Lighthouse proporciona una mayor flexibilidad para administrar los recursos de varios clientes sin tener que iniciar sesión en diferentes cuentas en distintos inquilinos. Por ejemplo, un proveedor de servicios puede tener dos clientes con diferentes responsabilidades y niveles de acceso. Con Azure Lighthouse, los usuarios autorizados pueden iniciar sesión en el inquilino del proveedor de servicios y acceder a todos los recursos delegados de estos clientes, según los roles que se les ha asignado para cada delegación.

Compatibilidad de las API y herramientas de administración

Puede realizar tareas de administración en recursos delegados directamente en el portal de Azure, o puede usar las API y las herramientas de administración como la CLI de Azure y Azure PowerShell. Todas las API existentes se pueden usar con recursos delegados, siempre y cuando la funcionalidad sea compatible con la administración entre inquilinos y el usuario tenga los permisos adecuados.

De forma predeterminada, el cmdlet Get-AzSubscription de Azure PowerShell muestra el valor TenantId del inquilino de administración. Los atributos HomeTenantId y ManagedByTenantIds de cada suscripción le permiten identificar si una suscripción devuelta pertenece a un inquilino administrado o a un inquilino que administra.

Del mismo modo, los comandos de la CLI de Azure como az account list muestran los atributos homeTenantId y managedByTenants. Si no ve estos valores al usar la CLI de Azure, intente borrar la memoria caché ejecutando az account clear seguido de az login --identity.

En la API REST de Azure, los comandos Subscriptions - Get y Subscriptions - List incluyen ManagedByTenant.

Nota

Además de la información de inquilinos relacionada con Azure Lighthouse, los inquilinos que se muestran en estas API también pueden reflejar los inquilinos de asociados de Azure Databricks o de las aplicaciones administradas de Azure.

También se proporcionan API específicas para realizar tareas de administración de Azure Lighthouse. Para obtener más información, consulte la sección Referencia.

Servicios y escenarios mejorados

La mayoría de las tareas y servicios de Azure se pueden usar con recursos delegados en inquilinos administrados, suponiendo que se conceden los roles adecuados. A continuación se muestran algunos de los escenarios clave en los que la administración entre inquilinos puede ser especialmente eficaz.

- Administración de servidores híbridos a gran escala - Servidores habilitados para Azure Arc:

- Incorporar servidoresa suscripciones de clientes delegados y/o grupos de recursos en Azure

- Administración de máquinas Windows Server o Linux fuera de Azure conectadas a suscripciones delegadas

- Administre las máquinas conectadas mediante construcciones de Azure, como Azure Policy y etiquetado

- Asegúrese de que se aplica el mismo conjunto de directivas a todos los entornos híbridos de los clientes

- Use Microsoft Defender for Cloud para supervisar el cumplimiento en los entornos híbridos de clientes

- Administración de clústeres híbridos de Kubernetes a gran escala: Kubernetes habilitado para Azure Arc:

- Conecte clústeres de Kubernetes a suscripciones o grupos de recursos delegados

- Use GitOps para implementar configuraciones en clústeres conectados

- Realice tareas de administración, como aplicar directivas en clústeres conectados

- Use cuentas de Automation para acceder a recursos delegados y trabajar con ellos.

- Haga una copia de seguridad y restaure los datos del cliente con Azure Backup. Actualmente, se admiten las siguientes cargas de trabajo de Azure: Azure Virtual Machines (Azure VM), Azure Files, SQL Server en máquinas virtuales de Azure, SAP HANA en máquinas virtuales de Azure. Las cargas de trabajo que aprovechan Almacén de Backup (como Azure Database for PostgreSQL, Blob de Azure, Disco administrado de Azure y los Servicios de Azure Kubernetes) actualmente no son totalmente compatibles.

- Consulta de datos de todos los recursos de cliente delegados en el Centro de copia de seguridad

- Use el Explorador de copia de seguridad para ayudar a ver la información operativa de los elementos de copia de seguridad (incluidos los recursos de Azure que todavía no están configurados para la copia de seguridad) y la información de supervisión (trabajos y alertas) de las suscripciones delegadas. El Explorador de Backup solo está disponible actualmente para los datos de máquinas virtuales de Azure.

- Use Informes de copia de seguridad en todas las suscripciones delegadas para realizar un seguimiento de tendencias históricas, analizar el consumo de almacenamiento de copia de seguridad y auditar copias de seguridad y restauraciones.

- Use Azure Blueprints para organizar la implementación de plantillas de recursos y otros artefactos (requiere acceso adicional para preparar la suscripción de cliente).

Azure Cost Management y facturación:

- En el inquilino de administración, los asociados de CSP pueden ver, administrar y analizar los costos de consumo antes de impuestos (sin incluir compras) de los clientes que se encuentran en el plan de Azure. El costo se basa en las tarifas comerciales y el acceso de control de acceso basado en rol de Azure (RBAC de Azure) que tiene el asociado para la suscripción del cliente. Actualmente, puede ver los costos de consumo de las tarifas comerciales de cada suscripción de cliente individual en función del acceso RBAC de Azure.

- Creación de almacenes de claves en inquilinos de clientes

- Uso de una identidad administrada para crear almacenes de claves en inquilinos de clientes

Azure Kubernetes Service (AKS):

- administre los entornos de Kubernetes hospedados e implemente y administre aplicaciones en contenedores en inquilinos de clientes

- Implementación y administración de clústeres en inquilinos de clientes

- Uso de Azure Monitor para que los contenedores supervisen el rendimiento en los inquilinos de cliente

- Crear proyectos de migración en el inquilino del cliente y migrar máquinas virtuales

- Ver las alertas de las suscripciones delegadas, con la capacidad de ver y actualizar alertas en todas las suscripciones

- Ver los detalles del registro de actividad para las suscripciones delegadas

- Log Analytics: consulte datos de áreas de trabajo remotas situadas en varios inquilinos (tenga en cuenta que las cuentas de Automation que se usan para acceder a datos desde áreas de trabajo que se encuentran en inquilinos de cliente deben crearse en el mismo inquilino).

- Cree, visualice y administre alertas en los inquilinos del cliente

- Cree alertas en inquilinos de cliente que desencadenen la automatización, como los runbooks de Azure Automation o Azure Functions, en el inquilino que realiza la administración a través de webhooks

- Creación de una configuración de diagnóstico en áreas de trabajo creadas en inquilinos de cliente para enviar registros de recursos a áreas de trabajo en el inquilino de administración

- Para las cargas de trabajo de SAP, supervise las métricas de soluciones de SAP con una vista agregada a través de los inquilinos del cliente.

- Para Azure AD B2C, enrute los registros de auditoría e inicios de sesión a otras soluciones de supervisión.

- Implementación y administración de Azure Virtual Network y las tarjetas de interfaz de red virtual (vNIC) en inquilinos administrados

- Implementación y configuración de Azure Firewall para proteger los recursos de Virtual Network de los clientes

- Administración de los servicios de conectividad como Azure Virtual WAN, ExpressRoute y Puerta de enlace de VPN

- Uso de Azure Lighthouse para admitir escenarios clave para el programa MSP de redes de Azure

- Creación y edición de definiciones de directivas en una suscripción delegada

- Implemente definiciones y asignaciones de directivas en varios inquilinos.

- Asignación de definiciones de directivas definidas por el cliente en suscripciones delegadas

- Los clientes ven las directivas creadas por el proveedor de servicios junto con las directivas que hayan creado ellos mismos.

- Puede corregir deployIfNotExists o modificar asignaciones en el inquilino administrado

- Tenga en cuenta que actualmente no se admite la visualización de detalles de cumplimiento de recursos no compatibles en inquilinos de clientes.

- Visualice el id. de inquilino en los resultados de la consulta devueltos, lo que le permite identificar si una suscripción pertenece a un inquilino administrado

- Supervisar el estado de los recursos del cliente con Azure Resource Health

- Hacer un seguimiento del estado de los servicios de Azure que usan los clientes

- Administración de opciones de recuperación ante desastres para máquinas virtuales de Azure en inquilinos de clientes (tenga en cuenta que no puede usar cuentas

RunAspara copiar extensiones de VM)

- Uso de extensiones de máquina virtual para la configuración posterior a la implementación y la automatización de tareas en máquinas virtuales de Azure

- Uso de diagnósticos de arranque para solucionar problemas de máquinas virtuales de Azure

- Acceso a máquinas virtuales con la consola serie

- Integración de máquinas virtuales con Azure Key Vault para obtener contraseñas, secretos o claves criptográficas para el cifrado de discos mediante la identidad administrada a través de directivas, lo que garantizará que los secretos se almacenen en una instancia de Key Vault de los inquilinos administrados

- Tenga en cuenta que no puede usar Microsoft Entra ID para el inicio de sesión remoto en las máquinas virtuales

- Visibilidad entre inquilinos

- Supervise el cumplimiento con las directivas de seguridad y garantice la cobertura de seguridad en todos los recursos de los inquilinos

- Supervisión continua del cumplimiento normativo en varios inquilinos en una sola vista

- Supervisión, evaluación de prioridades y priorización de recomendaciones de seguridad procesables con el cálculo de puntuaciones seguras

- Administración de posiciones de seguridad entre inquilinos

- Administrar directivas de seguridad

- Acciones sobre los recursos que no cumplen las recomendaciones de seguridad procesables

- Recopilación y almacenamiento de datos relacionados con la seguridad

- Detección y protección de amenazas entre inquilinos

- Detección de amenazas entre los recursos de los inquilinos

- Aplicación de controles de protección contra amenazas avanzados, como el acceso a VM Just-in-Time (JIT)

- Protección de la configuración de grupos de seguridad de red con refuerzo de redes adaptable

- Comprobación de que los servidores ejecutan solo las aplicaciones y los procesos que deben con controles de aplicaciones adaptables

- Supervisar los cambios en archivos importantes y entradas del registro con la supervisión de la integridad de los archivos (FIM)

- Tenga en cuenta que toda la suscripción se debe delegar en el inquilino de administración; no se admiten escenarios de Microsoft Defender for Cloud con grupos de recursos delegados

- Administración de recursos de Microsoft Sentinel en inquilinos del cliente

- Seguimiento de ataques y visualización de alertas de seguridad en varios inquilinos

- Visualización de incidentes en varias áreas de trabajo de Microsoft Sentinel distribuidas entre inquilinos

Solicitudes de soporte técnico:

- Apertura de solicitudes de soporte desde la sección Ayuda y soporte técnico en Azure Portal para los recursos delegados (selección del plan de soporte técnico disponible para el ámbito delegado)

- Use Azure Quota API para ver y administrar las cuotas de servicio de Azure para los recursos de cliente delegados

Limitaciones actuales

Con todos los escenarios, tenga en cuenta las siguientes limitaciones actuales:

- Las solicitudes controladas por Azure Resource Manager pueden realizarse mediante Azure Lighthouse. Los URI de operación de estas solicitudes comienzan por

https://management.azure.com. Sin embargo, las solicitudes que se administran mediante una instancia de un tipo de recurso (por ejemplo, acceso a los secretos de Key Vault o acceso a datos de almacenamiento) no son compatibles con Azure Lighthouse. Los URI de la operación para estas solicitudes suelen empezar con una dirección que es única para la instancia, comohttps://myaccount.blob.core.windows.netohttps://mykeyvault.vault.azure.net/. Esta última también suelen ser operaciones de datos, en lugar de operaciones de administración. - Las asignaciones de roles deben usar roles integrados de Azure. Actualmente se admiten todos los roles integrados con Azure Lighthouse, excepto el rol de Propietario y los roles integrados con el permiso

DataActions. El rol administrador de acceso de usuario solo se admite para uso limitado en la asignación de roles a identidades administradas. No se admiten los roles personalizados ni los roles de administrador de suscripciones clásicas. Para más información, consulte Compatibilidad de roles con Azure Lighthouse. - Para los usuarios del inquilino administrado, las asignaciones de roles realizadas a través de Azure Lighthouse no se muestran en Access Control (IAM) ni con herramientas CLI como

az role assignment list. Estas asignaciones solo son visibles en Azure Portal en la sección Delegaciones de Azure Lighthouse o a través de la API de Azure Lighthouse. - Aunque puede incorporar suscripciones que usan Azure Databricks, los usuarios del inquilino de administración no pueden iniciar áreas de trabajo de Azure Databricks en una suscripción delegada.

- Aunque puede incorporar suscripciones y grupos de recursos que tengan bloqueos de recursos, dichos bloqueos no impedirán que los usuarios realicen acciones en el inquilino de administración. Las asignaciones de denegación que protegen los recursos administrados por el sistema (asignaciones de denegación asignadas por el sistema), como los que crean Azure Managed Applications o Azure Blueprints, impiden que los usuarios del inquilino de administración actúen en esos recursos. Sin embargo, los usuarios del inquilino del cliente no pueden crear sus propias asignaciones de denegación.

- No se admite la delegación de suscripciones entre una nube nacional y la nube pública de Azure o entre dos nubes nacionales independientes.

Pasos siguientes

- Incorpore los clientes a Azure Lighthouse, ya sea mediante plantillas de Azure Resource Manager o publicando una oferta de servicios administrados privada o pública en Azure Marketplace.

- Puede ver y administrar clientes desde Mis clientes, en Azure Portal.

- Obtenga más información sobre la arquitectura de Azure Lighthouse.