Creación y asignación de una identidad administrada asignada por el usuario

En esta guía paso a paso, aprenderá a:

- Cree una identidad administrada asignada por el usuario (UAMI) para el servicio de red de sitio (SNS).

- Asigne los permisos de identidad administrada asignada por el usuario.

El requisito de una identidad administrada asignada por el usuario y los permisos necesarios dependen del diseño del servicio de red (NSD) y deben comunicarse con usted por el Diseñador de servicios de red.

Requisitos previos

Debe haber creado un rol personalizado a través de Crear un rol personalizado. En este artículo se da por hecho que se le ha asignado el nombre "Rol personalizado: acceso del operador de servicio de AOSM a Publisher”

El Diseñador de servicios de red debe haberle dicho qué otros permisos requiere la identidad administrada y qué versión de definición de función de red (NFDV) usa el SNS.

Para realizar esta tarea, necesita el rol "Propietario" o "Administrador de acceso de usuario" a través del recurso Versión de definición de función de red del publicador elegido. También debe tener un grupo de recursos sobre el que tenga la asignación de roles "Propietario" o "Administrador de acceso de usuario" para crear la identidad administrada y asignarle permisos.

Creación de una identidad administrada asignada por el usuario

Cree una identidad administrada asignada por el usuario. Para obtener más información, consulte Creación de una identidad administrada asignada por el usuario para la de SNS.

Asignación de roles personalizados

Asigne un rol personalizado a la identidad administrada asignada por el usuario.

Elección del ámbito para asignar un rol personalizado

Los recursos del editor a los que debe asignar la función personalizada son:

- La(s) version(es) de definición de función de red

Debe decidir si desea asignar el rol personalizado individualmente a este NFDV o a un recurso primario, como el grupo de recursos del publicador o el grupo de definición de funciones de red.

La aplicación a un recurso primario concede acceso a todos los recursos secundarios. Por ejemplo, si se aplica a todo el grupo de recursos del publicador, se proporciona acceso a la identidad administrada a:

Todos los grupos y versiones de definición de función de red.

Todos los grupos y versiones del servicio de red.

Todos los esquemas del grupo de configuración.

Los permisos de rol personalizado limitan el acceso a la lista de los permisos que se muestran aquí:

Microsoft.HybridNetwork/Publishers/NetworkFunctionDefinitionGroups/NetworkFunctionDefinitionVersions/usar/acción

Microsoft.HybridNetwork/Publishers/NetworkFunctionDefinitionGroups/NetworkFunctionDefinitionVersions/leer

Microsoft.HybridNetwork/Publishers/NetworkServiceDesignGroups/NetworkServiceDesignVersions/usar/acción

Microsoft.HybridNetwork/Publishers/NetworkServiceDesignGroups/NetworkServiceDesignVersions/leer

Microsoft.HybridNetwork/Publishers/ConfigurationGroupSchemas/leer

Nota:

No proporcione acceso de escritura ni eliminación a ninguno de estos recursos del publicador.

Asignación de roles personalizados

Acceda a Azure Portal y abra el ámbito elegido; publicador grupo de recursos o versión de definición de función de red.

En el menú lateral de este elemento, seleccione Control de acceso (IAM).

Elija Agregar asignación de roles.

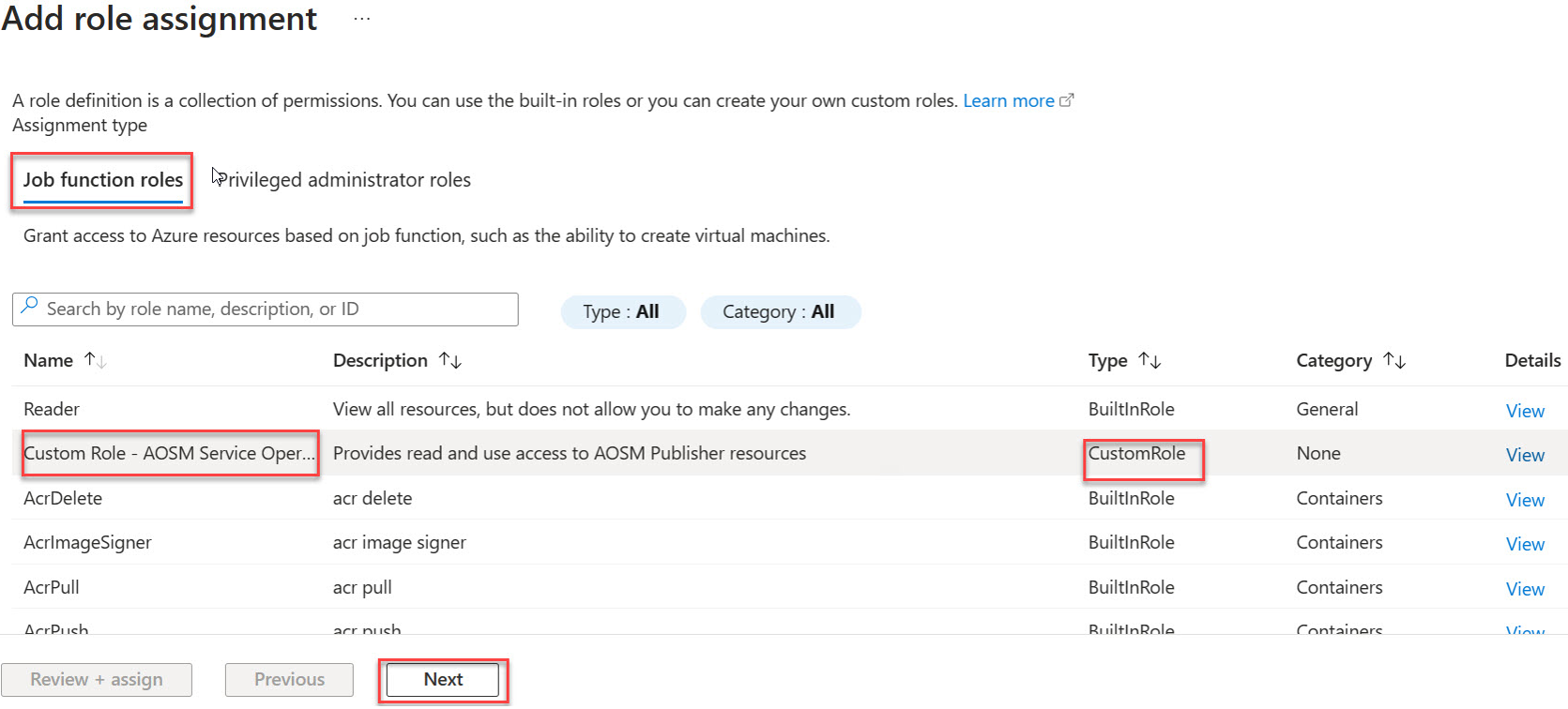

En roles de función de trabajo busque el Rol personalizado en la lista y, a continuación, continúe con Siguiente.

Seleccione Identidad administrada, elija + Seleccionar miembros busque y elija la nueva identidad administrada. Elija Seleccionar.

Seleccione Revisar y asignar.

Repetir la asignación de roles

Repita las tareas de asignación de roles para todos los ámbitos elegidos.

Asignación del rol operador de identidad administrada a la propia identidad administrada

Vaya a Azure Portal y busque identidades administradas.

Seleccione identity-for-nginx-sns en la lista de identidades administradas.

En el menú lateral, seleccione Control de acceso (IAM).

Seleccione Añadir asignación de roles y seleccione la función Operador de identidad gestionada.

Seleccione el rol Operador de identidad administrada.

Seleccione Identidad administrada.

Seleccione + Seleccionar miembros y vaya a la identidad administrada asignada por el usuario y continúe con la asignación.

Finalizar todas las tareas descritas en este artículo garantiza que el servicio de red del sitio (SNS) tenga los permisos necesarios para funcionar eficazmente en el entorno de Azure especificado.

Asignación de otros permisos necesarios a la identidad administrada

Repita este proceso para asignar cualquier otro permiso a la identidad administrada que identificó el Diseñador de servicios de red.