Protección contra ransomware en Azure

El ransomware y la extorsión son un negocio de bajo costo y alto beneficio, que tiene un impacto débil en las organizaciones objetivo, la seguridad nacional/regional, la seguridad económica y la salud y la seguridad públicas. Lo que comenzó como un simple ransomware para un único PC creció hasta incluir diversas técnicas de extorsión dirigidas a todo tipo de redes corporativas y plataformas en la nube.

Para asegurarse de que los clientes que se ejecutan en Azure están protegidos contra ataques de ransomware, Microsoft invierte mucho en la seguridad de nuestras plataformas en la nube y proporciona controles de seguridad que necesita para proteger las cargas de trabajo en la nube de Azure

Al usar las protecciones de ransomware nativas de Azure e implementar los procedimientos recomendados en este artículo, está tomando medidas que posicionan a su organización para evitar, proteger y detectar posibles ataques de ransomware en los recursos de Azure.

En este artículo se exponen las principales funcionalidades nativas de Azure y las defensas para ataques de ransomware y se proporcionan instrucciones sobre cómo usarlas de forma proactiva para proteger los recursos en la nube de Azure.

Una amenaza creciente

Los ataques de ransomware son uno de los mayores desafíos de seguridad a los que se enfrentan las empresas en la actualidad. Cuando se realizan correctamente, los ataques de ransomware pueden deshabilitar una infraestructura de TI de núcleo empresarial y provocar una destrucción que podría tener un impacto perjudicial en la seguridad física o económica de una empresa. Los ataques de ransomware están dirigidos a empresas de todo tipo. Esto requiere que todas las empresas tomen medidas preventivas para garantizar la protección.

Las tendencias recientes sobre el número de ataques son alarmantes. Aunque 2020 no fue un buen año para los ataques de ransomware en empresas, 2021 comenzó con una mala experiencia. El 7 de mayo, se detuvo temporalmente el ataque contra Colonial Pipeline (Colonial) para desactivar servicios como el transporte por canalizaciones de diésel, gasolina y combustible. Colonial desactivó la red crítica de combustible que suministra los populosos estados orientales.

Históricamente, los ciberataques se consideraron un sofisticado conjunto de acciones dirigidas a sectores concretos, lo que dejó a los sectores restantes pensando que estaban fuera del ámbito de los ciberdelincuentes y sin contexto sobre para qué amenazas de ciberseguridad deben prepararse. El ransomware representa un cambio importante en este panorama de amenazas y ha hecho de los ciberataques un peligro real y omnipresente para todos. Los archivos cifrados y perdidos y las notas de rescate amenazantes se han convertido ahora en el principal miedo para la mayoría de los equipos ejecutivos.

El modelo económico del ransomware aprovecha la percepción errónea de que un ataque de ransomware es únicamente un incidente de malware. Mientras que, en realidad, el ransomware es una infracción que implica adversarios humanos que atacan una red.

Para muchas organizaciones, el costo de recompilar desde cero después de un incidente de ransomware supera con creces el rescate original solicitado. Con un conocimiento limitado del panorama de amenazas y cómo funciona el ransomware, pagar el rescate parece la mejor decisión empresarial para volver a las operaciones. Sin embargo, el daño real se suele materializar cuando el cibercriminal filtra archivos para publicar o vender, a la vez que se dejan puertas traseras en la red para futuras actividades criminales, y estos riesgos persisten independientemente de si se paga o no el rescate.

¿Qué es el ransomware?

El ransomware es un tipo de malware que infecta un equipo y restringe el acceso de un usuario al sistema infectado o a archivos específicos con el fin de extorsionarles por dinero. Una vez que el sistema de destino se pone en peligro, normalmente bloquea la mayor parte de la interacción y muestra una alerta en pantalla, que normalmente indica que el sistema se bloquea o que todos sus archivos se han cifrado. A continuación, exige que se pague un rescate sustancial para poder liberar el sistema o descifrar los archivos.

Normalmente, el ransomware aprovecha los puntos débiles o vulnerabilidades de las infraestructuras o sistemas de TI de la organización para que tengan éxito. Los ataques son tan obvios que no se requiere mucha investigación para confirmar que su empresa ha sido atacada o que se debe declarar un incidente. La excepción sería un correo electrónico de correo no deseado que exige un rescate a cambio de materiales que se supone que están en peligro. En este caso, estos tipos de incidentes deben tratarse como correo no deseado a menos que el correo electrónico contenga información muy específica.

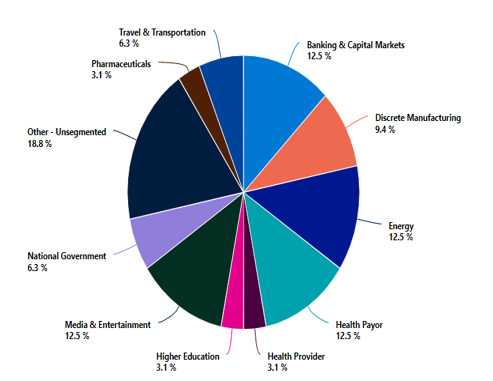

Cualquier empresa u organización que opera un sistema de IT con datos en él puede ser atacada. Aunque los individuos pueden ser objetivo de un ataque de ransomware, la mayoría de los ataques están dirigidos a empresas. Aunque el ataque de ransomware contra Colonial de mayo de 2021 alcanzó una atención pública considerable, los datos de compromiso de ransomware de nuestro equipo de detección y respuesta (DART) muestran que el sector energético representa uno de los sectores más objetivo, junto con los sectores financiero, sanitario y de entretenimiento. Y a pesar de las promesas continuas de no atacar hospitales o empresas sanitarias durante una pandemia, la atención sanitaria sigue siendo el objetivo número uno del ransomware operado por humanos.

Cómo se establecen los recursos como objetivo

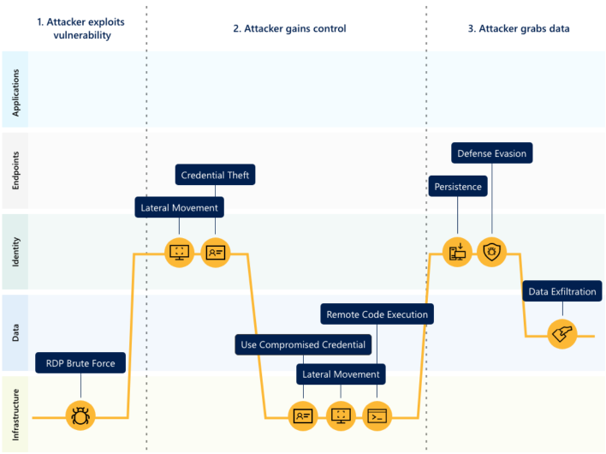

Al atacar la infraestructura en la nube, los adversarios suelen atacar varios recursos para intentar obtener acceso a los datos de los clientes o a los secretos de la empresa. El modelo de "cadena de eliminación" en la nube explica cómo los atacantes intentan obtener acceso a cualquiera de los recursos que se ejecutan en la nube pública mediante un proceso de cuatro pasos: exposición, acceso, movimiento lateral y acciones.

- La exposición es donde los atacantes buscan oportunidades para obtener acceso a la infraestructura. Por ejemplo, los atacantes saben que las aplicaciones orientadas al cliente deben estar abiertas para que los usuarios legítimos puedan acceder a ellas. Esas aplicaciones se exponen a Internet y, por tanto, son susceptibles a ataques.

- Los atacantes intentan aprovechar una exposición para obtener acceso a la infraestructura en la nube pública. Esto se puede hacer a través de credenciales de usuario en peligro, instancias en peligro o recursos mal configurados.

- Durante la fase de desplazamiento lateral, los atacantes detectan a qué recursos tienen acceso y cuál es el ámbito de ese acceso. Los ataques correctos en las instancias dan a los atacantes acceso a bases de datos y otra información confidencial. Después, el atacante busca más credenciales. Los datos de Microsoft Defender for Cloud muestran que, sin una herramienta de seguridad para notificar rápidamente el ataque, las organizaciones tardan, en promedio, 101 días en detectar una infracción. Mientras tanto, en solo 24-48 horas después de una infracción, el atacante normalmente tiene el control completo de la red.

- Las acciones que realiza un atacante después del movimiento lateral dependen en gran medida de los recursos a los que pudieron obtener acceso durante la fase de desplazamiento lateral. Los atacantes pueden tomar acciones que provocan la filtración de datos, la pérdida de datos o el lanzamiento de otros ataques. En el caso de las empresas, el impacto financiero medio de la pérdida de datos alcanza ahora 1,23 millones de dólares.

Porqué los ataques se realizan correctamente

Hay varias razones por las que los ataques de ransomware se realizan correctamente. Las empresas vulnerables suelen ser víctimas de ataques de ransomware. Estos son algunos de los factores críticos de éxito del ataque:

- La superficie de ataque aumenta a medida que más empresas ofrecen más servicios a través de salidas digitales

- Hay una facilidad considerable para obtener malware de uso gratuito, ransomware como servicio (RaaS).

- La opción de usar la criptomoneda para los pagos por correo electrónico abre nuevas vías para la vulnerabilidad de seguridad

- La expansión de los equipos informáticos y su uso en diferentes lugares de trabajo (distritos escolares locales, departamentos de policía, coches patrulla, etc.) cada uno de los cuales es un punto de acceso potencial para el malware, lo que resulta en una posible superficie expuesta a ataques.

- Predominio de software y sistemas de infraestructura antiguos, obsoletos y anticuados.

- Sistemas de administración de revisiones deficientes.

- Sistemas operativos obsoletos o antiguos que están cerca o han superado las fechas de finalización del soporte técnico

- Falta de recursos para modernizar la superficie de TI.

- Brecha de conocimiento.

- Falta de personal cualificado y sobredependencia del personal clave.

- Arquitectura de seguridad deficiente.

Los atacantes usan distintas técnicas, como un ataque por fuerza bruta al Protocolo de escritorio remoto (RDP) para aprovechar las vulnerabilidades.

¿Debe pagar?

Hay distintas opiniones sobre cuál es la mejor opción cuando se enfrenta a esta creciente demanda. La Oficina Federal de Investigación (FBI) aconseja a las victimas que no paguen el rescate, sino que estén atentos y tomen medidas proactivas para proteger sus datos antes de un ataque. Consideran que pagar no garantiza que los sistemas bloqueados y los datos cifrados se liberen de nuevo. El FBI dice que otra razón para no pagar es que los pagos a los ciberdelincuentes los incentivan para seguir atacando a las organizaciones

No obstante, algunas victimas optan por pagar la demanda de rescate, aunque no se garantiza el acceso al sistema y a los datos después de pagar el rescate. Al pagar, estas organizaciones asumen el riesgo de pagar con la esperanza de recuperar su sistema y sus datos y reanudar rápidamente las operaciones normales. Parte del cálculo es la reducción de los costos colaterales, como la pérdida de productividad, la disminución de los ingresos con el tiempo, la exposición de datos confidenciales y los posibles daños en la reputación.

La mejor manera de evitar pagar el rescate es no ser víctima mediante la implementación de medidas preventivas y la saturación de las herramientas para proteger a la organización de cada paso que el atacante realiza total o incrementalmente para piratear el sistema. Además, tener la capacidad de recuperar los recursos afectados garantiza la restauración de las operaciones empresariales de forma oportuna. Azure Cloud tiene un sólido conjunto de herramientas que le guiarán hasta el final.

¿Cuál es el costo típico para una empresa?

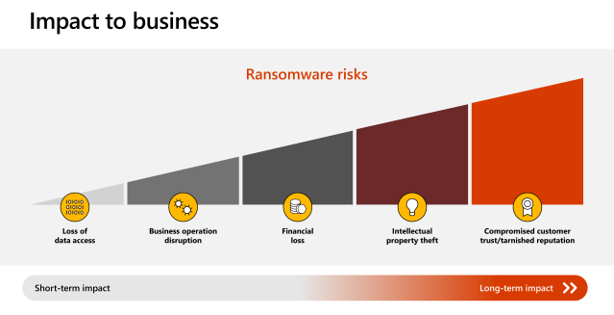

El impacto de un ataque de ransomware en cualquier organización es difícil de cuantificar con exactitud. Sin embargo, según el ámbito y el tipo, el impacto es multidimensional y se expresa ampliamente en:

- Pérdida de acceso a los datos

- Interrupción de la operaciones empresariales

- Pérdidas financieras

- Robo de la propiedad intelectual

- Daños a la confianza de los clientes y la reputación

Colonial Pipeline pagó unos 4,4 millones de dólares en rescate para que liberaran sus datos. Esto no incluye el costo del tiempo de inactividad, la pérdida de productividad, las ventas perdidas y el costo de la restauración de servicios. En términos más generales, un impacto significativo es el "efecto inmediato" de afectar a un gran número de empresas y organizaciones de todo tipo, incluidos los vecinos y las ciudades de sus áreas locales. El impacto financiero también es asombroso. Según Microsoft, se prevé que el costo global asociado a la recuperación de ransomware supere los 20 000 millones de dólares en 2021.

Pasos siguientes

Consulte las notas del producto: Defensas de Azure para los ataques de ransomware.

Otros artículos de esta serie: