Conexión de la plataforma de inteligencia sobre amenazas a Microsoft Sentinel

Nota:

Este conector de datos está en una ruta de acceso para desuso. Se publicará más información en la escala de tiempo precisa. Use el nuevo conector de datos de API de indicadores de carga de inteligencia sobre amenazas para nuevas soluciones en el futuro. Para más información, consulte Conexión de la plataforma de inteligencia sobre amenazas a Microsoft Sentinel con la API de indicadores de carga.

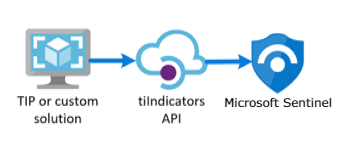

Muchas organizaciones usan soluciones de plataforma de inteligencia sobre amenazas (TIP) para agregar fuentes de indicadores de amenazas de diversos orígenes. Desde la fuente agregada, los datos son mantenidos para aplicarse a soluciones de seguridad como dispositivos de red, soluciones EDR/XDR o Administración de eventos e información de seguridad (SIEM), como Microsoft Sentinel. Mediante el conector de datos TIP, puede usar estas soluciones para importar indicadores de amenazas en Microsoft Sentinel.

Como el conector de datos TIP funciona con la API tiIndicators de Microsoft Graph Security, para realizar este proceso, puede usar el conector para enviar indicadores a Microsoft Sentinel y a otras soluciones de seguridad de Microsoft, como Defender XDR, desde cualquier otra TIP personalizada que se pueda comunicar con dicha API.

Nota:

Para obtener información sobre la disponibilidad de características en las nubes de la Administración Pública de Estados Unidos, consulte las tablas de Microsoft Sentinel en Disponibilidad de características en la nube para clientes de la Administración Pública de Estados Unidos.

Obtenga más información sobre la inteligencia sobre amenazas en Microsoft Sentinel y específicamente sobre los productos de la TIP que puede integrar con Microsoft Sentinel.

Importante

Microsoft Sentinel está disponible con carácter general en la plataforma de operaciones de seguridad unificada de Microsoft en el portal de Microsoft Defender. Microsoft Sentinel está disponible en la versión preliminar en el portal de Microsoft Defender sin Microsoft Defender XDR ni una licencia E5. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Requisitos previos

- Para instalar, actualizar y eliminar soluciones o contenido independiente en el centro de contenidos, se necesita el rol de Colaborador de Microsoft Sentinel en el nivel de grupo de recursos.

- Para conceder permisos a su producto de TIP o a cualquier otra aplicación personalizada que use la integración directa con la API de Indicadores de TI de Microsoft Graph, debe tener el rol Administrador de seguridad de Microsoft Entra, o los permisos equivalentes.

- Para almacenar los indicadores de amenazas, debe tener permisos de lectura y escritura en el área de trabajo de Microsoft Sentinel.

Instrucciones

Para importar indicadores de amenazas a Microsoft Sentinel desde su TIP integrada o solución de inteligencia sobre amenazas personalizada, siga estos pasos:

- Obtenga un identificador de aplicación y un secreto de cliente en Microsoft Entra ID.

- Escriba esta información en la solución TIP o en la aplicación personalizada.

- Habilite el conector de datos TIP en Microsoft Sentinel.

Registrarse para obtener un identificador de aplicación y un secreto de cliente de Microsoft Entra ID

Tanto si trabaja con una TIP o una solución personalizada, la API tiIndicators requiere cierta información básica para poder conectarse a la fuente y enviar a ella indicadores de amenazas. Los tres fragmentos de información que necesita son:

- Id. de aplicación (cliente)

- Id. de directorio (inquilino)

- Secreto del cliente

Puede obtener esta información de Microsoft Entra ID a través del registro de aplicaciones, que incluye los tres pasos siguientes:

- Registro de una aplicación con Microsoft Entra ID

- Especifique los permisos que necesita la aplicación para conectarse a la API tiIndicators de Microsoft Graph y enviar indicadores de amenazas.

- Obtenga el consentimiento de la organización para conceder estos permisos a esta aplicación.

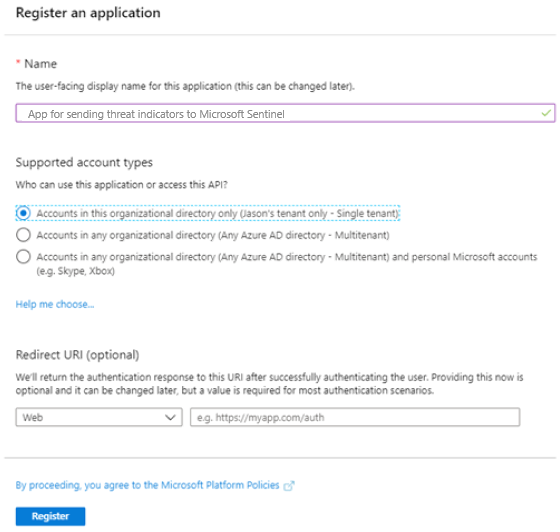

Registro de una aplicación con la Microsoft Entra ID

En el Azure Portal, vaya a Microsoft Entra ID.

En el menú, seleccione Registros de aplicaciones y, a continuación, seleccione Nuevo registro.

Elija un nombre para el registro de la aplicación, seleccione Inquilino único y, a continuación, seleccione Registrar.

En la pantalla que se abre, copie los valores Id. de aplicación (cliente) e Id. de directorio (inquilino). Necesitará estos dos fragmentos de información más adelante para configurar la TIP o la solución personalizada para enviar indicadores de amenazas a Microsoft Sentinel. El tercer fragmento de información que necesita, el secreto de cliente, viene después.

Especifique los permisos que requiere la aplicación

Vuelva a la página principal de Microsoft Entra ID.

En el menú, seleccione Registros de aplicaciones y, a continuación, seleccione la aplicación recién registrada.

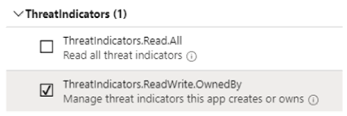

En el menú, seleccione Permisos de API>Agregar un permiso.

En la página Seleccionar una API, seleccione la API de Microsoft Graph. A continuación, elija una lista de permisos de Microsoft Graph.

Cuando se le pregunte ¿Qué tipo de permiso necesita la aplicación?, seleccione Permisos de aplicación. Este permiso es el tipo que usan las aplicaciones que se autentican con el identificador de aplicación y los secretos de aplicación (claves de API).

Seleccione ThreatIndicators.ReadWrite.OwnedBy y, a continuación, seleccione Agregar permisos para agregar este permiso a la lista de permisos de la aplicación.

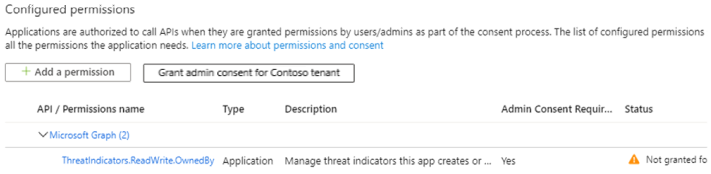

Obtener el consentimiento de la organización para conceder estos permisos

Para conceder consentimiento, se requiere un rol con privilegios. Para obtener más información, consulte Concesión del consentimiento del administrador para todo el inquilino a una aplicación.

Después de conceder el consentimiento a la aplicación, debería ver una marca de verificación verde en Estado.

Una vez registrada la aplicación y concedidos los permisos, debe obtener un secreto de cliente para la aplicación.

Vuelva a la página principal de Microsoft Entra ID.

En el menú, seleccione Registros de aplicaciones y, a continuación, seleccione la aplicación recién registrada.

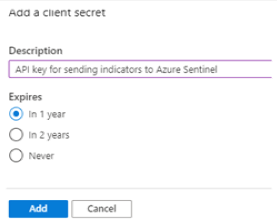

En el menú, seleccione Certificados y secretos. A continuación, seleccione Nuevo secreto de cliente para recibir un secreto (clave de API) para la aplicación.

Seleccione Agregar y, a continuación, copie el secreto de cliente.

Importante

Debe copiar el secreto de cliente antes de salir de esta pantalla. No podrá recuperar este secreto de nuevo si desaparece de esta página. Necesitar este valor al configurar su TIP o solución personalizada.

Escriba esta información en la solución TIP o en la aplicación personalizada

Ahora tiene los tres fragmentos de información que necesita para configurar su TIP o solución personalizada para enviar indicadores de amenazas a Microsoft Sentinel:

- Id. de la aplicación (cliente)

- Id. de directorio (inquilino)

- Secreto del cliente

Escriba estos valores en la configuración de su TIP integrada o solución personalizada cuando sea necesario.

Para el producto de destino, especifique Azure Sentinel. (Al especificar Microsoft Sentinel se produce un error).

Para la acción, especifique alerta.

Una vez finalizada la configuración, los indicadores de amenazas se envían desde la TIP o la solución personalizada, a través de la API tiIndicators de Microsoft Graph, dirigida a Microsoft Sentinel.

Habilitación del conector de datos TIP en Microsoft Sentinel

El último paso del proceso de integración es habilitar el conector de datos TIP en Microsoft Sentinel. Habilitar el conector es lo que permite a Microsoft Sentinel recibir los indicadores de amenazas enviados desde la TIP o la solución personalizada. Estos indicadores están disponibles para todas las áreas de trabajo de Microsoft Sentinel de la organización. Para habilitar el conector de datos TIP para cada área de trabajo, siga estos pasos:

Para Microsoft Sentinel en Azure Portal, en Administración de contenido, seleccione Centro de contenido.

Para Microsoft Sentinel en el Portal de Defender, seleccione Microsoft Sentinel>Administración de contenidos >Centro de contenido.Busque y seleccione la solución de inteligencia sobre amenazas.

Seleccione el botón

Instalar o actualizar.

Instalar o actualizar.Para obtener más información sobre cómo administrar los componentes de la solución, consulte Detección e implementación de contenido de forma lista para su uso.

Para configurar el conector de datos TIP, seleccione Configuración>Conectores de datos.

Busque y seleccione el conector de datos Plataformas de inteligencia sobre amenazas y, a continuación, seleccione Abrir página del conector.

Dado que ya ha terminado el registro de la aplicación y ha configurado la TIP o la solución personalizada para enviar indicadores de amenazas, el único paso que queda es seleccionar Conectar.

En cuestión de minutos, los indicadores de amenazas deberían empezar a fluir en esta área de trabajo de Microsoft Sentinel. Puede encontrar los nuevos indicadores en el panel Inteligencia sobre amenazas, al que puede acceder desde el menú de Microsoft Sentinel.

Contenido relacionado

En este artículo, ha aprendido a conectar la TIP a Microsoft Sentinel. Para obtener más información sobre Microsoft Sentinel, consulte los siguientes artículos: