Ajuste de umbrales de alerta

En este artículo se describe cómo configurar el número de falsos positivos mediante el ajuste de umbrales para alertas de Microsoft Defender for Identity específicas.

Algunas alertas de Defender for Identity se basan en períodos de aprendizaje para crear un perfil de patrones y luego distinguir entre actividades legítimas y sospechosas. Cada alerta también tiene condiciones específicas dentro de la lógica de detección para ayudar a distinguir entre actividades legítimas y sospechosas, como umbrales de alerta y filtrado para actividades populares.

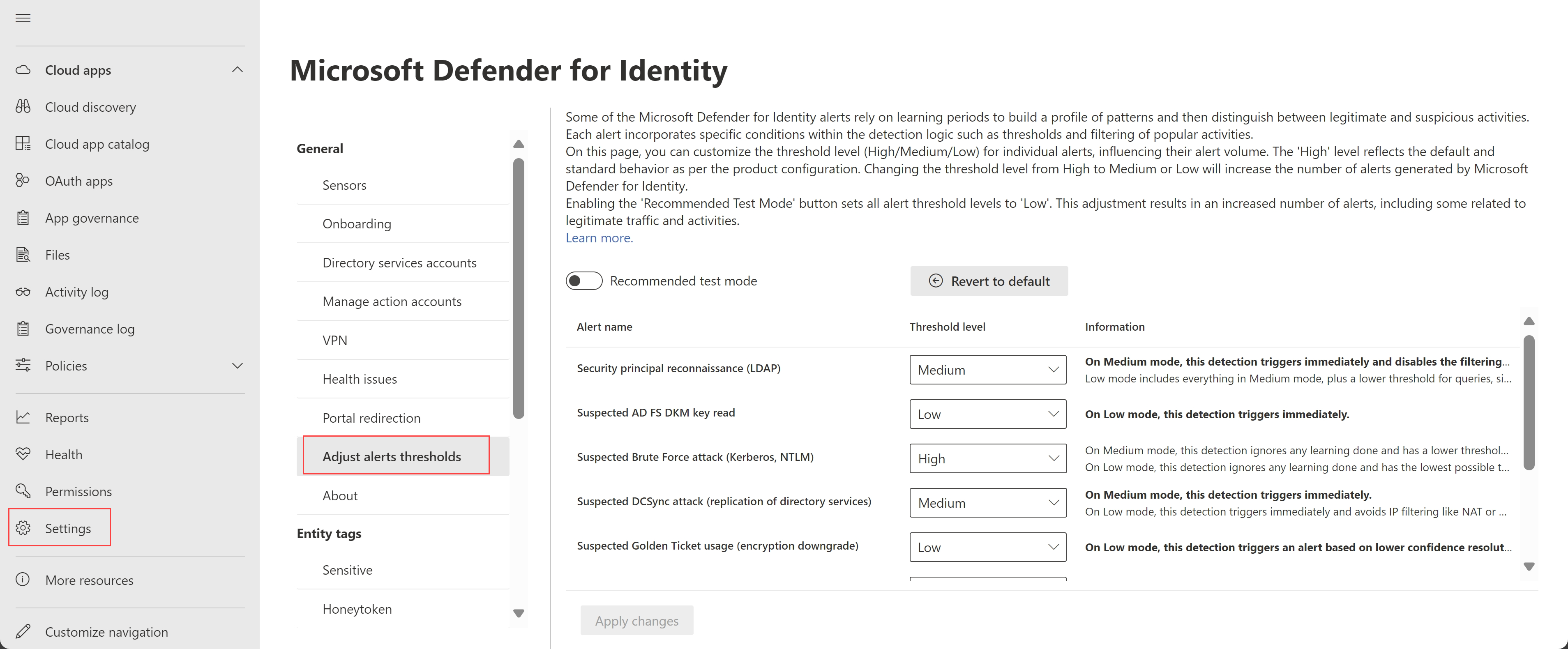

Use la página Ajustar umbrales de alerta para personalizar el nivel de umbral de alertas específicas a fin de influir en su volumen de alertas. Por ejemplo, si ejecuta pruebas completas, es posible que desee reducir los umbrales de alerta para desencadenar tantas alertas como sea posible.

Las alertas siempre se desencadenan inmediatamente si se selecciona la opción Modo de prueba recomendado , o si un nivel de umbral está establecido en Medio o Bajo, independientemente de si el período de aprendizaje de la alerta ya se ha completado.

Nota:

La página Ajustar umbrales de alerta se denominaba anteriormente Configuración avanzada. Para obtener más información sobre esta transición y cómo se retuvo cualquier configuración anterior, consulte nuestro anuncio Novedades.

Requisitos previos

Para ver la página Ajustar umbrales de alertas en Microsoft Defender XDR, necesita acceso al menos como visor de seguridad.

Para realizar cambios en la página Ajustar umbrales de alertas , necesita tener acceso al menos como administrador de seguridad.

Definición de umbrales de alerta

Se recomienda cambiar los umbrales de alerta del valor predeterminado (Alto) solo después de una consideración cuidadosa.

Por ejemplo, si tiene NAT o VPN, le recomendamos que tenga en cuenta los cambios realizados en las detecciones pertinentes cuidadosamente, incluidos los ataques DCSync sospechosos (replicación de servicios de directorio) y las detecciones de robo de identidad sospechosas .

Para definir los umbrales de alerta:

En Microsoft Defender XDR, vaya a Configuración>Identidades>Ajustar umbrales de alerta.

Busque la alerta donde desea ajustar el umbral de alerta y seleccione el nivel de umbral que desea aplicar.

- High es el valor predeterminado y aplica umbrales estándar para reducir los falsos positivos.

- Los umbrales medio y bajo aumentan el número de alertas generadas por Defender for Identity.

Al seleccionar Medio o Bajo, los detalles se muestran en negrita en la columna Información para ayudarle a comprender cómo afecta el cambio al comportamiento de las alertas.

Seleccione Aplicar cambios para guardar los cambios.

Seleccione Revertir al valor predeterminado y, a continuación, Aplicar cambios para restablecer todas las alertas al umbral predeterminado (Alto). Revertir al valor predeterminado es irreversible y se pierden los cambios realizados en los niveles de umbral.

Cambiar al modo de prueba

La opción Modo de prueba recomendado está diseñada para ayudarle a comprender todas las alertas de Defender for Identity, incluidas algunas relacionadas con el tráfico legítimo y las actividades, de modo que pueda evaluar a fondo Defender for Identity de la manera más eficaz posible.

Si implementó Recientemente Defender for Identity y quiere probarlo, seleccione la opción Modo de prueba recomendado para cambiar todos los umbrales de alerta a Bajo y aumentar el número de alertas desencadenadas.

Los niveles de umbral son de solo lectura cuando se selecciona la opción Modo de prueba recomendado . Cuando haya terminado de realizar las pruebas, desactive la opción Modo de prueba recomendado para volver a la configuración anterior.

Seleccione Aplicar cambios para guardar los cambios.

Detecciones admitidas para configuraciones de umbral

En la tabla siguiente se describen los tipos de detecciones que admiten ajustes para los niveles de umbral, incluidos los efectos de los umbrales medio y bajo .

Las celdas marcadas con N/A indican que el nivel de umbral no se admite para la detección.

| Detección | Medio | Bajo |

|---|---|---|

| Reconocimiento de entidad de seguridad (LDAP) | Cuando se establece en Medio, esta detección desencadena alertas inmediatamente, sin esperar un período de aprendizaje, y también deshabilita cualquier filtrado para consultas populares en el entorno. | Cuando se establece en Bajo, se aplica toda la compatibilidad con el umbral medio , además de un umbral inferior para las consultas, enumeración de ámbito único y mucho más. |

| Adiciones sospechosas a grupos confidenciales | N/D | Cuando se establece en Bajo, esta detección evita la ventana deslizante y omite los aprendizajes anteriores. |

| Sospecha de lectura de clave DKM de AD FS | N/D | Cuando se establece en Bajo, esta detección se desencadena inmediatamente, sin esperar un período de aprendizaje. |

| Sospecha de ataque por fuerza bruta (Kerberos, NTLM) | Cuando se establece en Medio, esta detección omite cualquier aprendizaje realizado y tiene un umbral inferior para las contraseñas con errores. | Cuando se establece en Bajo, esta detección omite cualquier aprendizaje realizado y tiene el umbral más bajo posible para las contraseñas con errores. |

| Sospecha de ataque DCSync (replicación de servicios de directorio) | Cuando se establece en Medio, esta detección se desencadena inmediatamente, sin esperar un período de aprendizaje. | Cuando se establece en Bajo, esta detección se desencadena inmediatamente, sin esperar un período de aprendizaje, y evita el filtrado ip como NAT o VPN. |

| Sospecha de uso de Golden Ticket (datos de autorización falsificados) | N/D | Cuando se establece en Bajo, esta detección se desencadena inmediatamente, sin esperar un período de aprendizaje. |

| Sospecha de uso de Golden Ticket (degradación del cifrado) | N/D | Cuando se establece en Bajo, esta detección desencadena una alerta basada en una resolución de confianza menor de un dispositivo. |

| Sospecha de robo de identidad (pass-the-ticket) | N/D | Cuando se establece en Bajo, esta detección se desencadena inmediatamente, sin esperar un período de aprendizaje, y evita el filtrado ip como NAT o VPN. |

| Reconocimiento de pertenencia a usuarios y grupos (SAMR) | Cuando se establece en Medio, esta detección se desencadena inmediatamente, sin esperar un período de aprendizaje. | Cuando se establece en Bajo, esta detección se desencadena inmediatamente e incluye un umbral de alerta inferior. |

Para obtener más información, consulte Alertas de seguridad en Microsoft Defender for Identity.

Paso siguiente

Para obtener más información, consulte Investigar alertas de seguridad de Defender for Identity en Microsoft Defender XDR.