Arquitectura de Microsoft Defender for Identity

Microsoft Defender for Identity supervisa los controladores de dominio mediante la captura y el análisis del tráfico de red, el aprovechamiento de eventos de Windows directamente desde los controladores de dominio y, a continuación, analiza los datos de ataques y amenazas.

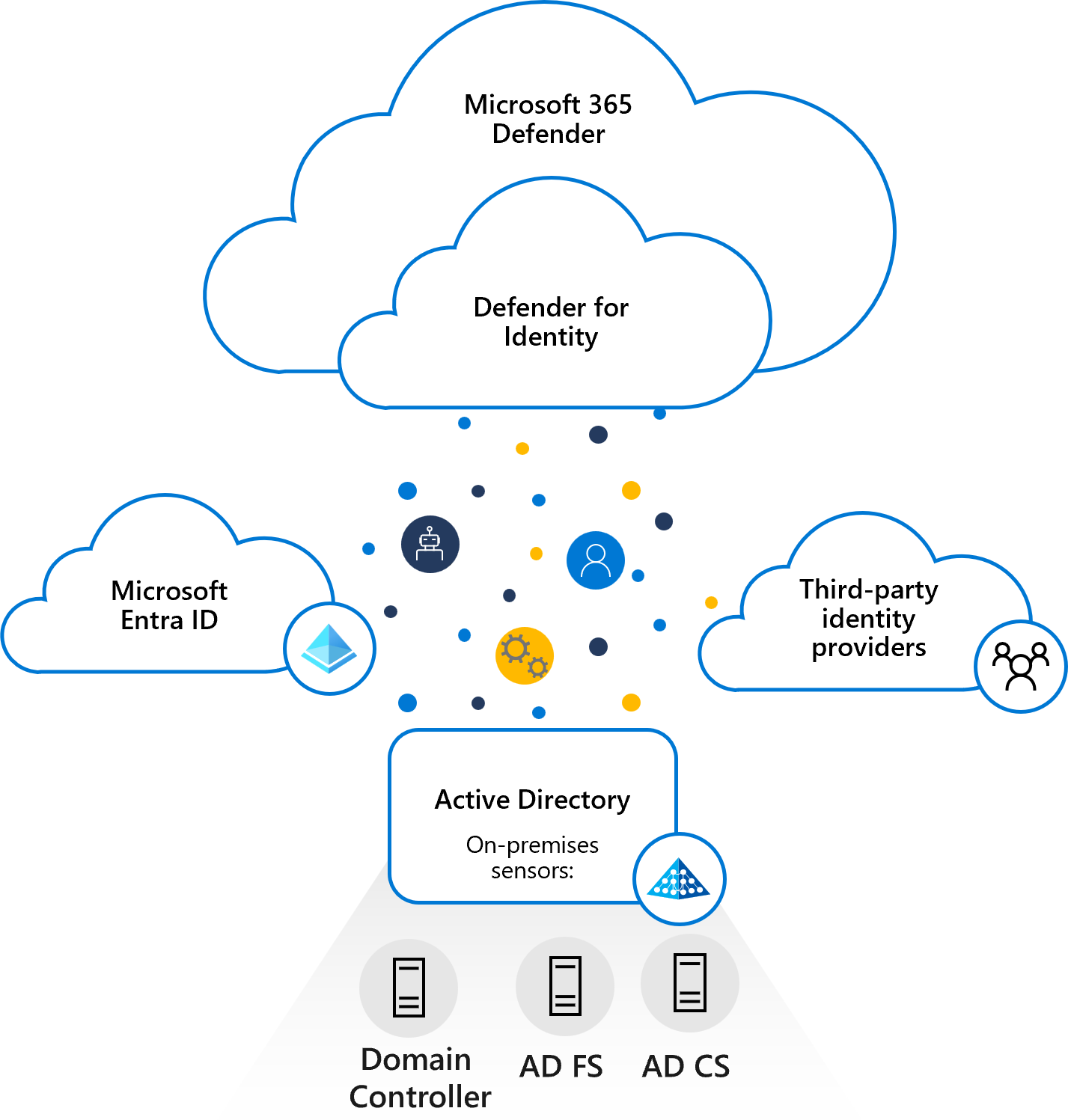

En la imagen siguiente se muestra cómo Defender for Identity se superpone a Microsoft Defender XDR y funciona junto con otros servicios de Microsoft y proveedores de identidades de terceros para supervisar el tráfico procedente de controladores de dominio y servidores de Active Directory.

Instalado directamente en el controlador de dominio, Servicios de federación de Active Directory (AD FS) (AD FS) o servidores de Servicios de certificados de Active Directory (AD CS), el sensor de Defender for Identity accede a los registros de eventos que requiere directamente desde los servidores. Una vez que el sensor analiza los registros y el tráfico de red, Defender for Identity envía solo la información analizada al servicio en la nube de Defender for Identity.

Componentes de Defender for Identity

Defender for Identity consta de los siguientes componentes:

Portal de Microsoft Defender

El portal de Microsoft Defender crea el área de trabajo de Defender for Identity, muestra los datos recibidos de los sensores de Defender for Identity y le permite supervisar, administrar e investigar amenazas en el entorno de red.Sensor de Defender for Identity Los sensores de Defender for Identity se pueden instalar directamente en los siguientes servidores:

- Controladores de dominio: el sensor supervisa directamente el tráfico del controlador de dominio, sin necesidad de un servidor dedicado ni de la configuración de la creación de reflejo del puerto.

- AD FS/AD CS: el sensor supervisa directamente el tráfico de red y los eventos de autenticación.

Servicio en la nube de Defender for Identity

El servicio en la nube de Defender for Identity se ejecuta en la infraestructura de Azure y se implementa actualmente en Europa, Reino Unido, Suiza, Norteamérica/América Central/Caribe, Este de Australia, Asia e India. El servicio en la nube de Defender for Identity está conectado al gráfico de seguridad inteligente de Microsoft.

Portal de Microsoft Defender

Use el portal de Microsoft Defender para:

- Cree el área de trabajo de Defender for Identity.

- Integre con otros servicios de seguridad de Microsoft.

- Administrar la configuración del sensor de Defender for Identity.

- Ver los datos recibidos de los sensores de Defender for Identity.

- Supervise las actividades sospechosas detectadas y los ataques sospechosos basados en el modelo de cadena de eliminación de ataques.

- Opcional: el portal también se puede configurar para enviar correos electrónicos y eventos cuando se detectan alertas de seguridad o problemas de estado.

Nota:

Si no hay ningún sensor instalado en el área de trabajo de Defender for Identity en un plazo de 60 días, es posible que el área de trabajo se elimine y tendrá que volver a crearla.

Sensor de Defender for Identity

El sensor de Defender for Identity tiene la siguiente funcionalidad básica:

- Capturar e inspeccionar el tráfico de la red del controlador de dominio (tráfico local del controlador de dominio)

- Recepción de eventos de Windows directamente desde los controladores de dominio

- Recibir la información sobre la cuenta de RADIUS de su proveedor de VPN

- Recuperar datos sobre usuarios y ordenadores del dominio de Active Directory

- Realizar la solución de entidades de red (usuarios, grupos y ordenadores)

- Transferencia de datos pertinentes al servicio en la nube de Defender for Identity

El sensor de Defender for Identity lee eventos localmente, sin necesidad de comprar y mantener configuraciones o hardware adicionales. El sensor de Defender for Identity también admite el seguimiento de eventos para Windows (ETW), que proporciona la información de registro para varias detecciones. Las detecciones basadas en ETW incluyen sospechas de ataques DCShadow intentados mediante solicitudes de replicación de controlador de dominio y promoción del controlador de dominio.

Proceso del sincronizador de dominio

El proceso del sincronizador de dominio es responsable de sincronizar todas las entidades de un dominio de Active Directory específico de forma proactiva (similar al mecanismo utilizado por los propios controladores de dominio para la replicación). Un sensor se elige automáticamente de forma aleatoria de todos los sensores aptos para que actúe como sincronizador de dominio.

Si el sincronizador de dominio está sin conexión durante más de 30 minutos, se elige automáticamente otro sensor en su lugar.

Limitaciones de recursos

El sensor de Defender for Identity incluye un componente de supervisión que evalúa la capacidad de proceso y memoria disponible en el servidor en el que se ejecuta. El proceso de supervisión se ejecuta cada 10 segundos y actualiza dinámicamente la cuota de uso de CPU y memoria en el proceso del sensor de Defender for Identity. El proceso de supervisión garantiza que el servidor siempre tenga al menos el 15 % de los recursos de proceso y memoria disponibles.

Independientemente de lo que ocurra en el servidor, el proceso de supervisión libera continuamente recursos para asegurarse de que la funcionalidad principal del servidor nunca se ve afectada.

Si el proceso de supervisión hace que el sensor de Defender for Identity se quede sin recursos, solo se supervisa el tráfico parcial y la alerta de estado "Tráfico de red reflejado en puerto eliminado" aparece en la página del sensor de Defender for Identity.

Registro de eventos de Windows

Para mejorar la cobertura de detección de Defender for Identity relacionada con las autenticaciones NTLM, las modificaciones en grupos confidenciales y la creación de servicios sospechosos, Defender for Identity analiza los registros de eventos específicos de Windows.

Para asegurarse de que los registros se leen, asegúrese de que el sensor de Defender for Identity tiene la configuración de directiva de auditoría avanzada configurada correctamente. Para asegurarse de que el servicio audita el evento 8004 de Windows según sea necesario, revise la configuración de auditoría NTLM.

Paso siguiente

Implementación de Microsoft Defender for Identity con Microsoft Defender XDR