Deshabilitar la autenticación básica en Exchange Online

Importante

A partir de diciembre de 2022, el Centro de administración de Exchange clásico quedó en desuso para los clientes de todo el mundo. Microsoft recomienda usar el nuevo Centro de administración de Exchange, si aún no lo hace.

Aunque la mayoría de las características se han migrado a un nuevo EAC, algunas se han migrado a otros centros de administración y las restantes pronto se migrarán a Nuevo EAC. Busque características que aún no están en el nuevo EAC en Otras características o use la búsqueda global que le ayudará a navegar por el nuevo EAC.

Nota:

Si ha habilitado los valores predeterminados de seguridad en su organización, la autenticación básica ya está deshabilitada en Exchange Online. Para obtener más información, consulte Valores predeterminados de seguridad en Microsoft Entra ID.

Si ha llegado a esta página porque la autenticación básica no funciona en el inquilino y no ha configurado los valores predeterminados de seguridad ni las directivas de autenticación, es posible que hayamos deshabilitado la autenticación básica en el inquilino como parte de nuestro programa más amplio para mejorar la seguridad en Exchange Online. Compruebe en el Centro de mensajes las publicaciones que hagan referencia a la autenticación básica y lea Autenticación básica y Exchange Online para ver los anuncios más recientes sobre la autenticación básica.

La autenticación básica en Exchange Online usa un nombre de usuario y una contraseña para las solicitudes de acceso de cliente. Bloquear la autenticación básica puede ayudar a proteger su organización de Exchange Online frente a ataques por fuerza bruta o por difusión de contraseñas. Al deshabilitar la autenticación básica para los usuarios en Exchange Online, sus clientes de correo electrónico y aplicaciones deben admitir la autenticación moderna. Esos clientes son:

- Outlook 2013 o posterior (Outlook 2013 requiere un cambio de clave del Registro. Para obtener más información, vea Habilitar la autenticación moderna para Office 2013 en dispositivos Windows.

- Outlook 2016 para Mac o posterior

- Outlook para iOS y Android

- Correo electrónico para iOS 11.3.1 o versiones posteriores

Si su organización no tiene clientes de correo electrónico heredados, puede usar directivas de autenticación en Exchange Online para deshabilitar las solicitudes de autenticación básicas. Deshabilitar la autenticación básica obliga a todas las solicitudes de acceso de cliente a usar la autenticación moderna. Para obtener más información sobre la autenticación moderna, consulte Uso de la autenticación moderna con clientes de Office.

En este tema se explica cómo se usa y bloquea la autenticación básica en Exchange Online y los procedimientos correspondientes para las directivas de autenticación.

Funcionamiento de la autenticación básica en Exchange Online

La autenticación básica también se conoce como autenticación de proxy porque el cliente de correo electrónico transmite el nombre de usuario y la contraseña a Exchange Online, y Exchange Online reenvía o envía las credenciales a un proveedor de identidades autoritativo (IdP) en nombre del cliente de correo electrónico o la aplicación. El IdP depende del modelo de autenticación de su organización:

- Autenticación en la nube: el IdP es Microsoft Entra ID.

- Autenticación federada: el IdP es una solución local como Servicios de federación de Active Directory (AD FS).

Estos modelos de autenticación se describen en las secciones siguientes. Para obtener más información, consulte Elegir el método de autenticación adecuado para la solución de identidad híbrida de Microsoft Entra.

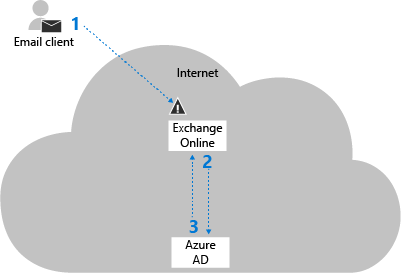

Autenticación en la nube

Los pasos de la autenticación en la nube se describen en el diagrama siguiente:

El cliente de correo electrónico envía el nombre de usuario y la contraseña a Exchange Online.

Nota: Cuando se bloquea la autenticación básica, se bloquea en este paso.

Exchange Online envía el nombre de usuario y la contraseña a Microsoft Entra ID.

Microsoft Entra ID devuelve un vale de usuario a Exchange Online y el usuario se autentica.

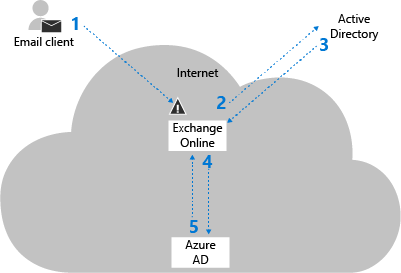

Autenticación federada

Los pasos de la autenticación federada se describen en el diagrama siguiente:

El cliente de correo electrónico envía el nombre de usuario y la contraseña a Exchange Online.

Nota: Cuando se bloquea la autenticación básica, se bloquea en este paso.

Exchange Online envía el nombre de usuario y la contraseña al IdP local.

Exchange Online recibe un token de lenguaje de marcado de aserción de seguridad (SAML) del IdP local.

Exchange Online envía el token SAML a Microsoft Entra ID.

Microsoft Entra ID devuelve un vale de usuario a Exchange Online y el usuario se autentica.

Cómo se bloquea la autenticación básica en Exchange Online

Bloquee la autenticación básica en Exchange Online mediante la creación y asignación de directivas de autenticación a usuarios individuales. Las directivas definen los protocolos de cliente donde se bloquea la autenticación básica y la asignación de la directiva a uno o varios usuarios bloquea sus solicitudes de autenticación básica para los protocolos especificados.

Cuando se bloquea, la autenticación básica en Exchange Online se bloquea en el primer paso previo a la autenticación (paso 1 de los diagramas anteriores) antes de que la solicitud llegue al id. de Microsoft Entra o al IdP local. La ventaja de este enfoque es la fuerza bruta o los ataques de difusión de contraseñas no llegarán al IdP (lo que podría desencadenar bloqueos de cuenta debido a intentos de inicio de sesión incorrectos).

Dado que las directivas de autenticación funcionan en el nivel de usuario, Exchange Online solo puede bloquear las solicitudes de autenticación básica para los usuarios que existen en la organización en la nube. Para la autenticación federada, si un usuario no existe en Exchange Online, el nombre de usuario y la contraseña se reenvía al IdP local. Por ejemplo, imagine la situación siguiente:

Una organización tiene el dominio federado contoso.com y usa AD FS local para la autenticación.

El usuario ian@contoso.com existe en la organización local, pero no en Office 365 o Microsoft 365 (no hay ninguna cuenta de usuario en El id. de Microsoft Entra y ningún objeto de destinatario en la lista global de direcciones de Exchange Online).

Un cliente de correo electrónico envía una solicitud de inicio de sesión a Exchange Online con el nombre de usuario ian@contoso.com. No se puede aplicar una directiva de autenticación al usuario y la solicitud de autenticación para ian@contoso.com se envía a AD FS local.

Ad FS local puede aceptar o rechazar la solicitud de autenticación para ian@contoso.com. Si se acepta la solicitud, se devuelve un token SAML a Exchange Online. Siempre y cuando el valor immutableId del token SAML coincida con un usuario de Microsoft Entra ID, Microsoft Entra ID emitirá un vale de usuario a Exchange Online (el valor immutableId se establece durante la instalación de Microsoft Entra Connect).

En este escenario, si contoso.com usa el servidor de AD FS local para la autenticación, el servidor local de AD FS seguirá recibiendo solicitudes de autenticación para nombres de usuario inexistentes de Exchange Online durante un ataque de difusión de contraseñas.

En una implementación híbrida de Exchange, los servidores de Exchange locales controlarán la autenticación de los buzones locales y no se aplicarán directivas de autenticación. En el caso de los buzones movidos a Exchange Online, el servicio de detección automática los redirigirá a Exchange Online y, a continuación, se aplicarán algunos de los escenarios anteriores.

Procedimientos de directiva de autenticación en Exchange Online

Puede administrar todos los aspectos de las directivas de autenticación en PowerShell de Exchange Online. Los protocolos y servicios de Exchange Online para los que puede bloquear la autenticación básica se describen en la tabla siguiente.

| Protocolo o servicio | Description | Nombre del parámetro |

|---|---|---|

| Exchange Active Sync (EAS) | Lo usan algunos clientes de correo electrónico en dispositivos móviles. | AllowBasicAuthActiveSync |

| Detección automática | Usado por los clientes de Outlook y EAS para buscar y conectarse a buzones en Exchange Online | AllowBasicAuthAutodiscover |

| IMAP4 | Lo usan los clientes de correo electrónico IMAP. | AllowBasicAuthImap |

| MAPI a través de HTTP (MAPI/HTTP) | Usado por Outlook 2010 y versiones posteriores. | AllowBasicAuthMapi |

| Libreta de direcciones sin conexión (OAB) | Copia de colecciones de listas de direcciones que Outlook descarga y usa. | AllowBasicAuthOfflineAddressBook |

| Servicio de Outlook | Usado por la aplicación Correo y calendario para Windows 10. | AllowBasicAuthOutlookService |

| POP3 | Lo usan los clientes de correo electrónico POP. | AllowBasicAuthPop |

| Reporting Web Services | Se usa para recuperar datos de informe en Exchange Online. | AllowBasicAuthReportingWebServices |

| Outlook en cualquier lugar (RPC sobre el proxy HTTP) | Usado por Outlook 2016 y versiones anteriores. | AllowBasicAuthRpc |

| SMTP autenticado | Lo usan los clientes POP e IMAP para enviar mensajes de correo electrónico. | AllowBasicAuthSmtp |

| Servicios Web Exchange (EWS) | Interfaz de programación que usan Outlook, Outlook para Mac y aplicaciones de terceros. | AllowBasicAuthWebServices |

| PowerShell | Se usa para conectarse a Exchange Online con PowerShell remoto. Para obtener instrucciones, consulte Conexión a Exchange Online PowerShell. | AllowBasicAuthPowerShell |

Normalmente, al bloquear la autenticación básica para un usuario, se recomienda bloquear la autenticación básica para todos los protocolos. Sin embargo, puede usar los parámetros AllowBasicAuth* (modificadores) en los cmdlets New-AuthenticationPolicy y Set-AuthenticationPolicy para permitir o bloquear selectivamente la autenticación básica para protocolos específicos.

Para los clientes de correo electrónico y las aplicaciones que no admiten la autenticación moderna, debe permitir la autenticación básica para los protocolos y servicios que requieren. Estos protocolos y servicios se describen en la tabla siguiente:

| Cliente | Protocolos y servicios |

|---|---|

| Clientes de EWS anteriores |

|

| Clientes de ActiveSync más antiguos |

|

| Clientes POP |

|

| Clientes IMAP |

|

| Outlook 2010 |

|

Nota:

Bloquear la autenticación básica bloqueará las contraseñas de aplicación en Exchange Online. Para obtener más información sobre las contraseñas de aplicación, consulte Creación de una contraseña de aplicación.

¿Qué necesita saber antes de empezar?

Compruebe que la autenticación moderna está habilitada en la organización de Exchange Online (está habilitada de forma predeterminada). Para obtener más información, vea Habilitar o deshabilitar la autenticación moderna para Outlook en Exchange Online.

Compruebe que los clientes de correo electrónico y las aplicaciones admiten la autenticación moderna (consulte la lista al principio del tema). Además, compruebe que los clientes de escritorio de Outlook ejecutan las actualizaciones acumulativas mínimas necesarias. Para obtener más información, vea Actualizaciones de Outlook.

Para más información sobre cómo conectarse a Exchange Online PowerShell, vea Conectarse a Exchange Online PowerShell.

Creación y aplicación de directivas de autenticación

Los pasos para crear y aplicar directivas de autenticación para bloquear la autenticación básica en Exchange Online son:

Cree la directiva de autenticación.

Asigne la directiva de autenticación a los usuarios.

Espere 24 horas para que la directiva se aplique a los usuarios o obligue a que la directiva se aplique inmediatamente.

Estos pasos se describen en las secciones siguientes.

Paso 1: Crear la directiva de autenticación

Para crear una directiva que bloquee la autenticación básica para todos los protocolos de cliente disponibles en Exchange Online (la configuración recomendada), use la sintaxis siguiente:

New-AuthenticationPolicy -Name "<Descriptive Name>"

En este ejemplo se crea una directiva de autenticación denominada Bloquear autenticación básica.

New-AuthenticationPolicy -Name "Block Basic Auth"

Para obtener información detallada sobre la sintaxis y los parámetros, consulte New-AuthenticationPolicy.

Notas:

No puede cambiar el nombre de la directiva después de crearla (el parámetro Name no está disponible en el cmdlet Set-AuthenticationPolicy ).

Para habilitar la autenticación básica para protocolos específicos en la directiva, consulte la sección Modificar directivas de autenticación más adelante en este tema. La misma configuración de protocolo está disponible en los cmdlets New-AuthenticationPolicy y Set-AuthenticationPolicy , y los pasos para habilitar la autenticación básica para protocolos específicos son los mismos para ambos cmdlets.

Paso 2: Asignar la directiva de autenticación a los usuarios

Los métodos que puede usar para asignar directivas de autenticación a los usuarios se describen en esta sección:

Cuentas de usuario individuales: use la sintaxis siguiente:

Set-User -Identity <UserIdentity> -AuthenticationPolicy <PolicyIdentity>En este ejemplo se asigna la directiva denominada Bloquear autenticación básica a la cuenta laura@contoso.comde usuario .

Set-User -Identity laura@contoso.com -AuthenticationPolicy "Block Basic Auth"Filtrar cuentas de usuario por atributos: este método requiere que todas las cuentas de usuario compartan un atributo filtrable único (por ejemplo, Título o Departamento) que pueda usar para identificar a los usuarios. La sintaxis usa los siguientes comandos (dos para identificar las cuentas de usuario y el otro para aplicar la directiva a esos usuarios):

$<VariableName1> = Get-User -ResultSize unlimited -Filter <Filter> $<VariableName2> = $<VariableName1>.MicrosoftOnlineServicesID $<VariableName2> | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}En este ejemplo se asigna la directiva denominada Bloquear autenticación básica a todas las cuentas de usuario cuyo atributo Title contiene el valor "Sales Associate".

$SalesUsers = Get-User -ResultSize unlimited -Filter "(RecipientType -eq 'UserMailbox') -and (Title -like '*Sales Associate*')" $Sales = $SalesUsers.MicrosoftOnlineServicesID $Sales | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}Usar una lista de cuentas de usuario específicas: este método requiere un archivo de texto para identificar las cuentas de usuario. Los valores que no contienen espacios (por ejemplo, la cuenta profesional o educativa de Office 365 o Microsoft 365) funcionan mejor. El archivo de texto debe contener una cuenta de usuario en cada línea como esta:

akol@contoso.com

tjohnston@contoso.com

kakers@contoso.comLa sintaxis usa los dos comandos siguientes (uno para identificar las cuentas de usuario y el otro para aplicar la directiva a esos usuarios):

$<VariableName> = Get-Content "<text file>" $<VariableName> | foreach {Set-User -Identity $_ -AuthenticationPolicy <PolicyIdentity>}En este ejemplo se asigna la directiva denominada Bloquear autenticación básica a las cuentas de usuario especificadas en el archivo C:\My Documents\BlockBasicAuth.txt.

$BBA = Get-Content "C:\My Documents\BlockBasicAuth.txt" $BBA | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}Filtrar cuentas de usuario de Active Directory locales que se sincronizan con Exchange Online: para obtener más información, consulte la sección Filtrar cuentas de usuario de Active Directory locales que se sincronizan con Exchange Online en este tema.

Nota:

Para quitar la asignación de directiva de los usuarios, use el valor $null del parámetro AuthenticationPolicy en el cmdlet Set-User .

Paso 3: (Opcional) Aplicar inmediatamente la directiva de autenticación a los usuarios

De forma predeterminada, al crear o cambiar la asignación de directiva de autenticación en los usuarios o actualizar la directiva, los cambios surten efecto en un plazo de 24 horas. Si desea que la directiva surta efecto en un plazo de 30 minutos, use la sintaxis siguiente:

Set-User -Identity <UserIdentity> -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)

En este ejemplo se aplica inmediatamente la directiva de autenticación al usuario laura@contoso.com.

Set-User -Identity laura@contoso.com -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)

En este ejemplo se aplica inmediatamente la directiva de autenticación a varios usuarios que se identificaron anteriormente mediante atributos filtrables o un archivo de texto. Este ejemplo funciona si todavía está en la misma sesión de PowerShell y no ha cambiado las variables que usó para identificar a los usuarios (después no usó el mismo nombre de variable para algún otro propósito). Por ejemplo:

$Sales | foreach {Set-User -Identity $_ -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)}

Otra posibilidad:

$BBA | foreach {Set-User -Identity $_ -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)}

Ver directivas de autenticación

Para ver una lista de resumen de los nombres de todas las directivas de autenticación existentes, ejecute el siguiente comando:

Get-AuthenticationPolicy | Format-Table Name -Auto

Para ver información detallada sobre una directiva de autenticación específica, use esta sintaxis:

Get-AuthenticationPolicy -Identity <PolicyIdentity>

En este ejemplo se devuelve información detallada sobre la directiva denominada Bloquear autenticación básica.

Get-AuthenticationPolicy -Identity "Block Basic Auth"

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Get-AuthenticationPolicy.

Modificación de directivas de autenticación

De forma predeterminada, al crear una nueva directiva de autenticación sin especificar ningún protocolo, la autenticación básica se bloquea para todos los protocolos de cliente de Exchange Online. En otras palabras, el valor predeterminado de los parámetros AllowBasicAuth* (switches) es False para todos los protocolos.

Para habilitar la autenticación básica para un protocolo específico que está deshabilitado, especifique el modificador sin un valor.

Para deshabilitar la autenticación básica para un protocolo específico habilitado, solo puede usar el valor

:$false.

Puede usar el cmdlet Get-AuthenticationPolicy para ver el estado actual de los modificadores AllowBasicAuth* en la directiva.

En este ejemplo se habilita la autenticación básica para el protocolo POP3 y se deshabilita la autenticación básica para el protocolo IMAP4 en la directiva de autenticación existente denominada Bloquear autenticación básica.

Set-AuthenticationPolicy -Identity "Block Basic Auth" -AllowBasicAuthPop -AllowBasicAuthImap:$false

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Set-AuthenticationPolicy.

Configuración de la directiva de autenticación predeterminada

La directiva de autenticación predeterminada se asigna a todos los usuarios que aún no tienen asignada una directiva específica. Tenga en cuenta que las directivas de autenticación asignadas a los usuarios tienen prioridad sobre la directiva predeterminada. Para configurar la directiva de autenticación predeterminada para la organización, use esta sintaxis:

Set-OrganizationConfig -DefaultAuthenticationPolicy <PolicyIdentity>

En este ejemplo se configura la directiva de autenticación denominada Bloquear autenticación básica como directiva predeterminada.

Set-OrganizationConfig -DefaultAuthenticationPolicy "Block Basic Auth"

Nota:

Para quitar la designación de directiva de autenticación predeterminada, use el valor $null del parámetro DefaultAuthenticationPolicy .

Use el ejemplo siguiente para comprobar que está configurada una directiva de autenticación predeterminada.

Get-OrganizationConfig | Format-Table DefaultAuthenticationPolicy

Eliminación de directivas de autenticación

Para quitar una directiva de autenticación existente, use esta sintaxis:

Remove-AuthenticationPolicy -Identity <PolicyIdentity>

En este ejemplo se quita la directiva denominada Directiva de autenticación de prueba.

Remove-AuthenticationPolicy -Identity "Test Auth Policy"

Para obtener información detallada sobre la sintaxis y los parámetros, consulte Remove-AuthenticationPolicy.

¿Cómo sabe que ha deshabilitado correctamente la autenticación básica en Exchange Online?

Para confirmar que una directiva de autenticación se aplicó directamente a los usuarios:

Nota:

Tenga en cuenta que ya se podría configurar una directiva de autenticación predeterminada. Consulte Configuración de la directiva de autenticación predeterminada para obtener más información.

Ejecute el siguiente comando para buscar el valor de nombre distintivo (DN) de la directiva de autenticación:

Get-AuthenticationPolicy | Format-List Name,DistinguishedNameUse el valor DN de la directiva de autenticación en el siguiente comando:

Get-User -Filter "AuthenticationPolicy -eq '<AuthPolicyDN>'"Por ejemplo:

Get-User -Filter "AuthenticationPolicy -eq 'CN=Block Basic Auth,CN=Auth Policies,CN=Configuration,CN=contoso.onmicrosoft.com,CN=ConfigurationUnits,DC=NAMPR11B009,DC=PROD,DC=OUTLOOK,DC=COM'"

Cuando una directiva de autenticación bloquea las solicitudes de autenticación básicas de un usuario específico para un protocolo específico en Exchange Online, la respuesta es 401 Unauthorized. No se devuelve información adicional al cliente para evitar la pérdida de información adicional sobre el usuario bloqueado. Un ejemplo de la respuesta es similar al siguiente:

HTTP/1.1 401 Unauthorized

Server: Microsoft-IIS/10.0

request-id: 413ee498-f337-4b0d-8ad5-50d900eb1f72

X-CalculatedBETarget: DM5PR2101MB0886.namprd21.prod.outlook.com

X-BackEndHttpStatus: 401

Set-Cookie: MapiRouting=#################################################; path=/mapi/; secure; HttpOnly

X-ServerApplication: Exchange/15.20.0485.000

X-RequestId: {3146D993-9082-4D57-99ED-9E7D5EA4FA56}:8

X-ClientInfo: {B0DD130A-CDBF-4CFA-8041-3D73B4318010}:59

X-RequestType: Bind

X-DiagInfo: DM5PR2101MB0886

X-BEServer: DM5PR2101MB0886

X-Powered-By: ASP.NET

X-FEServer: MA1PR0101CA0031

WWW-Authenticate: Basic Realm="",Basic Realm=""

Date: Wed, 31 Jan 2018 05:15:08 GMT

Content-Length: 0

Administración de la autenticación básica en el Centro de administración de Microsoft 365

En el Centro de administración de Microsoft 365, en https://admin.microsoft.com, vaya a Configuración>Configuración de la organización Autenticación>moderna. En el control flotante Autenticación moderna que aparece, puede identificar los protocolos que ya no requieren autenticación básica.

En segundo plano, esta configuración usa directivas de autenticación. Si las directivas de autenticación se crearon en el pasado, la modificación de cualquiera de estas selecciones creará automáticamente la primera nueva directiva de autenticación. Esta directiva solo es visible a través de PowerShell. En el caso de los clientes avanzados que ya pueden usar directivas de autenticación, los cambios en el Centro de administración de Microsoft 365 modificarán su directiva predeterminada existente. Examine los registros de inicio de sesión de Microsoft Entra para ver qué protocolos usan los clientes antes de realizar los cambios.

Al desactivar la autenticación básica en el Centro de administración de Microsoft 365 no se desactivan los siguientes servicios heredados:

- AllowBasicAuthOutlookService

- AllowBasicAuthReportingWebServices

Solo puede desactivar esta configuración en PowerShell de Exchange Online.

Ejecute el siguiente comando para buscar el nombre de la directiva de autenticación existente:

Get-AuthenticationPolicyReemplace <AuthenticationPolicyName> por el valor del paso anterior y, a continuación, ejecute el siguiente comando:

Set-AuthenticationPolicy -Identity "<AuthenticationPolicyName>" -AllowBasicAuthReportingWebServices:$false -AllowBasicAuthOutlookService:$falseEl comando anterior afecta a los buzones nuevos que va a crear, pero no a los buzones existentes. Para aplicar la directiva a los buzones existentes, use el <valor AuthenticationPolicyName> en el siguiente comando:

$mbx = Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited $mbx | foreach {Set-User -Identity $_.ExchangeObjectID.tostring() -AuthenticationPolicy <AuthenticationPolicyName>}

Filtrar cuentas de usuario de Active Directory locales que se sincronizan con Exchange Online

Este método usa un atributo específico como filtro para los miembros de grupo de Active Directory locales que se sincronizarán con Exchange Online. Este método permite deshabilitar protocolos heredados para grupos específicos sin afectar a toda la organización.

A lo largo de este ejemplo, usaremos el atributo Department , porque es un atributo común que identifica a los usuarios en función de su departamento y rol. Para ver todas las propiedades extendidas del usuario de Active Directory, vaya a Active Directory: Get-ADUser Propiedades predeterminadas y extendidas.

Paso 1: Buscar usuarios de Active Directory y establecer los atributos de usuario de Active Directory

Obtener los miembros de un grupo de Active Directory

Estos pasos requieren el módulo de Active Directory para Windows PowerShell. Para instalar este módulo en el equipo, debe descargar e instalar las Herramientas de administración remota del servidor (RSAT).

Ejecute el siguiente comando en PowerShell de Active Directory para devolver todos los grupos de Active Directory:

Get-ADGroup -Filter * | select -Property Name

Después de obtener la lista de grupos, puede consultar qué usuarios pertenecen a esos grupos y crear una lista basada en cualquiera de sus atributos. Se recomienda usar el atributo objectGuid porque el valor es único para cada usuario.

Get-ADGroupMember -Identity "<GroupName>" | select -Property objectGuid

En este ejemplo se devuelve el valor del atributo objectGuid para los miembros del grupo denominado Developers.

Get-ADGroupMember -Identity "Developers" | select -Property objectGuid

Establecer el atributo de usuario filtrable

Después de identificar el grupo de Active Directory que contiene los usuarios, debe establecer el valor de atributo que se sincronizará con Exchange Online para filtrar a los usuarios (y, en última instancia, deshabilitar la autenticación básica para ellos).

Use la sintaxis siguiente en PowerShell de Active Directory para configurar el valor de atributo para los miembros del grupo que identificó en el paso anterior. El primer comando identifica los miembros del grupo en función de su valor de atributo objectGuid . El segundo comando asigna el valor del atributo Department a los miembros del grupo.

$variable1 = Get-ADGroupMember -Identity "<GroupName>" | select -ExpandProperty "objectGUID"; Foreach ($user in $variable1) {Set-ADUser -Identity $user.ToString() -Add@{Department="<DepartmentName>"}}

En este ejemplo se establece el atributo Department en el valor "Developer" para los usuarios que pertenecen al grupo denominado "Developers".

$variable1 = Get-ADGroupMember -Identity "Developers" | select -ExpandProperty "objectGUID"; Foreach ($user in $variable1) {Set-ADUser -Identity $user.ToString() -Add@{Department="Developer"}}

Use la sintaxis siguiente en PowerShell de Active Directory para comprobar que el atributo se aplicó a las cuentas de usuario (ahora o en el pasado):

Get-ADUser -Filter "Department -eq '<DepartmentName>'" -Properties Department

En este ejemplo se devuelven todas las cuentas de usuario con el valor "Developer" para el atributo Department .

Get-ADUser -Filter "Department -eq 'Developer'" -Properties Department

Paso 2: Deshabilitar la autenticación heredada en Exchange Online

Nota:

Los valores de atributo de los usuarios locales se sincronizan con Exchange Online solo para los usuarios que tienen una licencia válida de Exchange Online. Para obtener más información, vea Agregar usuarios individualmente o de forma masiva.

La sintaxis de PowerShell de Exchange Online usa los siguientes comandos (dos para identificar las cuentas de usuario y el otro para aplicar la directiva a esos usuarios):

$<VariableName1> = Get-User -ResultSize unlimited -Filter <Filter>

$<VariableName2> = $<VariableName1>.MicrosoftOnlineServicesID

$<VariableName2> | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}

En este ejemplo se asigna la directiva denominada Bloquear autenticación básica a todas las cuentas de usuario sincronizadas cuyo atributo Department contiene el valor "Developer".

$developerUsers = Get-User -ResultSize unlimited -Filter "(RecipientType -eq 'UserMailbox') -and (department -like '*developer*')"

$developers = $developerUsers.MicrosoftOnlineServicesID

$developers | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}

Si se conecta a Exchange Online PowerShell en una sesión de PowerShell de Active Directory, puede usar la siguiente sintaxis para aplicar la directiva a todos los miembros de un grupo de Active Directory.

En este ejemplo se crea una nueva directiva de autenticación denominada Directiva de marketing que deshabilita la autenticación básica para los miembros del grupo de Active Directory denominado Departamento de marketing para los clientes ActiveSync, POP3, SMTP autenticado e IMAP4.

Nota:

Una limitación conocida en PowerShell de Active Directory impide que el cmdlet Get-AdGroupMember devuelva más de 5000 resultados. Por lo tanto, el ejemplo siguiente solo funciona para grupos de Active Directory que tienen menos de 5000 miembros.

New-AuthenticationPolicy -Name "Marketing Policy" -AllowBasicAuthActiveSync $false -AllowBasicAuthPop $false -AllowBasicAuthSmtp $false -AllowBasicAuthImap $false

$users = Get-ADGroupMember "Marketing Department"

foreach ($user in $users) {Set-User -Identity $user.SamAccountName -AuthenticationPolicy "Marketing Policy"}