Uso de los controles de Microsoft Defender for Cloud Apps en Power BI

El uso de Defender for Cloud Apps con Power BI ayuda a proteger los informes, los datos y los servicios de Power BI frente a filtraciones o vulneraciones no intencionadas. Con Defender for Cloud Apps se pueden crear directivas de acceso condicional para los datos de la organización, para lo que se usan los controles de sesión en tiempo real de Microsoft Entra ID, que ayudan a garantizar la seguridad de los análisis de Power BI. Una vez que se han establecido estas directivas, los administradores pueden supervisar el acceso y la actividad de los usuarios, realizar análisis de riesgos en tiempo real y establecer controles específicos de las etiquetas.

Nota:

Microsoft Defender for Cloud Apps ahora forma parte de Microsoft Defender XDR. Para obtener más información, consulta Microsoft Defender for Cloud Apps en Microsoft Defender XDR.

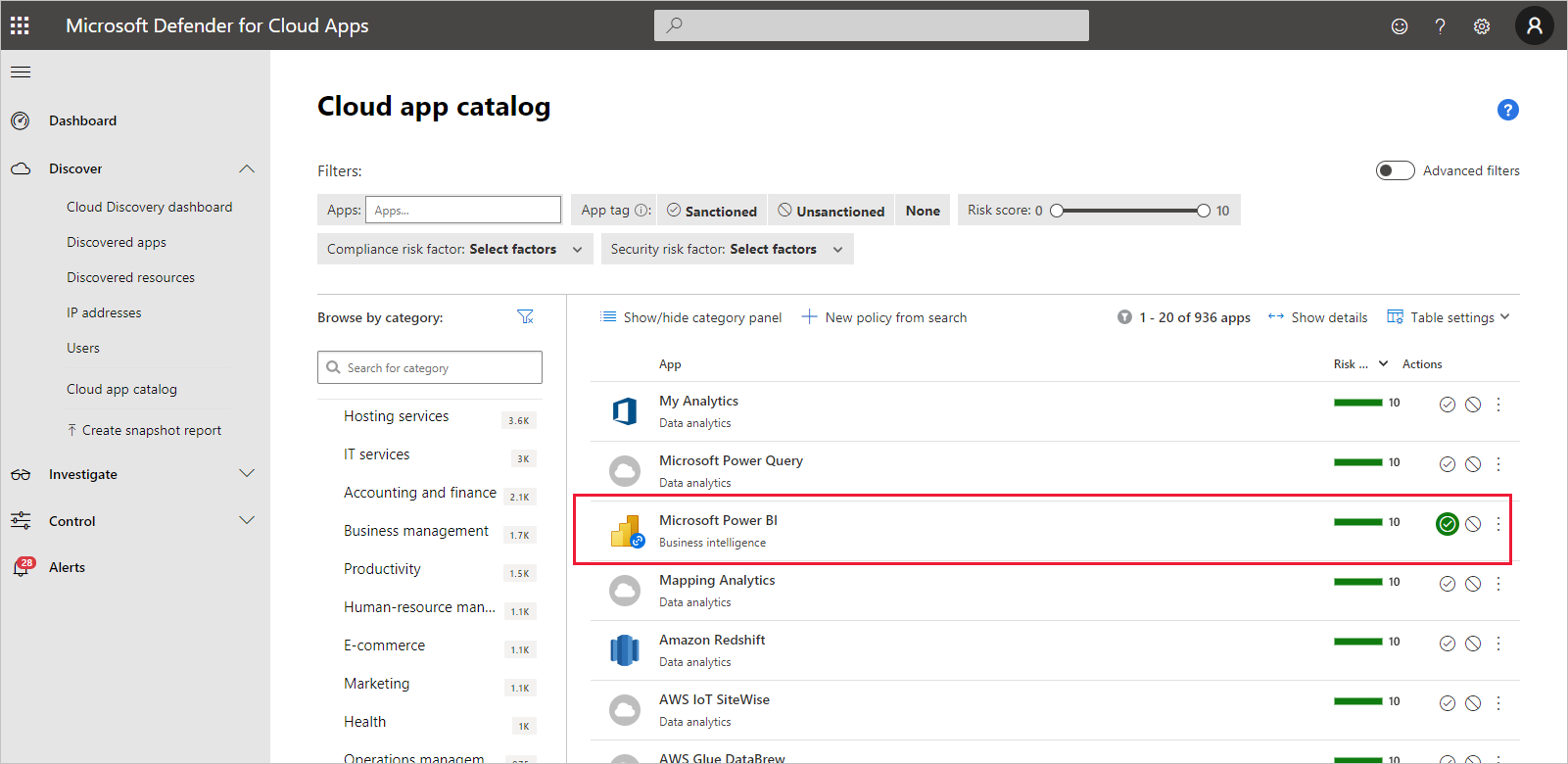

Puede configurar Defender for Cloud Apps para todo tipo de aplicaciones y servicios, no solo Power BI. Tendrá que configurar Defender for Cloud Apps para trabajar con Power BI para beneficiarse de las protecciones de Defender for Cloud Apps para los datos y análisis de Power BI. Para obtener más información sobre Defender for Cloud Apps, incluida una introducción a su funcionamiento, el panel y las puntuaciones de riesgo de la aplicación, vea la documentación de Defender for Cloud Apps.

Licencias de Defender for Cloud Apps

Para usar Defender for Cloud Apps con Power BI, debe utilizar y configurar los servicios de seguridad de Microsoft pertinentes, algunos de los cuales se establecen fuera de Power BI. Para tener Defender for Cloud Apps en el inquilino, debe tener una de las licencias siguientes:

- Microsoft Defender for Cloud Apps: proporciona funcionalidades de Defender for Cloud Apps para todas las aplicaciones compatibles, parte de los conjuntos de aplicaciones EMS E5 and Microsoft 365 E5.

- Office 365 Cloud App Security: proporciona funcionalidades de Defender for Cloud Apps solo para Office 365, parte del conjunto de aplicaciones Office 365 E5.

Configuración de los controles en tiempo real para Power BI con Defender for Cloud Apps

Nota:

Para beneficiarse de los controles en tiempo real de Defender for Cloud Apps se necesita una licencia de Microsoft Entra ID P1.

En las secciones siguientes se describen los pasos para configurar los controles en tiempo real para Power BI con Defender for Cloud Apps.

Establecimiento de directivas de sesión en Microsoft Entra ID (obligatorio)

Los pasos necesarios para establecer controles de sesión se completan en los portales de Microsoft Entra ID y Defender for Cloud Apps. En el Centro de administración Microsoft Entra, cree una directiva de acceso condicional para Power BI y enrute las sesiones usadas en Power BI mediante el servicio Defender for Cloud Apps.

Defender for Cloud Apps funciona en una arquitectura de proxy inverso y se integra con el acceso condicional de Microsoft Entra para supervisar la actividad del usuario de Power BI en tiempo real. Los siguientes pasos se indican para ayudarle a entender el proceso y se proporcionan instrucciones detalladas en el contenido vinculado de cada uno de los pasos. Para obtener una descripción del proceso completo, consulte Defender for Cloud Apps.

- Creación de una directiva de prueba de acceso condicional de Microsoft Entra

- Inicie sesión en cada aplicación con un usuario en el ámbito de la directiva

- Compruebe que las aplicaciones están configuradas para usar controles de acceso y de sesión

- Habilite la aplicación para usarla en la organización

- Pruebe la implementación

El proceso para establecer directivas de sesión se describe en detalle en Directivas de sesión.

Establecimiento de directivas de detección de anomalías para supervisar las actividades de Power BI (recomendado)

Puede definir directivas de detección de anomalías de Power BI que pueden tener un ámbito independiente, de modo que solo se apliquen a los usuarios y grupos que desee incluir y excluir en la directiva. Para más información, consulte Directivas de detección de anomalías.

Defender for Cloud Apps tiene dos mecanismos de detección dedicados integrados para Power BI. Vea Detecciones integradas de Defender for Cloud Apps para Power BI.

Uso de etiquetas de confidencialidad de Microsoft Purview Information Protection (recomendado)

Las etiquetas de confidencialidad le permiten clasificar y ayudar a proteger el contenido confidencial, de modo que los usuarios de la organización puedan colaborar con asociados ajenos a la organización y seguir siendo cuidadosos y conscientes del contenido y los datos confidenciales.

Para obtener información sobre el proceso de usar etiquetas de confidencialidad para Power BI, consulte Etiquetas de confidencialidad en Power BI. Vea el ejemplo que se incluye más adelante en este artículo de una directiva de Power BI basada en etiquetas de confidencialidad.

Directivas personalizadas para enviar alertas sobre actividades sospechosas de usuarios en Power BI

Las directivas de actividad de Defender for Cloud Apps permiten que los administradores definan sus propias reglas personalizadas para ayudar a detectar comportamientos de los usuarios que se desvíen de la norma, e incluso, si se determina que son demasiado peligrosos, actuar de forma automática. Por ejemplo:

Eliminación de etiquetas de confidencialidad de forma masiva. Por ejemplo, recibir una alerta cuando un usuario quite las etiquetas de confidencialidad de 20 informes diferentes en un período inferior a 5 minutos.

Degradación de etiquetas de confidencialidad que aplican cifrado. Por ejemplo, recibir una alerta cuando un informe que tenía la etiqueta Extremadamente confidencial se clasifica ahora como Público.

Nota

Los identificadores únicos de las etiquetas de confidencialidad y los artefactos de Power BI se pueden encontrar con las API de REST de Power BI. Consulte Obtener modelos semánticos u Obtener informes.

Las directivas de actividad personalizadas se configuran en el portal de Defender for Cloud Apps. Para obtener más información, consulte la sección Directivas de actividad.

Detecciones integradas de Defender for Cloud Apps para Power BI

Las detecciones de Defender for Cloud Apps permiten a los administradores supervisar actividades específicas de una aplicación supervisada. Para Power BI, actualmente hay dos detecciones integradas dedicadas de Defender for Cloud Apps:

Recurso compartido sospechoso: detecta cuándo un usuario comparte un informe confidencial con un correo electrónico desconocido (externo a la organización). Un informe confidencial es un informe cuya etiqueta de confidencialidad se establece en INTERNAL-ONLY (solo interno) o superior.

Compartición masiva de informes: detecta cuándo un usuario comparte una gran cantidad de informes en una sola sesión.

La configuración de estas detecciones se realiza en el portal de Defender for Cloud Apps. Para obtener más información, consulte Actividades inusuales (realizadas por un usuario).

Rol de administrador de Power BI en Defender for Cloud Apps

Cuando se usa Defender for Cloud Apps con Power BI, se crea un rol para los administradores de Power BI. Al iniciar sesión como administrador de Power BI en el portal de Defender for Cloud Apps, tiene acceso limitado a los datos, las alertas, los usuarios en riesgo, los registros de actividad y otra información pertinente de Power BI.

Consideraciones y limitaciones

El uso de Defender for Cloud Apps con Power BI se ha diseñado para ayudar a proteger el contenido y los datos de la organización, con detecciones que supervisan las sesiones de usuario y sus actividades. Al usar Defender for Cloud Apps con Power BI, hay algunos aspectos y limitaciones que debe tener en cuenta:

- Defender for Cloud Apps solo puede funcionar con archivos de Excel, PowerPoint y PDF.

- Si desea utilizar la funcionalidad de etiquetas de confidencialidad en las directivas de sesión para Power BI, necesita una licencia de Azure Information Protection Premium P1 o Premium P2. Microsoft Azure Information Protection se puede adquirir de forma independiente o mediante uno de los conjuntos de licencias de Microsoft. Para obtener más información, consulte los precios de Azure Information Protection. Además, se deben haber aplicado las etiquetas de confidencialidad en los recursos de Power BI.

- El control de sesiones está disponible para cualquier explorador de cualquier plataforma principal en cualquier sistema operativo. Se recomienda usar la versión más reciente de Microsoft Edge, Google Chrome, Mozilla Firefox o Apple Safari. Las llamadas API públicas de Power BI y otras sesiones no basadas en el explorador no se admiten como parte del control de sesiones de Defender for Cloud Apps. Para obtener más información, consulte Aplicaciones y clientes compatibles.

- Si tiene dificultades para iniciar sesión, como tener que iniciar sesión más de una vez, podría estar relacionado con la forma en la que algunas aplicaciones controlan la autenticación. Para obtener más información, consulte el artículo de solución de problemas Inicio de sesión lento.

Precaución

En la directiva de sesión, en la parte "Acción", la funcionalidad "proteger" solo funciona si no existe ninguna etiqueta en el elemento. Si ya existe una etiqueta, no se aplicará la acción "proteger"; no se puede invalidar una etiqueta existente que ya se haya aplicado a un elemento de Power BI.

Ejemplo

En el ejemplo siguiente se muestra cómo crear una directiva de sesión mediante Defender for Cloud Apps con Power BI.

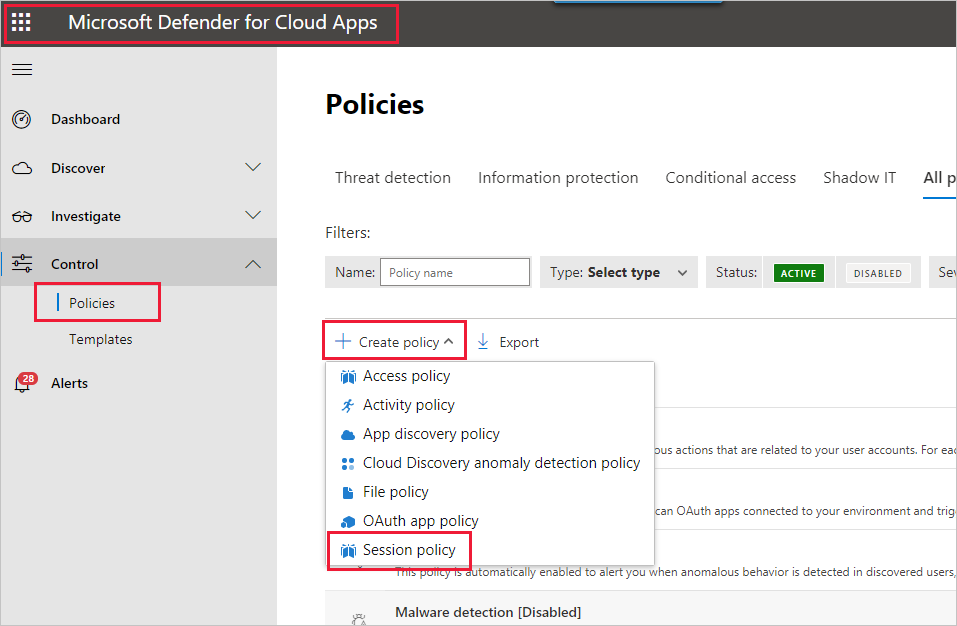

En primer lugar, cree una nueva directiva de sesión. En el portal de Defender for Cloud Apps, seleccione Directivas en el panel de navegación. A continuación, en la página de directivas, seleccione Crear directiva y elija Directiva de sesión.

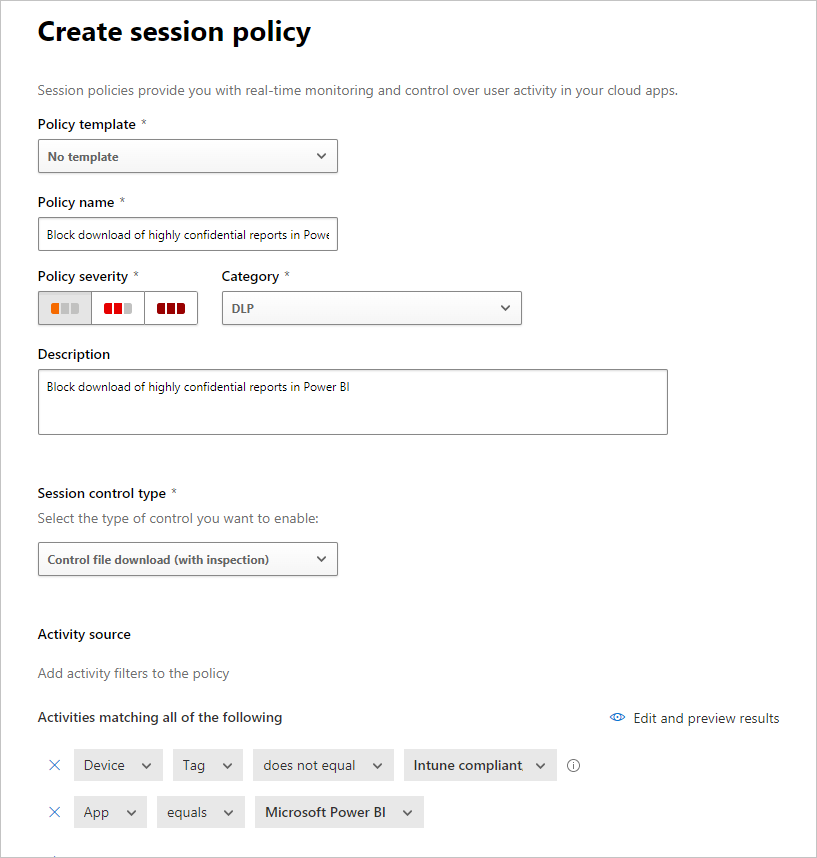

En la ventana que aparece, cree la directiva de sesión. En los pasos numerados se describe la configuración de la siguiente imagen.

En la lista desplegable Plantilla de directiva, elija Sin plantilla.

En Nombre de la directiva, proporcione un nombre adecuado para la directiva de sesión.

En Tipo de control de sesión, seleccione Control de la descarga de archivos (con inspección) (para DLP).

Para la sección Origen de la actividad, elija las directivas de bloqueo oportunas. Se recomienda bloquear los dispositivos no administrados y no compatibles. Elija bloquear las descargas cuando la sesión es de Power BI.

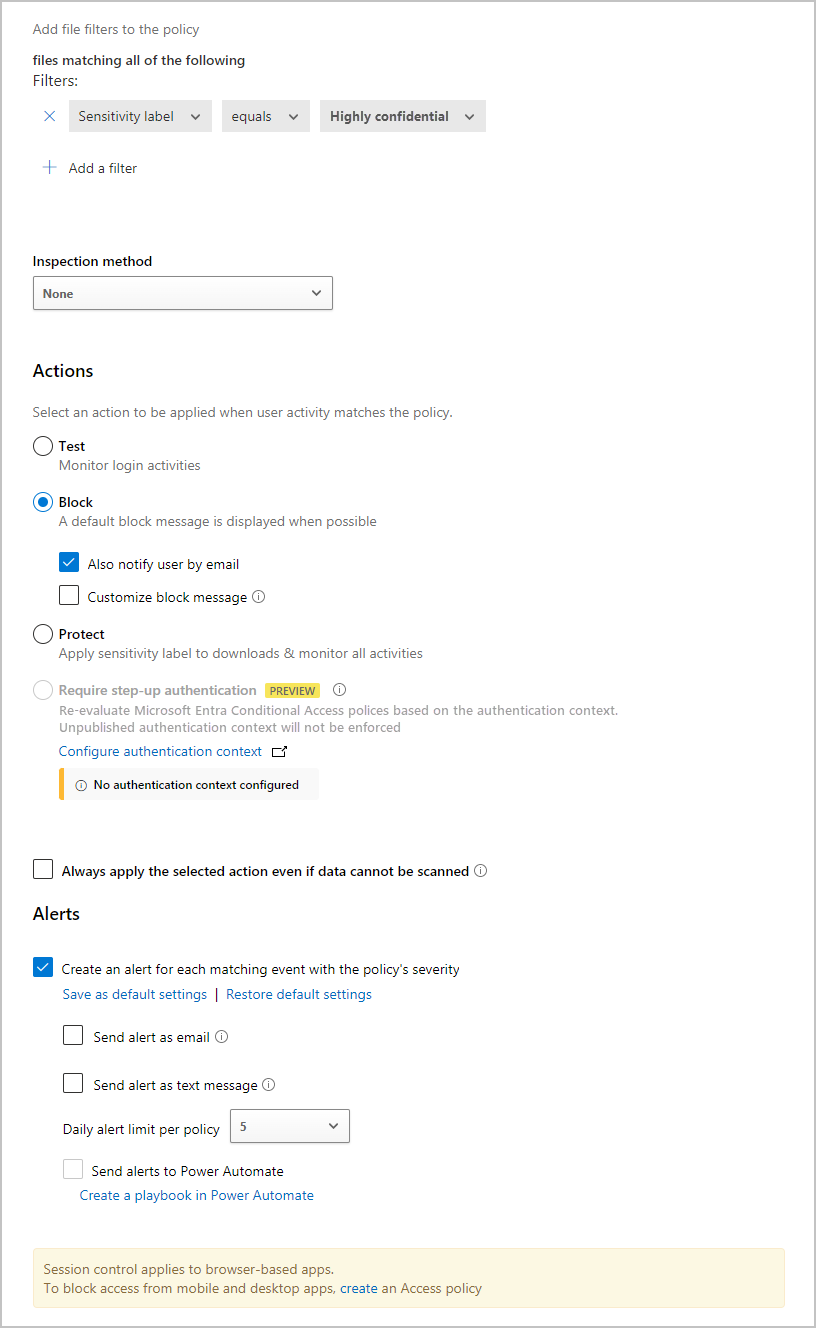

Aparecen más opciones si se desplaza hacia abajo. En la imagen siguiente se muestran esas opciones junto con más ejemplos.

Cree un filtro en Etiqueta de confidencialidad y elija Extremadamente confidencial o lo que más convenga a su organización.

Cambie Método de inspección a ninguno.

Elija la opción Bloquear que se ajuste a sus necesidades.

Cree una alerta para esta acción.

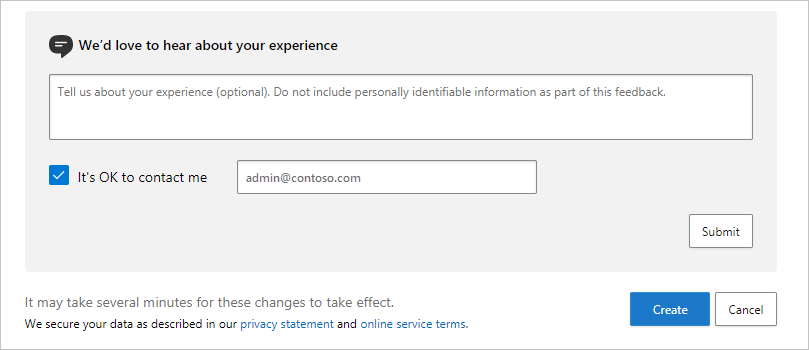

Seleccione Crear para completar la directiva de sesión.

Contenido relacionado

En este artículo se describe cómo Defender for Cloud Apps puede proporcionar protecciones de datos y contenido para Power BI. Si desea obtener más información sobre la protección de los datos en Power BI y contenido complementario sobre los servicios de Azure que la habilitan, consulte:

- Etiquetas de confidencialidad en Power BI

- Habilitación de etiquetas de confidencialidad en Power BI

- Aplicación de etiquetas de confidencialidad en Power BI

Para obtener más información sobre Azure y artículos de seguridad, consulte:

- Protección de aplicaciones con el control de aplicaciones de acceso condicional de Microsoft Defender for Cloud Apps

- Implementación del Control de aplicaciones de acceso condicional para aplicaciones de catálogo con Microsoft Entra ID

- Directivas de sesión

- Información sobre las etiquetas de confidencialidad

- Informe de métricas de protección de datos

- Planeamiento de la implementación de Power BI: Defender for Cloud Apps para Power BI