Introducción a los inquilinos de Microsoft Entra

Como institución educativa, puede registrarse para obtener una evaluación gratuita de Microsoft 365 Educación y completar un asistente de verificación de elegibilidad para comprar suscripciones a precios académicos.

Creación de un inquilino de Microsoft Entra

Al registrarse para obtener una suscripción de Microsoft 365 Educación de pago o de prueba, se crea un inquilino de Microsoft Entra como parte de los servicios de Office 365 subyacentes. Del mismo modo, se crea un inquilino de Microsoft Entra al registrarse en Azure.

Los clientes deben poseer un plan de licencia de Microsoft de pago para crear un inquilino Microsoft Entra adicional.

Importante

Al crear un inquilino de Microsoft Entra, debe especificar una región lógica que determine la ubicación del centro de datos. Esto debe elegirse con mucho cuidado porque no se puede cambiar después de la creación.

Para obtener más información, consulte la guía de implementación de Microsoft 365 Educación.

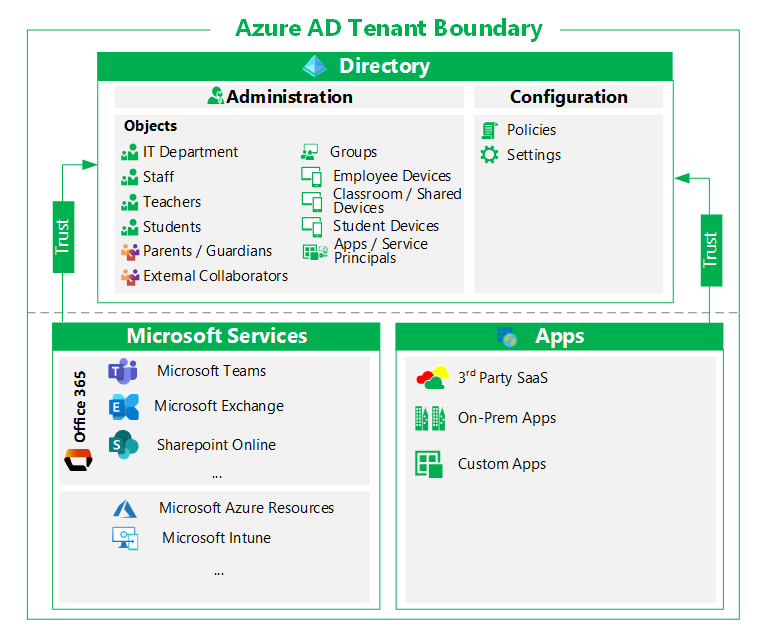

¿Qué es un inquilino Microsoft Entra?

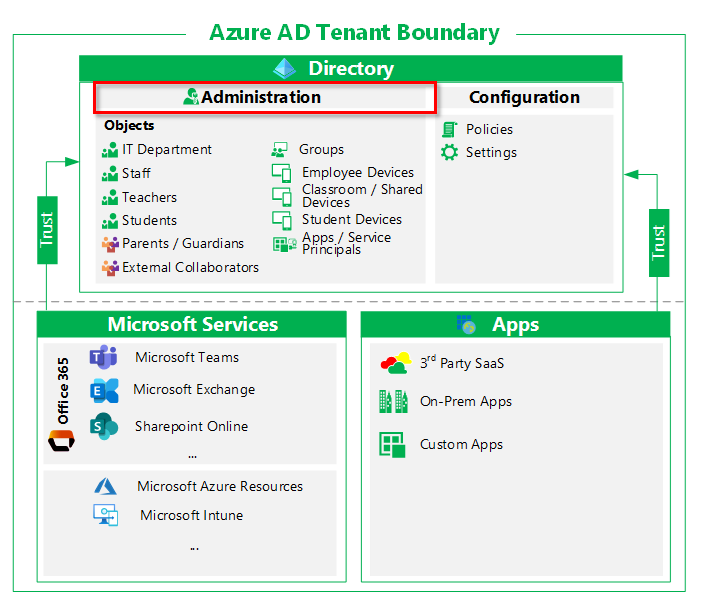

Un inquilino de Microsoft Entra proporciona funcionalidades de administración de identidades y acceso (IAM) a las aplicaciones y recursos que usa la organización. Una identidad es un objeto de directorio que se puede autenticar y autorizar para el acceso a un recurso. Existen objetos de identidad para identidades humanas, como alumnos y profesores, e identidades no humanas como dispositivos educativos y estudiantiles, aplicaciones y principios de servicio.

El inquilino Microsoft Entra es un límite de seguridad de identidad que está bajo el control del departamento de TI de la organización. Dentro de este límite de seguridad, los administradores de TI controlan la administración de objetos (como los objetos de usuario) y la configuración de la configuración de todo el inquilino.

Recursos de un inquilino

Microsoft Entra ID se usa para conceder a los objetos que representan identidades acceso a recursos como aplicaciones y sus recursos subyacentes de Azure, que pueden incluir bases de datos y sistemas de administración de aprendizaje (LMS).

Acceso a aplicaciones que usan Microsoft Entra ID

A las identidades se les puede conceder acceso a muchos tipos de aplicaciones, incluidos, entre otros, los siguientes:

Servicios de productividad de Microsoft, como Exchange Online, Microsoft Teams y SharePoint Online

Servicios de TI de Microsoft, como Azure Sentinel, Microsoft Intune y MICROSOFT DEFENDER ATP

Microsoft Herramientas de desarrollo como Azure DevOps

Aplicaciones de terceros, como Sistemas de administración de aprendizaje (LMS)

Aplicaciones locales integradas con funcionalidades de acceso híbrido, como Microsoft Entra proxy de aplicación

Aplicaciones personalizadas desarrolladas internamente

Las aplicaciones que usan Microsoft Entra ID requieren que los objetos de directorio se configuren y administren en el inquilino de Microsoft Entra de confianza. Algunos ejemplos de objetos de directorio son registros de aplicaciones, entidades de servicio, grupos y extensiones de atributos de esquema.

Aunque algunas aplicaciones pueden tener varias instancias por inquilino, por ejemplo, una instancia de prueba y una instancia de producción, algunos servicios de Microsoft, como Exchange Online, solo pueden tener una instancia por inquilino.

Acceso a objetos de directorio

Las identidades, los recursos y sus relaciones se representan en un inquilino Microsoft Entra como objetos de directorio. Algunos ejemplos de objetos de directorio son usuarios, grupos, entidades de servicio y registros de aplicaciones.

Cuando los objetos están en un inquilino de Microsoft Entra, se produce lo siguiente:

Visibilidad. Las identidades pueden detectar o enumerar recursos, usuarios, grupos y acceder a informes de uso y registros de auditoría si tienen los permisos adecuados. Por ejemplo, un miembro del directorio puede detectar usuarios en el directorio con permisos de usuario predeterminados.

Las aplicaciones pueden afectar a los objetos. Las aplicaciones pueden manipular objetos de directorio a través de Microsoft Graph como parte de su lógica de negocios. Algunos ejemplos típicos son leer o establecer atributos de usuario, actualizar el calendario del usuario y enviar correos electrónicos en nombre del usuario. El consentimiento es necesario para permitir que las aplicaciones afecten al inquilino. Los administradores pueden dar su consentimiento a todos los usuarios. Para obtener más información, consulte Permisos y consentimiento en el Plataforma de identidad de Microsoft.

Nota:

Tenga cuidado al usar permisos de aplicación. Por ejemplo, con Exchange Online, debe limitar los permisos de aplicación a buzones y permisos específicos.

Límites de limitación y servicio. El comportamiento en tiempo de ejecución de un recurso puede desencadenar la limitación para evitar el uso excesivo o la degradación del servicio. La limitación puede producirse en el nivel de servicio completo, inquilino o aplicación. Normalmente se produce cuando una aplicación tiene un gran número de solicitudes dentro o entre inquilinos.

Cada inquilino tiene un límite total de objetos. De forma predeterminada, un inquilino está limitado a 50 000 objetos totales. Después de agregar un dominio personalizado, el límite aumenta a 300 000. Para aumentar aún más este límite de objetos, póngase en contacto con el equipo de éxito del cliente de EDU . Se recomienda que un único inquilino de Microsoft Entra no supere el millón de usuarios, lo que normalmente equivale a aproximadamente 3 millones de objetos totales. Para obtener más información sobre los límites de servicio en Microsoft Entra ID, consulte Microsoft Entra límites y restricciones del servicio.

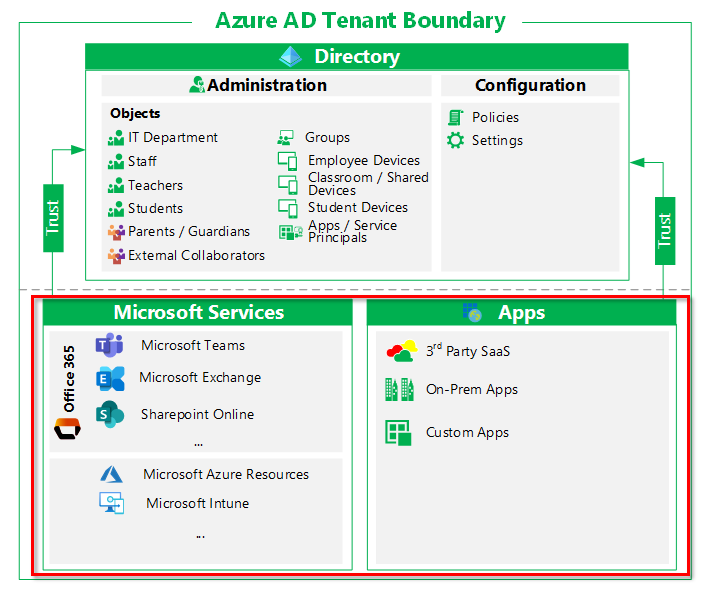

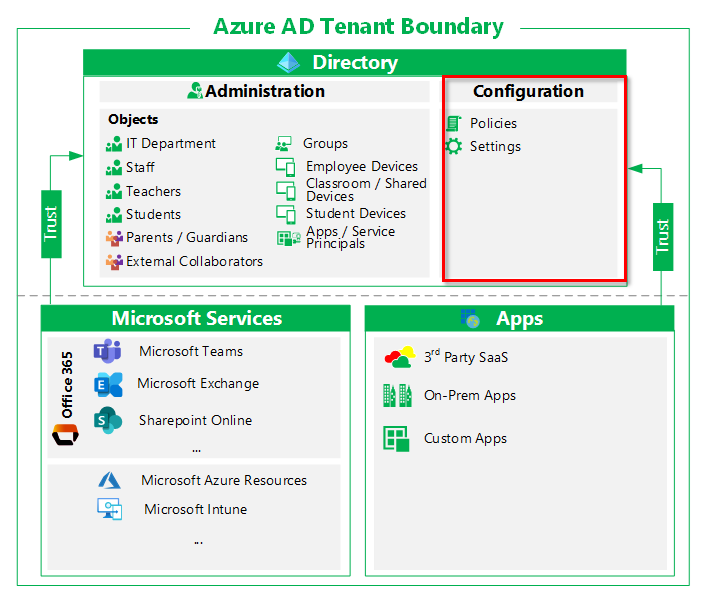

Configuración en un inquilino

Las directivas y la configuración de Microsoft Entra ID afectan a los recursos del inquilino de Microsoft Entra a través de configuraciones dirigidas o de todo el inquilino.

Entre los ejemplos de directivas y configuraciones de todo el inquilino se incluyen:

Identidades externas. Los administradores globales del inquilino identifican y controlan las identidades externas que se pueden aprovisionar en el inquilino.

Si se permiten identidades externas en el inquilino

Desde qué dominios se pueden agregar identidades externas

Si los usuarios pueden invitar a usuarios de otros inquilinos

Ubicaciones con nombre. Los administradores globales pueden crear ubicaciones con nombre, que se pueden usar para:

Bloquear el inicio de sesión desde ubicaciones específicas.

Desencadenar directivas de acceso condicional como MFA.

Métodos de autenticación permitidos. Los administradores globales establecen los métodos de autenticación permitidos para el inquilino.

Opciones de autoservicio. Los administradores globales establecen opciones de autoservicio, como el autoservicio de restablecimiento de contraseña y crean grupos de Office 365 en el nivel de inquilino.

La implementación de algunas configuraciones de todo el inquilino se puede limitar siempre y cuando no se invaliden por directivas de administración global. Por ejemplo:

Si el inquilino está configurado para permitir identidades externas, un administrador de recursos puede excluir esas identidades de acceder a un recurso.

Si el inquilino está configurado para permitir el registro de dispositivos personales, un administrador de recursos puede excluir esos dispositivos del acceso a recursos específicos.

Si se configuran ubicaciones con nombre, un administrador de recursos puede configurar directivas que permiten o excluyen el acceso desde esas ubicaciones.

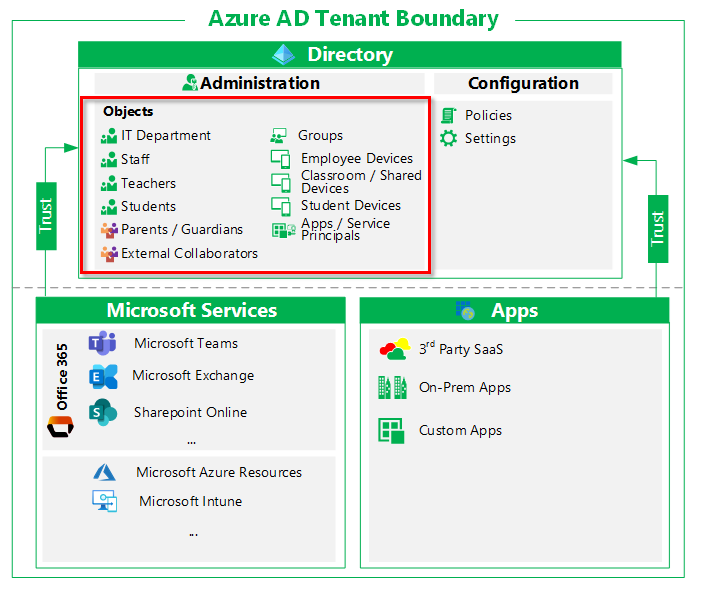

Administración en un inquilino

La administración incluye la administración de objetos de identidad y la implementación con ámbito de las configuraciones de todo el inquilino. Los objetos incluyen usuarios, grupos y dispositivos, y principios de servicio. Puede limitar los efectos de las configuraciones de todo el inquilino para la autenticación, la autorización, las opciones de autoservicio, etc.

Los administradores de todo el inquilino, o los administradores globales, pueden:

Concesión de acceso a cualquier recurso a cualquier usuario

Asignación de roles de recursos a cualquier usuario

Asignación de roles de administrador de ámbito inferior a cualquier usuario

Administración de objetos de directorio

Los administradores administran cómo los objetos de identidad pueden acceder a los recursos y en qué circunstancias. También pueden deshabilitar, eliminar o modificar objetos de directorio en función de sus privilegios. Los objetos de identidad incluyen:

Las identidades de la organización, como las siguientes, se representan mediante objetos de usuario:

Administradores

Usuarios de la organización

Desarrolladores de la organización

Probar usuarios **

Las identidades externas representan usuarios de fuera de la organización, como:

Asociados u otras instituciones educativas aprovisionadas con cuentas locales en el entorno de la organización

Asociados u otras instituciones educativas aprovisionadas mediante la colaboración B2B de Azure

Los grupos se representan mediante objetos como:

Grupos de seguridad

Grupos de Office 365

Los dispositivos se representan mediante objetos como:

Microsoft Entra dispositivos unidos a híbridos (equipos locales sincronizados desde Active Directory local)

Microsoft Entra dispositivos unidos

Microsoft Entra dispositivos móviles registrados que usan los empleados para acceder a sus aplicaciones de área de trabajo.

Nota:

En un entorno híbrido, las identidades se suelen sincronizar desde el entorno de Active Directory local mediante Microsoft Entra Connect.

Administración de servicios de identidad

Los administradores con permisos adecuados pueden administrar cómo se implementan las directivas de todo el inquilino en el nivel de grupos de recursos, grupos de seguridad o aplicaciones. Al considerar la administración de recursos, tenga en cuenta lo siguiente. Cada uno de ellos puede ser una razón para mantener los recursos juntos o para aislarlos.

Una identidad asignada a un rol de administrador de autenticación puede requerir que los no administradores vuelvan a registrarse para la autenticación MFA o FIDO.

Un administrador de acceso condicional (CA) puede crear directivas de CA que requieran que los usuarios inicien sesión en aplicaciones específicas para hacerlo solo desde dispositivos propiedad de la organización. También pueden limitar las configuraciones. Por ejemplo, incluso si se permiten identidades externas en el inquilino, pueden excluir esas identidades del acceso a un recurso.

Un administrador de aplicaciones en la nube puede dar su consentimiento a los permisos de aplicación en nombre de todos los usuarios.

Un administrador global puede tomar el control de una suscripción.

Licencias

Los servicios en la nube de pago de Microsoft, como Office 365, requieren licencias. Estas licencias se asignan a cada usuario que necesita acceso a los servicios. Microsoft Entra ID es la infraestructura subyacente que admite la administración de identidades para todos los servicios en la nube de Microsoft y almacena información sobre los estados de asignación de licencias para los usuarios. Tradicionalmente, los administradores usarían uno de los portales de administración (Office o Azure) y los cmdlets de PowerShell para administrar licencias. Microsoft Entra ID admite licencias basadas en grupos, lo que le permite asignar una o varias licencias de productos a un grupo de usuarios.

Microsoft Entra ID en escenarios de Microsoft 365 Educación

Microsoft Entra ID ayuda a los alumnos y profesores a iniciar sesión y acceder a recursos y servicios en, incluidos:

Inicio de sesión y autorización en los recursos

Los dominios para el inicio de sesión y el correo electrónico están configurados para la autenticación en la nube en Microsoft Entra ID.

La mayoría de las funcionalidades de colaboración externas usan Microsoft Entra colaboración B2B.

Funcionalidades de Microsoft Office 365

Microsoft Entra identidades se asignan Office 365 licencias, lo que desencadena el aprovisionamiento.

Office 365 objetos como listas de distribución, grupos modernos, contactos y Microsoft Teams, se representan mediante Microsoft Entra objetos de directorio y se administran en Microsoft Entra ID.

Office 365 servicios proporcionan autorización mediante grupos de Microsoft Entra.

El acceso a Office 365 se controla mediante Microsoft Entra ID.

Gobernanza y seguridad

Las características de administración y seguridad, como Intune para Educación, se basan en Microsoft Entra usuarios, grupos, dispositivos y directivas.

Privileged Identity Management permitir el acceso Just-In-Time (JIT) y Just Enough Administration (JEA) a las operaciones con privilegios.

Registros de inicio de sesión e informes de actividad de auditoría.

Funcionalidades de gobernanza, como revisiones de acceso.

-

Microsoft Entra ID proporciona las funcionalidades híbridas para sincronizar desde Active Directory local a Microsoft Entra Connect.

Microsoft Entra Connect le permite configurar el método de autenticación adecuado para su organización, incluida la sincronización de hash de contraseñas, la autenticación de paso a través o la integración de federación con AD FS o un proveedor de identidades SAML que no sea de Microsoft.

API para aprovisionar objetos de directorio desde SIS mediante School Data Sync