Implementación de la seguridad para proteger Azure SQL

Comprender y administrar de forma eficaz las reglas de firewall de bases de datos y de servidor, así como Microsoft Defender para SQL, es esencial para garantizar la protección a los recursos de Azure SQL durante la migración y tareas posteriores.

Configuración de reglas de firewall de servidor y base de datos

En Azure SQL Database, puede configurar reglas de firewall tanto en el nivel de servidor como en el nivel de base de datos.

Reglas de firewall de nivel de servidor

Las reglas de firewall de nivel de servidor controlan el acceso a Azure SQL Database en un nivel más amplio y determinan qué direcciones IP se pueden conectar al servidor. Por el contrario,

Las reglas de firewall de nivel de servidor permiten a los usuarios conectarse a todas las bases de datos de servidor, mientras que los firewalls de nivel de base de datos controlan el acceso de direcciones IP específicas a bases de datos individuales.

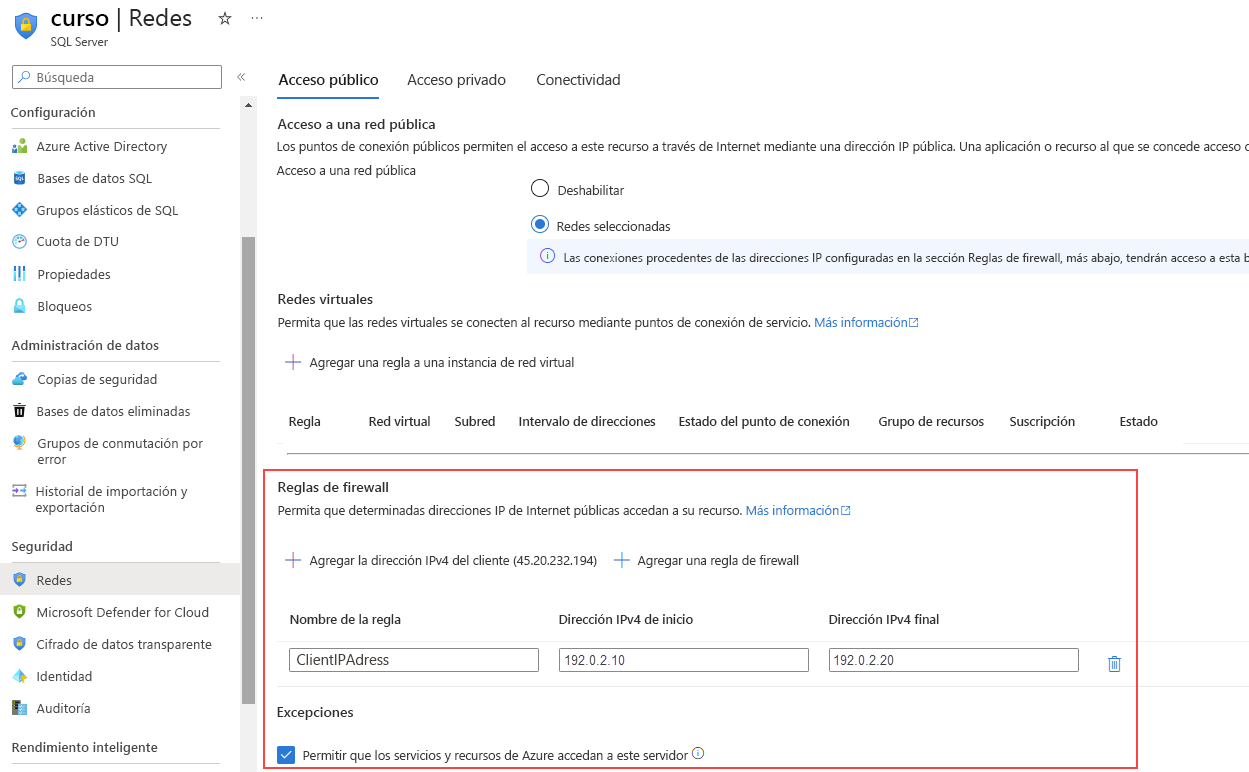

Puede configurar reglas de firewall de nivel de servidor desde Azure Portal o mediante el procedimiento almacenado sp_set_firewall_rule desde la base de datos maestra.

Nota:

La configuración del servidor Permitir que los servicios y recursos de Azure accedan a este servidor cuenta como una sola regla de firewall cuando está habilitada. De manera predeterminada, bloquee todo el acceso y ábralo solo cuando sea necesario.

Reglas de firewall de nivel de base de datos

Las reglas de nivel de base de datos ofrecen un control más específico dentro de bases de datos individuales. Puede configurar reglas de firewall de nivel de base de datos mediante T-SQL solo con el procedimiento almacenado sp_set_database_firewall_rule desde de la base de datos del usuario.

Al conectarse, Azure SQL Database comprueba si hay una regla de firewall de nivel de base de datos específica del nombre de la base de datos proporcionada. Si no se encuentra esa regla, comprueba las reglas de firewall de IP de nivel de servidor, que se aplican a todas las bases de datos del servidor. Si existe alguna regla, se establece la conexión.

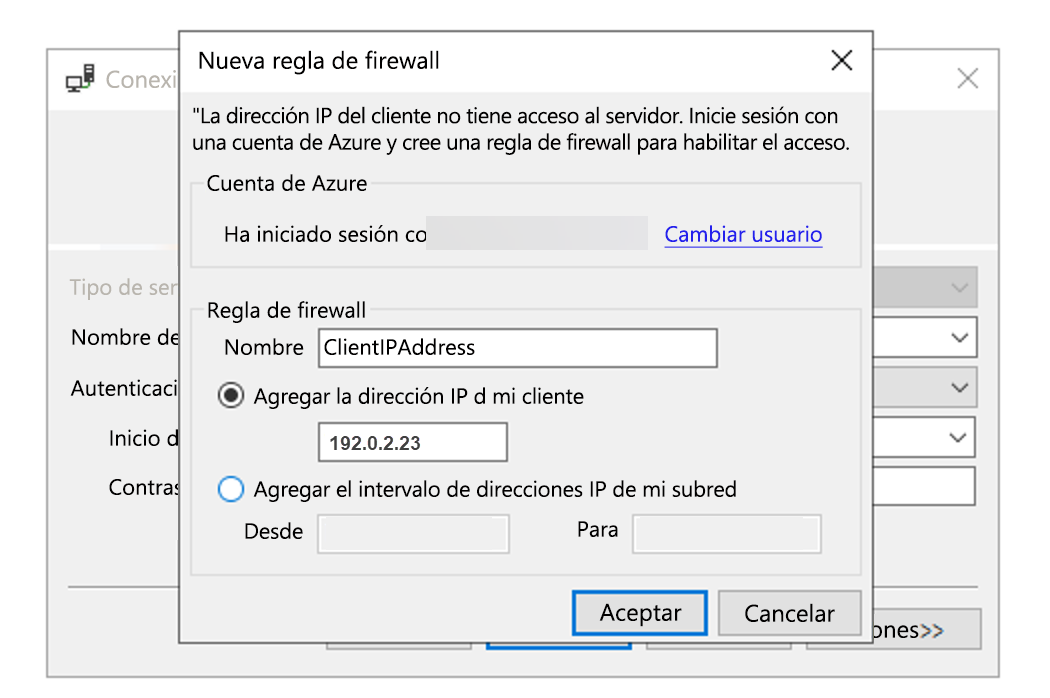

Si no existe ninguna regla y el usuario se conecta mediante SQL Server Management Studio o Azure Data Studio, se le pedirá que cree una regla de firewall.

Para más información sobre las reglas de firewall de nivel de servidor y las de nivel de base de datos, vea Azure SQL Base de datos y reglas de firewall de IP de Azure Synapse.

Microsoft Defender para SQL

Microsoft Defender para SQL es una solución de seguridad completa para Azure SQL Database, Azure SQL Managed Instance y SQL Server en la máquina virtual de Azure. Supervisa y evalúa continuamente la seguridad de la base de datos, y ofrece recomendaciones personalizadas para fortalecerla.

Además, proporciona funcionalidades de seguridad avanzadas, incluida la evaluación de vulnerabilidades de SQL y Advanced Threat Protection, para proteger de manera proactiva el estado de los datos. Esta solución todo en uno le ayuda a mantener un alto nivel de seguridad en el entorno de SQL.

Hay dos maneras diferentes de habilitar Microsoft Defender para SQL.

| Method | Descripción |

|---|---|

| Nivel de suscripción (recomendado) | Se puede habilitar en el nivel de suscripción para obtener una protección completa de todas las bases de datos de Azure SQL Database y Azure SQL Managed Instance. Puede deshabilitarlas individualmente si es necesario. |

| Nivel de recurso | Como alternativa, puede habilitarlo en el nivel de recurso si prefiere administrar la protección de bases de datos específicas manualmente. |

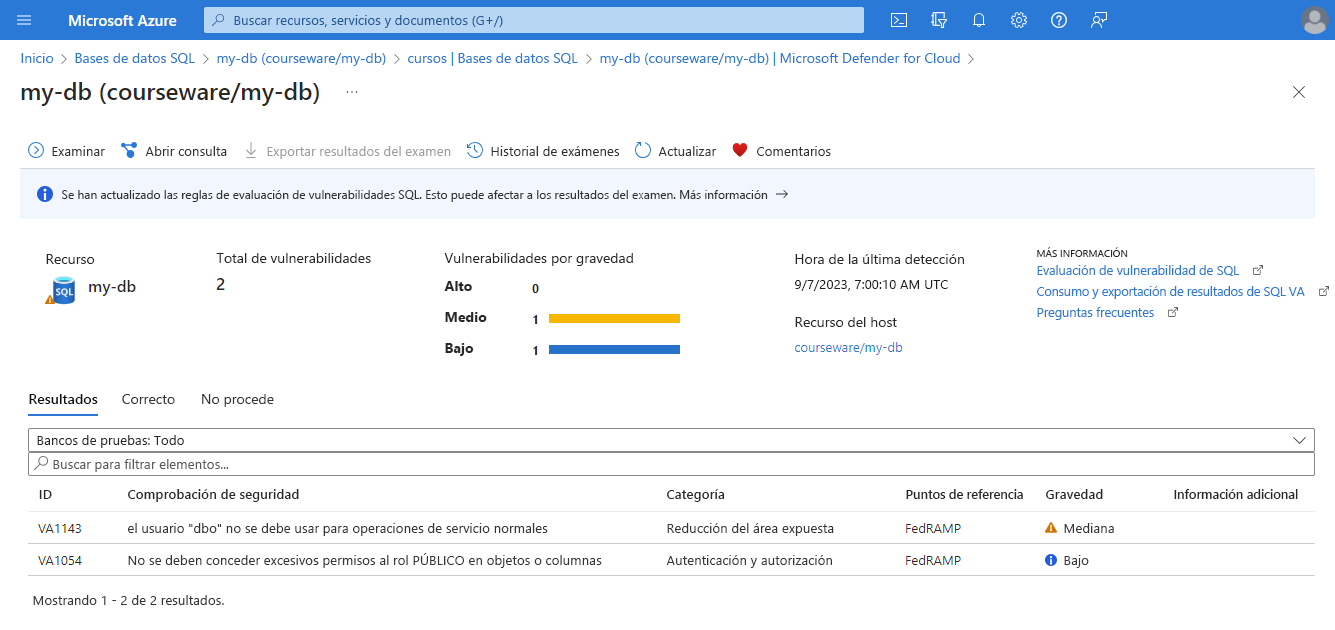

Evaluación de vulnerabilidad de SQL

La evaluación de vulnerabilidades de SQL usa una knowledge base de reglas basadas en los procedimientos recomendados de Microsoft. Marca vulnerabilidades de seguridad, configuraciones incorrectas, permisos excesivos y datos confidenciales no protegidos.

Tiene dos opciones de configuración para la evaluación de vulnerabilidades de SQL:

Configuración rápida: es la opción predeterminada y no necesita almacenamiento externo para la línea base ni los resultados del examen.

Configuración clásica: necesita que administre una cuenta de almacenamiento de Azure para almacenar los datos de línea base y los resultados del examen.

Advanced Threat Protection

Advanced Threat Protection mejora la seguridad de Azure SQL mediante la detección y respuesta a intentos de acceso a bases de datos inusuales o potencialmente perjudiciales.

Proporciona alertas de seguridad para actividades de base de datos sospechosas, posibles vulnerabilidades, ataques por inyección de código SQL y patrones de acceso anómalos, integradas con Microsoft Defender for Cloud. Esta integración ofrece conclusiones y acciones recomendadas para investigar y mitigar las amenazas, lo que hace que sea accesible para expertos que no son de seguridad.

Para ver una lista de las alertas, consulte Alertas de SQL Database y Azure Synapse Analytics en Microsoft Defender for Cloud.