Méthodes d’authentification utilisant Azure Active Directory

Important

Il s’agit de la documentation Azure Sphere (héritée). Azure Sphere (hérité) prend sa retraite le 27 septembre 2027 et les utilisateurs doivent migrer vers Azure Sphere (intégré) pour l’instant. Utilisez le sélecteur de version situé au-dessus du TOC pour afficher la documentation Azure Sphere (intégrée).

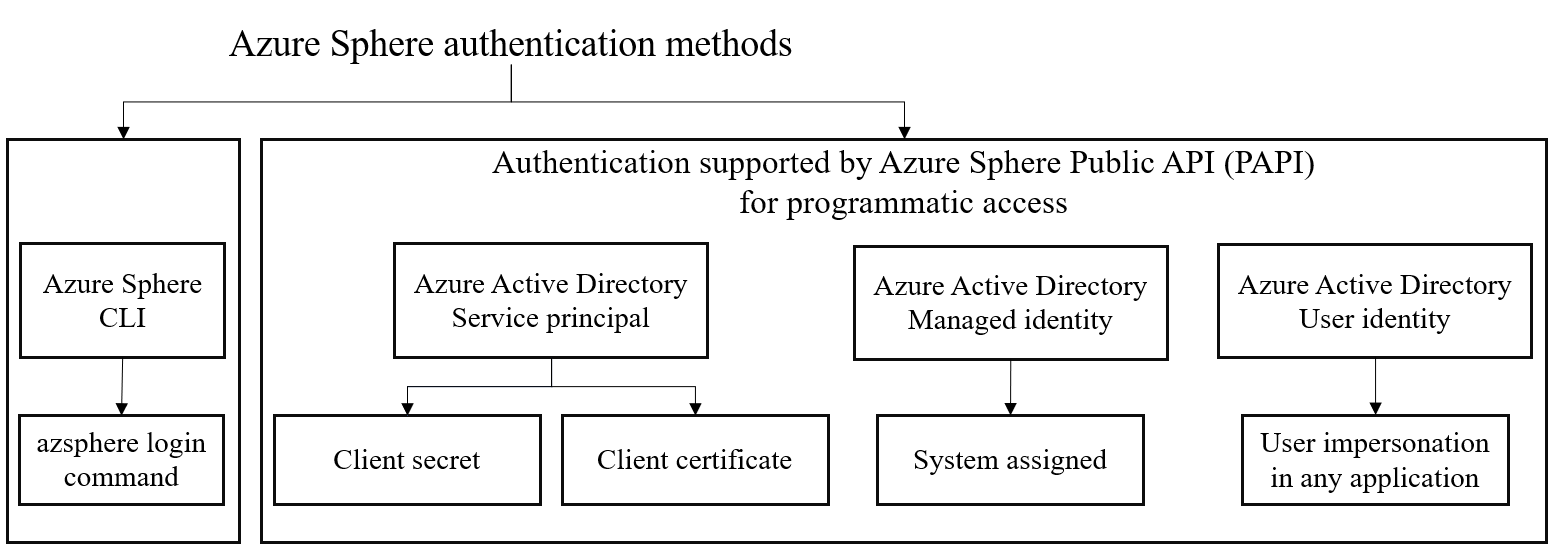

L’API publique Azure Sphere (PAPI) prend en charge plusieurs méthodes d’authentification et d’autorisation utilisateur dans Azure Active Directory (AAD).

Avec Azure Active Directory, un jeton d’application peut être utilisé pour authentifier et accorder l’accès à des ressources Azure spécifiques à partir d’une application utilisateur, d’un service ou d’un outil d’automatisation à l’aide du principal de service ou de la méthode d’identité managée pour l’authentification.

Important

Lorsque vous créez un principal de service, vous devez protéger les informations d’identification d’application générées, telles que les secrets client ou les certificats clients. Veillez à ne pas inclure les informations d’identification de l’application dans votre code ou à vérifier les informations d’identification dans votre contrôle de code source. En guise d’alternative, envisagez d’utiliser l’identité managée pour éviter la nécessité d’utiliser des informations d’identification.

L’illustration suivante montre les méthodes d’authentification prises en charge à l’aide d’Azure Active Directory :

Méthode de principal de service

Un principal de service Azure peut être configuré pour utiliser une clé secrète client ou un certificat client pour l’authentification. Les principaux de service ne sont pas liés à un utilisateur particulier, mais peuvent avoir des autorisations attribuées via des rôles prédéfinis. L’authentification auprès d’un principal de service est le meilleur moyen d’écrire des scripts ou des programmes sécurisés, ce qui vous permet d’appliquer les restrictions d’autorisation et les informations d’identification statiques stockées localement. Pour plus d’informations, consultez le principal de service Azure.

Il existe deux options disponibles pour les principaux de service : les secrets client et les certificats clients. Pour plus d’informations, consultez la méthode d’authentification du principal de service.

Méthode d’identité managée

L’identité managée Azure peut également être utilisée pour communiquer avec le service d’API publique Azure Sphere. L’identité managée est prise en charge dans différents services Azure. L’avantage de l’utilisation d’une identité managée pour la méthode d’authentification des ressources Azure est que vous n’avez pas besoin de gérer les secrets client ou les certificats clients. Pour plus d’informations, consultez l’identité managée pour la méthode de ressource.

Méthode d’identité utilisateur

Cette méthode n’est pas nécessaire pour vous authentifier à l’aide du locataire Azure Sphere. Vous pouvez vous connecter à l’aide de l’identité de l’utilisateur Azure Active Directory. Pour plus d’informations, consultez la méthode d’authentification utilisateur.

Ajouter l’ID d’application d’API publique Azure Sphere à votre locataire Azure

Vous devez d’abord ajouter l’ID d’application d’API publique Azure Sphere à votre locataire Azure à l’aide d’une configuration unique :

Remarque

- Utilisez un compte d’administrateur général pour votre locataire Azure Active Directory (Azure AD) pour exécuter cette commande.

- La valeur du

AppIdparamètre est statique. - Nous vous recommandons d’utiliser

Azure Sphere Public APIpour permettre-DisplayNamel’utilisation d’un nom complet commun entre les locataires.

Ouvrez une fenêtre d’invite de commandes Windows PowerShell avec élévation de privilèges (exécutez Windows PowerShell en tant qu’administrateur) et exécutez la commande suivante pour installer le module Azure AD PowerShell :

Install-Module AzureADConnectez-vous à Azure AD PowerShell avec un compte d’administrateur. Spécifiez le

-TenantIdparamètre à authentifier en tant que principal de service :Connect-AzureAD -TenantId <Azure Active Directory TenantID><Azure Active Directory TenantID> représente l’ID de locataire d’Azure Active Directory. Pour plus d’informations, consultez Comment trouver votre ID de locataire Azure Active Directory.

Créez le principal de service et connectez-le à l’application

Azure Sphere Public APIen spécifiant l’ID d’application d’API publique Azure Sphere, comme décrit ci-dessous :New-AzureADServicePrincipal -AppId 7c209960-a417-423c-b2e3-9251907e63fe -DisplayName "Azure Sphere Public API"