Acquérir et déployer des certificats pour les réseaux EAP-TLS

Important

Il s’agit de la documentation Azure Sphere (héritée). Azure Sphere (hérité) prend sa retraite le 27 septembre 2027 et les utilisateurs doivent migrer vers Azure Sphere (intégré) pour l’instant. Utilisez le sélecteur de version situé au-dessus du TOC pour afficher la documentation Azure Sphere (intégrée).

Avant qu’un appareil Azure Sphere puisse se connecter à un réseau EAP-TLS, il doit disposer d’un certificat client que le serveur RADIUS peut utiliser pour authentifier l’appareil. Si votre réseau exige une authentification mutuelle, chaque appareil doit également disposer d’un certificat d’autorité de certification racine pour pouvoir authentifier le serveur RADIUS.

La façon dont vous acquérez et déployez ces certificats dépend des ressources réseau disponibles pour vos appareils.

- Si le réseau EAP-TLS est le seul réseau disponible, vous devez déployer les certificats manuellement.

- Si une autre forme de réseau est disponible, comme un réseau ouvert, vous pouvez utiliser une approche « par amorçage ». Dans l’approche par amorçage, une application de haut niveau Azure Sphere acquiert les certificats auprès du réseau ouvert, puis les utilise pour se connecter au réseau EAP-TLS.

Attention

Les ID de certificats étant à l’échelle du système, un appel de fonction ou une commande azsphere qui ajoute un nouveau certificat peut remplacer un certificat qui a été ajouté par un appel de fonction ou une commande antérieur, provoquant potentiellement des échecs de connexion réseau. Nous vous recommandons fortement de développer des procédures de mise à jour de certificats claires et de choisir les ID de certificat avec soin. Pour plus d’informations, consultez ID de certificat.

Déploiement manuel

Si le réseau EAP-TLS est le seul réseau disponible pour vos appareils, vous devez déployer les certificats manuellement. Le déploiement manuel implique l’acquisition des certificats à l’aide d’un PC réseau ou d’une machine Linux, puis le chargement des certificats sur chaque appareil Azure Sphere à l’aide de l’interface CLI Azure Sphere. Cette approche nécessite une connexion physique entre le PC ou la machine Linux et l’appareil Azure Sphere.

Acquérir les certificats manuellement

L’autorité de certification racine et les certificats clients doivent se trouver dans le fichier . Format PEM à charger sur l’appareil Azure Sphere. Vous devez acquérir le certificat d’autorité de certification racine auprès du serveur approprié, ainsi que le certificat client et la clé privée (et éventuellement un mot de passe pour votre clé privée) pour votre appareil. Chaque certificat doit être généré et signé par le serveur approprié de votre réseau EAP-TLS. Votre administrateur réseau ou votre équipe de sécurité peut vous fournir les informations dont vous avez besoin pour obtenir les certificats.

Enregistrez les certificats dans le . Format PEM sur votre ordinateur PC ou Linux, puis utilisez l’interface CLI Azure Sphere pour les stocker sur l’appareil Azure Sphere.

Stocker les certificats en utilisant l’interface CLI

Attachez l’appareil Azure Sphere à votre PC ou votre machine Linux en réseau, et utilisez la commande azsphere pour stocker les certificats sur l’appareil.

Pour stocker le certificat d’autorité de certification racine sur l’appareil Azure Sphere :

azsphere device certificate add --cert-id "server-key-xyz" --cert-type rootca --public-key-file <filepath_to_server_ca_public.pem>

Pour stocker le certificat client sur l’appareil Azure Sphere :

azsphere device certificate add --cert-id "client-key-abc" --cert-type client --public-key-file <filepath_to_client_public.pem> --private-key-file <filepath_to_client_private.pem> --private-key-password "_password_"

Déploiement par amorçage

Pour connecter des appareils Azure Sphere en grand nombre ou dans de nombreux emplacements, envisagez d’utiliser une approche « par amorçage ». Pour utiliser cette méthode, vos appareils doivent être en mesure de se connecter à un réseau via lequel ils peuvent accéder à un serveur qui peut fournir les certificats. Votre application Azure Sphere de haut niveau se connecte au serveur via le réseau disponible, demande les certificats et les stocke sur l’appareil.

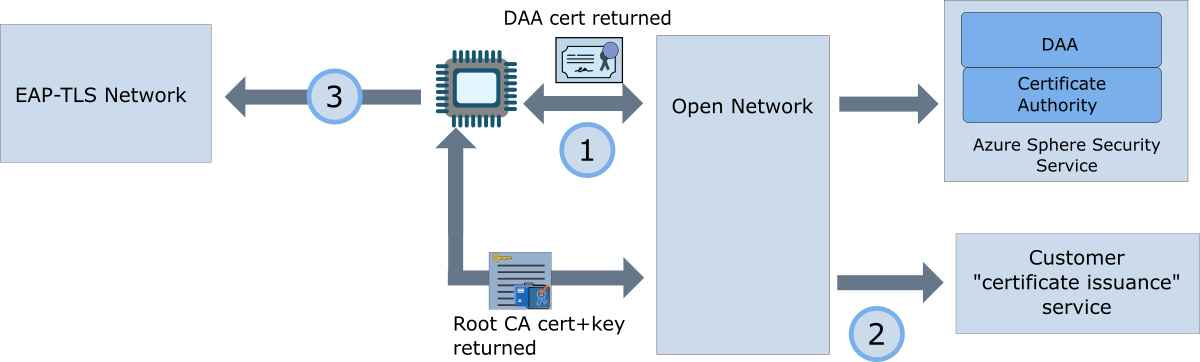

La figure suivante résume ce processus.

L’application sur l’appareil Azure Sphere se connecte au réseau ouvert et contacte le service de sécurité Azure Sphere pour obtenir son certificat d’authentification et d’attestation d’appareil. Elle installe ensuite le certificat d’authentification et d’attestation d’appareil sur l’appareil. L’appareil doit utiliser ce certificat pour s’authentifier auprès du service d’émission de certificats.

L’application se connecte ensuite au service d’émission de certificats que l’administrateur réseau a désigné. Elle présente son certificat d’authentification et d’attestation d’appareil pour valider son identité auprès du serveur et demande le certificat d’autorité de certification racine pour le serveur RADIUS sur le réseau EAP-TLS, ainsi que le certificat client et la clé privée. Le service peut passer d’autres informations à l’application, comme l’identité du client et le mot de passe de la clé privée si nécessaire. L’application installe ensuite le certificat client, la clé privée du client et le certificat d’autorité de certification racine sur l’appareil. Elle peut ensuite se déconnecter du réseau ouvert.

L’application configure et active le réseau EAP-TLS. Elle fournit le certificat client et la clé privée du client pour prouver l’identité de l’appareil. Si le réseau prend en charge l’authentification mutuelle, l’application authentifie également le serveur RADIUS en utilisant le certificat d’autorité de certification racine.

Authentifier l’appareil et obtenir le certificat client lors de l’amorçage

Un appareil Azure Sphere peut utiliser son certificat d’authentification et d’attestation d’appareil pour s’authentifier auprès d’un service qui peut fournir les autres certificats nécessaires. Le certificat d’authentification et d’attestation d’appareil est disponible auprès du service de sécurité Azure Sphere.

Pour obtenir le certificat d’authentification et d’attestation d’appareil :

- Spécifiez l’ID de locataire Azure Sphere dans la section DeviceAuthentication du manifeste d’application pour l’application de haut niveau.

- Appelez DeviceAuth_CurlSslFunc depuis l’application de haut niveau pour obtenir la chaîne de certificats pour le locataire Azure Sphere actuel.

Si le manifeste de l’application inclut l’ID de locataire Azure Sphere pour l’appareil actuel, la fonction DeviceAuth_CurlSslFunc utilise la chaîne de certificats clients d’authentification et d’attestation d’appareil pour s’authentifier si le service cible exige l’authentification mutuelle TLS.

Obtenir le certificat d’autorité de certification racine pour le serveur RADIUS

Pour obtenir le certificat d’autorité de certification racine pour le serveur RADIUS, l’application se connecte à un point de terminaison de serveur de certificats qui est accessible sur son réseau et qui peut fournir le certificat. Votre administrateur réseau doit être en mesure de fournir des informations sur la façon de se connecter au point de terminaison et de récupérer le certificat.

Installer les certificats en utilisant l’API CertStore

L’application utilise l’API CertStore pour installer les certificats sur l’appareil. La fonction CertStore_InstallClientCertificate installe le certificat client et CertStore_InstallRootCACertificate installe le certificat d’autorité de certification racine pour le serveur RADIUS. Gérer les certificats dans les applications de haut niveau fournit des informations supplémentaires sur l’utilisation de l’API CertStore pour la gestion des certificats.

L’exemple d’application Certificates montre comment une application peut utiliser ces fonctions.