Tutoriel : configurer Azure Active Directory B2C avec BlokSec pour une authentification sans mot de passe

Avant de commencer

Azure Active Directory B2C dispose de deux méthodes pour définir les interactions des utilisateurs avec les applications : les flux d’utilisateurs prédéfinis ou les stratégies personnalisées configurables.

Notes

Dans Azure Active Directory B2C, les stratégies personnalisées gèrent principalement des scénarios complexes. Dans la majorité des scénarios, nous recommandons d’utiliser les flux d’utilisateurs prédéfinis.

Consultez Vue d’ensemble des flux d’utilisateurs et des stratégies personnalisées.

Azure AD B2C et BlokSec

Découvrez comment intégrer l’authentification Azure Active Directory B2C (Azure AD B2C) au routeur d’identité décentralisé BlokSec. La solution BlokSec simplifie la connexion utilisateur avec une authentification sans mot de passe et une authentification multifacteur sans jeton. La solution protège les clients contre les attaques liées à l’identité : bourrage de mot de passe, hameçonnage et intercepteur.

Pour en savoir plus, consultez bloksec.com : BlokSec Technologies Inc.

Description du scénario

L’intégration BlokSec inclut les composants suivants :

- Azure AD B2C – Serveur d’autorisation et fournisseur d’identité (IdP) pour les applications B2C.

-

Routeur d’identité décentralisé BlokSec – passerelle pour les services qui appliquent BlokSec DIaaS pour router les requêtes d’authentification et d’autorisation vers les applications PIdP (Personal Identity Provider) de l’utilisateur.

- Il s’agit d’un fournisseur d’identité OpenID Connect (OIDC) dans Azure AD B2C.

-

Application mobile basée sur le SDK BlokSec – PIdP de l’utilisateur dans le scénario d’authentification décentralisée.

- Si vous n’utilisez pas le SDK BlokSec, accédez à Google Play pour obtenir l’application BlokSec yuID gratuite.

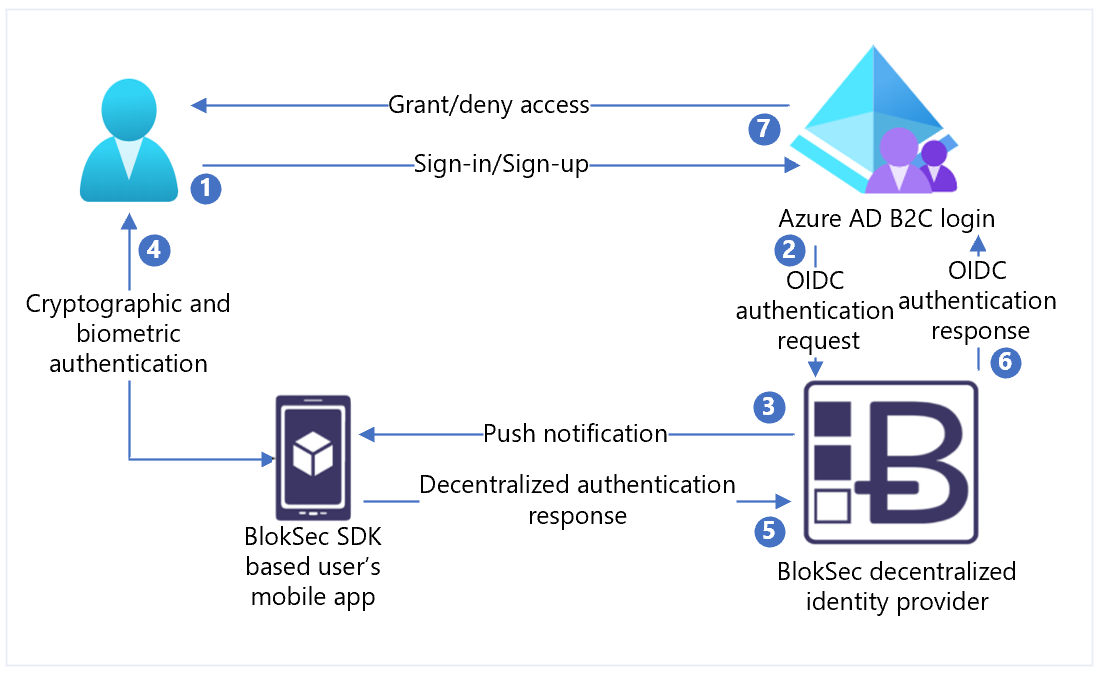

Le diagramme d’architecture suivant illustre le flux d’inscription et de connexion dans l’implémentation de la solution BlokSec.

- L’utilisateur se connecte à une application Azure AD B2C, puis il est dirigé vers une stratégie d’inscription et de connexion Azure AD B2C.

- Azure AD B2C redirige l’utilisateur vers le routeur d’identité décentralisé BlokSec à l’aide du flux de code d’autorisation OIDC.

- Le routeur BlokSec envoie une notification Push à l’application mobile de l’utilisateur avec les informations de la requête d’authentification et d’autorisation.

- L’utilisateur examine la demande d’authentification. Un utilisateur accepté est invité à fournir des données de biométrie comme une empreinte digitale ou une reconnaissance faciale.

- La réponse est signée numériquement avec la clé numérique unique de l’utilisateur. La réponse d’authentification fournit la preuve de possession, de présence et de consentement. La réponse est retournée au routeur.

- Le routeur vérifie la signature numérique par rapport à la clé publique unique immuable de l’utilisateur stockée dans un registre distribué. Le routeur répond à Azure AD B2C avec un résultat d’authentification.

- L’accès est accordé ou refusé à l’utilisateur.

Activer BlokSec

- Accédez à bloksec.com pour demander une version de démonstration.

- Dans le champ du message, indiquez que vous voulez effectuer une intégration à Azure AD B2C.

- Téléchargez et installez l’application mobile BlokSec yuID gratuite.

- Une fois le locataire de démonstration préparé, un e-mail arrive.

- Sur l’appareil mobile sur lequel l’application BlokSec est installée, sélectionnez le lien pour inscrire votre compte administrateur auprès de votre application yuID.

Prérequis

Pour commencer, vous avez besoin des éléments suivants :

- Un abonnement Azure

- Si vous n’en avez pas déjà un, procurez-vous un compte Azure gratuit.

- Un locataire Azure AD B2C associé à l’abonnement Azure

- Une version de démonstration de BlokSec

- Inscrire une application web

Consultez aussi Tutoriel : Créer des flux d’utilisateurs et des stratégies personnalisées dans Azure AD B2C.

Créer une inscription d’application dans BlokSec

Dans l’e-mail d’inscription de compte envoyé par BlokSec, recherchez le lien vers la console d’administration BlokSec.

- Connectez-vous à la console d’administration BlokSec.

- Dans le tableau de bord principal, sélectionnez Ajouter une application > Créer personnalisé.

- Pour Nom, entrez Azure AD B2C ou un nom d’application.

- Pour Type d’authentification unique, sélectionnez OIDC.

- Pour URI de logo, entrez un lien vers une image de logo.

- Pour URI de redirection, utilisez

https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authresp. Par exemple :https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authresp. Pour un domaine personnalisé, entrezhttps://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. - Pour URI de redirection de la déconnexion après la déconnexion, entrez

https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/{policy}/oauth2/v2.0/logout. - Sélectionnez l’application Azure AD B2C créée pour ouvrir sa configuration.

- Sélectionnez Générer un secret d’application.

En savoir plus : Envoyer une requête de déconnexion.

Notes

Vous avez besoin d’un ID d’application et d’un secret d’application pour configurer le fournisseur d’identité (IdP) dans Azure AD B2C.

Ajouter un nouveau fournisseur d’identité dans Azure AD B2C

Pour les instructions suivantes, utilisez l’annuaire qui contient votre locataire Azure AD B2C.

- Connectez-vous au Portail Azure en tant qu’Administrateur général de votre locataire Azure AD B2C.

- Dans la barre d’outils du portail, sélectionnez Répertoires + abonnements.

- Sur la page Paramètres du portail | Répertoires + abonnements, dans la liste Nom de répertoire, recherchez votre répertoire Azure AD B2C.

- Sélectionnez Changer.

- En haut à gauche du portail Azure, sélectionnez Tous les services.

- Recherchez et sélectionnez Azure AD B2C.

- Accédez à Tableau de bord>Azure Active Directory B2C>Fournisseurs d’identité.

- Sélectionnez Nouveau fournisseur OpenID Connect.

- Sélectionnez Ajouter.

Configurer un fournisseur d’identité

- Sélectionnez Type de fournisseur d’identité > OpenID Connect

- Pour Nom, entrez BlokSec yuID Passwordless ou un autre nom.

- Pour URL de métadonnées, entrez

https://api.bloksec.io/oidc/.well-known/openid-configuration. - Pour IDV client, entrez l’ID d’application issue de l’interface utilisateur d’administration BlokSec.

- Pour Clé secrète client, entrez le secret d’application issu de l’interface utilisateur d’administration BlokSec.

- Pour Étendue, sélectionnez Profil e-mail OpenID.

- Pour Type de réponse, sélectionnez Code.

- Pour Indication du domaine, sélectionnez yuID.

- Sélectionnez OK.

- Sélectionnez Mapper les revendications de ce fournisseur d’identité.

- Pour ID d’utilisateur, sélectionnez sub.

- Pour Nom d’affichage, sélectionnez nom.

- Pour Prénom, utilisez prénom.

- Pour Nom de famille, utilisez nom de famille.

- Pour Email, utilisez email.

- Sélectionnez Enregistrer.

Enregistrement des utilisateurs

- Connectez-vous à la console d’administration BlokSec avec les informations d’identification fournies.

- Accédez à l’application Azure AD B2C créée précédemment.

- En haut à droite, sélectionnez l’icône engrenage.

- Sélectionnez Créer un compte.

- Dans Créer un compte, entrez les informations de l’utilisateur. Notez le nom du compte.

- Sélectionnez Envoyer.

L’utilisateur reçoit un e-mail d’inscription de compte à l’adresse e-mail indiquée. Demandez à l’utilisateur de sélectionner le lien d’inscription sur l’appareil mobile avec l’application BlokSec yuID.

Créer une stratégie de flux utilisateur

Pour les instructions suivantes, vérifiez que BlokSec est un nouveau fournisseur d’identité (IdP) OIDC.

- Dans votre locataire Azure AD B2C, sélectionnez Flux d’utilisateurs sous Stratégies.

- Sélectionnez Nouveau flux d’utilisateurs.

- Sélectionnez Inscription et connexion>Version>Créer.

- Entrez un nom de stratégie.

- Dans la section des fournisseurs d’identité, sélectionnez le fournisseur d’identité BlokSec créé.

- Pour le compte local, sélectionnez Aucun. Cette action désactive l’authentification par e-mail et par mot de passe.

- Sélectionnez Exécuter le flux d’utilisateur.

- Dans le formulaire, entrez l’URL de réponse, par exemple

https://jwt.ms. - Le navigateur est redirigé vers la page de connexion BlokSec.

- Entrez le nom du compte utilisé pour l’inscription de l’utilisateur.

- L’utilisateur reçoit une notification Push sur l’appareil mobile avec l’application BlokSec yuID.

- L’utilisateur ouvre la notification et la demande d’authentification apparaît.

- Si l’authentification est acceptée, le navigateur redirige l’utilisateur vers l’URL de réponse.

Notes

Dans Azure Active Directory B2C, les stratégies personnalisées gèrent principalement des scénarios complexes. Dans la majorité des scénarios, nous recommandons d’utiliser les flux d’utilisateurs prédéfinis.

Consultez Vue d’ensemble des flux d’utilisateurs et des stratégies personnalisées.

Création d’une clé de stratégie

Stockez la clé secrète client que vous avez notée dans votre locataire Azure AD B2C. Pour les instructions suivantes, utilisez l’annuaire qui contient votre locataire Azure AD B2C.

- Connectez-vous au portail Azure.

- Dans la barre d’outils du portail, sélectionnez Répertoires + abonnements.

- Sur la page Paramètres du portail | Répertoires + abonnements, dans la liste Nom de répertoire, recherchez votre répertoire Azure AD B2C.

- Sélectionnez Changer.

- Dans l’angle supérieur gauche du portail Azure, sélectionnez Tous les services.

- Recherchez et sélectionnez Azure AD B2C.

- Dans la page de présentation, sélectionnez Identity Experience Framework.

- Sélectionnez Clés de stratégie.

- Sélectionnez Ajouter.

- Dans Options, choisissez Manuel.

- Entrez un nom de stratégie pour la clé de stratégie. Par exemple :

BlokSecAppSecret. Le préfixeB2C_1A_est ajouté au nom de clé. - Dans Secret, entrez la clé secrète client que vous avez notée.

- Pour Utilisation de la clé, sélectionnez Signature.

- Sélectionnez Create (Créer).

Configurer BlokSec en tant que fournisseur d’identité

Pour permettre aux utilisateurs de se connecter à l’aide de l’identité décentralisée BlokSec, définissez BlokSec en tant que fournisseur de revendications. Cette action permet à Azure AD B2C de communiquer avec ce dernier par le biais d’un point de terminaison. Azure AD B2C utilise des revendications de point de terminaison pour vérifier que les utilisateurs authentifient leur identité à l’aide de données biométriques, comme une empreinte digitale ou une reconnaissance faciale.

Pour définir BlokSec comme fournisseur de revendications, ajoutez-le à l’élément ClaimsProvider dans le fichier d’extension de la stratégie.

Ouvrez le fichier

TrustFrameworkExtensions.xml.Recherchez l’élément ClaimsProviders. Si l’élément n’apparaît pas, ajoutez-le sous l’élément racine.

Pour ajouter un nouveau ClaimsProvider :

<ClaimsProvider> <Domain>bloksec</Domain> <DisplayName>BlokSec</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="BlokSec-OpenIdConnect"> <DisplayName>BlokSec</DisplayName> <Description>Login with your BlokSec decentriled identity</Description> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://api.bloksec.io/oidc/.well-known/openid-configuration</Item> <!-- Update the Client ID below to the BlokSec Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid profile email</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="DiscoverMetadataByTokenIssuer">true</Item> <Item Key="ValidTokenIssuerPrefixes">https://api.bloksec.io/oidc</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_BlokSecAppSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Définissez client_id sur l’ID d’application de l’inscription de l’application.

Sélectionnez Enregistrer.

Ajouter un parcours utilisateur

Utilisez les instructions suivantes si le fournisseur d’identité est configuré, mais qu’il n’apparaît pas dans les pages de connexion. Si vous n’avez pas de parcours utilisateur personnalisé, copiez un modèle de parcours utilisateur.

- Dans le pack de démarrage, ouvrez le fichier

TrustFrameworkBase.xml. - Recherchez et copiez le contenu de l’élément UserJourneys qui inclut ID=

SignUpOrSignIn. - Ouvrez le fichier

TrustFrameworkExtensions.xml. - Recherchez l’élément UserJourneys. Ajoutez un élément s’il n’apparaît pas.

- Collez le contenu de l’élément UserJourney que vous avez copié en tant qu’enfant de l’élément UserJourneys.

- Renommez l’ID du parcours utilisateur. Par exemple, ID =

CustomSignUpSignIn.

Ajoutez le fournisseur d’identité à un parcours utilisateur

Si vous disposez d’un parcours utilisateur, ajoutez-y le nouveau fournisseur d’identité. Commencez par ajouter un bouton de connexion, puis liez-le à une action, qui correspond au profil technique que vous avez créé.

- Dans le parcours utilisateur, recherchez l’élément d’étape d’orchestration qui inclut Type=

CombinedSignInAndSignUpou Type=ClaimsProviderSelection. Il s’agit généralement de la première étape d’orchestration. L’élément ClaimsProviderSelections contient la liste des fournisseurs d’identité utilisés pour la connexion de l’utilisateur. L’ordre des éléments contrôle l’ordre des boutons de connexion vus par l’utilisateur. - Ajoutez un élément XML ClaimsProviderSelection.

- Définissez la valeur TargetClaimsExchangeId sur un nom convivial.

- À la prochaine étape d’orchestration, ajoutez un élément ClaimsExchange.

- Définissez l’ID sur la valeur de l’ID cible d’échange des revendications.

- Mettez à jour la valeur de TechnicalProfileReferenceId vers l’ID du profil technique que vous avez créé.

Le code XML suivant montre les deux premières étapes d’orchestration d’un parcours utilisateur avec le fournisseur d’identité :

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="BlokSecExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="BlokSecExchange" TechnicalProfileReferenceId="BlokSec-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

Configurer la stratégie de partie de confiance

La stratégie de la partie de confiance, par exemple SignUpSignIn.xml, spécifie le parcours utilisateur exécuté par Azure AD B2C.

- Recherchez l’élément DefaultUserJourney dans la partie de confiance.

- Mettez à jour la valeur ReferenceId afin qu’elle corresponde à l’ID du parcours utilisateur auquel vous avez ajouté le fournisseur d'identité.

Dans l’exemple suivant, pour le parcours utilisateur CustomSignUpOrSignIn, la valeur ReferenceId est définie sur CustomSignUpOrSignIn.

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Téléchargez la stratégie personnalisée

Pour les instructions suivantes, utilisez l’annuaire qui contient votre locataire Azure AD B2C.

- Connectez-vous au portail Azure.

- Sélectionnez l’icône Répertoires + abonnements dans la barre d’outils du portail.

- Dans la page Paramètres du portail | Répertoires + abonnements, dans la liste Nom d’annuaire, recherchez votre annuaire Azure AD B2C.

- Sélectionnez Changer.

- Dans la Portail Azure, recherchez et sélectionnez Azure AD B2C.

- Sous Stratégies, sélectionnez Identity Experience Framework.

- Sélectionnez Charger une stratégie personnalisée.

- Chargez dans l’ordre suivant les deux fichiers de stratégie que vous avez modifiés :

- Stratégie d’extension, par exemple

TrustFrameworkExtensions.xml. - Stratégie de la partie de confiance, comme

SignUpSignIn.xml.

Tester la stratégie personnalisée

- Sélectionnez votre stratégie de partie de confiance, par exemple

B2C_1A_signup_signin. - Pour Application, sélectionnez une application web que vous avez inscrite.

- L’URL de réponse apparaît sous la forme

https://jwt.ms. - Sélectionnez Exécuter maintenant.

- Dans la page d’inscription ou de connexion, sélectionnez Google pour vous connecter avec un compte Google.

- Le navigateur est redirigé vers

https://jwt.ms. Observez le contenu du jeton retourné par Azure AD B2C.

En savoir plus : Tutoriel : Inscrire une application web dans Azure Active Directory B2C