Configurer Azure Active Directory B2C avec Bluink eID-Me pour la vérification d'identité

Avant de commencer

Azure Active Directory B2C (Azure AD B2C) dispose de deux méthodes pour définir l’interaction des utilisateurs avec les applications : les flux d’utilisateurs prédéfinis ou les stratégies personnalisées configurables. Les stratégies personnalisées concernent des scénarios complexes. Dans la plupart des scénarios, nous recommandons d’utiliser les flux d’utilisateurs. Voir l’article Vue d’ensemble des flux d’utilisateurs et des stratégies personnalisées

Intégrer l’authentification Azure AD B2C avec eID-Me

Apprenez à intégrer l’authentification Azure AD B2C avec Bluink eID-Me, une solution de vérification d’identité et d’identité numérique décentralisée pour les citoyens canadiens. eID-Me permet aux locataires Azure AD B2C de vérifier l’identité de l’utilisateur et d’obtenir des revendications d’identité d’inscription et de connexion vérifiées. L’intégration prend en charge l’authentification multifacteur et la connexion sans mot de passe avec une identité numérique sécurisée. Les organisations peuvent satisfaire les exigences de Niveau d’assurance d’identité (IAL, Identity Assurance Level) 2 et de Connaissance de la clientèle (KYC, Know Your Customer).

Pour en savoir plus, accédez à bluink.ca : Bluink Ltd

Prérequis

Pour commencer, vous avez besoin des éléments suivants :

- Un compte de partie de confiance avec eID-Me

- Accédez à bluink.ca pour en savoir plus et demander une version de démonstration

- Un abonnement Azure

- Si vous n’en avez pas déjà un, procurez-vous un compte Azure gratuit.

- Un locataire Azure AD B2C associé à l’abonnement Azure

- Voir l’article Didacticiel : Créer un locataire Azure AD B2C

- Une version d’essai ou de production de l’application eID-Me Digital ID

- Accédez à bluink.ca pour télécharger l’application eID-Me Digital ID

Voir aussi l’article Didacticiel : Créer des flux d’utilisateurs et des stratégies personnalisées dans Azure AD B2C.

Description du scénario

eID-Me s’intègre à Azure AD B2C en tant que fournisseur d’identité OpenID Connect (OIDC). Les composants suivants constituent la solution eID-Me avec Azure AD B2C :

- Locataire Azure AD B2C — sa configuration en tant que partie de confiance dans eID-Me permet à eID-Me de faire confiance à un locataire Azure AD B2C pour l’inscription et la connexion

-

Application de locataire Azure AD B2C — l’hypothèse est que les locataires ont besoin d’une application de locataire Azure AD B2C

- L’application reçoit des revendications d’identité reçues par Azure AD B2C pendant une transaction

- Applications pour smartphone eID-Me — les utilisateurs de locataire Azure AD B2C ont besoin de l’application pour iOS ou Android

-

Identités numériques eID-Me émises — provenant de la vérification d’identité eID-Me

- Les utilisateurs reçoivent une identité numérique pour le portefeuille numérique dans l’application. Des documents d’identité valides sont requis.

Les applications eID-Me authentifient les utilisateurs pendant les transactions. L’authentification par clé publique X509 fournit une MFA sans mot de passe à l’aide d’une clé de signature privée dans l’identité numérique eID-Me.

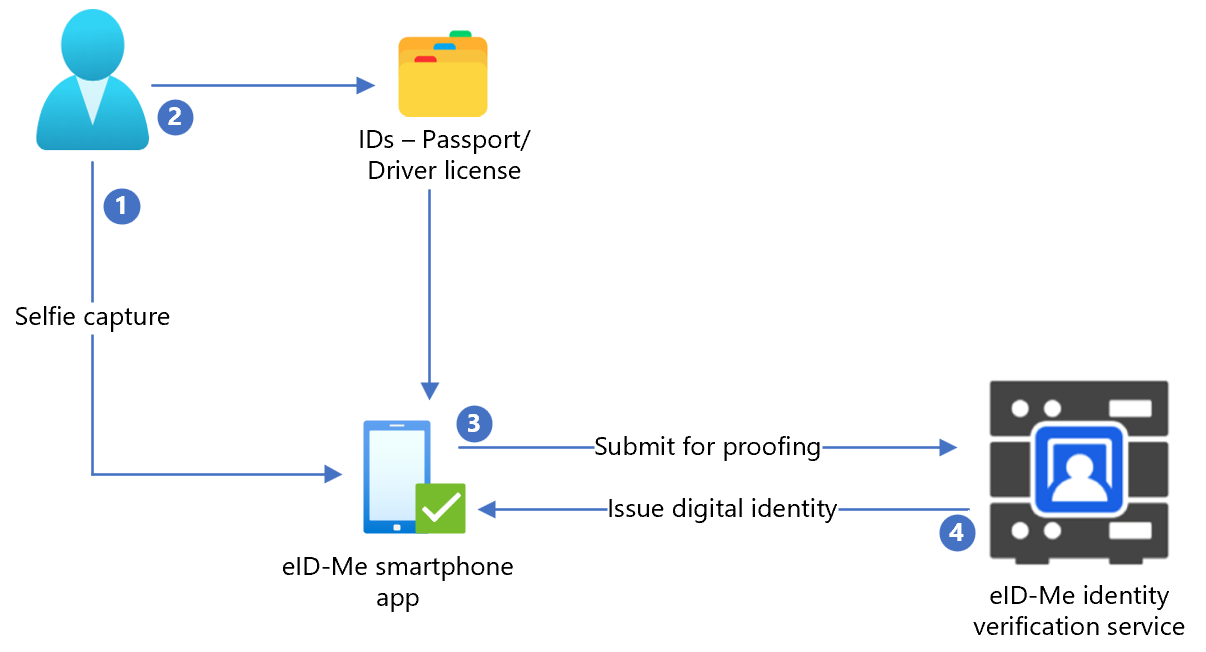

Le diagramme suivant illustre le processus de vérification d’identité eID-Me, qui se produit en dehors des flux Azure AD B2C.

- L’utilisateur charge un selfie dans l’application eID-Me pour smartphone.

- L’utilisateur numérise et charge un document d’identification émis par le gouvernement, comme un passeport ou un permis de conduire, dans l’application eID-Me pour smartphone.

- eID-Me envoie les données au service d'identité pour vérification.

- L’utilisateur reçoit une identité numérique qui est enregistrée dans l’application.

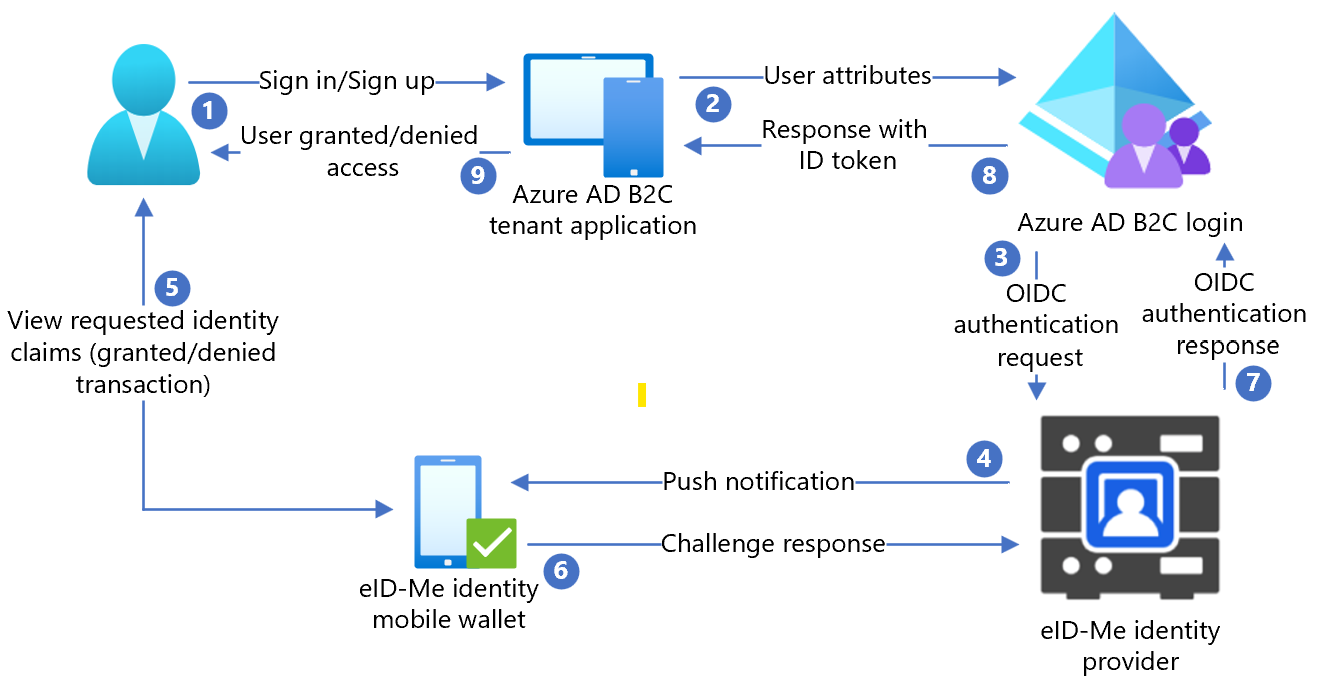

Le diagramme suivant illustre l’intégration d’Azure AD B2C à eID-Me.

- L’utilisateur ouvre la page de connexion Azure AD B2C et se connecte ou s’inscrit avec un nom d’utilisateur.

- L’utilisateur est transféré vers la stratégie de connexion et d’inscription Azure AD B2C.

- Azure AD B2C redirige l’utilisateur vers le routeur d’identité eID-Me en utilisant le flux de code d’autorisation OIDC.

- Le routeur envoie une notification Push à l’application mobile de l’utilisateur avec les informations de la demande d’authentification et d’autorisation.

- L’authentification de l’utilisateur s’affiche, puis une invite de revendication d’identité apparaît.

- La réponse à la demande est envoyée au routeur.

- Le routeur répond à Azure AD B2C avec un résultat d’authentification.

- La réponse du jeton d’ID Azure AD B2C est envoyée à l’application.

- L’accès à l’utilisateur est accordé ou refusé.

Bien démarrer avec eID-Me

Accédez à la page Bluink.ca Nous contacter pour demander une démonstration dans le but de configurer un environnement de test ou de production pour configurer des locataires Azure AD B2C en tant que partie de confiance. Les locataires déterminent les revendications d’identité nécessaires des consommateurs qui s’inscrivent avec eID-Me.

Configurer une application dans eID-Me

Les informations suivantes doivent être fournies pour configurer votre application de locataire en tant que partie de confiance eID-Me dans eID-Me :

| Propriété | Description |

|---|---|

| Name | Azure AD B2C ou un autre nom d’application |

| Domain | name.onmicrosoft.com |

| URI de redirection | https://jwt.ms |

| URL de redirection | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespPar exemple : https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authrespPour un domaine personnalisé, entrez https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. |

| URL de page d'accueil de l'application | Présentée à l’utilisateur final |

| URL de politique de confidentialité de l’application | Présentée à l’utilisateur final |

Notes

Une fois la partie de confiance configurée, ID-Me fournit un ID client et une clé secrète client. Notez l’ID client et de la clé secrète client pour configurer le fournisseur d’identité (IdP, identity provider) dans Azure AD B2C.

Ajouter un nouveau fournisseur d’identité dans Azure AD B2C

Pour les instructions suivantes, utilisez le répertoire avec le locataire Azure AD B2C.

- Connectez-vous au Portail Azure en tant qu’administrateur général de votre abonné Azure AD B2C.

- Dans le menu supérieur, sélectionnez Répertoire + abonnement.

- Sélectionnez le répertoire avec le locataire.

- En haut à gauche du portail Azure, sélectionnez Tous les services.

- Recherchez et sélectionnez Azure AD B2C.

- Accédez à Tableau de bord>Azure Active Directory B2C>Fournisseurs d’identité.

- Sélectionnez Nouveau fournisseur OpenID Connect.

- Sélectionnez Ajouter.

Configurer un fournisseur d’identité

Pour configurer un fournisseur d’identité :

- Sélectionnez Type de fournisseur d’identité>OpenID Connect.

- Dans le formulaire de fournisseur d’identité, pour Nom, entrez eID-Me sans mot de passe ou un autre nom.

- Pour ID client, entrez l’ID client d’eID-Me.

- Pour Clé secrète client, entrez la clé secrète client d’eID-Me.

- Pour Étendue, sélectionnez profil e-mail openid.

- Pour Type de réponse, sélectionnez code.

- Pour Mode de réponse, sélectionnez publication de formulaire.

- Sélectionnez OK.

- Sélectionnez Mapper les revendications de ce fournisseur d’identité.

- Pour ID d’utilisateur, utilisez sub.

- Pour Nom d’affichage, utilisez nom.

- Pour Prénom, utilisez prénom.

- Pour Nom de famille, utilisez nom de famille.

- Pour Email, utilisez email.

- Sélectionnez Enregistrer.

Configurer l’authentification multifacteur

eID-Me étant un authentificateur multifacteur, la configuration de l’authentification multifacteur de flux utilisateur n’est pas nécessaire.

Créer une stratégie de flux utilisateur

Pour les instructions suivantes, eID-Me apparaît en tant que nouveau fournisseur d’identité OIDC dans les fournisseurs d’identité B2C.

- Dans le locataire Azure AD B2C, sélectionnez Flux d’utilisateurs sous Stratégies.

- Sélectionnez Nouveau flux d’utilisateurs.

- Sélectionnez Inscription et connexion>Version>Créer.

- Entrez un Nom de stratégie.

- Dans Fournisseurs d’identité, sélectionnez le fournisseur d’identité eID-Me créé.

- Pour Comptes locaux, sélectionnez Aucun. La sélection désactive l’authentification par e-mail et par mot de passe.

- Sélectionnez Exécuter le flux utilisateur.

- Entrez une URL de réponse, telle que

https://jwt.ms. - Le navigateur redirige vers la page de connexion eID-Me.

- Entrez le nom du compte utilisé pour l’inscription de l’utilisateur.

- L’utilisateur reçoit une notification Push sur l’appareil mobile avec eID-Me.

- Une demande d’authentification apparaît.

- La stimulation est acceptée et le navigateur redirige vers l’URL de réponse.

Notes

Azure Active Directory B2C (Azure AD B2C) dispose de deux méthodes pour définir l’interaction des utilisateurs avec les applications : les flux d’utilisateurs prédéfinis ou les stratégies personnalisées configurables. Les stratégies personnalisées concernent des scénarios complexes. Dans la plupart des scénarios, nous recommandons d’utiliser les flux d’utilisateurs. Voir l’article Vue d’ensemble des flux d’utilisateurs et des stratégies personnalisées

Création d’une clé de stratégie

Stockez la clé secrète client que vous avez enregistrée dans votre locataire Azure AD B2C. Pour les instructions suivantes, utilisez le répertoire avec le locataire Azure AD B2C.

- Connectez-vous au portail Azure.

- Sélectionnez l’icône Répertoires + abonnements dans la barre d’outils du portail.

- Recherchez votre répertoire Azure AD B2C sur la page Paramètres du portail, Répertoires + abonnements, dans la liste Nom de répertoire.

- Sélectionnez Changer.

- En haut à gauche du portail Azure, sélectionnez Tous les services.

- Recherchez et sélectionnez Azure AD B2C.

- Dans la page de vue d’ensemble, sélectionnez Infrastructure d’expérience d’identité.

- Sélectionnez Clés de stratégie.

- Sélectionnez Ajouter.

- Dans Options, choisissez Manuel.

- Entrez un nom pour la clé de stratégie. Par exemple :

eIDMeClientSecret. Le préfixeB2C_1A_est ajouté au nom de clé. - Dans Secret, entrez la clé secrète client que vous avez notée.

- Pour Utilisation de la clé, sélectionnez Signature.

- Sélectionnez Create (Créer).

Configurer eID-Me comme fournisseur d’identité

Définissez eID-Me comme fournisseur de revendications pour permettre aux utilisateurs de se connecter avec eID-Me. Azure AD B2C communique avec celui-ci via un point de terminaison. Le point de terminaison fournit des revendications utilisées par Azure AD B2C pour vérifier l’authentification de l’utilisateur sur son appareil avec un ID numérique.

Pour définir eID-Me comme fournisseur de revendications, ajoutez-le à l’élément ClaimsProvider dans le fichier d’extension de votre stratégie.

Ouvrez le fichier

TrustFrameworkExtensions.xml.Recherchez l’élément ClaimsProviders. S’il n’apparaît pas, ajoutez-le sous l’élément racine.

Ajoutez un nouveau ClaimsProvider :

<ClaimsProvider> <Domain>eID-Me</Domain> <DisplayName>eID-Me</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="eID-Me-OIDC"> <!-- The text in the following DisplayName element is shown to the user on the claims provider selection screen. --> <DisplayName>eID-Me for Sign In</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="ProviderName">https://eid-me.bluink.ca</Item> <Item Key="METADATA">https://demoeid.bluink.ca/.well-known/openid-configuration</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid email profile</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="token_endpoint_auth_method">client_secret_post</Item> <Item Key="client_id">eid_me_rp_client_id</Item> <Item Key="UsePolicyInRedirectUri">false</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_eIDMeClientSecret" /> </CryptographicKeys> <InputClaims /> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" /> <OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Pour eid_me_rp_client_id, entrez votre ID client de partie de confiance eID-Me.

Sélectionnez Enregistrer.

Revendications d’identité prises en charge

Vous pouvez ajouter plus de revendications d’identité que prises en charge par eID-Me.

- Ouvrez le fichier

TrustFrameworksExtension.xml. - Recherchez l’élément

BuildingBlocks.

Notes

Retrouvez les listes de revendications d’identité eID-Me prises en charge dans le référentiel OID en utilisant des identificateurs OIDC sur la configuration connue/openid.

<BuildingBlocks>

<ClaimsSchema>

<ClaimType Id="IAL">

<DisplayName>Identity Assurance Level</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="identity_assurance_level_achieved" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</AdminHelpText>

<UserHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="picture">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="thumbnail_portrait" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The portrait photo of the user.</AdminHelpText>

<UserHelpText>Your portrait photo.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="middle_name">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="middle_name" />

</DefaultPartnerClaimTypes>

<UserHelpText>Your middle name.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="birthdate">

<DisplayName>Date of Birth</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="birthdate" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's date of birth.</AdminHelpText>

<UserHelpText>Your date of birth.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="gender">

<DisplayName>Gender</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="gender" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's gender.</AdminHelpText>

<UserHelpText>Your gender.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="street_address">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="street_address" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's full street address, which MAY include house number, street name, post office box.</AdminHelpText>

<UserHelpText>Your street address of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="locality">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="locality" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current city or locality of residence.</AdminHelpText>

<UserHelpText>Your current city or locality of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="region">

<DisplayName>Province or Territory</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="region" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current province or territory of residence.</AdminHelpText>

<UserHelpText>Your current province or territory of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="country">

<DisplayName>Country</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="country" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current country of residence.</AdminHelpText>

<UserHelpText>Your current country of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_number">

<DisplayName>Driver's Licence Number</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_number" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence number.</AdminHelpText>

<UserHelpText>Your driver's licence number.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_class">

<DisplayName>Driver's Licence Class</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_class" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence class.</AdminHelpText>

<UserHelpText>Your driver's licence class.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

</ClaimsSchema>

Ajouter un parcours utilisateur

Dans les instructions suivantes, le fournisseur d’identité est configuré, mais pas dans les pages de connexion. Si vous n’avez pas de parcours utilisateur personnalisé, copiez un modèle de parcours utilisateur.

- Dans le pack de démarrage, ouvrez le fichier

TrustFrameworkBase.xml. - Repérez et copiez le contenu de l’élément UserJourneys qui comprend l’ID=

SignUpOrSignIn. - Ouvrez le fichier

TrustFrameworkExtensions.xml. - Repérez l’élément UserJourneys. Ajoutez un élément s’il n’existe pas.

- Collez le contenu de l’élément UserJourney en tant qu’enfant de l’élément UserJourneys.

- Renommez l’ID de parcours utilisateur — par exemple, ID=

CustomSignUpSignIn.

Ajoutez le fournisseur d’identité à un parcours utilisateur

Ajoutez le nouveau fournisseur d’identité au parcours utilisateur.

- Dans le parcours utilisateur, repérez l’élément d’étape d’orchestration avec Type=

CombinedSignInAndSignUpou Type=ClaimsProviderSelection. Il s’agit généralement de la première étape d’orchestration. L’élément ClaimsProviderSelections dispose d’une liste de fournisseurs d’identité utilisés pour la connexion. L’ordre des éléments contrôle l’ordre des boutons de connexion vus par l’utilisateur. - Ajoutez un élément XML ClaimsProviderSelection.

- Utilisez un nom convivial pour la valeur TargetClaimsExchangeId.

- À la prochaine étape d’orchestration, ajoutez un élément ClaimsExchange.

- Définissez l’ID sur la valeur de l’ID d’échange des revendications cibles.

- Mettez à jour la valeur vTechnicalProfileReferenceId sur l’ID de profil technique que vous avez créé.

Le XML suivant montre sept étapes d’orchestration de parcours utilisateur avec le fournisseur d’identité :

<UserJourney Id="eIDME-SignUpOrSignIn">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="eIDMeExchange" />

</ClaimsProviderSelections>

</OrchestrationStep>

<!-- Check if the user has selected to sign in using one of the social providers -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="eIDMeExchange" TechnicalProfileReferenceId="eID-Me-OIDC" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- For social IDP authentication, attempt to find the user account in the directory. -->

<OrchestrationStep Order="3" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>localAccountAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (i.e. we do not have an objectId). -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- This step reads any user attributes that we may not have received when authenticating using ESTS so they can be sent in the token. -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>socialIdpAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect

from the user. So, in that case, create the user in the directory if one does not already exist

(verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

Configurer la stratégie de partie de confiance

La stratégie de partie de confiance spécifie le parcours utilisateur exécuté par Azure AD B2C. Vous pouvez contrôler les revendications transmises à votre application. Ajustez l’élément OutputClaims de l’élément du profil technique (TechnicalProfile) de eID-Me-OIDC-Signup. Dans l’exemple suivant, l’application reçoit le code postal, la localité, la région, l’IAL, le portrait, le deuxième prénom et la date de naissance de l’utilisateur. Elle reçoit également la revendication booléenne signupConditionsSatisfied, qui indique si un compte a bien été créé.

<RelyingParty>

<DefaultUserJourney ReferenceId="eIDMe-SignUpOrSignIn" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="postalCode" PartnerClaimType="postal_code" DefaultValue="unknown postal_code" />

<OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" />

<OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" />

<OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" />

<OutputClaim ClaimTypeReferenceId="picture" PartnerClaimType="thumbnail_portrait" DefaultValue="unknown portrait" />

<OutputClaim ClaimTypeReferenceId="middle_name" PartnerClaimType="middle_name" DefaultValue="unknown middle name" />

<OutputClaim ClaimTypeReferenceId="birthdate" PartnerClaimType="birthdate" DefaultValue="unknown DOB" />

<OutputClaim ClaimTypeReferenceId="newUser" PartnerClaimType="signupConditionsSatisfied" DefaultValue="false" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Téléchargez la stratégie personnalisée

Pour les instructions suivantes, utilisez le répertoire avec le locataire Azure AD B2C.

- Connectez-vous au portail Azure.

- Sélectionnez l’icône Répertoires + abonnements dans la barre d’outils du portail.

- Sur la page Paramètres du portail, Répertoires + abonnements, dans la liste Nom de répertoire, repérez votre répertoire Azure AD B2C.

- Sélectionnez Changer.

- Dans la Portail Azure, recherchez et sélectionnez Azure AD B2C.

- Sous Stratégies, sélectionnez Identity Experience Framework.

- Sélectionnez Charger une stratégie personnalisée.

- Chargez dans l’ordre suivant les deux fichiers de stratégie que vous avez modifiés :

- La stratégie d’extension, par exemple

TrustFrameworkBase.xml - La stratégie de partie de confiance, par exemple

SignUp.xml

Tester la stratégie personnalisée

- Sélectionnez la stratégie de partie de confiance, par exemple

B2C_1A_signup. - Pour Application, sélectionnez une application web que vous avez inscrite.

- L’URL de réponse est

https://jwt.ms. - Sélectionnez Exécuter maintenant.

- La stratégie d’inscription appelle eID-Me.

- Pour la connexion, sélectionnez eID-Me.

- Le navigateur redirige vers

https://jwt.ms. - Le contenu du jeton retourné par Azure AD B2C s’affiche.

En savoir plus — Didacticiel : Inscrire une application web dans Azure AD B2C

Étapes suivantes

- Vue d’ensemble de la stratégie personnalisée Azure AD B2C

- Tutoriel : créer des flux d’utilisateurs et des stratégies personnalisées dans Azure Active Directory B2C

- Modèle de stratégie personnalisée et exemple d’application web ASP.NET Core pour intégrer eID-Me à Azure AD B2C

- Accédez à bluink.ca pour le Guide d’intégration de vérification d’ID Azure AD B2C | eID-Me