Tutoriel : Configurer Experian avec Azure Active Directory B2C

Dans ce tutoriel, découvrez comment intégrer Azure Active Directory B2C (Azure AD B2C) à Experian CrossCore, un service qui vérifie l’identification de l’utilisateur. Il effectue une analyse des risques sur la base d’informations fournies par l’utilisateur lors de l’inscription. CrossCore permet aux utilisateurs de se connecter ou pas.

En savoir plus sur Experian, ses solutions, ses services, etc.

Dans ce tutoriel, vous pouvez utiliser les attributs suivants dans l’analyse des risques CrossCore :

- Adresse IP

- Prénom

- Middle Name

- Surname

- Adresse postale

- City

- State or Province

- Code postal

- Pays ou région

- Numéro de téléphone

Prérequis

Avant de commencer, vérifiez que vous disposez des éléments suivants :

- Une souscription Microsoft Entra

- Si vous n’en avez pas déjà un, vous pouvez obtenir un compte Azure gratuit.

- Un locataire Azure AD B2C lié à votre abonnement Azure

Description du scénario

L’intégration Experian comprend les composants suivants :

- Azure AD B2C : serveur d’autorisation qui vérifie les informations d’identification de l’utilisateur, également appelé fournisseur d’identité (IdP)

- Experian CrossCore : le service accepte les entrées fournies par l’utilisateur et vérifie son identité

- API REST personnalisée : cette API implémente l’intégration entre Azure AD B2C et CrossCore

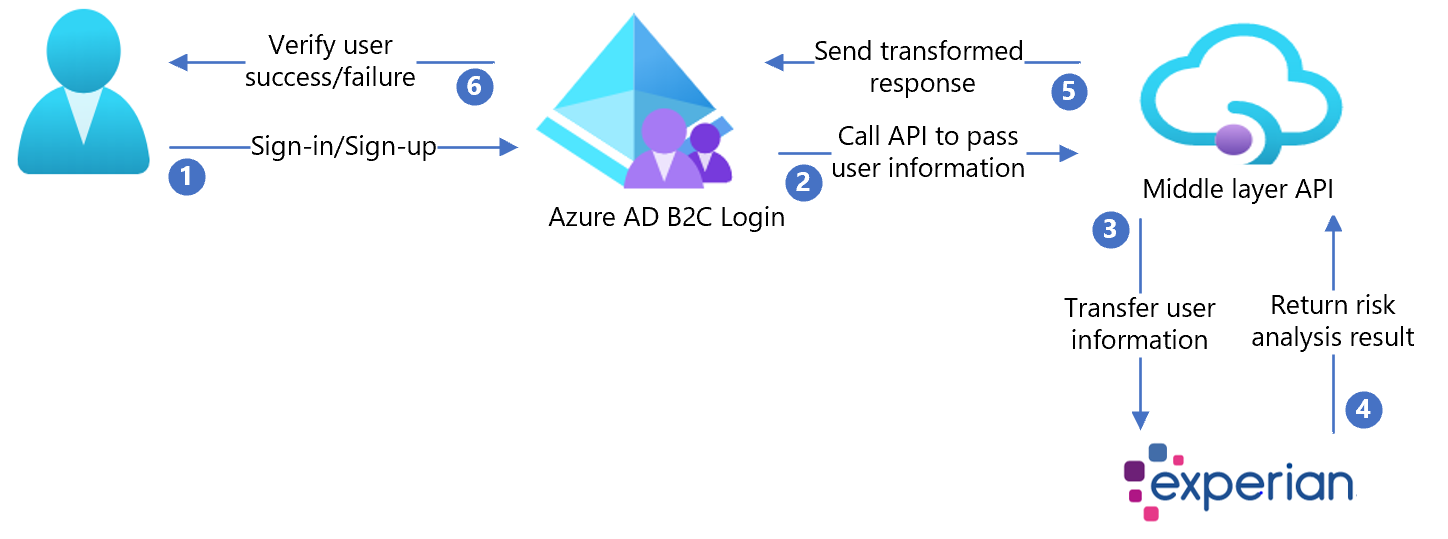

Le diagramme d’architecture suivant illustre l’implémentation.

- L’utilisateur arrive sur la page de connexion, crée un compte et saisit des informations. Azure AD B2C collecte les attributs de l’utilisateur.

- Azure AD B2C appelle l’API de couche intermédiaire et lui transmet les attributs de l’utilisateur.

- L’API de couche intermédiaire collecte les attributs de l’utilisateur et les transforme en un format prêt pour Experian CrossCore. Ensuite, elle les envoie à Experian CrossCore.

- Experian consomme les informations et valide l’identification de l’utilisateur en fonction de l’analyse des risques. Ensuite, il retourne le résultat à l’API de couche intermédiaire.

- L’API de couche intermédiaire traite les informations et envoie les informations pertinentes dans le format JSON à Azure AD B2C.

- Azure AD B2C reçoit les informations envoyées par l’API de couche intermédiaire. En cas d’échec, un message d’erreur s’affiche. En cas de réussite, l’utilisateur est authentifié et inscrit dans l’annuaire.

Intégration d’Experian

- Créez un compte Experian. Pour commencer, accédez à Experian et faites défiler la page vers le bas pour accéder au formulaire de contact.

- Lorsqu’un compte est créé, vous recevrez les informations pour la configuration de l’API. Les sections suivantes continuent le processus.

Configurer Azure AD B2C avec Experian

Déployer l’API

- Déployez l’intégration de partenaire sur un service Azure : accédez à /CrossCoreIntegrationApi.sln.

- Publiez le code à partir de Visual Studio.

Notes

Utilisez l’URL du service déployé pour configurer Microsoft Entra ID avec les paramètres requis.

Déployer le certificat client

L’appel de l’API Experian est protégé par un certificat client, fourni par Experian.

- Suivez les instructions fournies dans Certificat client privé.

- Chargez le certificat sur le service Azure App.

L’exemple de stratégie comporte deux étapes :

- Chargez le certificat.

- Définissez la clé

WEBSITE_LOAD_ROOT_CERTIFICATESavec l’empreinte du certificat.

Configurer l’API

Les paramètres d’application peuvent être configurés dans le service d’application dans Azure. Utilisez cette méthode pour configurer les paramètres sans les archiver dans un référentiel.

Fournissez les paramètres d’application suivants à l’API REST :

| Paramètres de l’application | Source | Notes |

|---|---|---|

| CrossCoreConfig:TenantId | Configuration du compte Experian | N/A |

| CrossCoreConfig:OrgCode | Configuration du compte Experian | N/A |

| CrossCore:ApiEndpoint | Configuration du compte Experian | N/A |

| CrossCore:ClientReference | Configuration du compte Experian | N/A |

| CrossCore:ModelCode | Configuration du compte Experian | N/A |

| CrossCore:OrgCode | Configuration du compte Experian | N/A |

| CrossCore:SignatureKey | Configuration du compte Experian | N/A |

| CrossCore:TenantId | Configuration du compte Experian | N/A |

| CrossCore:CertificateThumbprint | Certificat Experian | N/A |

| BasicAuth:ApiUsername | Définition d’un nom d’utilisateur pour l’API | Utilisé dans la configuration ExtId |

| BasicAuth:ApiPassword | Définition d’un mot de passe pour l’API | Utilisé dans la configuration ExtId |

Créer des clés de stratégie d’API

Reportez-vous au pack de démarrage de stratégie personnalisée pour créer deux clés de stratégie pour :

- Nom d’utilisateur d’API

- Mot de passe d’API que vous avez défini pour l’authentification de base HTTP

Notes

Plus tard, vous aurez besoin des clés pour la configuration des stratégies.

Remplacer des valeurs de configuration

Dans les stratégies personnalisées d’intégration de partenaire, recherchez les espaces réservés suivants et remplacez-les par les valeurs correspondantes de votre instance

| Espace réservé | Remplacer par la valeur | Exemple |

|---|---|---|

| {your_tenant_name} | Nom abrégé de votre locataire | « yourtenant » de yourtenant.onmicrosoft.com |

| {your_trustframeworkbase_policy} | Nom Azure AD B2C de votre stratégie TrustFrameworkBase | B2C_1A_experian_TrustFrameworkBase |

| {your_tenant_IdentityExperienceFramework_appid} | ID de l’application IdentityExperienceFramework configuré dans votre locataire Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | ID de l’application ProxyIdentityExperienceFramework configuré dans votre locataire Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | ID d’application de l’application de stockage de votre locataire | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | ID d’objet de l’application de stockage de votre locataire | 01234567-89ab-cdef-0123-456789abcdef |

| {your_api_username_key_name} | Nom de la clé de nom d’utilisateur, créé dans Créer des clés de stratégie d’API | B2C_1A_RestApiUsername |

| {your_api_password_key_name} | Nom de la clé de nom de mot de passe, créé dans Créer des clés de stratégie d’API | B2C_1A_RestApiPassword |

| {your_app_service_URL} | URL App Service que vous avez configurée | https://yourapp.azurewebsites.net |

Configurer la stratégie Azure AD B2C

Pour obtenir des instructions sur la configuration de votre locataire Azure AD B2C et de stratégies, consultez le pack de démarrage de stratégie personnalisée.

Notes

Cet exemple de stratégie est basé sur la stratégie personnalisée Active Directory B2C starterpack/LocalAccounts.

Conseil

Nous recommandons aux clients d’ajouter une notification de consentement sur la page de collecte des attributs. Informez les utilisateurs que les informations sont envoyées à des services tiers à des fins de vérification d’identité.

Tester le flux utilisateur

- Ouvrez le locataire Azure AD B2C et sous Stratégies sélectionnez Flux d’utilisateurs.

- Sélectionnez le Flux d’utilisateurs que vous avez créé.

- Sélectionnez Exécuter le flux utilisateur.

- Application : application inscrite (par exemple, JWT).

- URL de réponse : URL de redirection.

- Sélectionnez Exécuter le flux utilisateur.

- Terminez le flux d’inscription et créez un compte.

- Déconnectez-vous.

- Terminez le flux de connexion.

- Sélectionnez continuer

- Le puzzle CrossCore apparaît.