Migrer des applications en utilisant l’authentification basée sur l’en-tête vers Azure Active Directory B2C avec le proxy d’application de Grit

Dans cet exemple de tutoriel, découvrez comment migrer une application héritée en utilisant l’authentification basée sur l’en-tête vers Azure Active Directory B2C (Azure AD B2C) avec le proxy d’application de Grit.

Les avantages de l’utilisation du proxy d’application de Grit sont les suivants :

Aucune modification du code de l’application et déploiement facile, résultant en un retour sur investissement plus rapide

Permet aux utilisateurs d’utiliser des expériences d’authentification modernes, comme l’authentification multifacteur, par biométrie et sans mot de passe, ce qui se traduit par une sécurité renforcée.

Économies importantes sur le coût des licences de la solution d’authentification héritée

Prérequis

Avant de commencer, vérifiez que vous disposez des éléments suivants :

Licence du proxy d’application de Grit. Pour plus d’informations sur la licence, contactez le support Grit. Pour ce tutoriel, vous n’avez pas besoin d’une licence.

Un abonnement Azure. Si vous n’en avez pas, créez un compte gratuit.

Un locataire Azure AD B2C lié à votre abonnement Azure.

Description du scénario

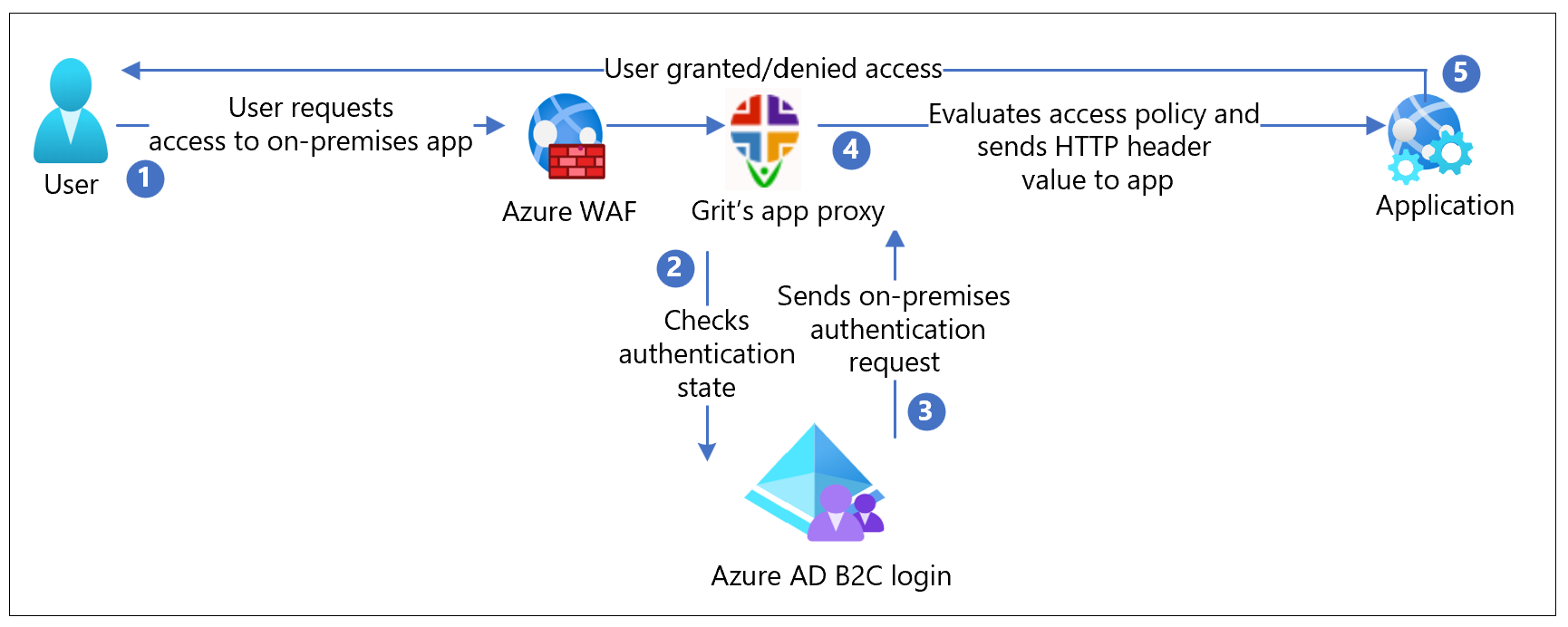

L’intégration de Grit inclut les composants suivants :

Azure AD B2C : le serveur d’autorisation permettant de vérifier les informations d’identification des utilisateurs. Les utilisateurs authentifiés accèdent aux applications locales en utilisant un compte local stocké dans l’annuaire Azure AD B2C.

Proxy d’application Grit : le service qui passe l’identité aux applications via des en-têtes HTTP.

Application web : l’application héritée à laquelle l’utilisateur demande l’accès.

Le diagramme d’architecture suivant illustre l’implémentation.

L’utilisateur demande l’accès à une application locale.

Le proxy d’application Grit reçoit la demande via Azure Web Application Firewall (WAF) et l’envoie à l’application.

Le proxy d’application Grit vérifie l’état d’authentification de l’utilisateur. À défaut de jeton de session ou en cas de jeton non valide, l’utilisateur accède à Azure AD B2C pour l’authentification.

Azure AD B2C envoie la demande de l’utilisateur au point de terminaison spécifié lors de l’inscription du proxy d’application Grit dans le locataire Azure AD B2C.

Le proxy d’application Grit évalue les stratégies d’accès et calcule les valeurs d’attribut dans les en-têtes HTTP transférés à l’application. Le proxy d’application Grit définit les valeurs d’en-tête et envoie la demande à l’application.

L’utilisateur est authentifié avec un accès accordé/refusé à l’application.

S’intégrer au proxy d’application Grit

Contactez le support Grit pour plus d’informations sur l’intégration.

Configurer la solution de proxy d’application de Grit avec Azure AD B2C

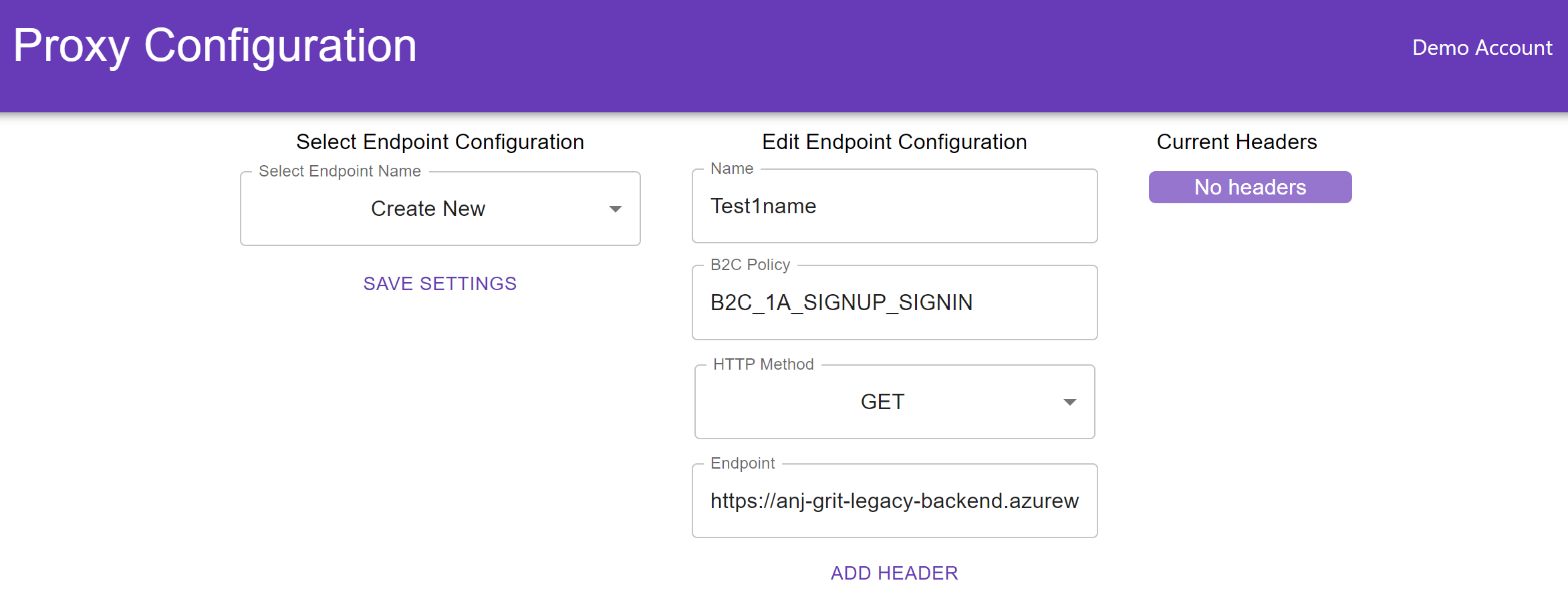

Pour ce tutoriel, Grit dispose déjà d’une application back-end et d’une stratégie Azure AD B2C. Ce tutoriel concerne la configuration du proxy pour accéder à l’application back-end.

Vous pouvez utiliser l’expérience utilisateur pour configurer chaque page de l’application back-end pour la sécurité. Vous pouvez configurer le type d’authentification requis par chaque page et les valeurs d’en-tête nécessaires.

Si les utilisateurs doivent se voir refuser l’autorisation d’accéder à certaines pages en fonction de l’appartenance au groupe ou d’autres critères, ceci est géré par le parcours de l’utilisateur authentifié.

Une fois que la liste déroulante apparaît, sélectionnez la liste déroulante, puis sélectionnez Créer.

Entrez un nom pour la page, contenant seulement des lettres et des chiffres.

Entrez B2C_1A_SIGNUP_SIGNIN dans la zone Stratégie B2C.

Sélectionnez GET pour la méthode HTTP.

Entrez « https://anj-grit-legacy-backend.azurewebsites.net/Home/Page » dans le champ du point de terminaison : ce sera le point de terminaison de votre application héritée.

Notes

Cette démonstration est disponible publiquement : les valeurs que vous entrez seront visibles par le public. Ne configurez pas d’application sécurisée avec cette démonstration.

Sélectionnez AJOUTER UN EN-TÊTE.

Entrez x-iss dans le champ de l’en-tête de destination pour configurer l’en-tête HTTP valide qui doit être envoyé à l’application.

Entrez given_name dans le champ Valeur qui est le nom d’une revendication dans la stratégie B2C. La valeur de la revendication sera passée dans l’en-tête.

Sélectionnez Jeton comme source.

Sélectionnez ENREGISTRER LES PARAMÈTRES.

Sélectionnez le lien dans la fenêtre contextuelle. Vous accédez à une page de connexion. Sélectionnez le lien d’inscription et entrez les informations demandées. Une fois le processus d’inscription terminé, vous êtes redirigé vers l’application héritée. L’application affiche le nom que vous avez fourni dans le champ Nom donné lors de l’inscription.

Tester le flux

Accédez à l’URL de l’application locale.

Le proxy d’application Grit vous redirige vers la page que vous avez configurée dans votre flux utilisateur. Sélectionnez la base de données dans le fournisseur d’identité.

À l’invite, entrez vos informations d’identification. Si nécessaire, incluez un jeton d’authentification multifacteur Microsoft Entra.

Vous êtes redirigé vers Azure AD B2C, qui transfère la demande d’application à l’URI de redirection du proxy d’application de Grit.

Le proxy d’application de Grit évalue les stratégies, calcule les en-têtes et envoie l’utilisateur à l’application en amont.

L’application demandée s’affiche.