Tutoriel : Configurer Haventec Authenticate avec Azure Active Directory B2C pour une authentification multifacteur sans mot de passe en une seule étape

Découvrez comment intégrer Azure Active Directory B2C (Azure AD B2C) à Haventec Authenticate, une technologie qui élimine les mots de passe, les secrets partagés et la complexité.

Pour en savoir plus, rendez-vous sur haventec.com : Haventec

Description du scénario

L’intégration Authenticate comprend les composants suivants :

-

Azure AD B2C : serveur d’autorisation qui vérifie les informations d’identification utilisateur

- Aussi connu sous le nom de fournisseur d’identité (IdP)

- Applications web et mobiles : Applications web ou mobiles OpenID Connect (OIDC) protégées par Authenticate et Azure AD B2C

- Service Haventec Authenticate : fournisseur d’identité externe pour le locataire Azure AD B2C

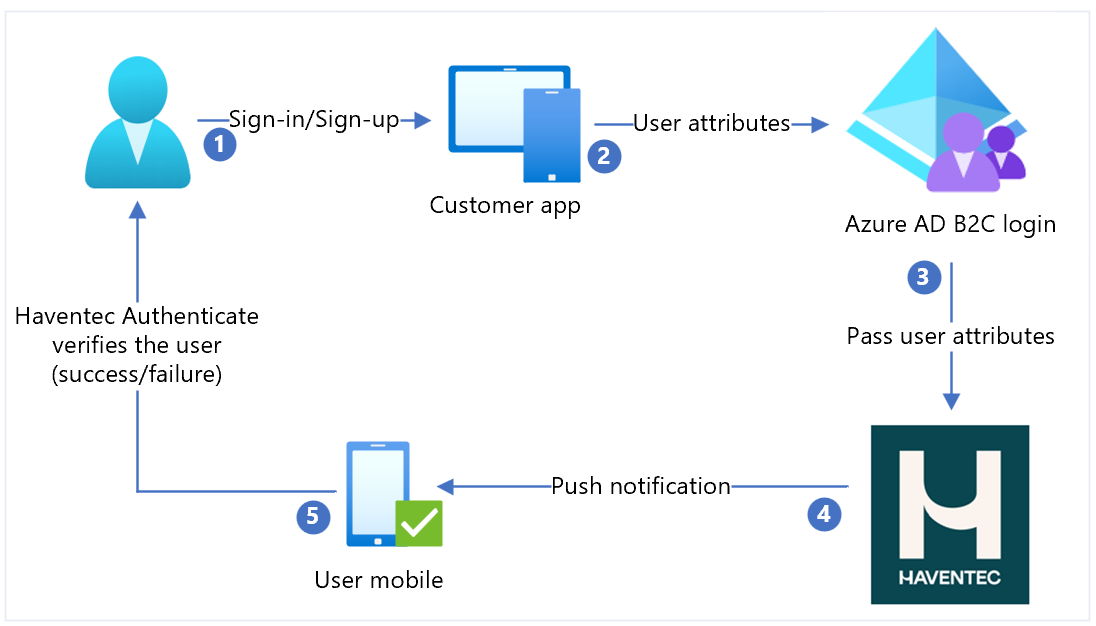

Le diagramme suivant illustre les flux utilisateur d’inscription et de connexion dans l’intégration d’Haventec Authenticate.

- L’utilisateur choisit de se connecter ou de s’inscrire, puis entre un nom d’utilisateur.

- L’application envoie à Azure AD B2C les attributs utilisateur afin de vérifier l’identité.

- Azure AD B2C collecte les attributs utilisateur et les envoie à Haventec Authenticate.

- Pour les nouveaux utilisateurs, Authenticate envoie une notification Push à l’appareil mobile de l’utilisateur. Il peut envoyer des e-mails avec un mot de passe à usage unique (OTP) pour l’inscription de l’appareil.

- L’utilisateur répond et l’accès lui est accordé ou refusé. Les nouvelles clés de chiffrement sont envoyées à l’appareil utilisateur pour une session ultérieure.

Démarrer avec Authenticate

Accédez à la page Obtenir une démonstration d’Haventec Authenticate du site haventec.com. Dans le formulaire de demande de démonstration personnalisée, indiquez votre intérêt pour l’intégration d’Azure AD B2C. Un e-mail arrive lorsque l’environnement de démonstration est prêt.

Intégrer Authenticate à Azure AD B2C

Suivez les instructions suivantes pour préparer et intégrer Azure AD B2C à Authenticate.

Prérequis

Pour commencer, vous avez besoin des éléments suivants :

Un abonnement Azure

- Si vous n’en avez pas déjà un, procurez-vous un compte Azure gratuit.

Un locataire Azure AD B2C associé à l’abonnement Azure

Un environnement de démonstration Haventec Authenticate

Créer une inscription d’application web

Pour que les applications puissent interagir avec Azure AD B2C, inscrivez-les dans un locataire que vous gérez.

Consultez Tutoriel : inscrire une application web dans Azure Active Directory B2C

Ajouter un nouveau fournisseur d’identité dans Azure AD B2C

Pour les instructions suivantes, utilisez le répertoire avec le locataire Azure AD B2C.

- Connectez-vous au portail Azure comme administrateur général de votre locataire Azure AD B2C.

- Dans le menu supérieur, sélectionnez Répertoire + abonnement.

- Sélectionnez le répertoire avec le locataire.

- En haut à gauche du portail Azure, sélectionnez Tous les services.

- Recherchez et sélectionnez Azure AD B2C.

- Accédez à Tableau de bord>Azure Active Directory B2C>Fournisseurs d’identité.

- Sélectionnez Nouveau fournisseur OpenID Connect.

- Sélectionnez Ajouter.

Configurer un fournisseur d’identité

Pour configurer un fournisseur d’identité :

- Sélectionnez Type de fournisseur d’identité>OpenID Connect.

- Pour Nom, entrez Haventec ou un autre nom.

- Pour URL de métadonnées, utilisez

https://iam.demo.haventec.com/auth/realms/*your\_realm\_name*/.well-known/openid-configuration. - Pour ID client, entrez l’ID d’application enregistré à partir de l’interface utilisateur d’administration Haventec.

- Pour Clé secrète client, entrez la clé secrète client d’application enregistré à partir de l’interface utilisateur d’administration Haventec.

- Pour Étendue, sélectionnez Profil e-mail OpenID.

- Pour Type de réponse, sélectionnez Code.

- Pour Mode de réponse, sélectionnez forms_post.

- Pour Indication du domaine, laissez vide.

- Sélectionnez OK.

- Sélectionnez Mapper les revendications de ce fournisseur d’identité.

- Pour ID d’utilisateur, sélectionnez À partir de l’abonnement.

- Pour Nom d’affichage, sélectionnez À partir de l’abonnement.

- Pour Prénom, utilisez prénom.

- Pour Nom de famille, utilisez nom de famille.

- Pour Email, utilisez Email.

- Sélectionnez Enregistrer.

Créer une stratégie de flux utilisateur

Pour les instructions suivantes, Haventec est un nouveau fournisseur d’identité OIDC dans la liste des fournisseurs d’identité B2C.

- Dans le locataire Azure AD B2C, sélectionnez Flux d’utilisateurs sous Stratégies.

- Sélectionnez Nouveau flux d’utilisateurs.

- Sélectionnez Inscription et connexion>version>Créer.

- Entrez un nom pour la stratégie.

- Dans Fournisseurs d’identité, sélectionnez le fournisseur d’identité Haventec créé.

- Pour Comptes locaux, sélectionnez Aucun. Cette sélection désactive l’authentification par e-mail et par mot de passe.

- Sélectionnez Exécuter le flux utilisateur.

- Dans le formulaire, entrez l’URL de réponse. Par exemple,

https://jwt.ms. - Le navigateur redirige vers la page de connexion Haventec.

- L’utilisateur est invité à s’inscrire ou à entrer un code confidentiel.

- Le défi d’authentification est effectué.

- Le navigateur redirige vers l’URL de réponse.

Tester le flux utilisateur

- Dans le locataire Azure AD B2C, sélectionnez Flux d’utilisateurs sous Stratégies.

- Sélectionnez le Flux d’utilisateur créé.

- Sélectionnez Exécuter le flux utilisateur.

- Pour Application, sélectionnez l’application enregistrée. L’exemple est JWT.

- Pour URL de réponse, sélectionnez l’URL de redirection.

- Sélectionnez Exécuter le flux utilisateur.

- Suivez un flux d’inscription et créez un compte.

- Haventec Authenticate est appelé.

Étapes suivantes

- Accédez à docs.haventec.com pour la documentation Haventec

- Vue d’ensemble de la stratégie personnalisée Azure AD B2C