Configuration d’itsme OpenID Connect (OIDC) avec Azure Active Directory B2C

L’application d’identificateur numérique itsme permet de se connecter de façon sécurisée sans lecteurs de cartes, mots de passe, authentification à deux facteurs ni codes secrets multiples. L’application itsme assure une authentification client forte avec une identité vérifiée. Dans cet article, découvrez comment intégrer l’authentification Azure AD B2C à itsme OpenID Connect (OIDC) à l’aide d’une stratégie Flux d’utilisateurs clé secrète client.

Prérequis

Avant de commencer, vérifiez que vous disposez des éléments suivants :

- Un abonnement Azure. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Un locataire Azure AD B2C lié à votre abonnement Azure.

- Votre ID client, également appelé Code de partenaire, fourni par itsme.

- Votre Code de service fourni par itsme.

- La clé secrète client de votre compte itsme.

Description du scénario

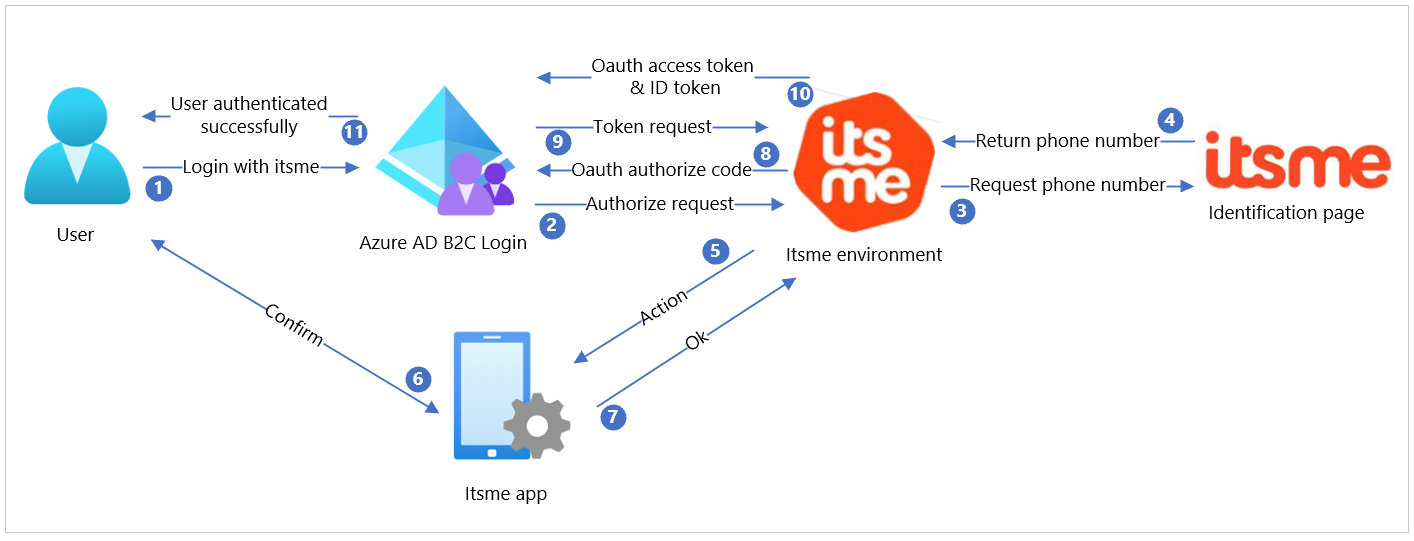

| Étape | Description |

|---|---|

| 1 | Sur votre site web ou votre application, incluez le bouton Se connecter avec itsme en l’adaptant au flux d’utilisateurs Azure AD B2C. Le flux d’interaction démarre lorsque l’utilisateur clique sur ce bouton. |

| 2 | Azure AD B2C démarre le flux OpenID Connect en envoyant une demande d’autorisation à l’API de clé secrète client itsme. Un point de terminaison de configuration bien connu/OpenID est disponible ; il contient des informations sur les points de terminaison. |

| 3 | L’environnement itsme redirige l’utilisateur vers la page itsme Identifiez-vous, qui permet à l’utilisateur de remplir son numéro de téléphone. |

| 4 | L’environnement itsme reçoit le numéro de téléphone de l’utilisateur et en valide l’exactitude. |

| 5 | Si le numéro de téléphone appartient à un utilisateur itsme actif, une action est créée pour l’application itsme. |

| 6 | L’utilisateur ouvre l’application itsme, vérifie la demande et confirme l’action. |

| 7 | L’application informe l’environnement itsme que l’action a été confirmée. |

| 8 | L’environnement itsme envoie le code d’autorisation OAuth à Azure AD B2C. |

| 9 | À l’aide du code d’autorisation, Azure AD B2C effectue une demande de jeton. |

| 10 | L’environnement itsme vérifie la demande de jeton et, si elle est toujours valide, retourne le jeton d’accès OAuth et le jeton d’identification contenant les informations utilisateur demandées. |

| 11 | Enfin, l’utilisateur est redirigé vers l’URL de redirection en tant qu’utilisateur authentifié. |

Intégration avec itsme

Pour créer un compte avec itsme, visitez itsme sur la Place de marché Azure.

Activez votre compte itsme en envoyant un e-mail à onboarding@itsme.be. Vous recevrez un Code de partenaire et un Code de service qui seront nécessaires pour votre configuration B2C.

Après l’activation de votre compte de partenaire itsme, vous recevrez un e-mail contenant un lien unique vers la clé secrète client.

Suivez les instructions indiquées sur itsme pour effectuer la configuration.

Intégrer avec Azure AD B2C

Configuration d’un nouveau fournisseur d’identité dans Azure AD B2C

Notes

Si vous n’en avez pas, créez un locataire Azure AD B2C qui est lié à votre abonnement Azure.

Si vous avez accès à plusieurs locataires, sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre locataire Azure AD B2C à partir du menu Annuaires + abonnements.

Sous Services Azure, sélectionnez Azure AD B2C (ou sélectionnez Plus de services et utilisez la zone de recherche Tous les services pour rechercher Azure AD B2C).

Sélectionnez Fournisseurs d’identité, puis Nouveau fournisseur OpenID Connect.

Remplissez le formulaire avec les informations suivantes :

Propriété Valeur Nom itsme URL de métadonnées https://oidc.<environment>.itsme.services/clientsecret-oidc/csapi/v0.1/.well-known/openid-configuration

où<environment>este2e(environnement de test) ouprd(production)ClientID Votre ID client, également appelé Code de partenaire Clé secrète client Votre clé secrète client Étendue openid service:VOTRE_CODE_DE_SERVICE profile email [numéro_de_téléphone] [adresse] Type de réponse code Mode de réponse query Indication du domaine Laissez ce champ vide UserID sub Nom d’affichage name Prénom given_name Surname family_name E-mail email Sélectionnez Enregistrer.

Configuration d’un flux d’utilisateurs

Dans votre locataire Azure AD B2C, sélectionnez Flux d’utilisateurs sous Stratégies.

Sélectionnez Nouveau flux d’utilisateurs.

Sélectionnez Inscription et connexion, sélectionnez une version, puis sélectionnez Créer.

Saisissez un Nom.

Dans la section Fournisseurs d’identité, sélectionnez itsme.

Sélectionnez Create (Créer).

Ouvrez le nouveau flux d’utilisateurs en sélectionnant son nom.

Sélectionnez Propriétés et ajustez les valeurs suivantes :

- Définissez Durées de vie du jeton d’ID d’accès (minutes) sur 5.

- Durée de vie de la fenêtre glissante du jeton d’actualisation : N’expire jamais.

Inscrire une application

Dans votre locataire B2C, sélectionnez Inscriptions d’applications>Nouvelle inscription sous Gérer.

Donnez un Nom à l’application, puis entrez votre URI de redirection. Entrez

https://jwt.msà des fins de test.L’authentification multifacteur doit être Désactivée.

Sélectionnez Inscription.

a. À des fins de test, sélectionnez Authentification, puis cochez les cases Jetons d’accès et Jetons d’identification sous Octroi implicite.

b. Sélectionnez Enregistrer.

Tester le flux utilisateur

Dans votre locataire B2C, sélectionnez Flux d’utilisateurs sous Stratégies.

Sélectionnez le flux d’utilisateurs que vous avez créé.

Sélectionnez Exécuter le flux utilisateur.

a. Application : sélectionnez l’application enregistrée

b. URL de réponse : sélectionnez l’URL de redirection

La page itsme Identifiez-vous s’affiche.

Entrez votre numéro de téléphone mobile, puis sélectionnez Envoyer.

Confirmez l’action dans l’application itsme.

Étapes suivantes

Pour plus d’informations, consultez les articles suivants :