Tutoriel de configuration de Jumio avec Azure Active Directory B2C

Dans ce tutoriel, découvrez comment intégrer Azure Active Directory B2C (Azure AD B2C) à Jumio, service de vérification d’ID qui permet une vérification automatisée des ID en temps réel pour protéger les données du client.

Prérequis

Avant de commencer, vérifiez que vous disposez des éléments suivants :

Un abonnement Azure

- Si vous n’en avez pas déjà un, vous pouvez obtenir un compte Azure gratuit.

- Un locataire Azure AD B2C lié à votre abonnement Azure

Description du scénario

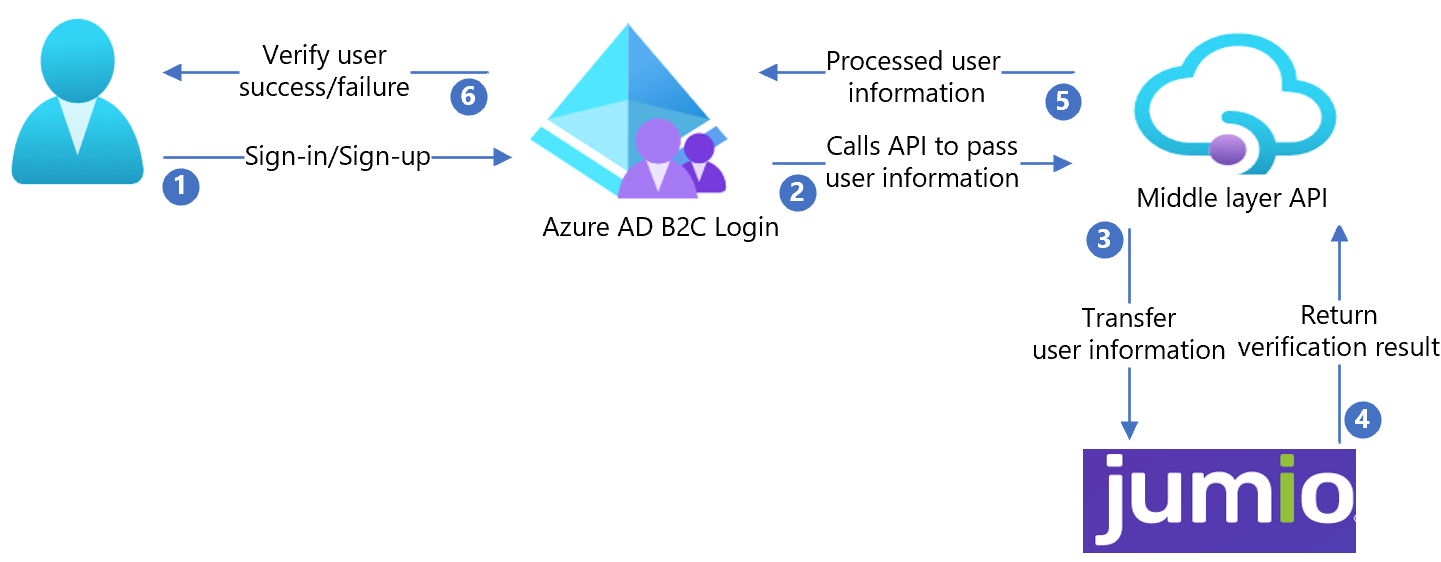

L’intégration de Jumio inclut les composants suivants :

- Azure AD B2C - Serveur d’autorisation qui vérifie les informations d’identification utilisateur, également appelé fournisseur d’identité (IdP)

- Jumio - Vérifie les détails des ID utilisateur

- API REST intermédiaire - À utiliser pour implémenter l’intégration d’Azure AD B2C et de Jumio

- Stockage Blob Azure - À utiliser pour obtenir les fichiers d’interface utilisateur personnalisés pour les stratégies Azure AD B2C

Le diagramme d’architecture suivant illustre l’implémentation.

- L’utilisateur se connecte, ou s’inscrit, et crée un compte. Azure AD B2C collecte les attributs de l’utilisateur.

- Azure AD B2C appelle l’API de couche intermédiaire et lui transmet les attributs de l’utilisateur.

- L’API de couche intermédiaire convertit les attributs utilisateur dans un format d’API Jumio et envoie les attributs à Jumio.

- Jumio traite les attributs et retourne les résultats à l’API de couche intermédiaire.

- L’API de couche intermédiaire traite les résultats et envoie les informations appropriées à Azure AD B2C.

- Azure AD B2C reçoit les informations. Si la réponse échoue, un message d’erreur s’affiche. Si la réponse réussit, l’utilisateur est authentifié et inscrit dans l’annuaire.

Créer un compte Jumio

Pour créer un compte Jumio, accédez à la page Contact sur jumio.com.

Configurer Azure AD B2C avec Jumio

Après avoir créé un compte Jumio, utilisez-le pour configurer Azure AD B2C.

Déployer l’API

À partir de samples/Jumio/API/Jumio.Api/, déployez le code sur un service Azure. Vous pouvez publier le code à partir de Visual Studio.

Notes

Pour configurer Microsoft Entra ID, vous avez besoin de l’URL du service déployé.

Déployer le certificat client

Un certificat client contribue à protéger l’appel de l’API Jumio.

Créez un certificat auto-signé à l’aide de l’exemple de code PowerShell suivant :

$cert = New-SelfSignedCertificate -Type Custom -Subject "CN=Demo-SigningCertificate" -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.3") -KeyUsage DigitalSignature -KeyAlgorithm RSA -KeyLength 2048 -NotAfter (Get-Date).AddYears(2) -CertStoreLocation "Cert:\CurrentUser\My" $cert.Thumbprint $pwdText = "Your password" $pwd = ConvertTo-SecureString -String $pwdText -Force -AsPlainText Export-PfxCertificate -Cert $Cert -FilePath "{your-local-path}\Demo-SigningCertificate.pfx" -Password $pwd.Le certificat est exporté vers l’emplacement spécifié pour

{your-local-path}.Pour importer le certificat dans Azure App Service, consultez Charger un certificat privé.

Créer une clé de signature/chiffrement

Créez une chaîne aléatoire de plus de 64 caractères (lettres et chiffres uniquement).

Par exemple :

C9CB44D98642A7062A0D39B94B6CDC1E54276F2E7CFFBF44288CEE73C08A8A65Utilisez le script PowerShell suivant pour créer cette chaîne :

-join ((0x30..0x39) + ( 0x41..0x5A) + ( 0x61..0x7A) + ( 65..90 ) | Get-Random -Count 64 | % {[char]$_})

Configurer l’API

Vous pouvez configurer les paramètres d’application dans Azure App Service sans les archiver dans un dépôt. Vous devrez fournir les paramètres suivants à l’API REST :

| Paramètres de l’application | Source | Notes |

|---|---|---|

| JumioSettings:AuthUsername | Configuration du compte Jumio | N/A |

| JumioSettings:AuthPassword | Configuration du compte Jumio | N/A |

| AppSettings:SigningCertThumbprint | Empreinte du certificat auto-signé créé | N/A |

| AppSettings:IdTokenSigningKey | Clé de signature créée à l’aide de PowerShell | N/A |

| AppSettings:IdTokenEncryptionKey | Clé de chiffrement créée à l’aide de PowerShell | N/A |

| AppSettings:IdTokenIssuer | Émetteur pour le jeton JWT (une valeur GUID est recommandée) | N/A |

| AppSettings:IdTokenAudience | Audience pour le jeton JWT (une valeur GUID est recommandée) | N/A |

| AppSettings:BaseRedirectUrl | URL de base de la stratégie Azure AD B2C | https://{your-tenant-name}.b2clogin.com/{your-application-id} |

| WEBSITE_LOAD_CERTIFICATES | Empreinte du certificat auto-signé créé | N/A |

Déployer l’interface utilisateur

- Configurer un conteneur de stockage blob dans votre compte de stockage.

- Stockez les fichiers d’interface utilisateur qui sont dans /samples/Jumio/UI/ dans votre conteneur d’objets blob.

Mettre à jour les fichiers d’interface utilisateur

- Dans les fichiers d’interface utilisateur, accédez à /samples/Jumio/UI/ocean_blue/.

- Ouvrez chaque fichier HTML.

- Recherchez et remplacez

{your-ui-blob-container-url}par l’URL de votre conteneur d’objets blob. - Recherchez et remplacez

{your-intermediate-api-url}par l’URL du service d’application de l’API intermédiaire.

Notes

Nous vous recommandons d’ajouter une notification de consentement dans la page de collection d’attributs. Notifiez les utilisateurs que les informations sont envoyées à des services tiers qui effectueront la vérification d’identité.

Configurer la stratégie Azure AD B2C

- Accédez à la stratégie Azure AD B2C dans /samples/Jumio/Policies/.

- Utilisez les instructions du pack de démarrage de stratégie personnalisée pour télécharger le pack de démarrage LocalAccounts.

- Configurez la stratégie pour le locataire Azure AD B2C.

Notes

Mettez à jour les stratégies en fonction de votre locataire.

Tester le flux utilisateur

- Ouvrez le locataire Azure AD B2C.

- Sous Stratégies, sélectionnez Identity Experience Framework.

- Sélectionnez votre SignUpSignIn créé.

- Sélectionnez Exécuter le flux utilisateur.

- Pour Application, sélectionnez l’application inscrite (JWT dans l’exemple).

- Pour URL de réponse, sélectionnez l’URL de redirection.

- Sélectionnez Exécuter le flux utilisateur.

- Procédez au flux d’inscription.

- Créez un compte.

- Une fois que l’attribut utilisateur est créé, Jumio est appelé.

Conseil

Si le flux est incomplet, vérifiez que l’utilisateur est, ou n’est pas, enregistré dans l’annuaire.