Tutoriel : Configuration de Nok Nok Passport avec Azure Active Directory B2C pour l’authentification FIDO2 sans mot de passe

Découvrez comment intégrer la suite d’authentification Nok Nok S3 dans votre locataire Azure Active Directory B2C (Azure AD B2C). Les solutions Nok Nok activent l’authentification multifactorielle certifiée FIDO, comme FIDO UAF, FIDO U2F, WebAuthn et FIDO2 pour les applications mobiles et web. Les solutions Nok Nok améliorent la posture de sécurité tout en équilibrant l’expérience utilisateur.

Accédez à noknok.com pour en savoir plus : Nok Nok Labs, Inc.

Prérequis

Pour commencer, vous avez besoin des éléments suivants :

- Un abonnement Azure

- Si vous n’en avez pas déjà un, procurez-vous un compte Azure gratuit.

- Un locataire Azure AD B2C associé à l’abonnement Azure

- Accédez à noknok.com. Dans le menu principal, sélectionnez Démonstration.

Description du scénario

Pour activer l’authentification FIDO sans mot de passe pour vos utilisateurs, activez Nok Nok comme fournisseur d’identité pour votre locataire Azure AD B2C. L’intégration de la solution Nok Nok inclut les composants suivants :

- Azure AD B2C : serveur d’autorisation qui vérifie les informations d’identification utilisateur

- Applications web et mobiles : applications web ou mobiles pour protéger avec les solutions Nok Nok et Azure AD B2C

-

Le SDK de l’application Nok Nok ou l’application Passport - Les applications utilisées pour authentifier les applications compatibles Azure AD B2C.

- Accédez à l’Apple App Store pour Nok Nok Passport

- Ou, sur Google Play, Nok Nok Passport

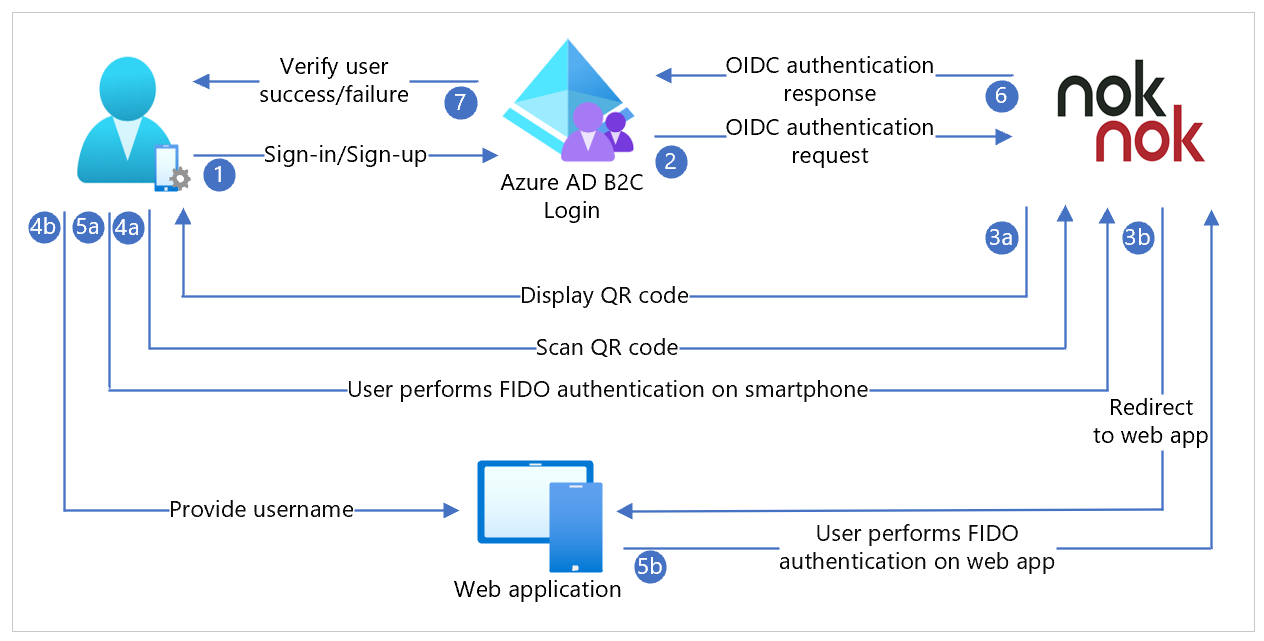

Le diagramme suivant illustre la solution Nok Nok comme fournisseur d’identité pour Azure AD B2C en utilisant OpenID Connect (OIDC) pour l’authentification sans mot de passe.

- Dans la page de connexion, l’utilisateur sélectionne Connexion ou Inscription et entre son nom d’utilisateur.

- Azure AD B2C redirige l’utilisateur vers le fournisseur d’authentification Nok Nok OIDC.

- Pour les authentifications mobiles, un code QR s’affiche, ou une notification Push est envoyée à l’appareil de l’utilisateur. Pour la connexion de bureau, l’utilisateur est redirigé vers la page de connexion de l’application web pour l’authentification sans mot de passe.

- L’utilisateur scanne le code QR avec le Kit de développement logiciel (SDK) de l’application Nok Nok ou Passport. Ou, le nom d’utilisateur est une entrée de page de connexion.

- L’utilisateur est invité à s’authentifier sur smartphone. L’utilisateur effectue une authentification sans mot de passe : biométrie, le code PIN de l’appareil ou tout autre authentificateur itinérant. L’invite d’authentification s’affiche sur l’application web. L’utilisateur effectue une authentification sans mot de passe : biométrie, le code PIN de l’appareil ou tout autre authentificateur itinérant.

- Le serveur Nok Nok valide l’assertion FIDO et envoie la réponse d’authentification OIDC à Azure AD B2C.

- L’accès à l’utilisateur est accordé ou refusé.

Prise en main de Nok Nok

- Accédez à la page Contact de noknok.com.

- Remplissez le formulaire d’un locataire Nok Nok.

- Un e-mail arrive avec des informations d’accès au locataire et des liens vers la documentation.

- Utilisez la documentation d’intégration Nok Nok pour terminer la configuration OIDC du locataire.

Intégrer avec Azure AD B2C

Utilisez les instructions suivantes pour ajouter et configurer un fournisseur d’identité, puis pour configurer un flux utilisateur.

Ajouter un fournisseur d’identité

Pour les instructions suivantes, utilisez le répertoire avec le locataire Azure AD B2C. Pour ajouter un nouveau fournisseur d’identité :

- Connectez-vous au Portail Azure en tant qu’administrateur général de votre abonné Azure AD B2C.

- Sélectionnez l’icône Répertoires + abonnements dans la barre d’outils du portail.

- Sur Paramètres du portail, Répertoires + abonnements, dans la liste Nom de répertoire, repérez votre répertoire Azure AD B2C.

- Sélectionnez Changer.

- En haut à gauche du portail Azure, sélectionnez Tous les services.

- Recherchez et sélectionnez Azure AD B2C.

- Accédez à Tableau de bord>Azure Active Directory B2C>Fournisseurs d’identité.

- Sélectionnez Fournisseurs d’identité.

- Sélectionnez Ajouter.

Configurer un fournisseur d’identité

Pour configurer un fournisseur d’identité :

- Sélectionnez Type de fournisseur d’identité>OpenID Connect (préversion) .

- Pour Nom, entrez Fournisseur d’authentification Nok Nok ou un autre nom.

- Pour URL des métadonnées, entrez l’URI de l’application d’authentification Nok Nok hébergée, suivi du chemin d’accès, par exemple

https://demo.noknok.com/mytenant/oidc/.well-known/openid-configuration. - Pour Clé secrète client, utilisez la clé secrète client de Nok Nok.

- Pour ID client, utilisez l’ID client fourni par Nok Nok.

- Pour Étendue, utilisez l’adresse e-mail de profil OpenID.

- Pour Type de réponse, utilisez code.

- Pour Mode de réponse, utilisez form_post.

- Sélectionnez OK.

- Sélectionnez Mapper les revendications de ce fournisseur d’identité.

- Pour UserID, sélectionnez À partir de l’abonnement.

- Pour Nom d’affichage, sélectionnez À partir de l’abonnement.

- Pour Mode de réponse, sélectionnez À partir de l’abonnement.

- Sélectionnez Enregistrer.

Créer une stratégie de flux utilisateur

Pour les instructions suivantes, Nok Nok est un nouveau fournisseur d’identité OIDC dans la liste des fournisseurs d’identité B2C.

- Dans votre locataire Azure AD B2C, sélectionnez Flux d’utilisateurs sous Stratégies.

- Sélectionnez Nouveau.

- Sélectionnez Inscription et connexion.

- Sélectionnez une version.

- Sélectionnez Create (Créer).

- Entrez un Nom de stratégie.

- Dans Fournisseurs d’identité, sélectionnez le fournisseur d’identité Nok Nok créé.

- Vous pouvez ajouter une adresse e-mail. Azure ne redirige pas la connexion vers Nok Nok ; un écran s’affiche avec des options utilisateur.

- Laissez le champ Authentification multifacteur.

- Sélectionnez Appliquer les stratégies d’accès conditionnel.

- Sous Attributs utilisateur et revendications de jetons, dans l’option Collecter l’attribut, sélectionnez Adresse e-mail.

- Ajoutez des attributs utilisateur à collecter par Microsoft Entra ID, avec des revendications retournées par Azure AD B2C à l’application cliente.

- Sélectionnez Create (Créer).

- Sélectionnez le nouveau flux d’utilisateurs.

- Dans le volet gauche, sélectionnez Revendications d’application.

- Sous options, cochez la case e-mail

- Sélectionnez Enregistrer.

Tester le flux utilisateur

- Ouvrez le locataire Azure AD B2C locataire, puis, sous Stratégies, sélectionnez Identity Experience Framework.

- Sélectionnez le SignUpSignIn créé.

- Sélectionnez Exécuter le flux utilisateur.

- Pour Application, sélectionnez l’application enregistrée. L’exemple est JWT.

- Pour URL de réponse, sélectionnez l’URL de redirection.

- Sélectionnez Exécuter le flux utilisateur.

- Suivez un flux d’inscription et créez un compte.

- Une fois que l’attribut utilisateur est créé, Nok Nok est appelé.

Si le flux est incomplet, vérifiez que l’utilisateur est, ou n’est pas, enregistré dans l’annuaire.