Tutoriel pour configurer Saviynt avec Azure Active Directory B2C

Découvrez comment intégrer Azure Active Directory B2C (Azure AD B2C) à la plateforme Saviynt Security Manager, qui offre visibilité, sécurité et gouvernance. Saviynt intègre le risque et la gouvernance des applications, la gestion de l’infrastructure, la gestion des comptes privilégiés et l’analyse des risques des clients.

En savoir plus : Saviynt pour Azure AD B2C

Utilisez les instructions suivantes pour configurer l’administration déléguée du contrôle d’accès pour les utilisateurs d’Azure AD B2C. Saviynt détermine si un utilisateur est autorisé à gérer les utilisateurs Azure AD B2C avec ce qui suit :

- Sécurité au niveau des fonctionnalités pour déterminer si les utilisateurs peuvent effectuer une opération

- Par exemple, créer un utilisateur, mettre à jour un utilisateur, réinitialiser le mot de passe de l’utilisateur, et bien plus encore

- Sécurité au niveau du champ pour déterminer si les utilisateurs peuvent lire/écrire des attributs utilisateur pendant les opérations de gestion des utilisateurs

- Par exemple, un agent du support technique peut mettre à jour un numéro de téléphone ; les autres attributs sont en lecture seule

- Sécurité au niveau des données pour déterminer si les utilisateurs peuvent effectuer une opération sur un autre utilisateur

- Par exemple, un administrateur du support technique pour la région Royaume-Uni gère les utilisateurs du Royaume-Uni

Prérequis

Pour commencer, vous avez besoin des éléments suivants :

Un abonnement Azure

- Le cas échéant, procurez-vous un compte Azure gratuit.

Un locataire Azure AD B2C lié à votre abonnement Azure

Accédez à saviynt.com Nous contacter pour demander une version de démonstration.

Description du scénario

L’intégration de Saviynt inclut les composants suivants :

- Azure AD B2C : identité en tant que service pour le contrôle personnalisé de l’inscription, de la connexion et de la gestion des profils des clients.

- Veuillez consulter la rubrique Azure AD B2C, Démarrage.

- Saviynt pour Azure AD B2C : gouvernance des identités pour l’administration déléguée de la gestion du cycle de vie des utilisateurs et la gouvernance des accès.

- Veuillez consulter la rubrique Saviynt pour Azure AD B2C.

- API Microsoft Graph : interface permettant à Saviynt de gérer les utilisateurs d’Azure AD B2C et leur accès.

- Veuillez consulter la rubrique Utiliser l’API Microsoft Graph.

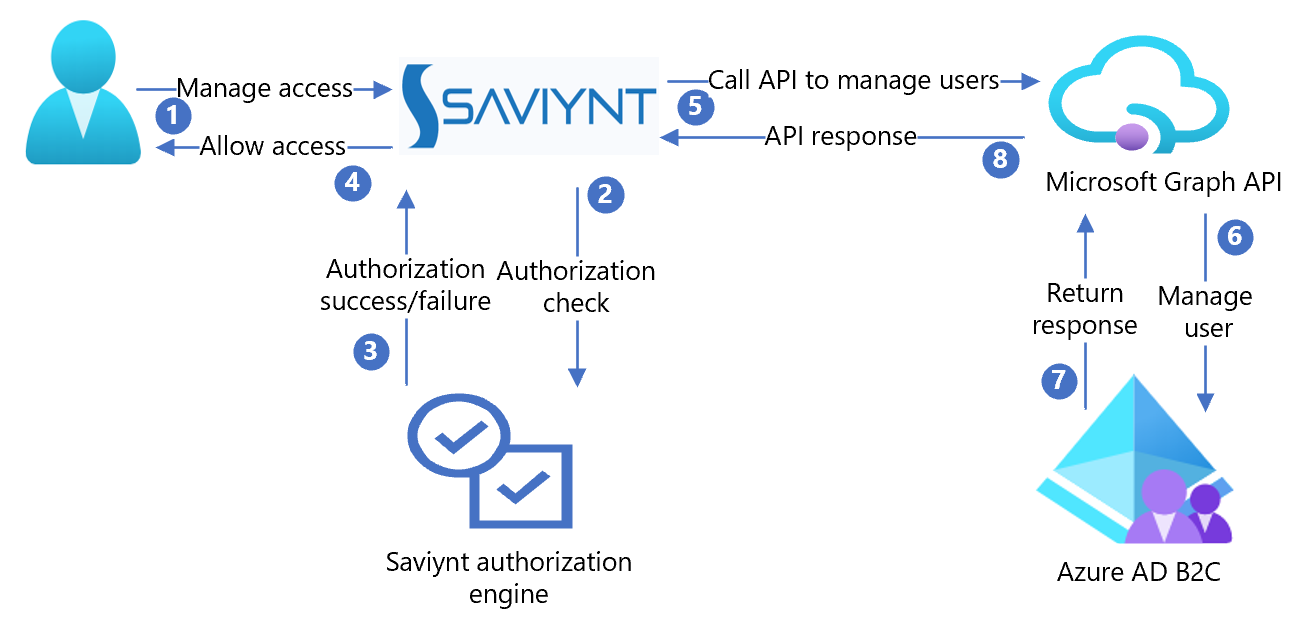

Le diagramme d’architecture suivant illustre l’implémentation.

- Un administrateur délégué démarre l’opération de gestion des utilisateurs d’Azure AD B2C avec Saviynt.

- Saviynt vérifie que l’administrateur délégué peut effectuer l’opération.

- Saviynt envoie une réponse indiquant une réussite ou une défaillance d’autorisation.

- Saviynt permet à l’administrateur délégué d’effectuer l’opération.

- Saviynt appelle l’API Microsoft Graph avec les attributs utilisateur pour gérer l’utilisateur dans Azure AD B2C.

- L’API Microsoft Graph crée, met à jour ou supprime l’utilisateur dans Azure AD B2C.

- Azure AD B2C envoie une réponse indiquant une réussite ou une défaillance.

- L’API Microsoft Graph renvoie la réponse à Saviynt.

Créer un compte Saviynt, puis créer des stratégies déléguées

- Créez un compte Saviynt. Pour démarrer, accédez à saviynt.com Nous contacter.

- Créez des stratégies d’administration déléguée.

- Attribuez aux utilisateurs le rôle d’administrateur délégué.

Configurer Azure AD B2C avec Saviynt

Utilisez les instructions suivantes pour créer une application, supprimer des utilisateurs, et bien plus encore.

Créer une application Microsoft Entra pour Saviynt

Pour les instructions suivantes, utilisez le répertoire avec le locataire Azure AD B2C.

Connectez-vous au portail Azure.

Dans la barre d’outils du portail, sélectionnez Répertoires + abonnements.

Sur la page Paramètres du portail | Répertoires + abonnements, dans la liste Nom de répertoire, recherchez votre répertoire Azure AD B2C.

Sélectionnez Changer.

Dans le portail Azure, recherchez et sélectionnez Azure AD B2C.

Sélectionnez Inscription d’applications>Nouvelle inscription.

Entrez un nom d’application. Par exemple, Saviynt.

Sélectionnez Create (Créer).

Accédez à API autorisées.

Sélectionnez + Ajouter une autorisation.

La page Demander des autorisations d’API apparaît.

Sélectionnez l’onglet API Microsoft.

Sélectionnez Microsoft Graph comme API Microsoft couramment utilisée.

Allez à la page suivante.

Sélectionnez Autorisations de l’application.

Sélectionner Répertoire.

Cochez les cases Directory.Read.All et Directory.ReadWrite.All.

Sélectionnez Ajouter des autorisations.

Passez en revue les autorisations.

Sélectionnez Accorder le consentement de l’administrateur pour le répertoire par défaut.

Sélectionnez Enregistrer.

Accédez à Certificats et secrets.

Sélectionnez + Ajouter une clé secrète client.

Entrez la description de la clé secrète client.

Sélectionnez l’option d’expiration.

Sélectionnez Ajouter.

La clé secrète apparaît dans la section Clé secrète client. Enregistrez la clé secrète client pour l’utiliser ultérieurement.

Accédez à Vue d’ensemble.

Copiez l’ID de client et l’ID de locataire.

Enregistrez l’ID de locataire, l’ID de client, puis la clé secrète client pour terminer l’installation.

Permettre à Saviynt de supprimer des utilisateurs

Permettez à Saviynt d’effectuer des opérations de suppression d’utilisateurs dans Azure AD B2C.

En savoir plus : Objets d’application et de principal du service dans Microsoft Entra ID

- Installez la version la plus récente du module Microsoft Graph PowerShell sur une station de travail ou un serveur Windows.

Pour plus d’informations, consultez la documentation sur Microsoft Graph PowerShell.

- Connectez-vous au module PowerShell, puis exécutez les commandes suivantes :

Connect-MgGraph #Enter Admin credentials of the Azure portal

$webApp = Get-MgServicePrincipal –AppPrincipalId “<ClientId of Azure AD Application>”

New-MgDirectoryRoleMemberByRef -RoleName "Company Administrator" -RoleMemberType ServicePrincipal -RoleMemberObjectId $webApp.ObjectId

Test de la solution

Accédez à votre locataire d’application Saviynt, puis testez la gestion du cycle de vie des utilisateurs et les cas d'usage de la gouvernance des accès.