Tutoriel : Configurer Zscaler Private Access avec Azure Active Directory B2C

Dans ce tutoriel, apprenez à intégrer l’authentification Azure Active Directory B2C (Azure AD B2C) à Zscaler Private Access (ZPA). ZPA est un accès sécurisé, basé sur des stratégies, aux applications privées et aux ressources, sans la charge ou les risques de sécurité d’un réseau privé virtuel (VPN). L’accès hybride sécurisé de Zscaler réduit la surface d’attaque des applications accessibles aux consommateurs lorsqu’il est associé à Azure AD B2C.

En savoir plus : Accédez à Zscaler et sélectionnez Produits et solutions, puis Produits.

Prérequis

Avant de commencer, vous avez besoin des éléments suivants :

- Un abonnement Azure

- Si vous n’en avez pas déjà un, vous pouvez obtenir un compte Azure gratuit.

- Un locataire Azure AD B2C lié à votre abonnement Azure

- Un abonnement ZPA

- Accédez à la Place de marché Azure, Zscaler Private Access

Description du scénario

L’intégration ZPA inclut les composants suivants :

- Azure AD B2C - Fournisseur d’identité (IdP) qui vérifie les informations d’identification utilisateur

-

ZPA - Sécurise les applications web en appliquant l’accès Confiance Zéro

- Voir la définition de la Confiance Zéro

- Application web - Héberge l’accès des utilisateurs du service

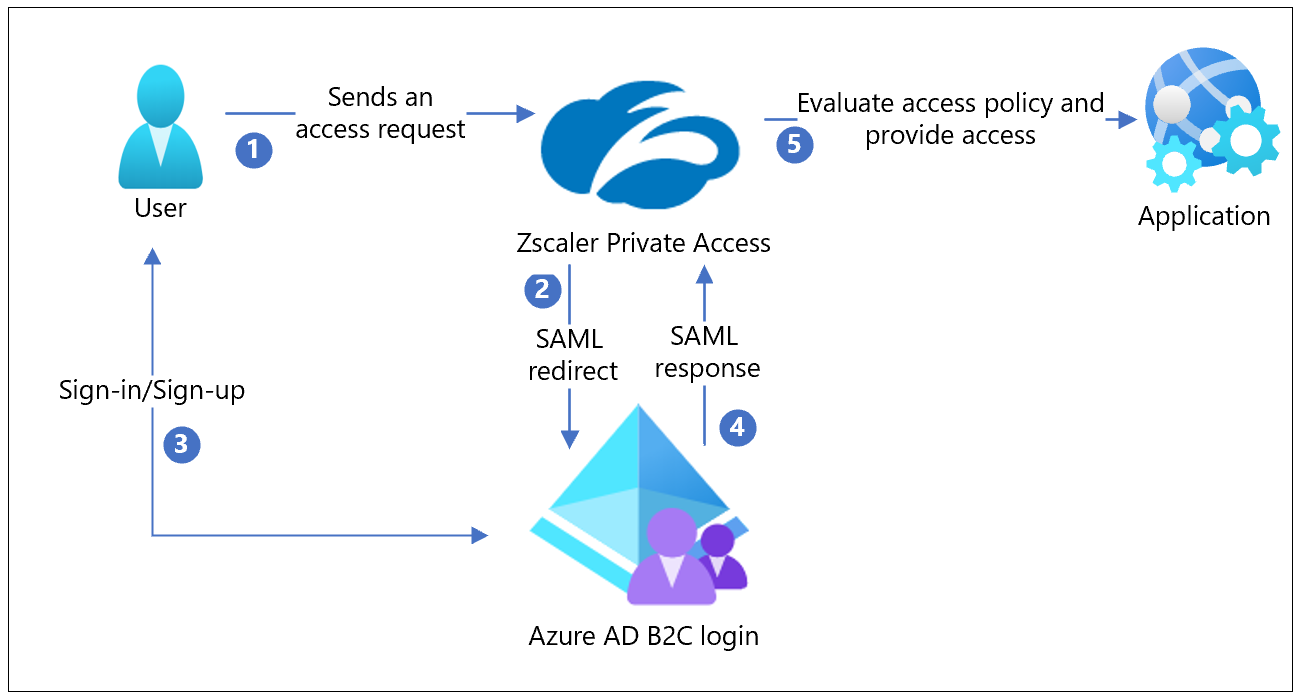

Le diagramme suivant décrit comment ZPA s’intègre à Azure AD B2C.

- Un utilisateur arrive sur le portail ZPA ou sur une application ZPA via un navigateur pour demander l’accès

- ZPA collecte les attributs utilisateur. ZPA effectue une redirection SAML vers la page de connexion Azure AD B2C.

- Les nouveaux utilisateurs s’inscrivent et créent un compte. Les utilisateurs actuels se connectent avec des informations d’identification. Azure AD B2C valide l’identité des utilisateurs.

- Azure AD B2C redirige l’utilisateur vers ZPA avec l’assertion SAML, que ZPA vérifie. ZPA définit par le contexte utilisateur.

- ZPA évalue les stratégies d’accès. La demande est autorisée ou non.

Intégration à ZPA

Ce tutoriel suppose que ZPA est installé et exécuté.

Pour commencer à utiliser ZPA, accédez à help.zscaler.com pour consulter le Guide de configuration pas à pas de ZPA.

Intégrer ZPA avec Azure AD B2C

Configurer Azure AD B2C en tant que fournisseur d’identité sur ZPA

Configurez Azure AD B2C en tant que fournisseur d’identité sur ZPA.

Pour plus d’informations, consultez Configuration d’un fournisseur d’identité pour l’authentification unique.

Connectez-vous au portail d’administration ZPA.

Accédez à Administration>Configuration du fournisseur d’identité.

Sélectionnez à Ajouter une configuration de fournisseur d’identité.

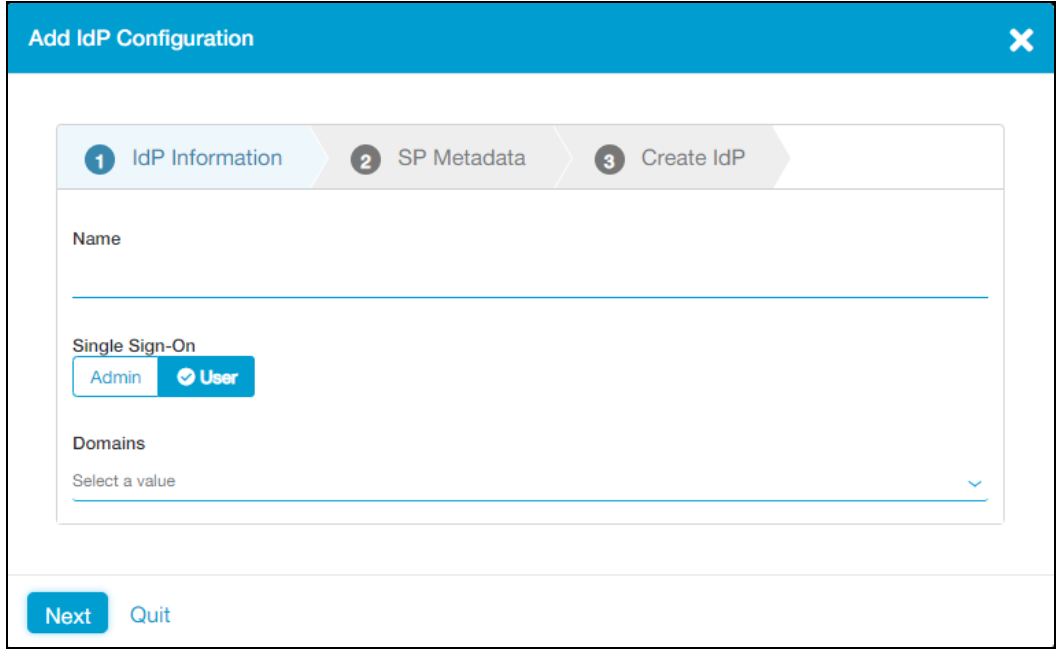

Le volet Add IdP Configuration s’ouvre.

Sélectionnez l’onglet IdP Information.

Dans la boîte Nom, entrez Azure AD B2C.

Sous Authentification unique, sélectionnez Utilisateur.

Dans la liste déroulante Domains, sélectionnez les domaines d’authentification à associer à l’IdP.

Sélectionnez Suivant.

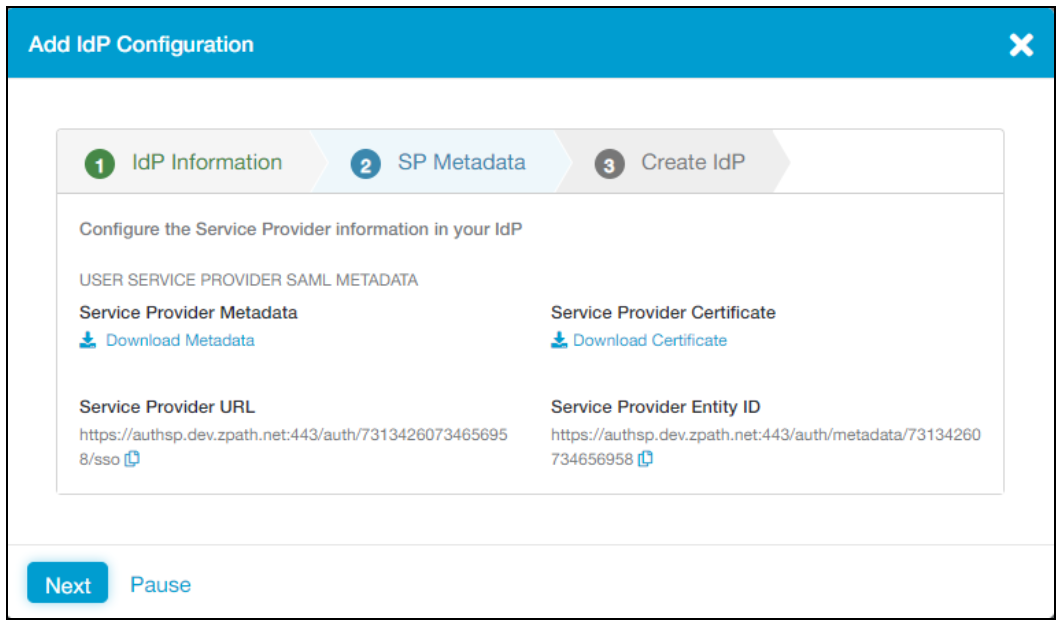

Sélectionnez l’onglet SP Metadata.

Sous Service Provider URL, copiez la valeur à utiliser ultérieurement.

Sous Service Provider Entity ID, copiez la valeur à utiliser ultérieurement.

Sélectionnez Suspendre.

Configurer les stratégies personnalisées dans Azure AD B2C

Important

Configurez des stratégies personnalisées dans Azure AD B2C si cela n’est pas déjà fait.

Pour plus d’informations, consultez Tutoriel : Créer des flux d’utilisateurs et des stratégies personnalisées dans Azure Active Directory B2C.

Inscrire ZPA en tant qu’application SAML dans Azure AD B2C

Lors de l’inscription, dans Charger votre stratégie, copiez l’URL des métadonnées SAML de l’IdP utilisée par Azure AD B2C pour vous en servir ultérieurement.

Suivez les instructions jusqu’à Configurer votre application dans Azure AD B2C.

À l’étape 4.2, mettez à jour les propriétés du manifeste de l’application.

- Pour identifierUris, entrez l’ID d’entité du fournisseur de services que vous avez copié

- Pour samlMetadataUrl, ignorez cette entrée

- Pour replyUrlsWithType, entrez l’URL du fournisseur de services que vous avez copiée

- Pour logoutUrl, ignorez cette entrée

Les étapes restantes ne sont pas obligatoires.

Extraire des métadonnées SAML du fournisseur d’identité à partir d’Azure AD B2C

Obtenez une URL de métadonnées SAML au format suivant :

https://<tenant-name>.b2clogin.com/<tenant-name>.onmicrosoft.com/<policy-name>/Samlp/metadata

Notes

<tenant-name> est votre locataire Azure AD B2C et <policy-name> est la stratégie SAML personnalisée que vous avez créée.

L’URL pourrait être la suivante : https://safemarch.b2clogin.com/safemarch.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata.

- Ouvrez un navigateur web.

- Accédez à l’URL des métadonnées SAML.

- Cliquez avec le bouton droit sur la page.

- Sélectionnez Enregistrer sous.

- Enregistrez le fichier sur votre ordinateur pour l’utiliser ultérieurement.

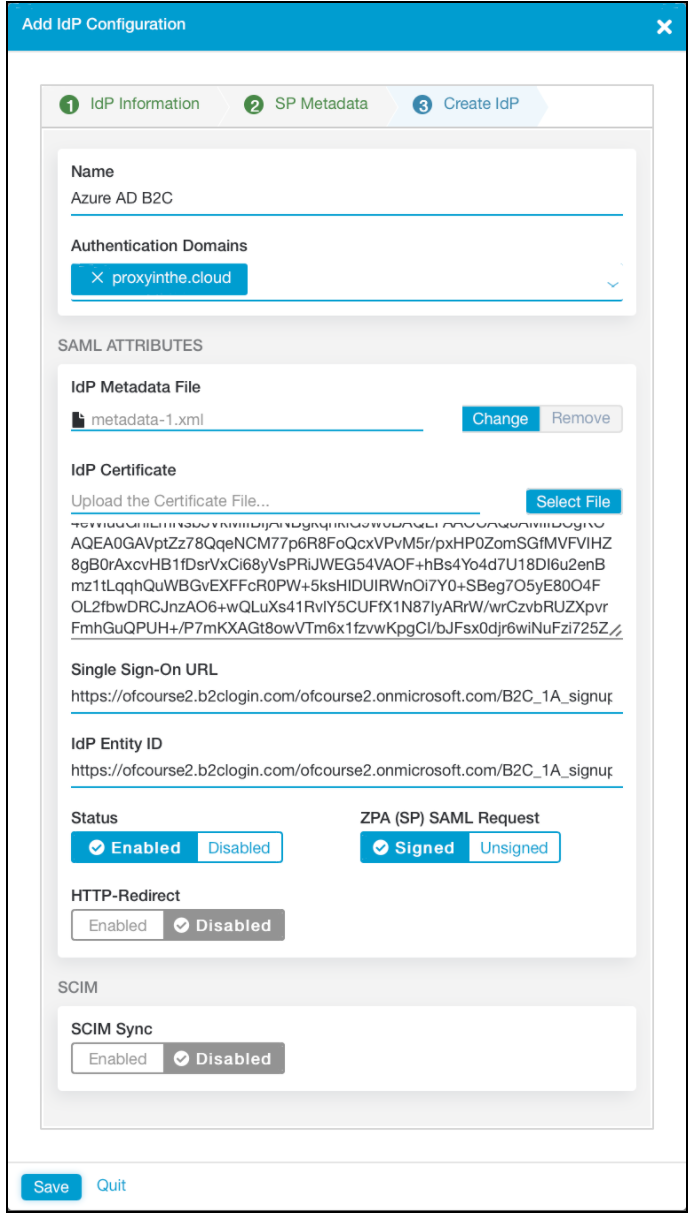

Effectuer la configuration de l’IdP sur ZPA

Pour effectuer la configuration de l’IdP :

Accédez au portail d’administration ZPA.

Sélectionnez Administration>IdP Configuration.

Sélectionnez l’IdP que vous avez configuré, puis Resume.

Dans le volet Add IdP Configuration, sélectionnez l’onglet Create IdP.

Sous IdP Metadata File, chargez le fichier de métadonnées que vous avez enregistré.

Sous Status, vérifiez que la configuration est Enabled.

Sélectionnez Enregistrer.

Test de la solution

Pour confirmer l’authentification SAML, accédez à un portail utilisateur ZPA ou à une application accessible via un navigateur et testez le processus d’inscription ou de connexion.