Connexions dans le portail Azure AI Foundry

Les connexions au sein du portail Azure AI Foundry permettent de s’authentifier et de consommer des ressources Microsoft et non Microsoft dans les projets Azure AI Foundry. Par exemple, les connexions peuvent être utilisées pour le flux d’invite, les données d’entraînement et les déploiements. Connexions peuvent être créées exclusivement pour un projet ou partagés avec tous les projets du même hub.

Connexions aux services Azure AI

Vous pouvez créer des connexions vers Azure AI services tels qu’Azure OpenAI et Azure AI Sécurité du Contenu. Vous pouvez ensuite utiliser la connexion dans un outil de flux d’invite, tel que l’outil LLM.

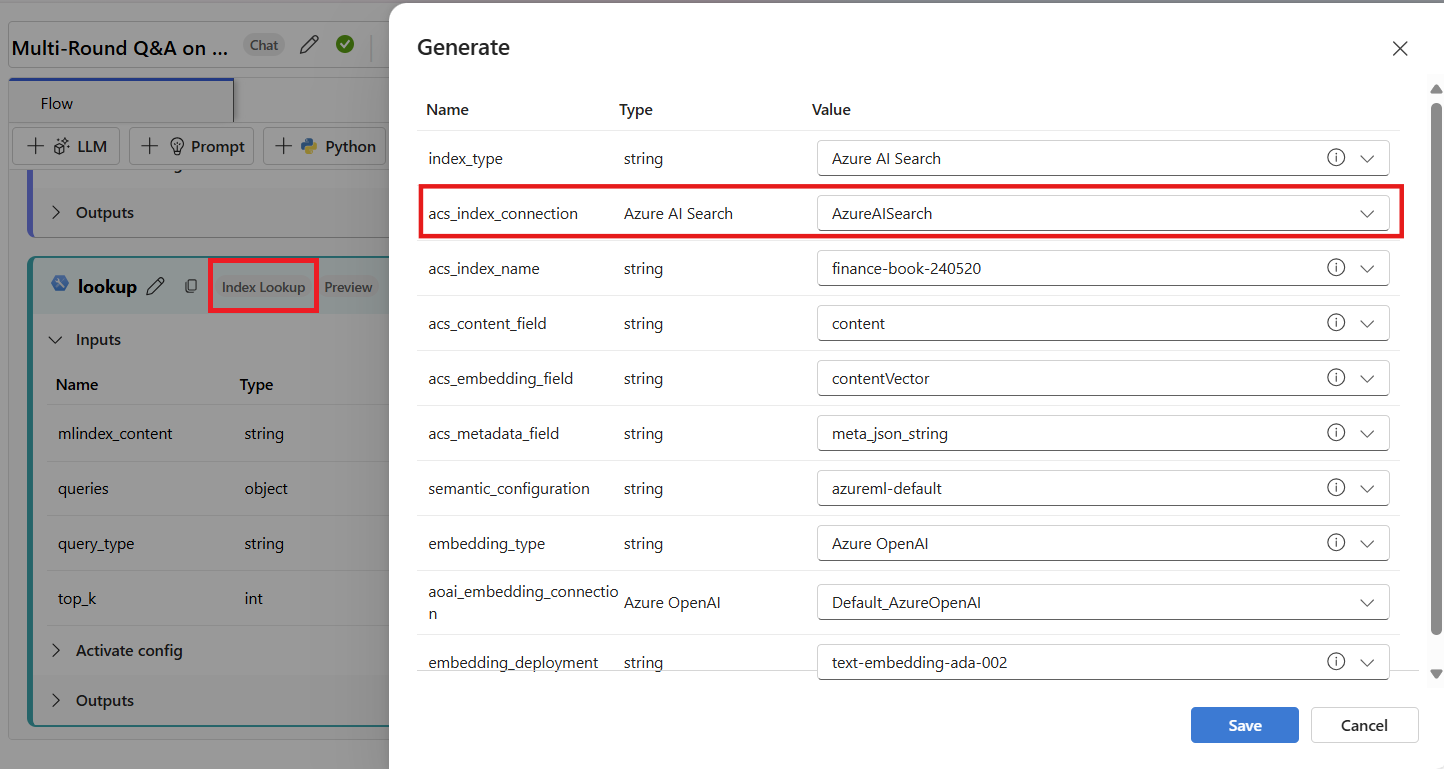

En guise d’autre exemple, vous pouvez créer une connexion vers une ressource Recherche Azure AI. La connexion peut ensuite être utilisée par les outils de flux d’invite tels que l’outil Recherche d’index.

Connexions aux services non-Microsoft

Azure AI Foundry prend en charge les connexions aux services non-Microsoft, notamment :

- La connexion de clé API gère l’authentification auprès de votre cible spécifiée sur une base individuelle. Il s’agit du type de connexion non-Microsoft le plus courant.

- La connexion personnalisée vous permet de stocker et d’accéder en toute sécurité aux clés tout en stockant les propriétés associées, telles que les cibles et les versions. Les connexions personnalisées sont utiles lorsque vous avez de nombreuses cibles ou cas ne nécessitant pas d’informations de connexion pour leur accès. Les scénarios LangChain sont un bon exemple pour l’utilisation de connexions de service personnalisées. Les connexions personnalisées ne gérant pas l’authentification, vous devez gérer l’authentification par vous-même.

Connexions aux magasins de données

Important

Les connexions des données ne peuvent pas être partagées entre les projets. Elles sont créées exclusivement dans le contexte d’un projet.

La création d’une connexion de données vous permet d’accéder aux données externes sans les copier dans votre projet. Au lieu de cela, la connexion fournit une référence à la source de données.

Une connexion de données offre ces avantages :

- Une API courante et facile à utiliser qui interagit avec différents types de stockage, notamment Microsoft OneLake, Azure Blob et Azure Data Lake Gen2.

- Une découverte plus facile des connexions utiles dans les opérations d’équipe.

- Pour l’accès basé sur les informations d’identification (principal de service/SAP/clé), la connexion Azure AI Foundry sécurise les informations d’identification. Il n’est ainsi pas nécessaire de placer ces informations dans vos scripts.

Quand vous créez une connexion avec un compte Stockage Azure existant, vous pouvez choisir l’une des deux méthodes d’authentification :

Basée sur les informations d’identification : authentifiez l’accès aux données avec un principal de service, un jeton SAS (signature d’accès partagé) ou une clé de compte. Les utilisateurs disposant d’un accès Lecteur au projet peuvent accéder aux informations d’identification.

Basée sur l’identité : utilisez votre identité Microsoft Entra ID ou votre identité managée pour authentifier l’accès aux données.

Conseil

Lorsque vous utilisez une connexion basée sur une identité, le contrôle d’accès en fonction du rôle Azure (Azure RBAC) est utilisé pour déterminer qui peut accéder à la connexion. Vous devez attribuer les rôles Azure RBAC appropriés à vos développeurs avant qu’ils puissent utiliser la connexion. Pour plus d’informations, consultez Scénario : Connexions à l’aide de Microsoft Entra ID.

Le tableau suivant présente les services de stockage cloud Azure et les méthodes d’authentification pris en charge :

| Service de stockage pris en charge | Authentification basée sur les informations d’identification | Authentification basée sur l’identité |

|---|---|---|

| Conteneur d’objets blob Azure | ✓ | ✓ |

| Microsoft OneLake | ✓ | ✓ |

| Azure Data Lake Gen2 | ✓ | ✓ |

Un URI (Uniform Resource Identifier) représente un emplacement de stockage sur votre ordinateur local, le stockage Azure, ou un emplacement http ou https disponible publiquement. Voici des exemples d’URI pour différentes options de stockage :

| Emplacement de stockage | Exemples d’URI |

|---|---|

| Connexion Azure AI Foundry | azureml://datastores/<data_store_name>/paths/<folder1>/<folder2>/<folder3>/<file>.parquet |

| Fichiers locaux | ./home/username/data/my_data |

| Serveur http ou https public | https://raw.githubusercontent.com/pandas-dev/pandas/main/doc/data/titanic.csv |

| Stockage Blob | wasbs://<containername>@<accountname>.blob.core.windows.net/<folder>/ |

| Azure Data Lake (gen2) | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv |

| Microsoft OneLake | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv https://<accountname>.dfs.fabric.microsoft.com/<artifactname> |

Remarque

La connexion Microsoft OneLake ne prend pas en charge les tableaux OneLake.

Coffres-forts et secrets

Les connexions vous permettent de stocker en toute sécurité les informations d’identification, d’authentifier l’accès et d’utiliser des données et des informations. Les secrets associés aux connexions sont conservés de manière sécurisée dans le coffre de clés Azure correspondant, en respectant des normes de sécurité et de conformité robustes. En tant qu’administrateur, vous pouvez auditer les connexions partagées et étendues au projet au niveau d’un hub (lien vers le contrôle d’accès en fonction du rôle de connexion).

Les connexions Azure servent de proxy de coffre-fort et les interactions avec les connexions sont des interactions directes avec un coffre-fort Azure. Les connexions Azure AI Foundry stockent les clés API en toute sécurité, en tant que secrets, dans un coffre-fort. Le coffre-fort contrôle d’accès en fonction du rôle Azure (Azure RBAC) contrôle l’accès à ces ressources de connexion. Une connexion référence les informations d’identification de l’emplacement du stockage du coffre de clés pour une utilisation ultérieure. Vous n’aurez pas besoin de traiter directement les informations d’identification après leur stockage dans le coffre de clés du hub. Vous pouvez stocker les informations d’identification dans le fichier YAML. Une commande CLI ou un Kit de développement logiciel (SDK) peut les remplacer. Nous vous recommandons d’éviter le stockage des informations d’identification dans un fichier YAML, car une violation de la sécurité pourrait entraîner une fuite des informations d’identification.