Utiliser vos données en toute sécurité avec le terrain de jeu du portail Azure AI Foundry

Utilisez cet article pour découvrir comment utiliser en toute sécurité la conversation de terrain de jeu d’Azure AI Foundry sur vos données. Les sections suivantes fournissent notre configuration recommandée pour protéger vos données et ressources à l’aide du contrôle d’accès en fonction du rôle Microsoft Entra, d’un réseau managé et de points de terminaison privés. Nous vous recommandons de désactiver l’accès réseau public pour les ressources Azure OpenAI, les ressources Recherche Azure AI et les comptes de stockage. L’utilisation de réseaux sélectionnés avec des règles IP n’est pas prise en charge, car les adresses IP des services sont dynamiques.

Remarque

Les paramètres de réseau virtuel managé d’Azure AI Foundry s’appliquent seulement aux ressources de la capacité de calcul managée d’Azure AI Foundry, et non pas aux services PaaS (Platform as a Service), comme Azure OpenAI ou Recherche Azure AI. Lorsque vous utilisez des services PaaS, il n’existe aucun risque d’exfiltration des données, car les services sont gérés par Microsoft.

Le tableau suivant récapitule les modifications apportées dans cet article :

| Configurations | Par défaut | Sécuriser | Notes |

|---|---|---|---|

| Données envoyées entre les services | Envoyé sur le réseau public | Envoyé via un réseau privé | Les données sont envoyées chiffrées à l’aide du protocole HTTPS, même sur le réseau public. |

| Authentification du service | Clés API | Microsoft Entra ID | Toute personne disposant de la clé API peut s’authentifier auprès du service. Microsoft Entra ID fournit une authentification plus granulaire et robuste. |

| Autorisations de service | Clés API | Contrôle d’accès basé sur les rôles | Les clés API fournissent un accès complet au service. Le contrôle d’accès en fonction du rôle fournit un accès granulaire au service. |

| Accès réseau | Publique | Privée | L’utilisation d’un réseau privé empêche les entités extérieures au réseau privé d’accéder aux ressources sécurisées par celui-ci. |

Prérequis

Vérifiez que le hub Azure AI Foundry est déployé avec le paramètre Accès basé sur l’identité pour le compte de stockage. Cette configuration est requise pour un contrôle d’accès et une sécurité appropriés de votre hub Azure AI Foundry. Vous pouvez vérifier cette configuration à l’aide de l’une des méthodes suivantes :

- Dans le portail Azure, sélectionnez le hub, puis Paramètres, Propriétéset Options. En bas de la page, vérifiez que type d’accès au compte de stockage est défini sur l’accès basé sur l’identité.

- Si vous effectuez un déploiement à l’aide de modèles Azure Resource Manager ou Bicep, incluez la propriété

systemDatastoresAuthMode: 'identity'dans votre modèle de déploiement. - Vous devez être familiarisé avec l’utilisation du contrôle d’accès en fonction du rôle Microsoft Entra ID pour attribuer des rôles à des ressources et des utilisateurs. Pour plus d’informations, consultez l’article Contrôle d’accès en fonction du rôle.

Configurer un hub Azure AI Foundry isolé du réseau

Si vous créer un hub Azure AI Foundry, utilisez l’un des documents suivants pour créer un hub avec isolation réseau :

- Créer un hub Azure AI Foundry sécurisé dans le Portail Azure

- Créer un hub Azure AI Foundry sécurisé à l’aide du Kit de développement logiciel (SDK) Python ou d’Azure CLI

Si vous disposez d’un hub Azure AI Foundry existant qui n’est pas configuré pour utiliser un réseau managé, procédez comme suit pour le configurer pour l’utiliser :

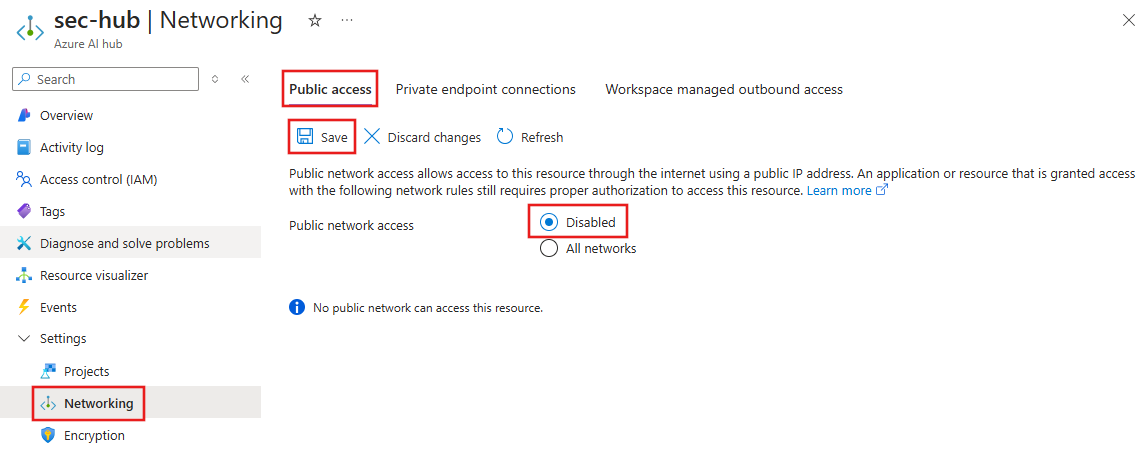

Dans le portail Azure, sélectionnez le hub, puis Paramètres, Mise en réseau, accès public.

Pour désactiver l’accès au réseau public pour le hub, définissez accès au réseau public sur Désactivé. Sélectionnez Enregistrer pour appliquer la modification.

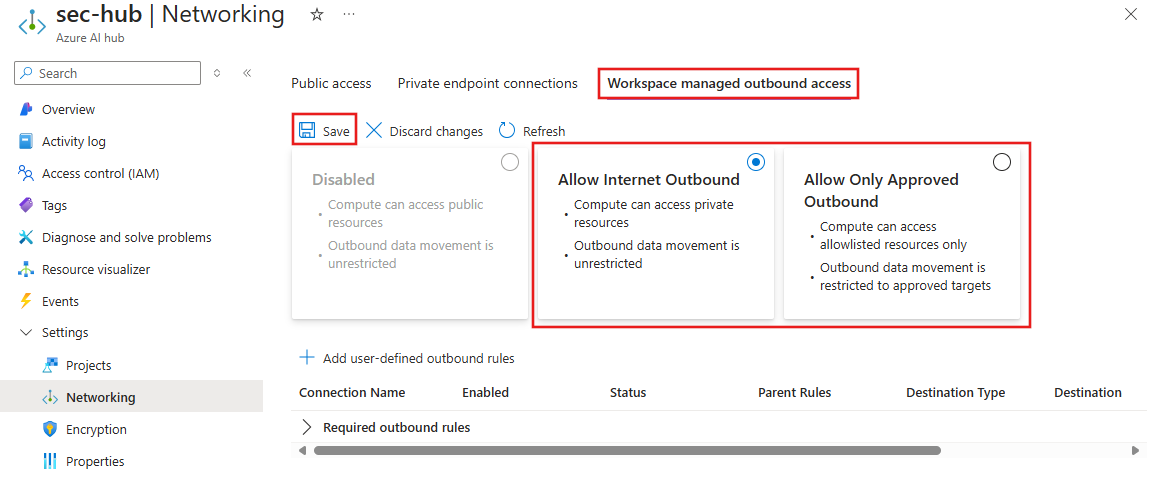

Sélectionnez sélectionner Accès sortant géré par l’espace de travail , puis sélectionnez le mode d’isolation réseau Autoriser la sortie Internet ou Autoriser uniquement la sortie approuvée. Sélectionnez Enregistrer pour appliquer la modification.

Configurer la ressource de Azure AI Services

Selon votre configuration, vous pouvez utiliser une ressource de Azure AI services qui inclut également Azure OpenAI ou une ressource Azure OpenAI autonome. Les étapes décrites dans cette section configurent une ressource de services IA. Les mêmes étapes s’appliquent à une ressource Azure OpenAI.

Si vous ne disposez pas d’une ressource de Azure AI services existante pour votre hub Azure AI Foundry, créez-en une.

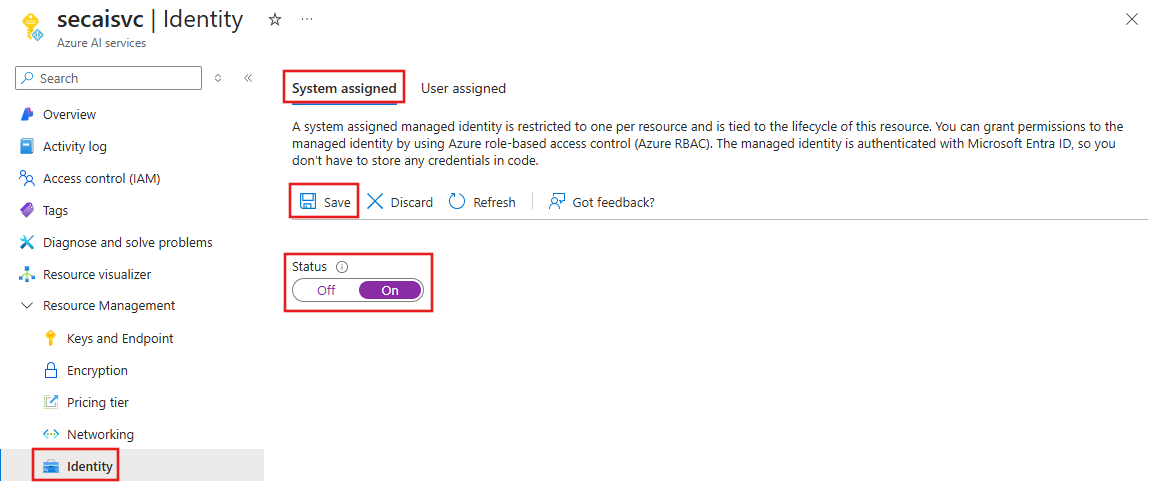

Dans le portail Azure, sélectionnez la ressource IA services, puis __Resource Management, Identitéet Système affecté.

Pour créer une identité managée pour la ressource IA services, définissez l'état sur Activé. Sélectionnez Enregistrer pour appliquer la modification.

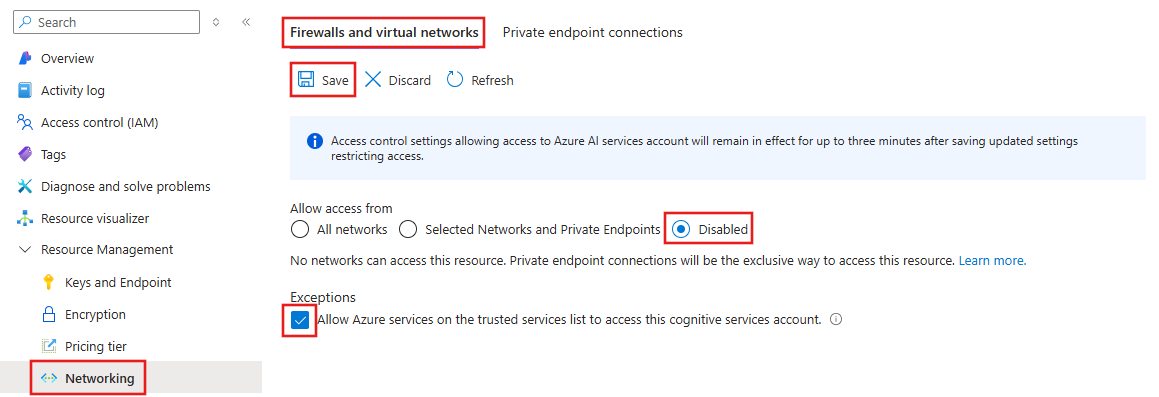

Pour désactiver l’accès au réseau public, sélectionnez réseau, pare-feu et réseaux virtuels, puis définissez Autoriser l’accès à partir de sur Désactivé. Sous exceptions, assurez-vous que Autoriser les services Azure dans la liste des services approuvés est activé. Sélectionnez Enregistrer pour appliquer la modification.

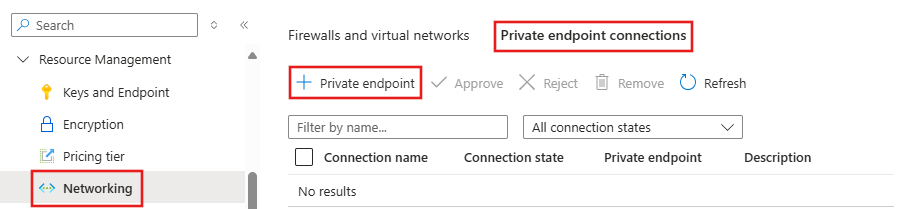

Pour créer un point de terminaison privé pour la ressource des services IA, sélectionnez Mise en réseau, connexions de point de terminaison privé, puis sélectionnez + Point de terminaison privé. Ce point de terminaison privé permet aux clients de votre réseau virtuel Azure de communiquer en toute sécurité avec la ressource des services IA. Pour plus d’informations sur l’utilisation de points de terminaison privés avec Azure AI services, consultez l’article Utiliser des points de terminaison privés.

- Sous l’onglet Informations de base, entrez un nom unique pour le point de terminaison privé, l’interface réseau et sélectionnez la région dans laquelle créer le point de terminaison privé.

- Sous l’onglet ressource, acceptez la sous-source cible de compte.

- Sous l’onglet réseau virtuel, sélectionnez le réseau virtuel Azure auquel le point de terminaison privé se connecte. Ce réseau doit être le même que celui auquel vos clients se connectent et auxquels le hub Azure AI Foundry dispose d’une connexion de point de terminaison privé.

- Dans l’onglet DNS, sélectionnez les valeurs par défaut pour les paramètres DNS.

- Passez à l’onglet Vérifier + créer, puis sélectionnez Créer pour créer le point de terminaison privé.

Actuellement, vous ne pouvez pas désactiver l’authentification locale (clé partagée) auprès de Azure AI services via le portail Azure. Au lieu de cela, vous pouvez utiliser l’applet de commande Azure PowerShell suivante :

Set-AzCognitiveServicesAccount -resourceGroupName "resourceGroupName" -name "AIServicesAccountName" -disableLocalAuth $truePour plus d’informations, consultez l’article Désactiver l’authentification locale dans Azure AI services .

Configurer Recherche Azure AI

Vous devriez envisager d’utiliser un index Recherche Azure AI lorsque vous souhaitez :

- Personnaliser le processus de création d’index.

- Réutiliser un index créé auparavant en ingérant des données à partir d’autres sources de données.

Pour pouvoir utiliser un index existant, ce dernier doit avoir au moins un champ pouvant faire l’objet d’une recherche. Vérifiez qu’au moins une colonne vectorielle valide est mappée lors de l’utilisation de la recherche vectorielle.

Important

Les informations contenues dans cette section s’appliquent uniquement à la sécurisation de la ressource Recherche Azure AI à utiliser avec Azure AI Foundry. Si vous utilisez Recherche Azure AI à d’autres fins, vous devrez peut-être configurer des paramètres supplémentaires. Pour plus d’informations sur la configuration de Recherche Azure AI, consultez les articles suivants :

Si vous n’avez pas de ressource Recherche Azure AI existante pour votre hub Azure AI Foundry, créez un.

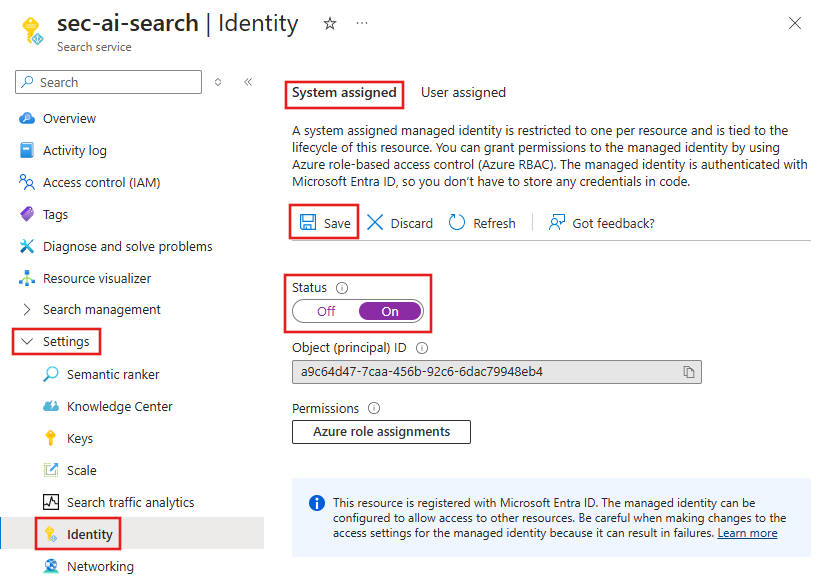

Dans le portail Azure, sélectionnez la ressource Recherche AI, puis Paramètres, Identitéet Système affecté.

Pour créer une identité managée pour la ressource Recherche AI, définissez l'état sur Activé. Sélectionnez Enregistrer pour appliquer la modification.

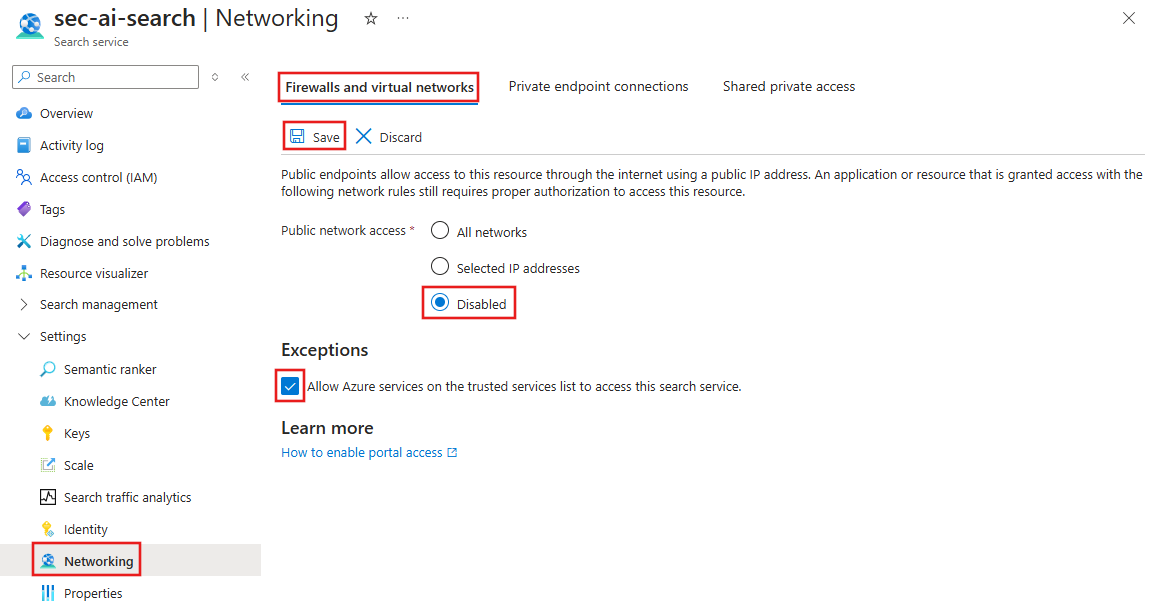

Pour désactiver l’accès au réseau public, sélectionnez Paramètres, réseau et pare-feu et réseaux virtuels. Définissez l’accès réseau public sur Désactivé. Sous exceptions, assurez-vous que Autoriser les services Azure dans la liste des services approuvés est activé. Sélectionnez Enregistrer pour appliquer la modification.

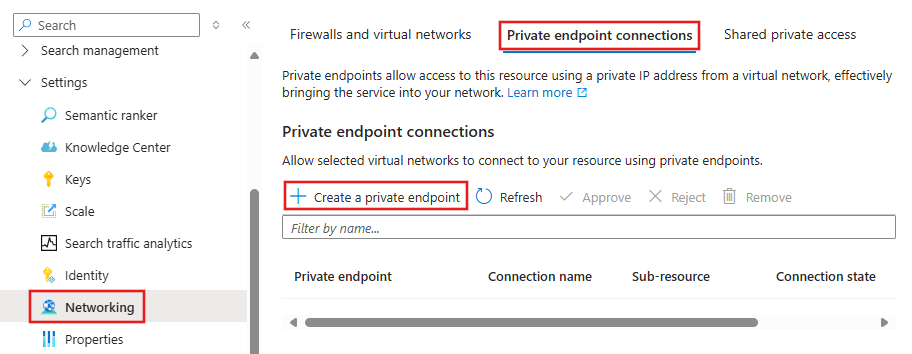

Pour créer un point de terminaison privé pour la ressource Recherche AI, sélectionnez mise en réseau, connexions de point de terminaison privé, puis sélectionnez + Créer un point de terminaison privé.

- Sous l’onglet Informations de base, entrez un nom unique pour le point de terminaison privé, l’interface réseau et sélectionnez la région dans laquelle créer le point de terminaison privé.

- Sous l’onglet ressource, sélectionnez l'abonnement qui contient la ressource, définissez le type de ressource sur Microsoft.Search/searchServices, puis sélectionnez la ressource Recherche Azure AI. La seule sous-ressource disponible est searchService.

- Sous l’onglet réseau virtuel, sélectionnez le réseau virtuel Azure auquel le point de terminaison privé se connecte. Ce réseau doit être le même que celui auquel vos clients se connectent et auxquels le hub Azure AI Foundry dispose d’une connexion de point de terminaison privé.

- Dans l’onglet DNS, sélectionnez les valeurs par défaut pour les paramètres DNS.

- Passez à l’onglet Vérifier + créer, puis sélectionnez Créer pour créer le point de terminaison privé.

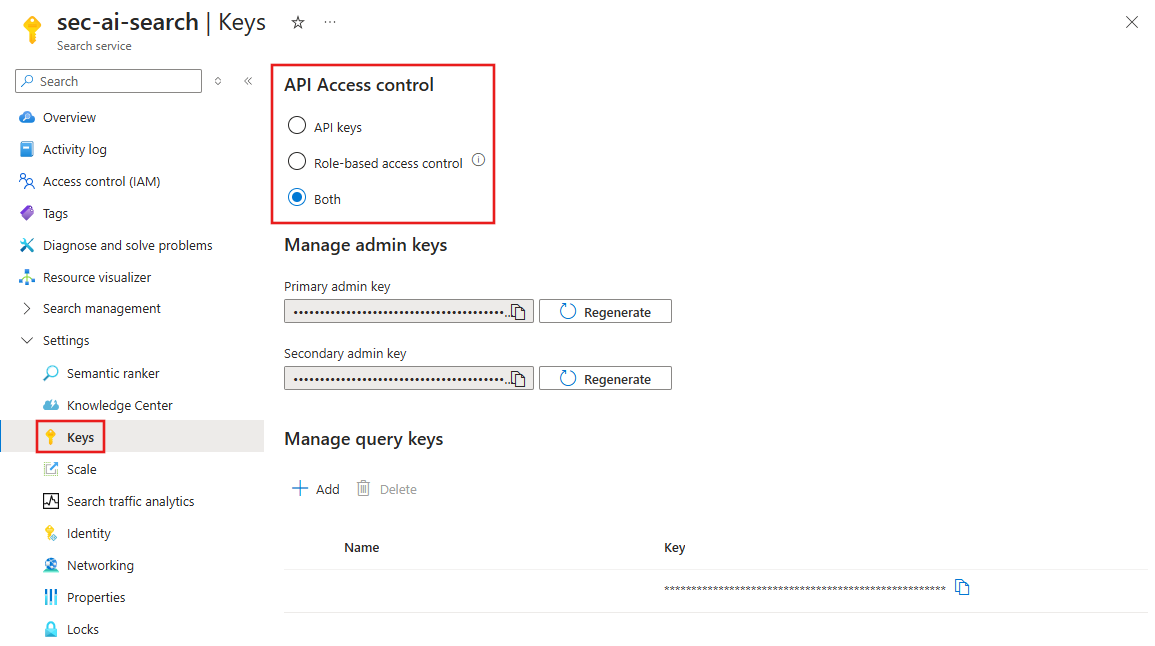

Pour activer l’accès aux API en fonction des contrôles d’accès en fonction du rôle, sélectionnez Paramètres, Clés, puis définissez contrôle d’accès à l’API sur contrôle d’accès en fonction du rôle ou les deux. Sélectionnez _Oui pour appliquer les modifications.

Remarque

Sélectionnez les deux si vous avez d’autres services qui utilisent une clé pour accéder à la Recherche Azure AI. Sélectionnez contrôle d’accès en fonction du rôle pour désactiver l’accès en fonction de la clé.

Configurer Stockage Azure (ingestion uniquement)

Si vous utilisez Stockage Azure pour le scénario d’ingestion avec le terrain de jeu du portail Azure AI Foundry, vous devez configurer votre compte de Stockage Azure.

Créer une ressource de compte de stockage

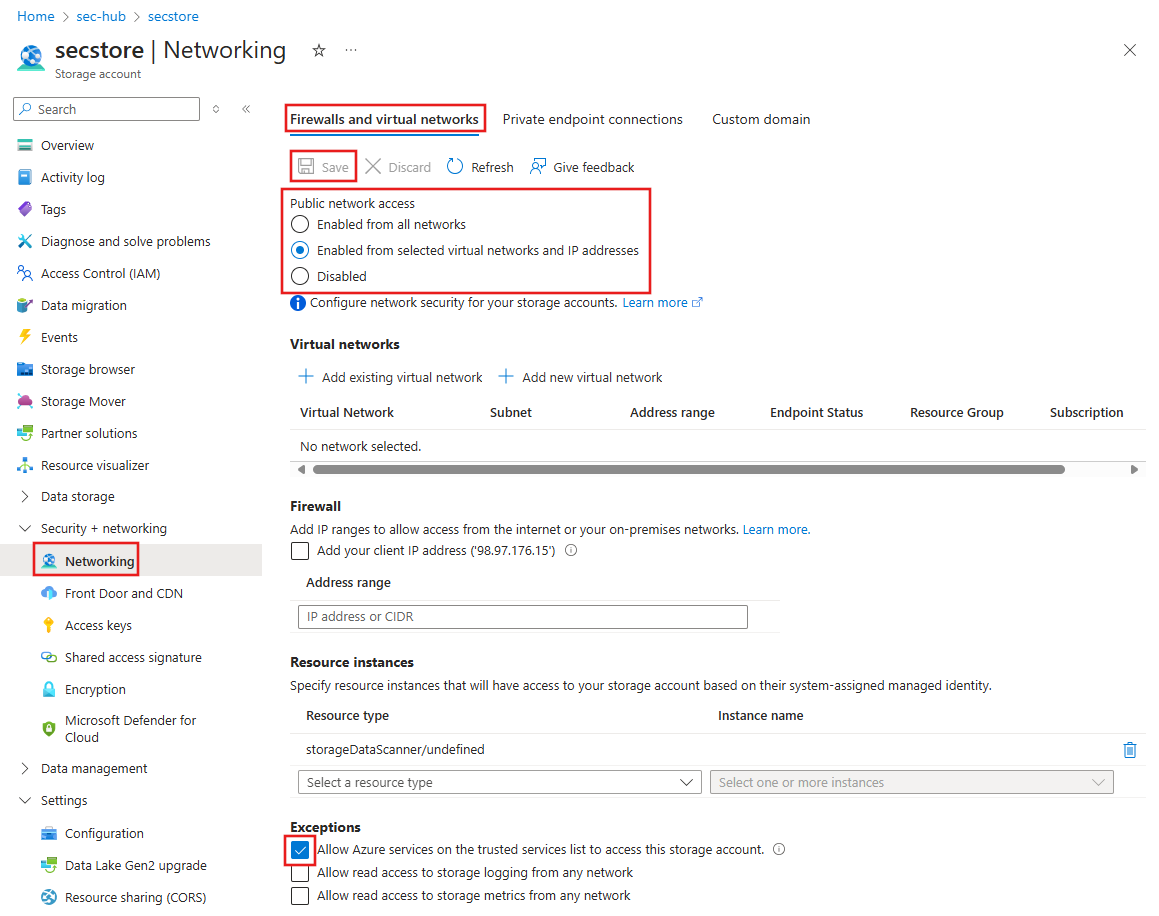

Dans le portail Azure, sélectionnez la ressource compte de stockage, puis Sécurité + réseau, Mise en réseauet Pare-feu et réseaux virtuels.

Pour désactiver l’accès au réseau public et autoriser l’accès à partir de services approuvés, définissez accès réseau public sur Activé à partir de réseaux virtuels et d’adresses IP sélectionnés. Sous exceptions, assurez-vous que Autoriser les services Azure dans la liste des services approuvés est activé.

Définissez accès au réseau public sur désactivé, puis sélectionnez Enregistrer pour appliquer les modifications. La configuration permettant d’autoriser l’accès à partir de services approuvés est toujours activée.

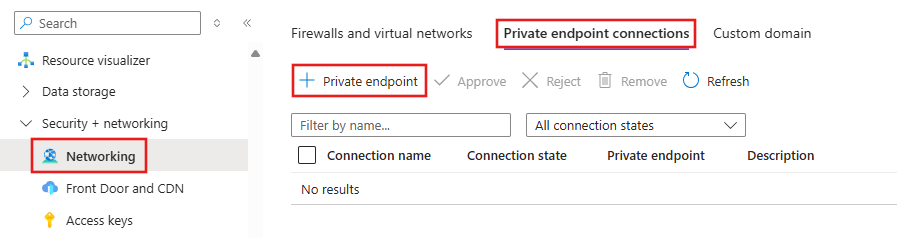

Pour créer un point de terminaison privé pour stockage Azure, sélectionnez mise en réseau, connexions de point de terminaison privé, puis sélectionnez + Point de terminaison privé.

- Sous l’onglet Informations de base, entrez un nom unique pour le point de terminaison privé, l’interface réseau et sélectionnez la région dans laquelle créer le point de terminaison privé.

- Sous l’onglet ressource, définissez la sous-ressource cible sur objet blob.

- Sous l’onglet réseau virtuel, sélectionnez le réseau virtuel Azure auquel le point de terminaison privé se connecte. Ce réseau doit être le même que celui auquel vos clients se connectent et auxquels le hub Azure AI Foundry dispose d’une connexion de point de terminaison privé.

- Dans l’onglet DNS, sélectionnez les valeurs par défaut pour les paramètres DNS.

- Passez à l’onglet Vérifier + créer, puis sélectionnez Créer pour créer le point de terminaison privé.

Répétez l’étape précédente pour créer un point de terminaison privé, mais cette fois, définissez la sous-ressource cible sur fichier. Le point de terminaison privé précédent permet une communication sécurisée vers le stockage d’objets blob, et ce point de terminaison privé permet une communication sécurisée vers le stockage de fichiers.

Pour désactiver l’authentification locale (clé partagée) sur le stockage, sélectionnez Configuration, sous Paramètres. Définissez Autoriser l’accès à la clé de compte de stockage sur désactivé, puis sélectionnez Enregistrer pour appliquer les modifications. Pour plus d’informations, consultez l’article Empêcher l’autorisation avec une clé partagée.

Configurer Azure Key Vault

Azure AI Foundry utilise Azure Key Vault pour stocker et gérer en toute sécurité les secrets. Pour autoriser l’accès au coffre de clés à partir de services approuvés, procédez comme suit.

Remarque

Ces étapes supposent que le coffre de clés a déjà été configuré pour l’isolation réseau lorsque vous avez créé votre hub Azure AI Foundry.

- Dans le portail Azure, sélectionnez la ressource Key Vault, puis sélectionnez Paramètres, Mise en réseauet Pare-feu et réseaux virtuels.

- Dans la section Exception de la page, assurez-vous que Autoriser les services Microsoft approuvés à contourner le pare-feu est activé.

Configurer des connexions pour utiliser Microsoft Entra ID

Les connexions d’Azure AI Foundry à Azure AI services et Recherche Azure AI doivent utiliser Microsoft Entra ID pour un accès sécurisé. Les connexions sont créées à partir de Azure AI Foundry au lieu du portail Azure.

Important

L’utilisation de Microsoft Entra ID avec Recherche Azure AI est actuellement une fonctionnalité en préversion. Pour plus d’informations sur les connexions, consultez l’article Ajouter des connexions.

- dans Azure AI Foundry, sélectionnez Connexions. Si vous disposez de connexions existantes aux ressources, vous pouvez sélectionner la connexion, puis sélectionner l’icône de crayon dans la section Détails d’accès pour mettre à jour la connexion. Définissez le champ authentification sur Microsoft Entra ID, puis sélectionnez Mettre à jour.

- Pour créer une connexion, sélectionnez + Nouvelle connexion, puis sélectionnez le type de ressource. Recherchez la ressource ou entrez les informations requises, puis définissez authentification sur Microsoft Entra ID. Sélectionnez Ajouter une connexion pour créer la connexion.

Répétez ces étapes pour chaque ressource à laquelle vous souhaitez vous connecter à l’aide de Microsoft Entra ID.

Attribuer des rôles aux ressources et aux utilisateurs

Les services doivent autoriser les uns les autres à accéder aux ressources connectées. L’administrateur effectuant la configuration doit disposer du rôle Propriétaire sur ces ressources pour ajouter des attributions de rôle. Le tableau suivant liste les attributions de rôle requises pour chaque ressource. La colonne Destinataire fait référence à l’identité managée affectée par le système de la ressource listée. La colonne Ressource fait référence à la ressource à laquelle le destinataire doit accéder. Par exemple, Recherche Azure AI dispose d’une identité managée affectée par le système qui doit être affectée au rôle contributeur de données blob de stockage pour le compte de stockage Azure.

Pour plus d’informations sur l’attribution de rôles, consultez Tutoriel : Accorder à un utilisateur l’accès à des ressources.

| Ressource | Rôle | Destinataire | Description |

|---|---|---|---|

| Recherche Azure AI | Contributeur de données d’index de la Recherche | Azure AI services/OpenAI | Accès en lecture-écriture au contenu dans des index. Importez, actualisez ou interrogez la collection de documents d’un index. Utilisé uniquement pour les scénarios d’ingestion et d’inférence. |

| Azure AI Search | Lecteur de données d’index de la Recherche | Azure AI services/OpenAI | Le service d’inférence interroge les données de l’index. Utilisé uniquement pour les scénarios d’inférence. |

| Azure AI Search | Contributeur du service de recherche | Azure AI services/OpenAI | Accès en lecture-écriture aux définitions d’objets (index, alias, mappages de synonymes, indexeurs, sources de données et ensembles de compétences). Le service d’inférence interroge le schéma d’index concernant le mappage automatique des champs. Le service d’ingestion de données crée un index, des sources de données, un ensemble de compétences et un indexeur et interroge l’état de l’indexeur. |

| Azure AI services/OpenAI | Contributeur Cognitive Services | Recherche Azure AI | Autorisez la Recherche à créer, lire et mettre à jour la ressource AI Services. |

| Azure AI services/OpenAI | Contributeur OpenAI Cognitive Services | Recherche Azure AI | Autoriser la Recherche à affiner, déployer et générer du texte |

| Compte Stockage Azure | Contributeur aux données Blob du stockage | Azure AI Search | Lit le blob et écrit dans la base de connaissances. |

| Compte Stockage Azure | Contributeur aux données Blob du stockage | Azure AI services/OpenAI | Lit dans le conteneur d’entrée, et écrit le résultat du préprocessus dans le conteneur de sortie. |

| Point de terminaison privé Stockage Blob Azure | Lecteur | Projet Azure AI Foundry | Pour votre projet Azure AI Foundry avec un réseau managé activé pour accéder au stockage Blob dans un environnement à accès réseau restreint |

| Ressource Azure OpenAI pour le modèle de conversation | Utilisateur OpenAI Cognitive Services | Ressource Azure OpenAI pour le modèle d’incorporation | [Facultatif] Obligatoire uniquement si vous utilisez deux ressources Azure OpenAI pour communiquer. |

Remarque

Le rôle Utilisateur OpenAI Cognitive Services n’est requis que si vous utilisez deux ressources Azure OpenAI : une pour votre modèle de conversation et une pour votre modèle d’incorporation. Si cela s’applique, activez les services approuvés ET vérifiez que la connexion pour votre ressource Azure OpenAI de modèle d’incorporation est activée.

Attribuer des rôles à des développeurs

Pour permettre à vos développeurs d’utiliser ces ressources pour créer des applications, attribuez les rôles suivants à l’identité de votre développeur dans Microsoft Entra ID. Par exemple, attribuez le rôle Contributeur des services de recherche à l’ID Microsoft Entra du développeur pour la ressource Recherche Azure AI.

Pour plus d’informations sur l’attribution de rôles, consultez Tutoriel : Accorder à un utilisateur l’accès à des ressources.

| Ressource | Rôle | Destinataire | Description |

|---|---|---|---|

| Recherche Azure AI | Contributeur des services de recherche | ID Microsoft Entra du développeur | Dresser la liste des clés API pour répertorier les index à partir d’Azure OpenAI Studio. |

| Azure AI Search | Contributeur de données d’index de la Recherche | ID Microsoft Entra du développeur | Obligatoire pour le scénario d’indexation. |

| Azure AI services/OpenAI | Contributeur OpenAI Cognitive Services | ID Microsoft Entra du développeur | Appeler l’API d’ingestion publique à partir d’Azure OpenAI Studio. |

| Azure AI services/OpenAI | Contributeur Cognitive Services | ID Microsoft Entra du développeur | Répertoriez les clés API à partir d’Azure OpenAI Studio. |

| Azure AI services/OpenAI | Contributeur | ID Microsoft Entra du développeur | Autorise les appels au plan de contrôle. |

| Compte Stockage Azure | Contributeur | ID Microsoft Entra du développeur | Dresser la liste des signatures d’accès partagé de compte pour charger des fichiers à partir d’Azure OpenAI Studio. |

| Compte Stockage Azure | Contributeur aux données Blob du stockage | ID Microsoft Entra du développeur | Nécessaire pour les développeurs de lire et d’écrire dans le stockage d’objets blob. |

| Compte Stockage Azure | Contributeur privilégié des données du fichier de stockage | ID Microsoft Entra du développeur | Nécessaire pour accéder au partage de fichiers dans le stockage pour les données de flux d’invite. |

| Groupe de ressources ou abonnement Azure où le développeur doit déployer l’application web | Contributeur | ID Microsoft Entra du développeur | Déployer l’application web sur l’abonnement Azure du développeur. |

Utiliser vos données dans le portail Azure AI Foundry

Les données que vous ajoutez à Azure AI Foundry sont maintenant sécurisées sur le réseau isolé fourni par votre hub et votre projet Azure AI Foundry. Pour obtenir un exemple d’utilisation de données, visitez le didacticiel créer un copilote question et réponse.

Déployer des applications web

Pour plus d’informations sur la configuration des déploiements d’applications web, consultez l’article Utiliser Azure OpenAI sur vos données en toute sécurité.

Limites

Lorsque vous utilisez le terrain de jeux de conversation dans le portail Azure AI Foundry, n’accédez pas à un autre onglet dans Studio. Si vous accédez à un autre onglet, lorsque vous revenez à l’onglet Conversation, vous devez supprimer vos données, puis l’ajouter.