Adresses de gestion App Service Environment

Important

Cet article concerne la fonctionnalité App Service Environment v2, qui est utilisée avec les plans App Service isolés. App Service Environment v1 et v2 sont mis hors service le 31 août 2024. Il existe une nouvelle version d’App Service Environment, plus facile à utiliser et qui s’exécute sur des infrastructures plus puissantes. Pour en savoir plus sur la nouvelle version, commencez par consulter Présentation de l’environnement App Service Environment. Si vous utilisez actuellement App Service Environment v1, suivez les étapes de cet article pour migrer vers la nouvelle version.

À compter du 31 août 2024, le Contrat de niveau de service (SLA) et les crédits de service ne s’appliquent plus aux charges de travail App Service Environment v1 et v2 qui sont toujours en production, car ce sont des produits mis hors service. La mise hors service du matériel App Service Environment v1 et v2 a commencé, ce qui risque d’avoir une incidence sur la disponibilité et les performances de vos applications et de vos données.

Vous devez effectuer la migration vers App Service Environment v3 immédiatement, sans quoi vos applications et ressources risquent d’être supprimées. Nous ferons tout notre possible pour migrer automatiquement les charges de travail App Service v1 et v2 restantes à l’aide de la fonctionnalité de migration sur place, mais Microsoft ne garantit nullement ni n’affirme que les applications seront disponibles après la migration automatique. Vous serez peut-être amené à effectuer une configuration manuelle pour finaliser la migration et choisir la référence SKU du plan App Service la mieux adaptée à vos besoins. Si la migration automatique n’est pas possible, vos ressources et les données d’application associées seront supprimées. Nous vous recommandons vivement d’agir dès maintenant pour éviter l’un ou l’autre de ces scénarios extrêmes.

Si vous avez besoin de plus de temps, nous pouvons offrir une seule période de grâce de 30 jours pour vous permettre d’effectuer votre migration. Pour plus d’informations et pour demander cette période de grâce, passez en revue la vue d’ensemble de la période de grâce, puis accédez au portail Azure et visitez le panneau Migration pour chacun de vos environnements App Service.

Pour obtenir les informations les plus à jour sur la mise hors service d’App Service Environment v1/v2, consultez la Mise à jour sur la mise hors service d’App Service Environment v1 et v2.

Prérequis

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour plus d’informations, consultez Démarrage rapide pour Bash dans Azure Cloud Shell.

Si vous préférez exécuter les commandes de référence de l’interface de ligne de commande localement, installez l’interface Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour finir le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour connaître les autres options de connexion, consultez Se connecter avec Azure CLI.

Lorsque vous y êtes invité, installez l’extension Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

Résumé

L’environnement ASE (App Service Environment) est un déploiement monolocataire d’Azure App Service, qui s’exécute sur votre réseau virtuel Azure. Bien que l’environnement ASE s’exécute sur votre réseau virtuel, il doit toujours être accessible à partir d’un certain nombre d’adresses IP dédiées utilisées par Azure App Service pour gérer le service. Dans le cas d’un environnement ASE, le trafic de gestion traverse le réseau contrôlé par l’utilisateur. Si ce trafic est bloqué ou incorrectement routé, l’environnement ASE est suspendu. Pour plus d’informations sur les dépendances réseau d’un ASE, consultez Considérations relatives à la mise en réseau pour un environnement App Service Environment. Pour obtenir des informations générales sur l’environnement ASE, vous pouvez commencer par consulter la page Présentation de l’environnement App Service Environment.

Tous les environnements ASE ont une adresse IP virtuelle publique, qui reçoit le trafic de gestion. Le trafic de gestion entrant provenant de ces adresses provient des ports 454 et 455 sur l’adresse IP virtuelle publique de votre environnement ASE. Ce document répertorie les adresses IP sources App Service pour le trafic de gestion vers l’environnement ASE. Ces adresses se trouvent également dans la balise de service IP nommée AppServiceManagement.

Vous pouvez configurer les adresses de l’étiquette de service AppServiceManagement dans une table de routage pour éviter les problèmes de routage asymétriques liés au trafic de gestion. Quand cela est possible, utilisez l’étiquette de service plutôt que les adresses individuelles. Les routes agissent sur le trafic au niveau de l’IP. Elles ne tiennent pas compte de la direction du trafic ou du fait que ce dernier fait partie d’un message de réponse TCP. Si l’adresse de réponse d’une requête TCP est différente de l’adresse à laquelle elle a été envoyée, vous avez un problème de routage asymétrique. Pour éviter les problèmes de routage asymétrique liés à votre trafic de gestion ASE, vous devez vérifier que les réponses sont retournées à partir de l’adresse à laquelle elles ont été envoyées. Si vous souhaitez obtenir plus d’informations sur la configuration de votre ASE dans un environnement où le trafic sortant est envoyé en local, consultez Configurer un environnement ASE avec le tunneling forcé.

Liste des adresses de gestion

Si vous devez voir les IP des adresses de gestion, téléchargez la référence d’étiquette de service pour votre région afin d’obtenir la liste la plus à jour des adresses. Les adresses de gestion Azure App Service Environment sont répertoriées dans l’étiquette de service AppServiceManagement.

| Région | Référence d’étiquette de service |

|---|---|

| Toutes les régions publiques | Plages d’adresses IP et étiquettes des services Azure – Cloud public |

| Microsoft Azure Government | Plages IP Azure et balises de service - Cloud Gouvernement américain |

| Microsoft Azure géré par 21Vianet | Plages IP Azure et balises de service - Cloud Chine |

Configuration d’un groupe de sécurité réseau

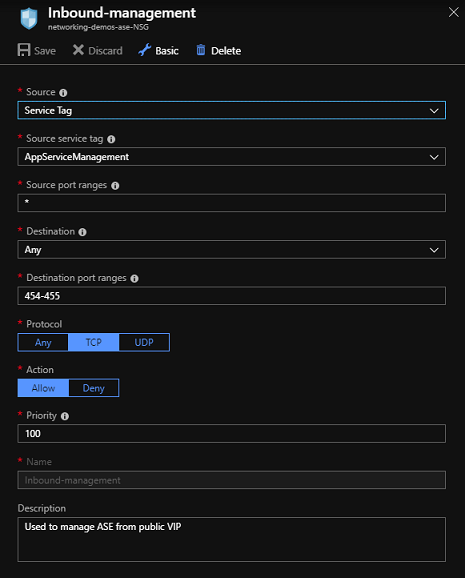

Avec les groupes de sécurité réseau, vous n’avez pas à vous soucier des adresses individuelles ni de la gestion de votre propre configuration. Une balise de service IP nommée AppServiceManagement est tenue à jour avec toutes les adresses. Pour utiliser cette balise de service IP dans votre NSG, accédez au portail, ouvrez l’IU des groupes de sécurité réseau, puis sélectionnez Règles de sécurité de trafic sortant. Si vous avez déjà une règle définie pour le trafic de gestion entrant, modifiez-la. Si ce groupe de sécurité réseau n’a pas été créé dans votre environnement ASE, ou s’il est entièrement nouveau, sélectionnez Ajouter. Dans la liste déroulante Source, sélectionnez Balise de service. Sous la balise de service Source, sélectionnez AppServiceManagement. Définissez les plages de ports sources sur *, la destination sur N’importe lequel, les plages de ports de destination sur 454-455, le protocole sur TCP et l’action sur Autoriser. Si vous créez la règle, définissez également la priorité.

Configuration d’une table de routage

Vous pouvez placer les adresses de gestion dans une table de routage avec un tronçon suivant Internet pour vous assurer que tout le trafic de gestion entrant sera en mesure de revenir par le même chemin. Ces routes sont nécessaires lors de la configuration du tunneling forcé. Quand cela est possible, utilisez l’étiquette de service AppServiceManagement plutôt que les adresses individuelles. Pour créer la table de routage, vous pouvez utiliser le portail, PowerShell ou Azure CLI. Utilisez les commandes ci-dessous à partir d’une invite de commandes PowerShell si vous souhaitez créer une table de routage à l’aide d’Azure CLI.

$sub = "subscription ID"

$rg = "resource group name"

$rt = "route table name"

$location = "azure location"

az network route-table route create --subscription $sub -g $rg --route-table-name $rt -n 'AppServiceManagement' --address-prefix 'AppServiceManagement' --next-hop-type 'Internet'

Après avoir créé la table de routage, vous devez la définir sur votre sous-réseau ASE.

Récupérer les adresses de gestion avec l’API

Vous pouvez lister les adresses de gestion qui correspondent à votre environnement ASE avec l’appel d’API suivant.

get /subscriptions/<subscription ID>/resourceGroups/<resource group>/providers/Microsoft.Web/hostingEnvironments/<ASE Name>/inboundnetworkdependenciesendpoints?api-version=2016-09-01

L’API retourne un document JSON qui contient toutes les adresses de trafic entrant de votre environnement ASE. La liste des adresses inclut les adresses de gestion, l’adresse IP virtuelle utilisée par votre environnement ASE et la plage d’adresses de sous-réseau ASE elle-même.

Pour appeler l’API avec armclient, utilisez les commandes suivantes en indiquant votre ID d’abonnement, votre groupe de ressources et le nom de l’environnement ASE.

armclient login

armclient get /subscriptions/<subscription ID>/resourceGroups/<resource group>/providers/Microsoft.Web/hostingEnvironments/<ASE Name>/inboundnetworkdependenciesendpoints?api-version=2016-09-01