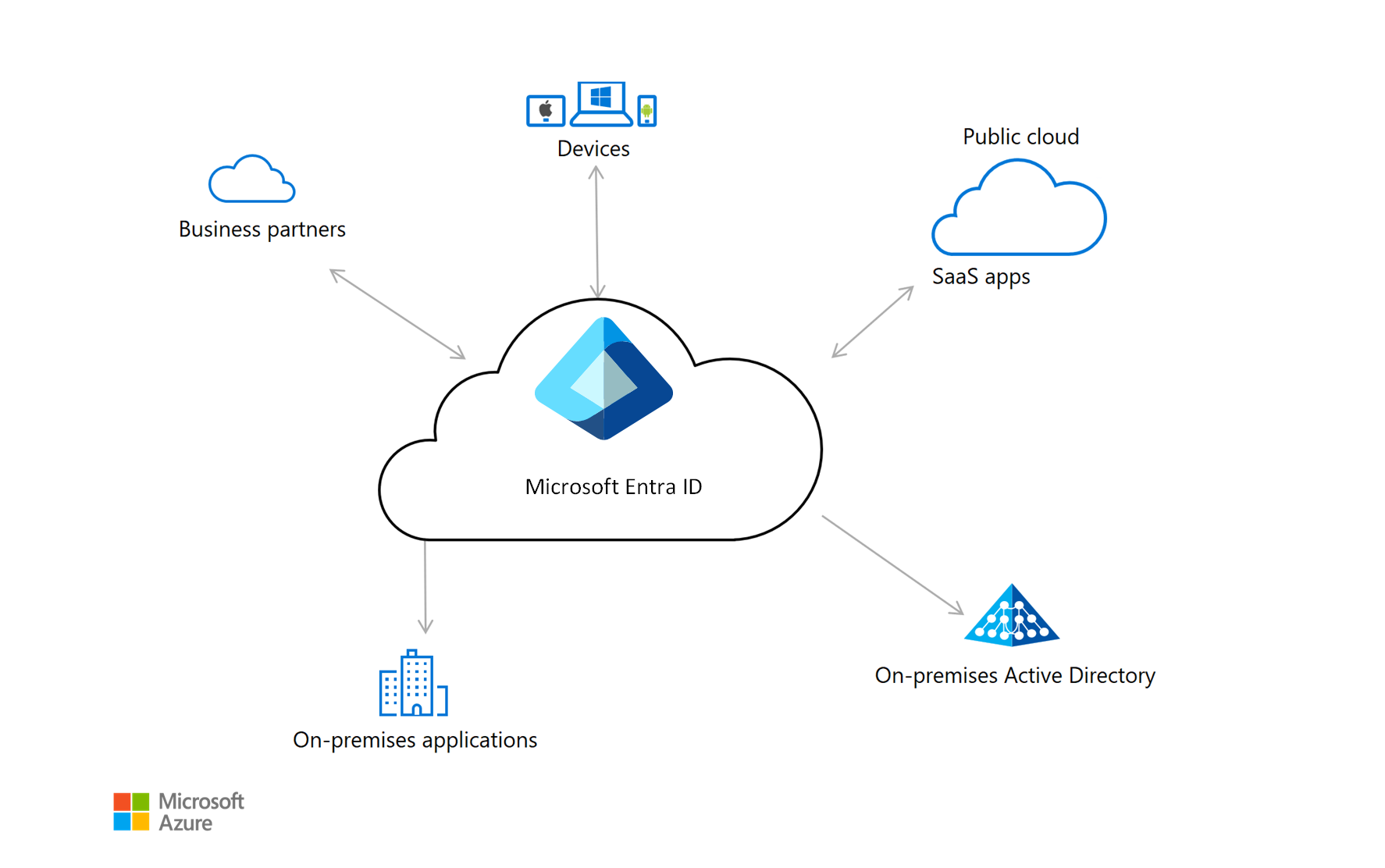

Les architectures IAM (Identity and Access Management, gestion des identités et des accès) fournissent des infrastructures pour la protection des données et des ressources. Les réseaux internes établissent des limites de sécurité dans les systèmes locaux. Dans les environnements cloud, les réseaux de périmètre et les pare-feu ne sont pas suffisants pour gérer l’accès aux applications et aux données. Au lieu de cela, les systèmes de cloud public s’appuient sur des solutions d’identité pour la sécurité des limites.

Une solution d’identité contrôle l’accès aux applications et aux données d’une organisation. Les utilisateurs, les appareils et les applications ont des identités. Les composants IAM prennent en charge l’authentification et l’autorisation de ces identités et d’autres. Le processus d’authentification contrôle qui utilise un compte. L’autorisation contrôle ce que l’utilisateur peut faire dans les applications.

Que vous commenciez juste à évaluer des solutions d’identité ou que vous souhaitiez étendre votre implémentation actuelle, Azure propose de nombreuses options. Microsoft Entra ID est un exemple de service cloud qui fournit des fonctionnalités de gestion des identités et de contrôle d’accès. Pour choisir une solution, commencez par découvrir ce service et d’autres composants, outils et architectures de référence Azure.

Présentation de l’identité sur Azure

Si vous débutez avec IAM, le meilleur endroit où commencer est Microsoft Learn. Cette plateforme de formation en ligne gratuite offre des vidéos, des tutoriels et des formations pratiques pour différents produits et services.

Les ressources suivantes peuvent vous aider à apprendre les concepts fondamentaux en lien avec les fonctionnalités IAM.

Parcours d’apprentissage

- Notions de base de la sécurité, de la conformité et des identités Microsoft : décrire les fonctionnalités des solutions de gestion des identités et des accès Microsoft

- Implémenter l’identité Microsoft – Associate

- SC-300 : Implémenter une solution de gestion des identités

- MS-500 partie 1 - Implémenter et gérer les identités et les accès

Modules

Parcours de production

Une fois que vous avez compris les notions de base de la gestion des identités, l’étape suivante consiste à développer votre solution.

Conception

Pour explorer les options des solutions d’identité, consultez les ressources suivantes :

Pour obtenir une comparaison de trois services qui fournissent un accès à une identité centrale, consultez Comparer Active Directory Domain Services (autogéré), Microsoft Entra ID et Microsoft Entra Domain Services (géré).

Pour savoir comment rendre les fonctionnalités IAM résilientes, consultez Gestion résiliente des identités et des accès avec Microsoft Entra ID.

Pour comparer les options de réduction de la latence lors de l’intégration à un réseau Azure, consultez Intégrer AD en local à Azure.

Pour plus d’informations sur l’association d’offres de facturation à un locataire Microsoft Entra, consultez Offres de facturation Azure et locataires Active Directory.

Pour évaluer les options permettant de bénéficier d’une base pour la gestion des identités et des accès, consultez Zone de conception de la gestion des identités et des accès Azure.

Pour découvrir les différentes façons d’organiser les ressources que vous déployez sur le cloud, consultez Organisation des ressources.

Pour accéder à une comparaison des options d’authentification disponibles, consultez Choisir la méthode d’authentification adaptée à votre solution d’identité hybride Microsoft Entra.

Pour obtenir une solution d’identité hybride complète, consultez Comment Microsoft Entra ID permet une gestion gouvernée par le cloud pour les charges de travail locales.

Pour comprendre comment Microsoft Entra Connect intègre vos répertoires locaux à Microsoft Entra ID, consultez Qu’est-ce que Microsoft Entra Connect ?.

Implémentation

Lorsque vous avez choisi une approche, l’étape suivante est l’implémentation. Pour obtenir des recommandations sur le déploiement, consultez les ressources suivantes :

Pour obtenir une série d’articles et des exemples de code pour une solution multilocataires, consultez Gestion des identités dans les applications multilocataires.

Pour plus d’informations sur le déploiement de Microsoft Entra ID, consultez les ressources suivantes :

Pour apprendre à utiliser Microsoft Entra ID pour sécuriser une application monopage, veuillez consulter les tutoriels sur l’inscription d’une application monopage avec la plate-forme d’identités Microsoft.

Bonnes pratiques

Avec des fonctionnalités telles que l’automatisation, le libre-service et l’authentification unique, Microsoft Entra ID peut booster la productivité. Pour obtenir des informations générales sur les différentes façons de tirer parti de ce service, consultez Une base d’identité robuste en quatre étapes avec Microsoft Entra ID.

Pour vérifier si votre implémentation de Microsoft Entra s’aligne sur Azure Security Benchmark 2.0, consultez Base de référence de sécurité Azure pour Microsoft Entra ID.

Certaines solutions utilisent des points de terminaison privés dans les locataires pour se connecter aux services Azure. Pour obtenir des instructions concernant les problèmes de sécurité en lien avec les points de terminaison privés, consultez Limiter les connexions de points de terminaison privés interlocataires dans Azure.

Pour obtenir des recommandations pour les scénarios suivants, consultez Intégrer des domaines AD locaux avec Microsoft Entra ID :

- Octroyer aux utilisateurs distants de votre organisation un accès à vos applications web Azure

- Implémentation de fonctionnalités libre-service pour les utilisateurs finaux

- Utilisation d’un réseau local et d’un réseau virtuel qui ne sont pas connectés par un tunnel de réseau privé virtuel (VPN) ou un circuit ExpressRoute

Pour obtenir des informations générales et des instructions sur la migration d’applications vers Microsoft Entra ID, consultez les articles suivants :

Suite de mises en œuvre de base

Ces architectures de référence fournissent des implémentations de base pour différents scénarios :

- Créer une forêt de ressources AD DS dans Azure

- Déployer AD DS dans un réseau virtuel Azure

- Étendre les services de fédération Active Directory (AD FS) locaux à Azure

Actualiser ses connaissances sur les identités

Microsoft Entra ID bénéficie d’améliorations en continu.

- Pour rester informé des développements récents, consultez Nouveautés Microsoft Entra ID.

- Pour obtenir une feuille de route présentant les nouveaux services et fonctionnalités clés, consultez Mises à jour Azure.

Ressources supplémentaires

Les ressources suivantes fournissent des recommandations et des informations pratiques pour des scénarios spécifiques.

Microsoft Entra ID dans les environnements éducatifs

- Présentation des locataires Microsoft Entra

- Concevoir une architecture à répertoires multiples pour les grandes institutions

- Concevoir une configuration de locataire

- Concevoir des stratégies d’authentification et d’identification

- Concevoir une stratégie de compte

- Concevoir la gouvernance des identités

- Recommandations mises à jour pour le déploiement de Microsoft 365 EDU pendant COVID-19