Localisations personnalisées

En tant qu’extension de la construction d’emplacement Azure, un emplacement personnalisé fournit une référence en tant que cible de déploiement que les administrateurs peuvent configurer lors de la création d’une ressource Azure. La fonctionnalité d’emplacement personnalisé abstrait les détails de l’infrastructure du back-end pour les développeurs d’applications, les administrateurs de base de données ou d’autres utilisateurs de l’organisation. Ces utilisateurs peuvent ensuite référencer l’emplacement personnalisé sans avoir à connaître ces détails.

Les emplacements personnalisés peuvent être utilisés pour activer des clusters Kubernetes avec Azure Arc en tant qu’emplacements cibles pour le déploiement d’instances de services Azure. Les offres Azure qui peuvent être déployées sur des emplacements personnalisés incluent des bases de données telles que SQL Managed Instance activé par Azure Arc et le serveur PostgreSQL avec Azure Arc.

Sur les clusters Kubernetes avec Arc, un emplacement personnalisé représente une abstraction d’un espace de noms au sein du cluster Kubernetes avec Azure Arc. Les emplacements personnalisés créent les RoleBindings et ClusterRoleBindings précis dont d’autres services Azure ont besoin pour accéder au cluster.

Autorisations des emplacements personnalisés

Étant donné que l’emplacement personnalisé est une ressource Azure Resource Manager qui prend en charge le contrôle d’accès en fonction du rôle Azure (Azure RBAC), un administrateur ou un opérateur peut déterminer quels utilisateurs y ont accès pour y créer des instances de ressource :

- Un espace de noms au sein d’un cluster Kubernetes pour cibler le déploiement de SQL Managed Instance activé par Azure Arc ou le serveur PostgreSQL avec Azure Arc.

- Les ressources de calcul, de stockage, de mise en réseau et d’autres ressources vCenter ou Azure Stack HCI pour déployer et gérer des machines virtuelles.

Par exemple, un opérateur de cluster peut créer un emplacement personnalisé Contoso-Michigan-Healthcare-App représentant un espace de noms sur un cluster Kubernetes dans le centre de données Michigan de votre organisation. L’opérateur peut attribuer des autorisations RBAC Azure aux développeurs d’applications sur cet emplacement personnalisé pour qu’ils puissent déployer des applications web liées au domaine de la santé. Les développeurs peuvent ensuite déployer ces applications sur Contoso-Michigan-Healthcare-App sans avoir à connaître les détails de l’espace de noms et du cluster Kubernetes.

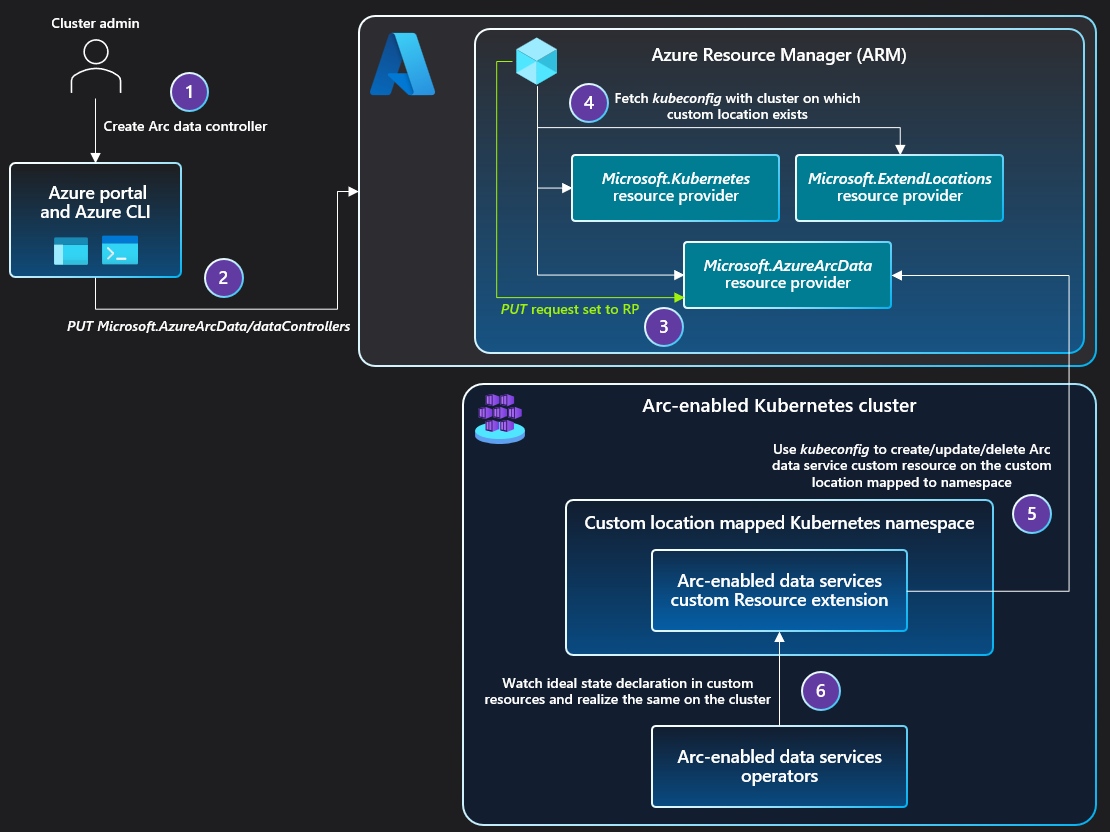

Architecture pour Kubernetes avec Arc

Lorsqu'un administrateur active la fonctionnalité d'emplacements personnalisés sur un cluster, un ClusterRoleBinding est créé, autorisant l'application Microsoft Entra utilisée par le fournisseur de ressources d'emplacements personnalisés (RP). Une fois autorisé, le fournisseur de ressources d’emplacements personnalisés peut créer des ClusterRoleBindings ou des RoleBindings dont les autres fournisseurs de ressources Azure ont besoin pour créer des ressources personnalisées sur ce cluster. Les extensions de cluster installées sur le cluster déterminent la liste des fournisseurs de ressources à autoriser.

Lorsque l’utilisateur crée une instance de service de données sur le cluster :

- La requête PUT est envoyée à Azure Resource Manager.

- La requête PUT est transférée au fournisseur de ressources de services de données avec Azure Arc.

- Le fournisseur de ressources récupère le fichier

kubeconfigassocié au cluster Kubernetes avec Azure Arc, sur lequel se trouve l’emplacement personnalisé.- L’emplacement personnalisé est référencé sous la forme

extendedLocationdans la requête PUT d’origine.

- L’emplacement personnalisé est référencé sous la forme

- Le fournisseur de ressources de services de données avec Azure Arc utilise

kubeconfigpour communiquer avec le cluster afin de créer une ressource personnalisée du type Services de données avec Azure Arc sur l’espace de noms mappé à l’emplacement personnalisé.- L’opérateur Services de données avec Azure Arc a été déployé via la création d’une extension de cluster avant l’emplacement personnalisé.

- L’opérateur Services de données avec Azure Arc lit la nouvelle ressource personnalisée créée sur le cluster et crée le contrôleur de données, ce qui se traduit par la réalisation de l’état souhaité sur le cluster.

La séquence des étapes de création d’une instance SQL Managed Instance ou d’une instance PostgreSQL est identique à celle qui est décrite ci-dessus.

Étapes suivantes

- Utilisez notre guide de démarrage rapide pour connecter un cluster Kubernetes à Azure Arc.

- Découvrez comment créer un emplacement personnalisé sur votre cluster Kubernetes avec Azure Arc.