Déployer Azure Local, version 23H2 via le modèle de déploiement Azure Resource Manager

S’applique à : Azure Local, version 23H2

Cet article explique comment utiliser un modèle Azure Resource Manager dans le Portail Azure pour déployer un local Azure dans votre environnement. L’article contient également les prérequis et les étapes de préparation requises pour commencer le déploiement.

Important

Le déploiement de modèles Azure Resource Manager de systèmes Azure Local version 23H2 est ciblé pour les déploiements à grande échelle. L’audience prévue pour ce déploiement est les administrateurs informatiques qui ont l’expérience de déploiement d’instances locales Azure. Nous vous recommandons de déployer un système version 23H2 via le Portail Azure d’abord, puis d’effectuer des déploiements suivants via le modèle Resource Manager.

Prérequis

- Fin de l’inscription de vos machines auprès d’Azure Arc et attribution d’autorisations de déploiement. Assurez-vous que :

- Toutes les extensions obligatoires sont installées avec succès. Les extensions obligatoires sont les suivantes : Azure Edge Lifecycle Manager, Azure Edge Gestion des appareils, Télémétrie et diagnostics, et prise en charge à distance d’Azure Edge.

- Toutes les machines exécutent la même version du système d’exploitation.

- Toutes les machines ont la même configuration de carte réseau.

Étape 1 : Préparer des ressources Azure

Procédez comme suit pour préparer les ressources Azure dont vous avez besoin pour le déploiement :

Créer un principal de service et une clé secrète client

Pour authentifier votre système, vous devez créer un principal de service et une clé secrète client correspondante pour Arc Resource Bridge (ARB).

Créer un principal de service pour ARB

Suivez les étapes décrites dans Créer une application Microsoft Entra et un principal de service qui peuvent accéder aux ressources via Portail Azure pour créer le principal de service et attribuer les rôles. Vous pouvez également utiliser la procédure PowerShell pour créer un principal de service Azure avec Azure PowerShell.

Les étapes sont également résumées ici :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins. Accédez aux > > inscriptions d’applications d’identité, puis sélectionnez Nouvelle inscription.

Indiquez un nom pour l’application, sélectionnez un type de compte pris en charge, puis sélectionnez Inscrire.

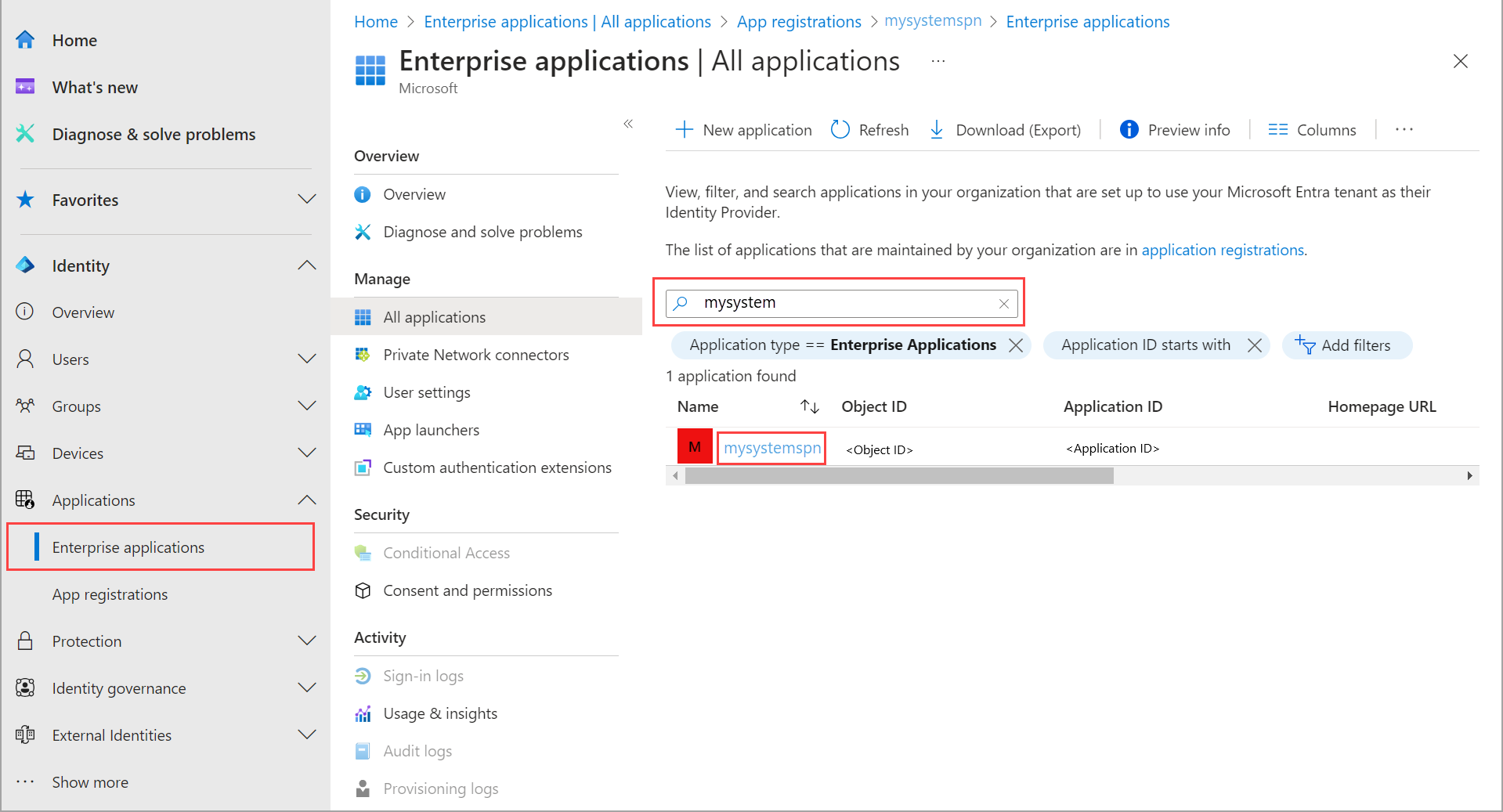

Une fois le principal de service créé, accédez à la page Applications d’entreprise. Recherchez et sélectionnez le SPN que vous avez créé.

Sous propriétés, copiez l’ID d’application (client) et l’ID d’objet de ce principal de service.

Vous utilisez l’ID d’application (client) par rapport au

arbDeploymentAppIDparamètre et l’ID d’objet par rapport auarbDeploymentSPNObjectIDparamètre dans le modèle Resource Manager.

Créer une clé secrète client pour le principal du service ARB

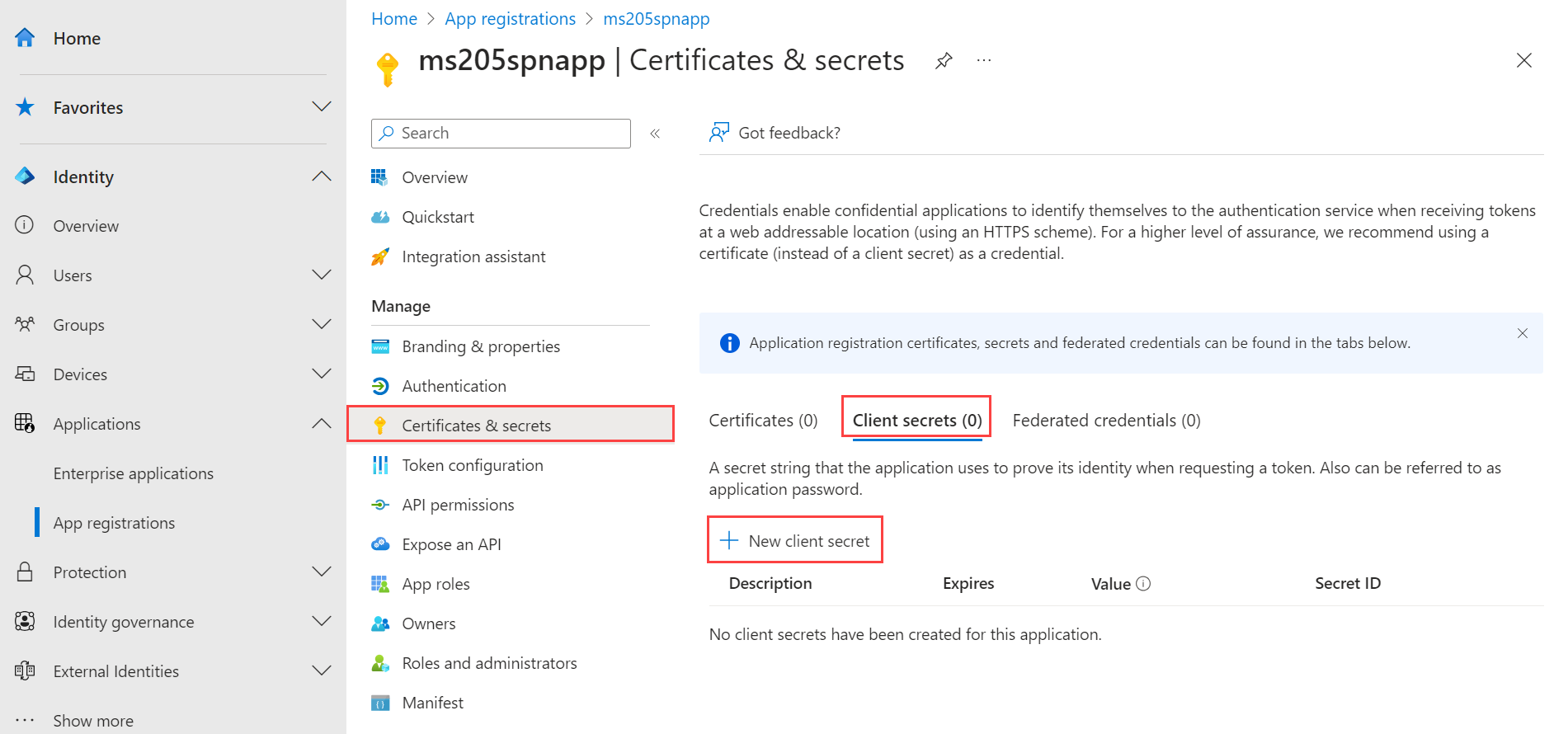

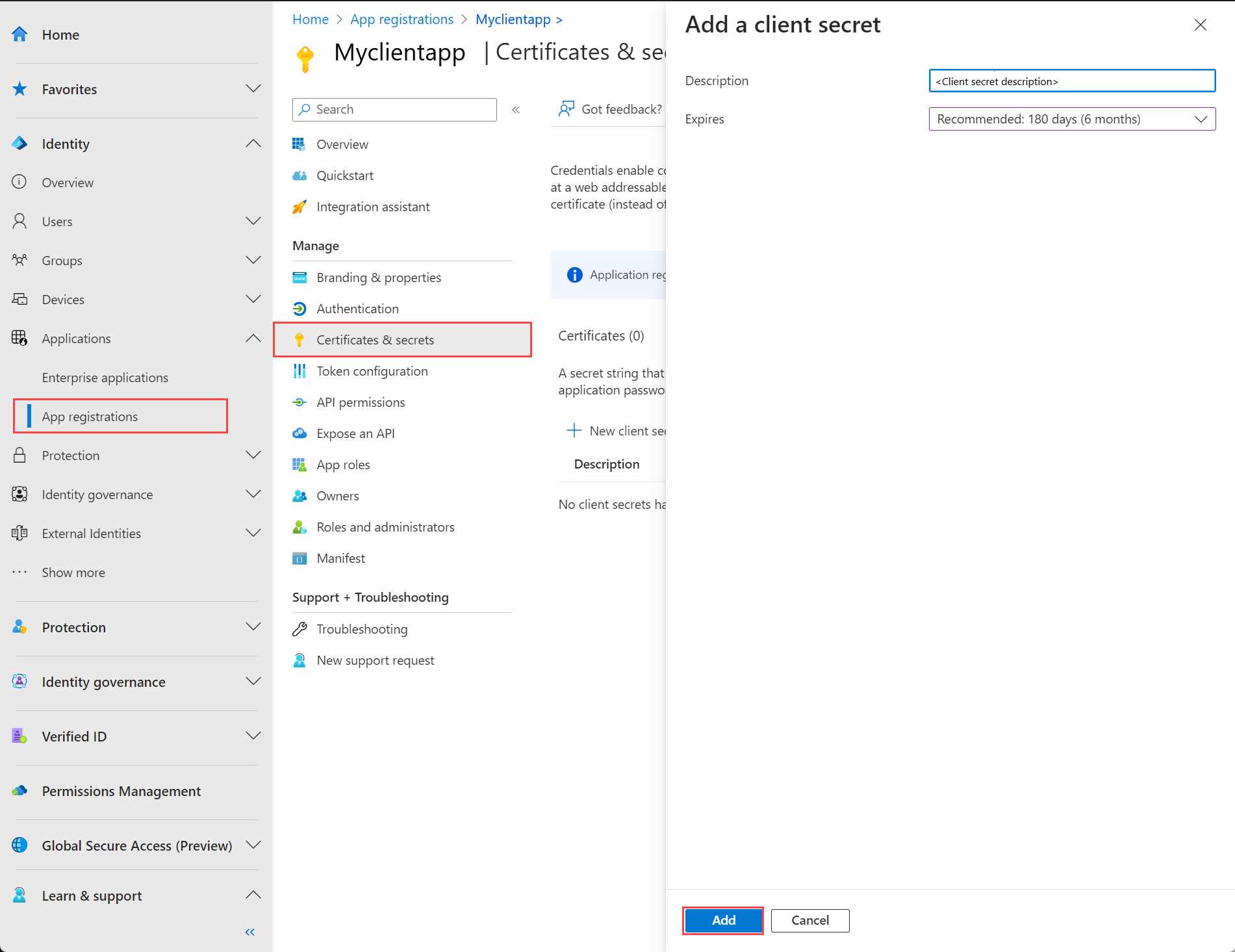

Accédez à l’inscription de l’application que vous avez créée et accédez aux secrets clients Certificats et secrets>.

Sélectionnez + Nouveau secret client.

Ajoutez une description pour la clé secrète client et fournissez une période d’expiration. Sélectionnez Ajouter.

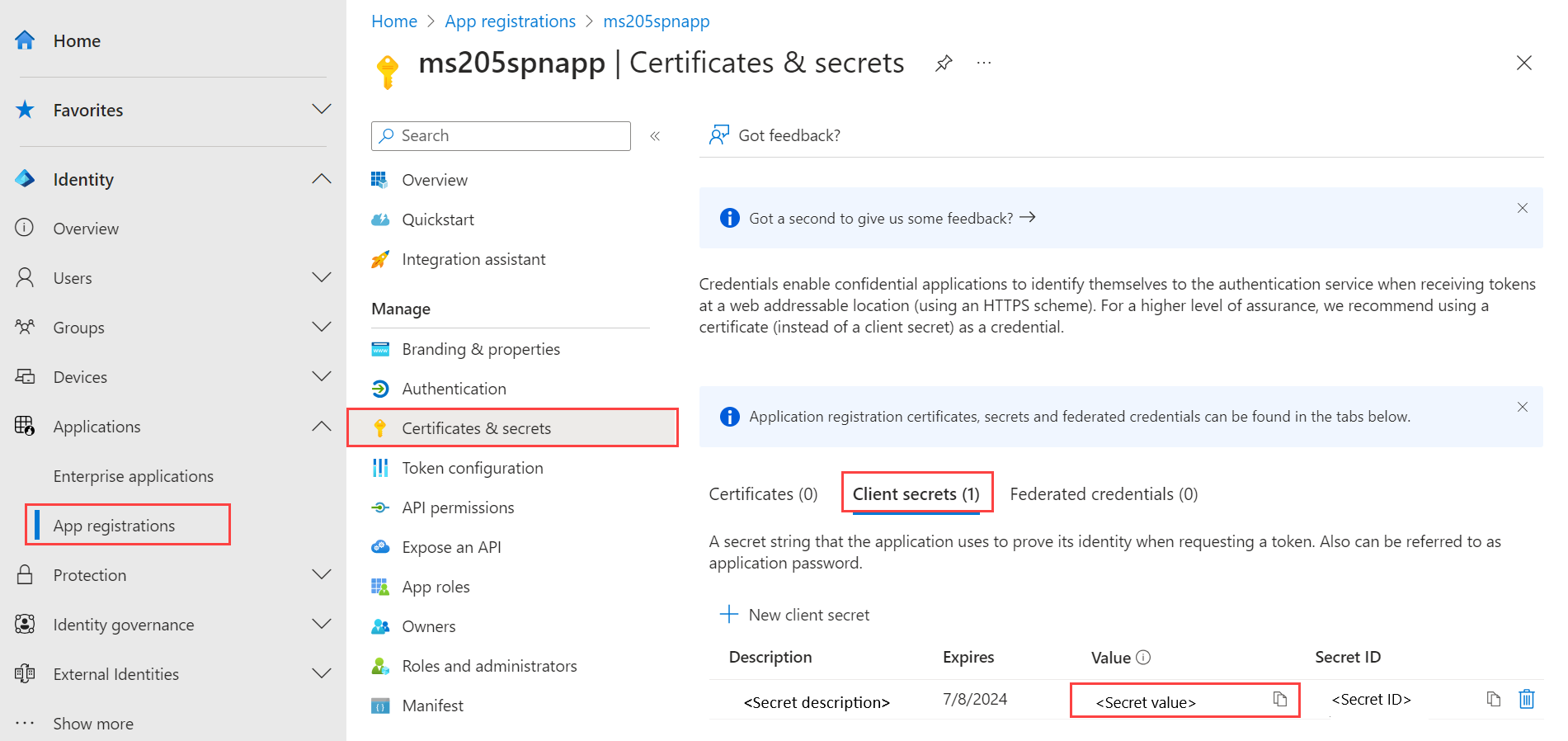

Copiez la valeur de la clé secrète client comme vous l’utilisez ultérieurement.

Remarque

Pour l’ID client de l’application, vous aurez besoin de sa valeur secrète. Les valeurs de clé secrète client ne peuvent pas être consultées, sauf immédiatement après la création. Veillez à enregistrer cette valeur lors de la création avant de quitter la page.

Vous utilisez la valeur de clé secrète client par rapport au

arbDeploymentAppSecretparamètre dans le modèle Resource Manager.

Obtenir l’ID d’objet pour le fournisseur de ressources local Azure

Cet ID d’objet pour le fournisseur de ressources local Azure est unique par locataire Azure.

Dans le portail Azure, recherchez et accédez à Microsoft Entra ID.

Accédez à l’onglet Vue d’ensemble et recherchez le fournisseur de ressources Microsoft.AzureStackHCI.

Sélectionnez le SPN répertorié et copiez l’ID d’objet.

Vous pouvez également utiliser PowerShell pour obtenir l’ID d’objet du principal du service rp local Azure. Exécutez la commande suivante dans PowerShell :

Get-AzADServicePrincipal -DisplayName "Microsoft.AzureStackHCI Resource Provider"Vous utilisez l’ID d’objet par rapport au

hciResourceProviderObjectIDparamètre dans le modèle Resource Manager.

Étape 2 : Déployer à l’aide d’un modèle Azure Resource Manager

Un modèle Resource Manager crée et affecte toutes les autorisations de ressource requises pour le déploiement.

Avec toutes les étapes préalables et de préparation terminées, vous êtes prêt à déployer à l’aide d’un modèle de déploiement Resource Manager connu et testé et d’un fichier JSON de paramètres correspondants. Utilisez les paramètres contenus dans le fichier JSON pour remplir toutes les valeurs, y compris les valeurs générées précédemment.

Important

Dans cette version, assurez-vous que tous les paramètres contenus dans la valeur JSON sont remplis, y compris ceux qui ont une valeur Null. S’il existe des valeurs Null, celles-ci doivent être remplies ou la validation échoue.

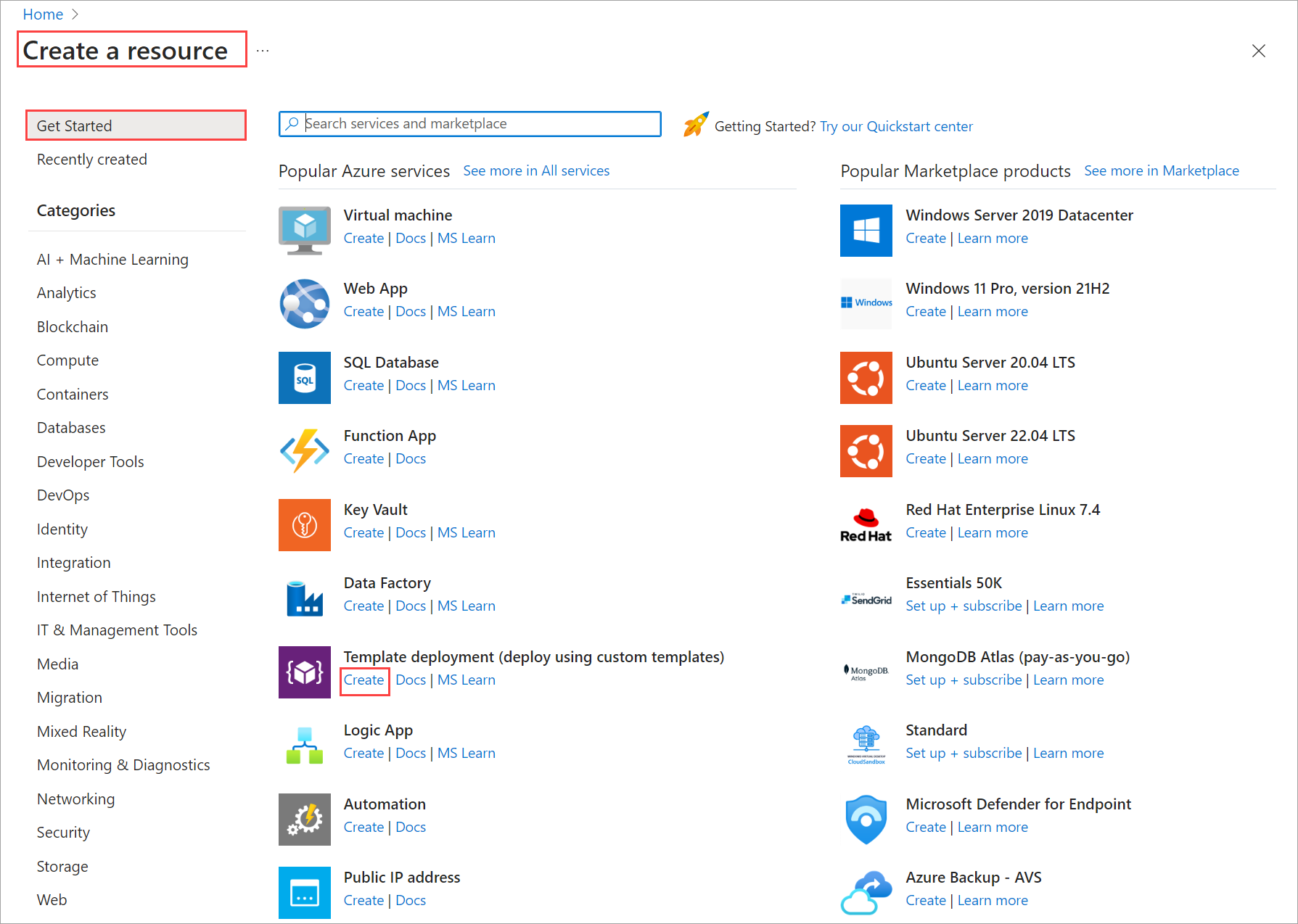

Dans le Portail Azure, accédez à Accueil et sélectionnez + Créer une ressource.

Sélectionnez Créer sous Déploiement de modèle (déployer à l’aide de modèles personnalisés).

En bas de la page, recherchez Démarrer avec un modèle de démarrage rapide ou une section de spécification de modèle. Sélectionnez l’option de modèle de démarrage rapide.

Utilisez le champ Modèle de démarrage rapide (exclusion de responsabilité) pour filtrer le modèle approprié. Tapez azurestackhci/create-cluster pour le filtre.

Lorsque vous avez terminé, sélectionnez un modèle.

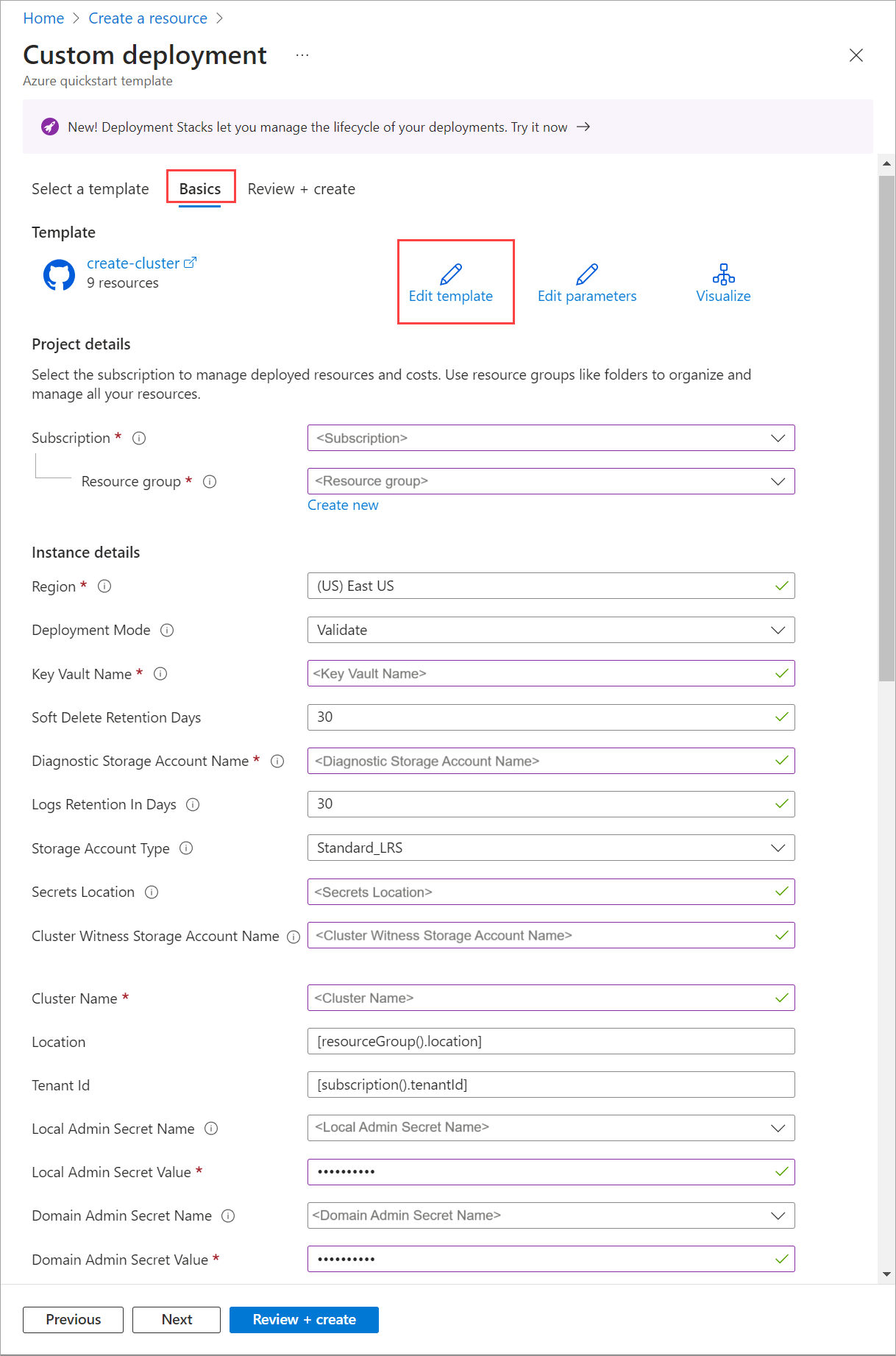

Sous l’onglet Informations de base , vous voyez la page Déploiement personnalisé. Vous pouvez sélectionner les différents paramètres dans la liste déroulante ou sélectionner Modifier les paramètres.

Modifiez des paramètres tels que l’intention réseau ou l’intention du réseau de stockage. Une fois les paramètres renseignés, enregistrez le fichier de paramètres.

Sélectionnez le groupe de ressources approprié pour votre environnement.

Faites défiler vers le bas et vérifiez que le mode de déploiement = Valider.

Sélectionnez Revoir + créer.

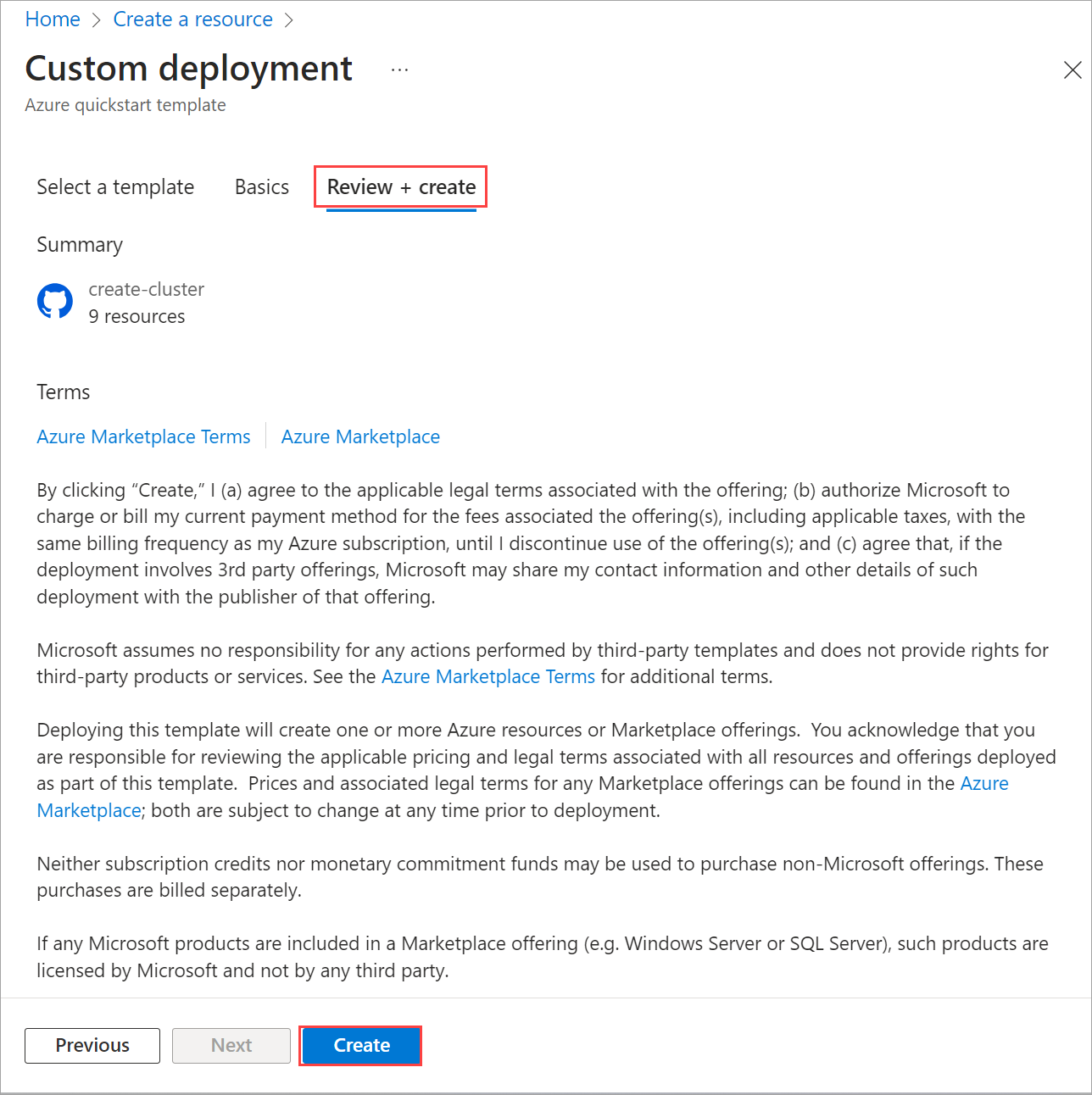

Sous l’onglet Vérifier + créer, sélectionnez Créer. Cela crée les ressources requises restantes et valide le déploiement. La validation prend environ 10 minutes.

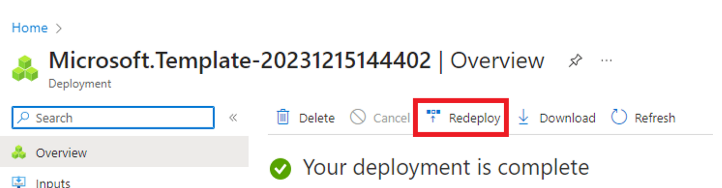

Une fois la validation terminée, sélectionnez Redéployer.

Dans l’écran Déploiement personnalisé, sélectionnez Modifier les paramètres. Chargez les paramètres précédemment enregistrés et sélectionnez Enregistrer.

En bas de l’espace de travail, modifiez la valeur finale dans le code JSON de Validate to Deploy, où deployment mode = Deploy.

Vérifiez que tous les champs du modèle de déploiement Resource Manager sont renseignés par le JSON Paramètres.

Sélectionnez le groupe de ressources approprié pour votre environnement.

Faites défiler vers le bas et vérifiez que le mode de déploiement = Déployer.

Sélectionnez Revoir + créer.

Sélectionnez Créer. Le déploiement commence, à l’aide des ressources préalables existantes qui ont été créées pendant l’étape Valider .

L’écran Déploiement cycles sur la ressource de cluster pendant le déploiement.

Une fois le déploiement lancé, il existe une exécution limitée du vérificateur d’environnement, une exécution complète du vérificateur d’environnement et le déploiement cloud démarre. Après quelques minutes, vous pouvez surveiller le déploiement dans le portail.

Dans une nouvelle fenêtre de navigateur, accédez au groupe de ressources de votre environnement. Sélectionnez la ressource de cluster.

Sélectionnez Déploiements.

Actualisez et observez la progression du déploiement à partir de la première machine (également appelée machine initiale et est la première machine où vous avez déployé le cluster). Le déploiement prend entre 2,5 et 3 heures. Plusieurs étapes prennent 40 à 50 minutes ou plus.

L’étape du déploiement qui prend le plus de temps est Déployer Moc et ARB Stack. Cette étape prend 40 à 45 minutes.

Une fois terminée, la tâche située en haut des mises à jour avec l’état et l’heure de fin.

Vous pouvez également consulter ce modèle source de la communauté pour déployer une instance Azure Local version 23H2 à l’aide de Bicep.

Résoudre les problèmes de déploiement

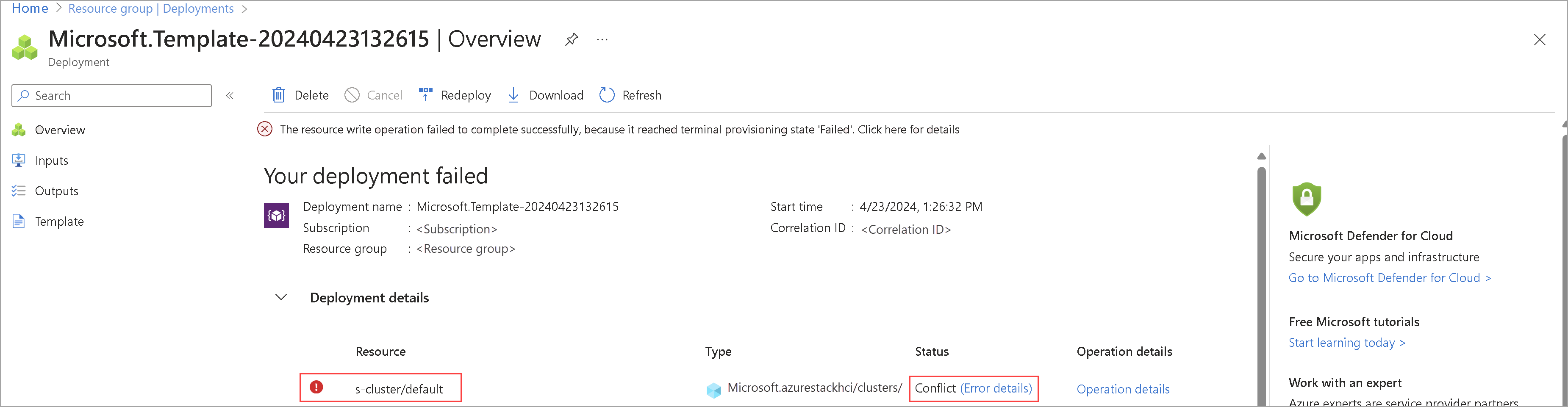

Si le déploiement échoue, un message d’erreur doit s’afficher sur la page des déploiements.

Dans les détails du déploiement, sélectionnez les détails de l’erreur.

Copiez le message d’erreur dans le panneau Erreurs . Vous pouvez fournir ce message d’erreur au support Microsoft pour obtenir de l’aide supplémentaire.

Problèmes connus pour le déploiement de modèles ARM

Cette section contient des problèmes connus et des solutions de contournement pour le déploiement de modèles ARM.

L’attribution de rôle existe déjà

Problème : Dans cette version, vous pouvez voir que l’attribution de rôle existe déjà une erreur. Cette erreur se produit si le déploiement d’instance locale Azure a été tenté à partir du portail en premier et que le même groupe de ressources a été utilisé pour le déploiement de modèles ARM. Cette erreur s’affiche dans la page Détails du déploiement de vue d’ensemble > de la ressource applicable. Cette erreur indique qu’une attribution de rôle équivalente a déjà été effectuée par une autre identité pour la même étendue de groupe de ressources et que le déploiement du modèle ARM n’est pas en mesure d’effectuer l’attribution de rôle.

Solution de contournement : bien que ces erreurs puissent être ignorées et que le déploiement puisse continuer via le modèle ARM, nous vous recommandons vivement de ne pas échanger les modes de déploiement entre le portail et le modèle ARM.

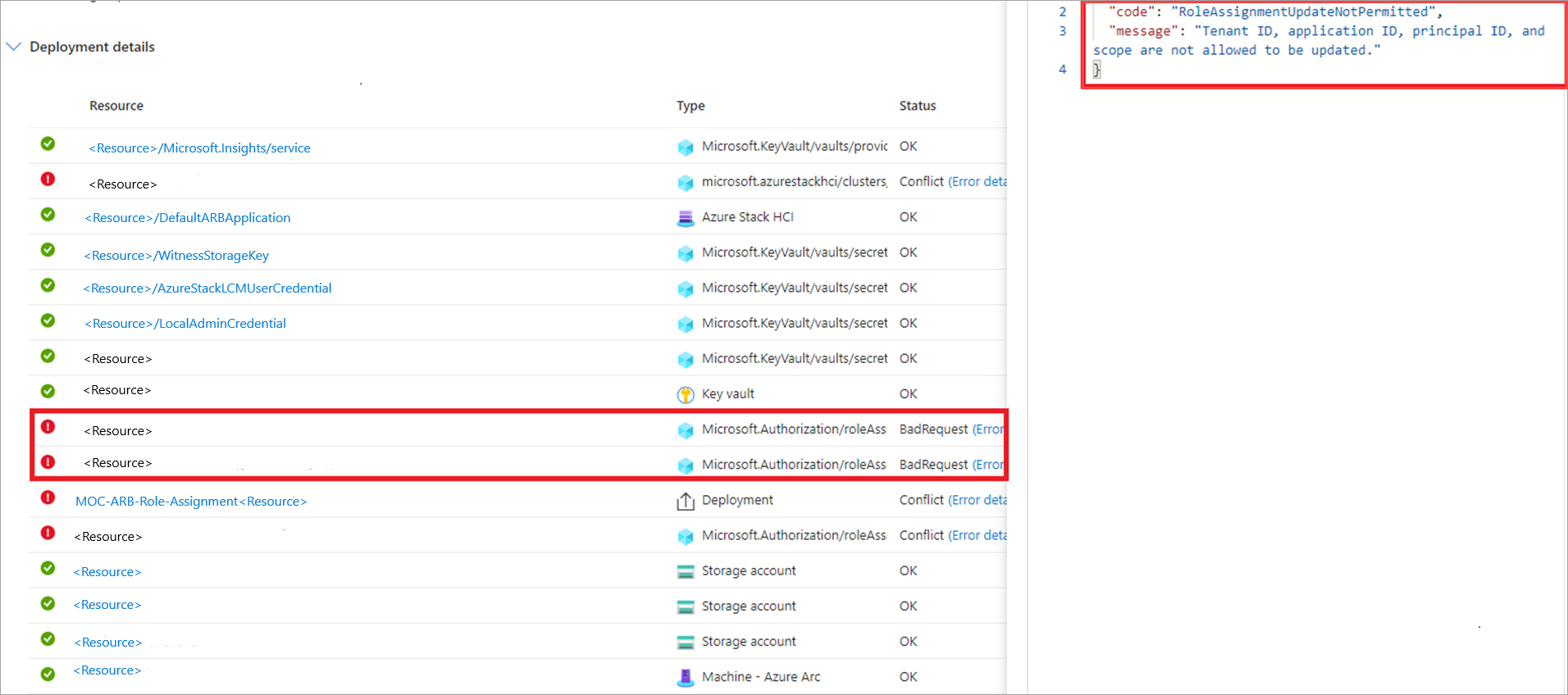

L’ID de locataire, l’ID d’application, l’ID du principal et l’étendue ne sont pas autorisés à être mis à jour

Problème : l’attribution de rôle échoue avec l’ID de locataire d’erreur , l’ID d’application, l’ID du principal et l’étendue ne sont pas autorisés à être mis à jour. Cette erreur s’affiche dans la page Détails du déploiement de vue d’ensemble > de la ressource applicable. Cette erreur peut s’afficher lorsqu’il existe des attributions de rôles zombies dans le même groupe de ressources. Par exemple, lorsqu’un déploiement précédent a été effectué et que les ressources correspondant à ce déploiement ont été supprimées, mais les ressources d’attribution de rôle ont été laissées à côté.

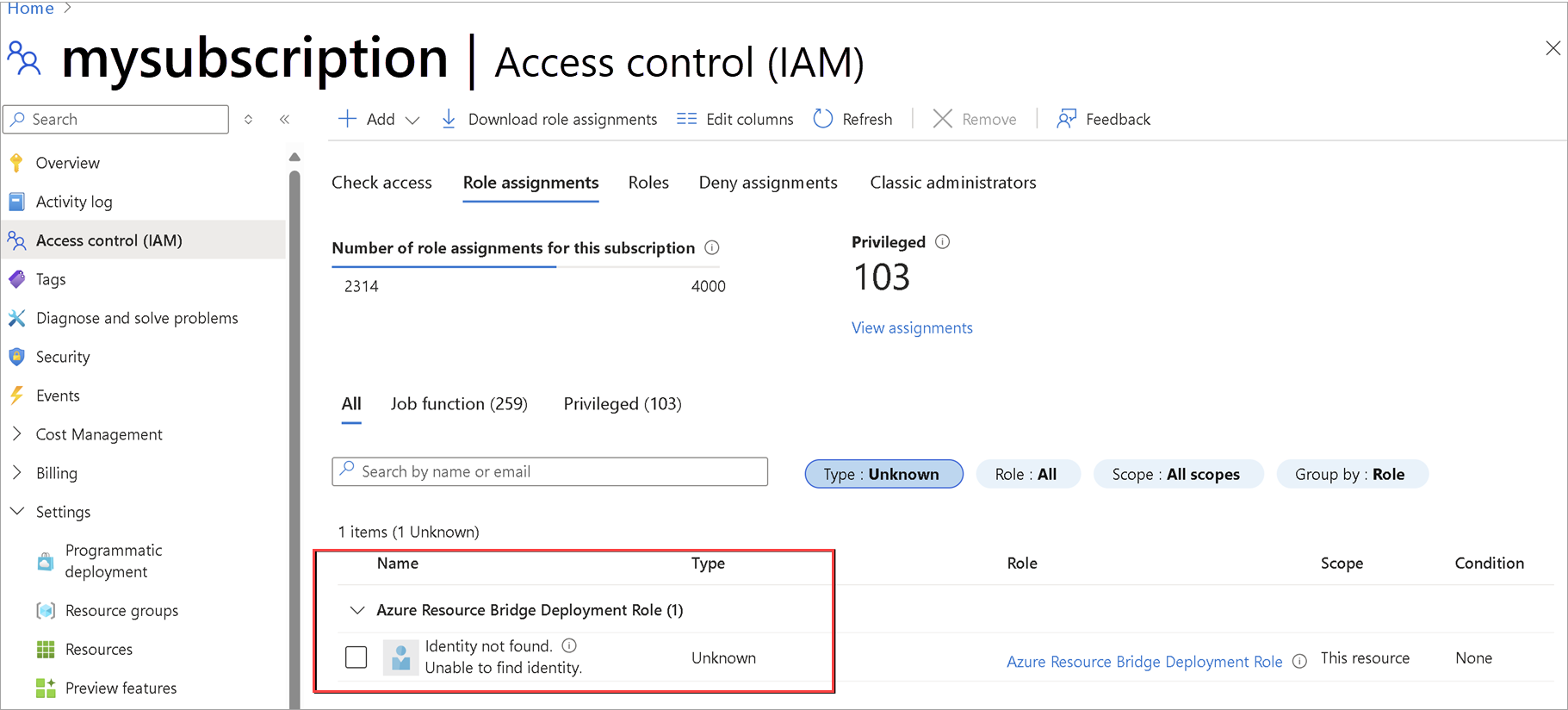

Solution de contournement : Pour identifier les attributions de rôles zombies, accédez au type d’attributions > de rôles de contrôle d’accès (IAM) > : onglet Inconnu. Ces affectations sont répertoriées comme *Identité introuvable. Impossible de trouver l’identité. Supprimez ces attributions de rôles, puis réessayez le déploiement du modèle ARM.

Problème de synchronisation de licence

Problème : dans cette version, vous pouvez rencontrer un problème de synchronisation de licence lors de l’utilisation du déploiement de modèle ARM.

Solution de contournement : une fois que le système a terminé la phase de validation, nous vous recommandons de ne pas lancer un autre déploiement de modèle ARM en mode Valider si votre système est en état d’échec de déploiement. Le démarrage d’un autre déploiement réinitialise les propriétés système, ce qui peut entraîner des problèmes de synchronisation de licence.