Inscrire une application pour demander des jetons d’autorisation et utiliser des API

Pour accéder aux API REST Azure telles que l’API Log Analytics ou envoyer des métriques personnalisées, vous pouvez générer un jeton d’autorisation basé sur un ID client et un secret. Le jeton est ensuite transmis dans votre demande d’API REST. Cet article vous explique comment inscrire une application cliente et créer un secret client afin de générer un jeton.

Enregistrez une application

Créez un principal de service et inscrivez une application à l’aide du Portail Azure, d’Azure CLI ou de PowerShell.

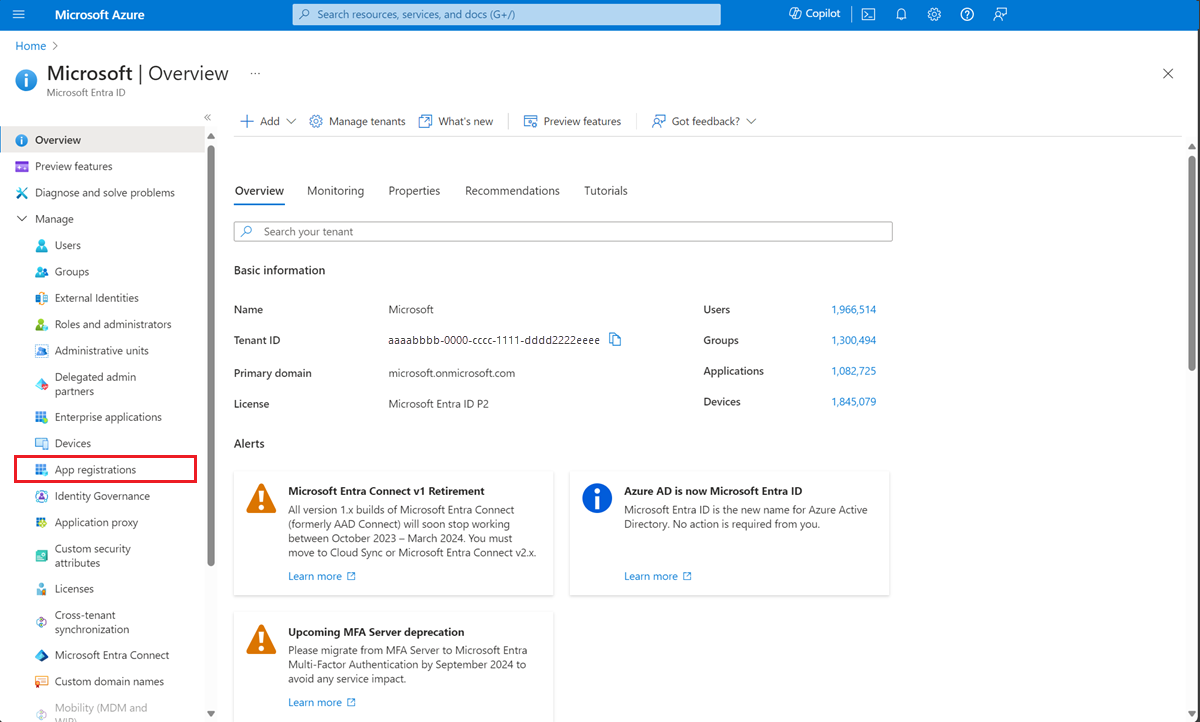

Pour inscrire une application, ouvrez la page Vue d’ensemble d’Active Directory dans le portail Azure.

Dans la barre latérale, sélectionnez Inscriptions d’applications.

Sélectionnez Nouvelle inscription.

Dans la page Inscrire une application, entrez un Nom pour l’application.

Sélectionnez Inscrire.

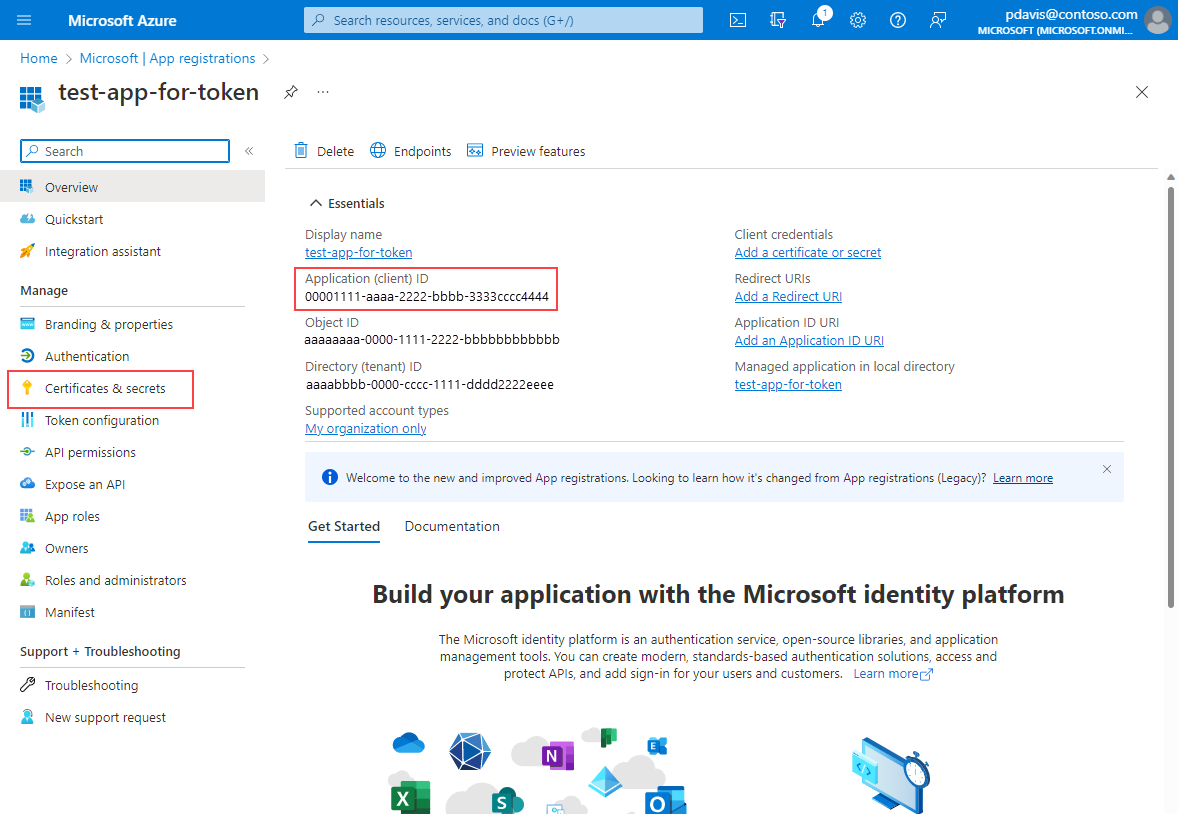

Dans la page de vue d’ensemble de l’application, sélectionnez Certificats et secrets.

Notez l’ID d’application (client). Il est utilisé dans la requête HTTP pour un jeton.

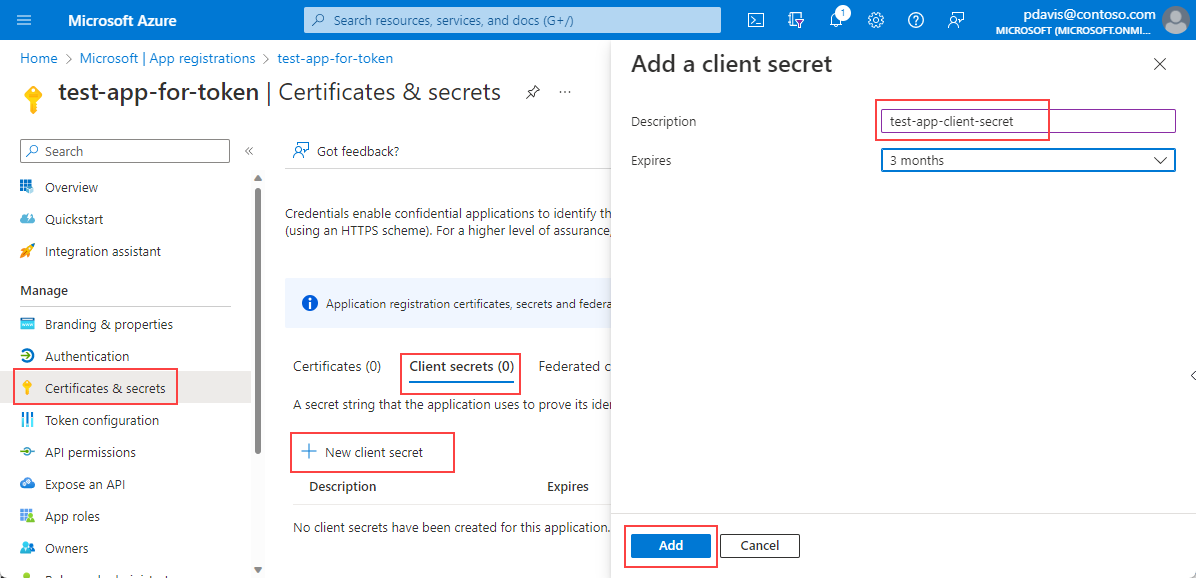

Sous l’onglet Secrets client, sélectionnez Nouveau secret client.

Entrez une Description et sélectionnez Ajouter

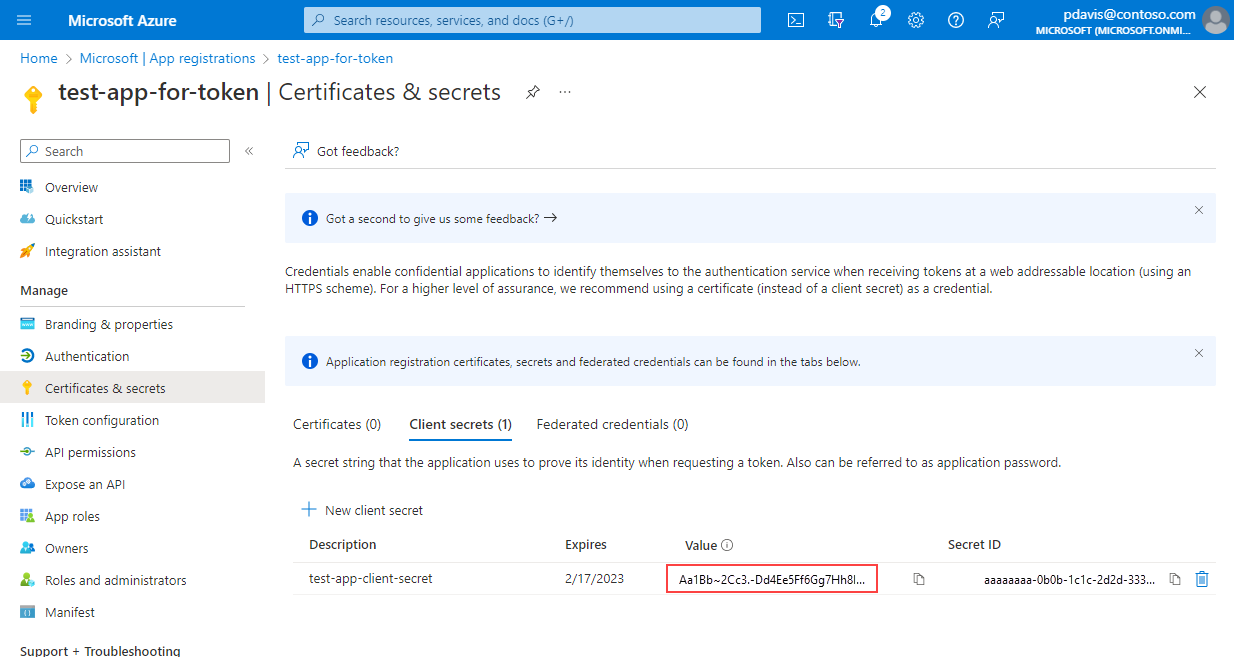

Copiez et enregistrez la Valeur du secret client.

Notes

Les valeurs de secret client ne peuvent être consultées qu’immédiatement après leur création. Veillez à enregistrer le secret avant de quitter la page.

Étapes suivantes

Avant de pouvoir générer un jeton avec votre application, votre ID client et votre secret, attribuez l’application à un rôle à l’aide du contrôle d’accès (IAM) pour la ressource à laquelle vous souhaitez accéder. Le rôle dépend du type de ressource et de l’API que vous souhaitez utiliser.

Par exemple,

Pour accorder à votre application l’accès en lecture à un espace de travail Log Analytics, ajoutez votre application en tant que membre au rôle Lecteur à l’aide du contrôle d’accès (IAM) pour votre espace de travail Log Analytics. Pour plus d’informations, consultez Accéder à l’API.

Pour accorder l’accès à l’envoi de métriques personnalisées pour une ressource, ajoutez votre application en tant que membre au rôle Éditeur de métriques de monitoring à l’aide du contrôle d’accès (IAM) pour votre ressource. Pour plus d’informations, consultez Envoyer des métriques à la base de données de métriques Azure Monitor à l’aide de l’API REST.

Pour plus d’informations, consultez Attribuer des rôles Azure en utilisant le Portail Azure

Après avoir attribué un rôle, vous pouvez utiliser votre application, votre ID client et votre secret client afin de générer un jeton de porteur pour accéder à l’API REST.

Remarque

Lorsque vous utilisez l’authentification Microsoft Entra, il peut s’écouler jusqu’à 60 minutes avant que l’API REST d’Azure Application Insights reconnaisse les nouvelles autorisations de contrôle d’accès basé sur les rôles (RBAC). Alors que les autorisations sont propagées, les appels de l’API REST peuvent échouer avec le code d’erreur 403.