Stocker les résultats de l’analyse Évaluation des vulnérabilités dans un compte de stockage accessible derrière des pare-feu et réseaux virtuels

S’applique à : Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Si vous limitez l’accès à votre compte de stockage dans Azure pour certains réseaux virtuels ou services, vous devez activer la configuration appropriée pour que l’analyse Évaluation des vulnérabilités pour SQL Database ou Azure SQL Managed Instance ait accès à ce compte de stockage.

Notes

Ces paramètres ne sont pas obligatoires lors de l’utilisation de Configuration Express.

Prérequis

Le service d’évaluation des vulnérabilités SQL a besoin d’une autorisation sur le compte de stockage pour enregistrer les résultats d’analyse et de ligne de base.

Utiliser l’identité managée SQL Server :

- SQL Server doit avoir une identité managée.

- Le compte de stockage doit disposer d’une attribution de rôle pour l’identité managée SQL en tant que Contributeur aux données Blob du stockage.

- Lorsque vous appliquez les paramètres, les champs VA storageContainerSasKey et storageAccountAccessKey doivent être vides (la configuration utilisant la clé du compte de stockage ou la clé SAS de stockage n’est pas valide pour ce scénario).

Quand vous utilisez le portail Azure pour enregistrer les paramètres SQL de l’évaluation des vulnérabilités, Azure vérifie si vous avez l’autorisation de procéder à une nouvelle attribution de rôle Contributeur aux données Blob du stockage sur le stockage. Si des autorisations sont attribuées, Azure utilise l’identité managée SQL Server. Dans le cas contraire, Azure utilise la méthode de clé (qui n’est pas prise en charge pour ce scénario).

Remarque

- Les identités managées affectées par l’utilisateur ne sont pas prises en charge pour ce scénario.

- Si vous utilisez des stratégies de gestion de cycle de vie Stockage Azure, évitez de déplacer des fichiers du conteneur utilisé par l’évaluation des vulnérabilités vers le niveau d’accès archive. La lecture de résultats d’analyse ou de configurations de référence stockés dans le niveau d’accès archive n’est pas prise en charge.

Activer l’accès de l’analyse Évaluation des vulnérabilités d’Azure SQL Database au compte de stockage

Si vous avez configuré votre compte de stockage Évaluation des vulnérabilités pour qu’il soit accessible uniquement par certains réseaux ou services, vous devez vous assurer que les analyses Évaluation des vulnérabilités de votre Azure SQL Database sont en mesure de stocker les résultats sur le compte de stockage. Vous pouvez utiliser le compte de stockage existant ou en créer un pour stocker les résultats de l’analyse Évaluation des vulnérabilités pour toutes les bases de données de votre serveur SQL logique.

Notes

Le service d’évaluation des vulnérabilités ne peut pas accéder aux comptes de stockage protégés par des pare-feu ou réseaux virtuels s’ils requièrent des clés d’accès de stockage.

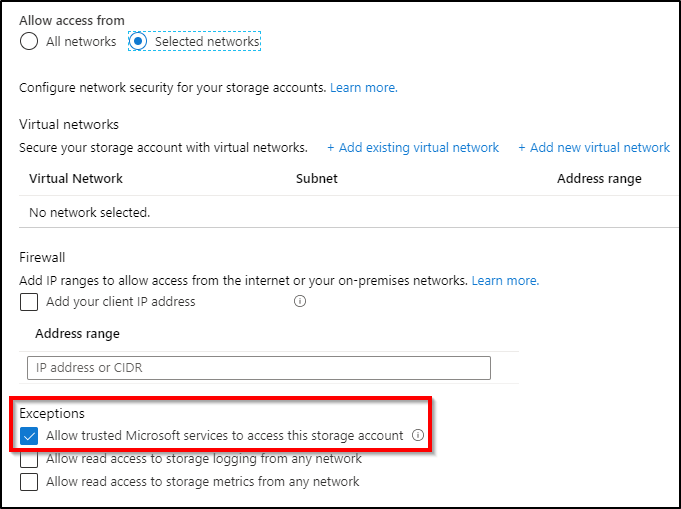

Accédez à votre groupe de ressources qui contient le compte de stockage, puis au volet Compte de stockage. Sous Paramètres, sélectionnez Pare-feu et réseaux virtuels.

Vérifiez que l’option Autoriser les services Microsoft approuvés à accéder à ce compte de stockage est cochée.

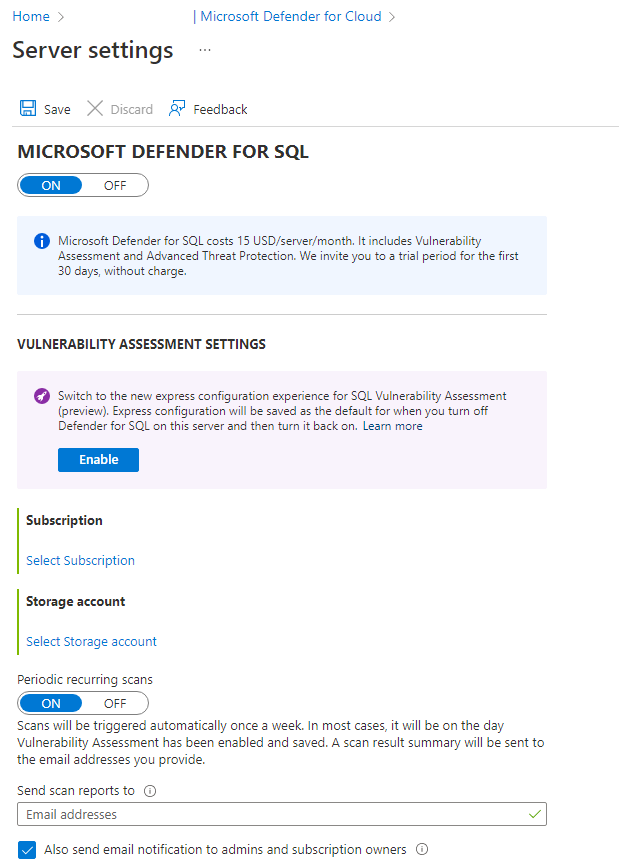

Pour déterminer quel compte de stockage est utilisé, procédez comme suit :

- Accédez au volet SQL Server dans le portail Azure.

- Sous Sécurité, sélectionnez Defender pour le cloud.

- Sélectionnez Configurer.

Stocker les résultats de l’analyse Évaluation des vulnérabilités pour Azure SQL Managed Instance dans un compte de stockage accessible derrière un pare-feu ou un réseau virtuel

Étant donné qu’Azure SQL Managed Instance n’est pas un service Microsoft approuvé et qu’il possède un réseau virtuel différent de celui du compte de stockage, l’exécution d’une analyse Évaluation des vulnérabilités génère une erreur.

Remarque

Nous vous recommandons vivement de vérifier que vos instances managées Azure SQL sont inscrites à la campagne de fonctionnalités de novembre 2022. Cela simplifiera considérablement la configuration de l’évaluation des vulnérabilités SQL lorsque le compte de stockage se trouvera derrière un pare-feu ou un VNet.

Pour prendre en charge les analyses VA sur Azure SQL Managed Instances qui ont la vague de fonctionnalités de novembre 2022 installée, procédez comme suit :

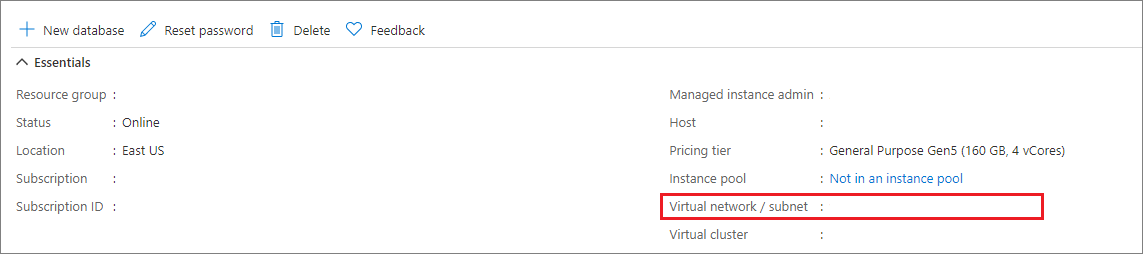

Dans la page Vue d’ensemble Azure SQL Managed Instance, notez la valeur sous Réseau virtuel/sous-réseau.

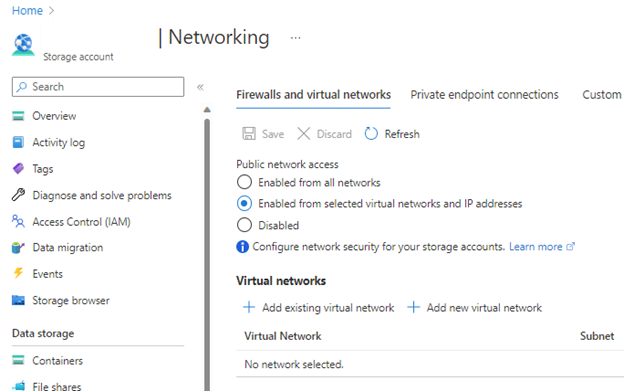

Accédez à la page Mise en réseau du compte de stockage où SQL VA est configuré pour stocker les résultats de l’analyse.

Sous Pare-feu et réseaux virtuels, sous Accès au réseau public sélectionnez Activé à partir des réseaux virtuels et adresses IP sélectionnés.

Dans la section Réseaux virtuels, cliquez sur Ajouter un réseau virtuel existant et sélectionnez le réseau virtuel et le sous-réseau utilisés par les instances gérées que vous avez notées à la première étape.

Pour prendre en charge les analyses VA sur Azure SQL Managed Instances qui n’ont pas la vague de fonctionnalités de novembre 2022 installée, procédez comme suit :

Dans le volet Instance gérée SQL, sous le titre Vue d’ensemble, cliquez sur le lien Réseau virtuel/sous-réseau. Vous accédez ainsi au volet Réseau virtuel.

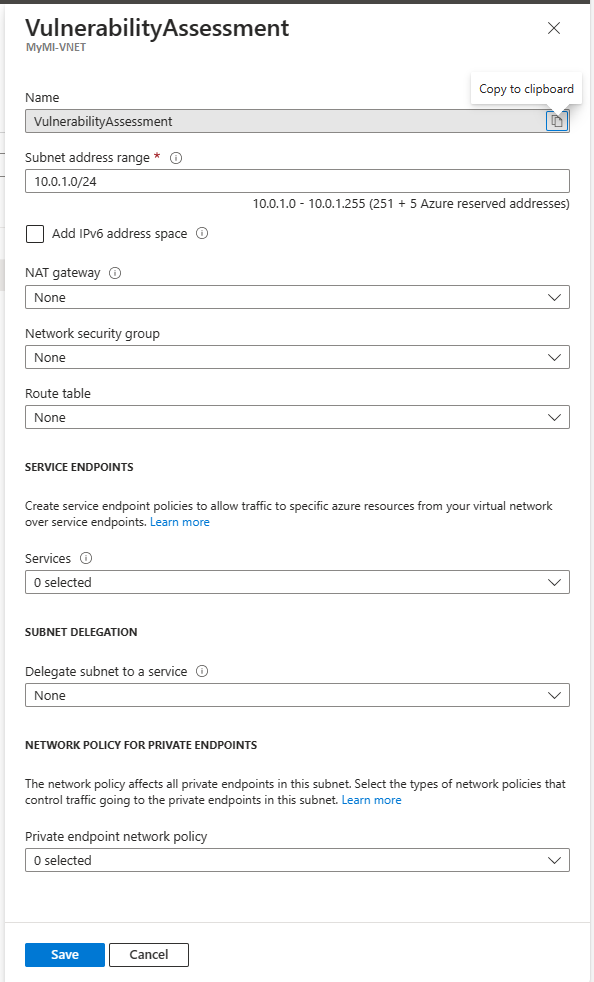

Sous Paramètres, sélectionnez Sous-réseaux. Cliquez sur +Sous-réseau dans le nouveau volet pour ajouter un sous-réseau. Pour plus d’informations, consultez Gérer les sous-réseaux.

Le trafic de l’instance dans le sous-réseau de l’instance managée par défaut vers Azure Resource Manager doit être acheminé via l’Internet. Par conséquent, une route dont le tronçon suivant est Internet et la balise de destination est la balise UDR appropriée pour la plage d’adresses Azure Resource Manager doit être attribuée au sous-réseau dans lequel se trouve l’instance managée. Cette route sera ajoutée automatiquement dans les nouveaux déploiements, mais doit être ajoutée de nouveau si elle a été supprimée.

Le nouveau sous-réseau doit avoir les configurations suivantes :

- Passerelle NAT : Aucune

- Groupe de sécurité réseau : Aucun

- Table de routage : Aucune

- POINTS DE TERMINAISON DE SERVICE - services : Aucun sélectionné

- DÉLÉGATION DE SOUS-RÉSEAU - Déléguer un sous-réseau à un service : Aucun

- STRATÉGIE RÉSEAU POUR LES POINTS DE TERMINAISON PRIVÉS - Stratégie réseau de point de terminaison privé : Aucun sélectionné

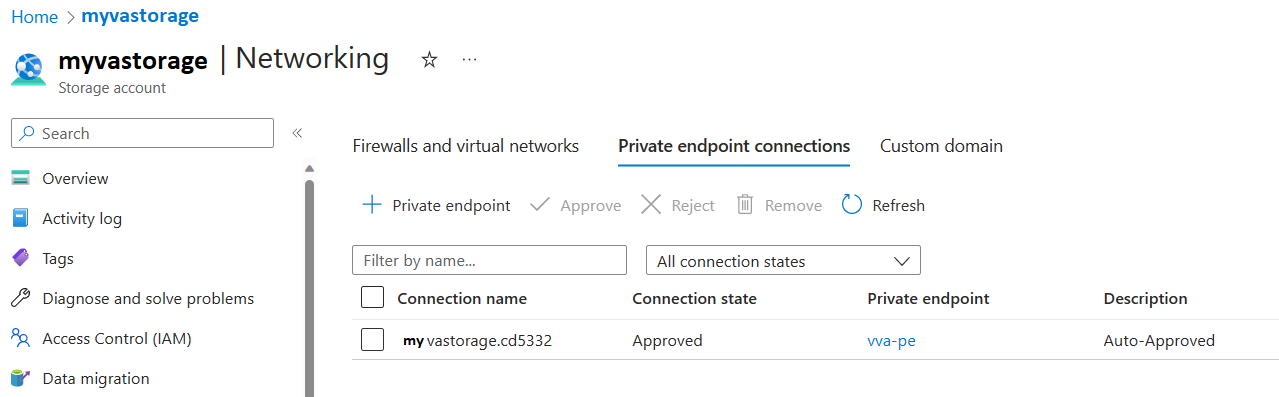

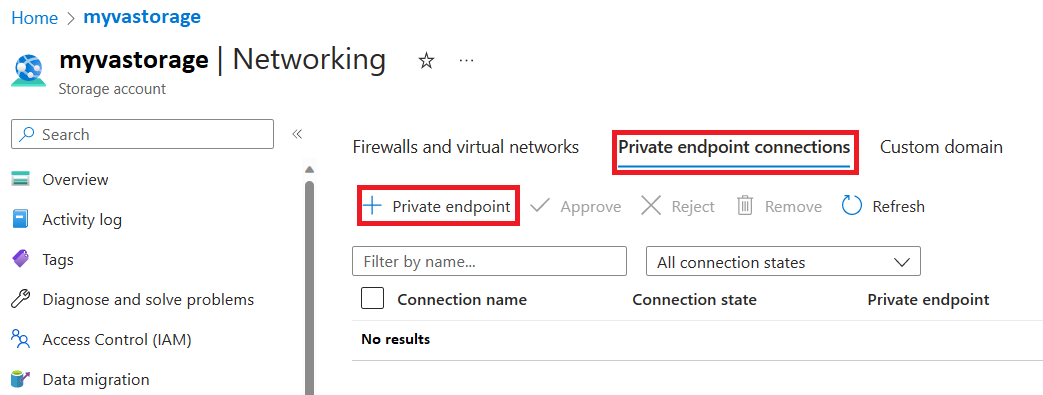

Accédez au compte de stockage où SQL VA est configuré pour stocker les résultats de l’analyse, cliquez sur l’onglet Connexions de point de terminaison privé, puis cliquez sur + Point de terminaison privé

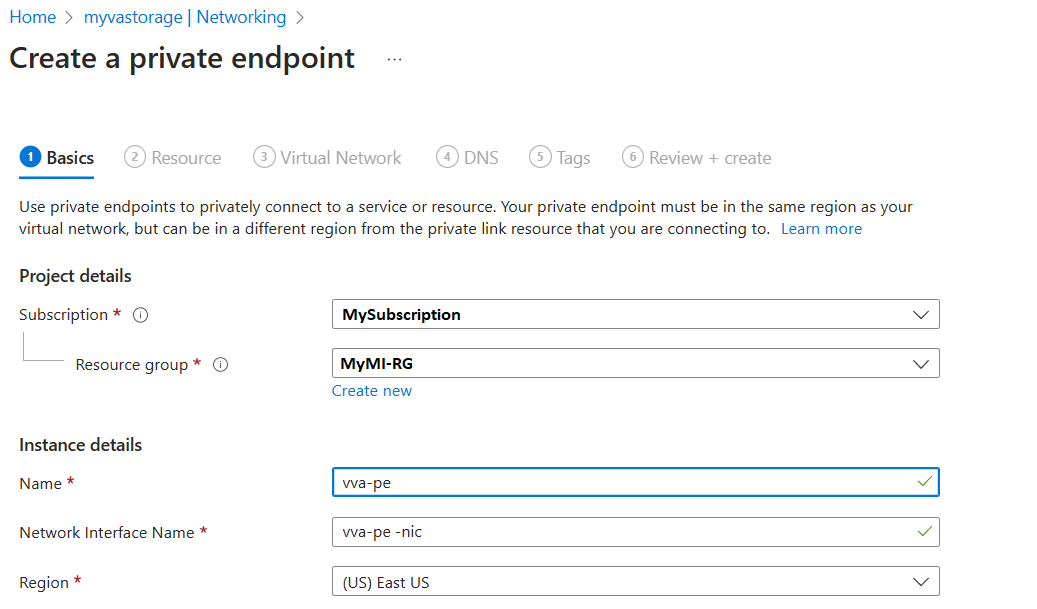

Choisissez les détails de votre point de terminaison privé (il est suggéré de le placer dans le même RG et la même région).

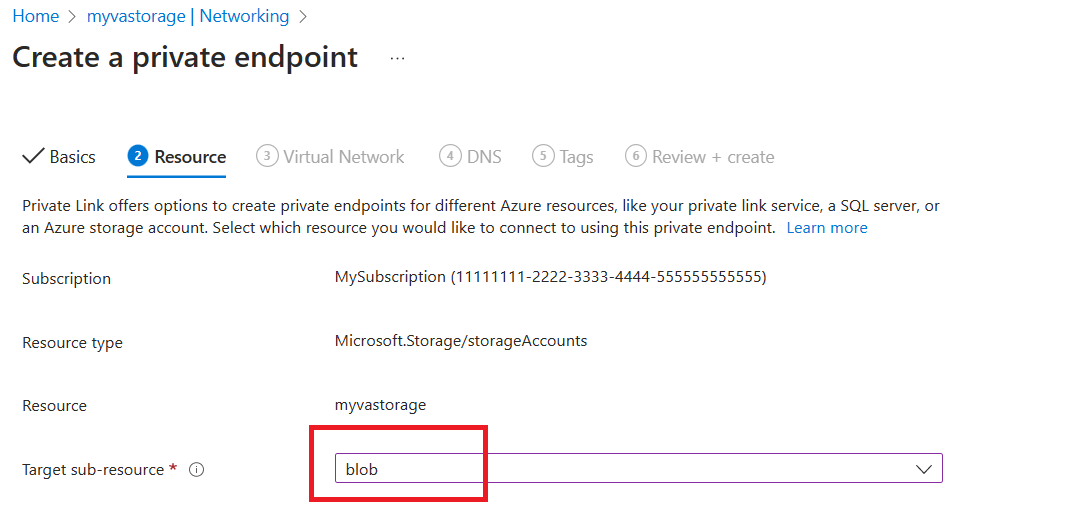

Choisir blob pour la sous-ressource cible

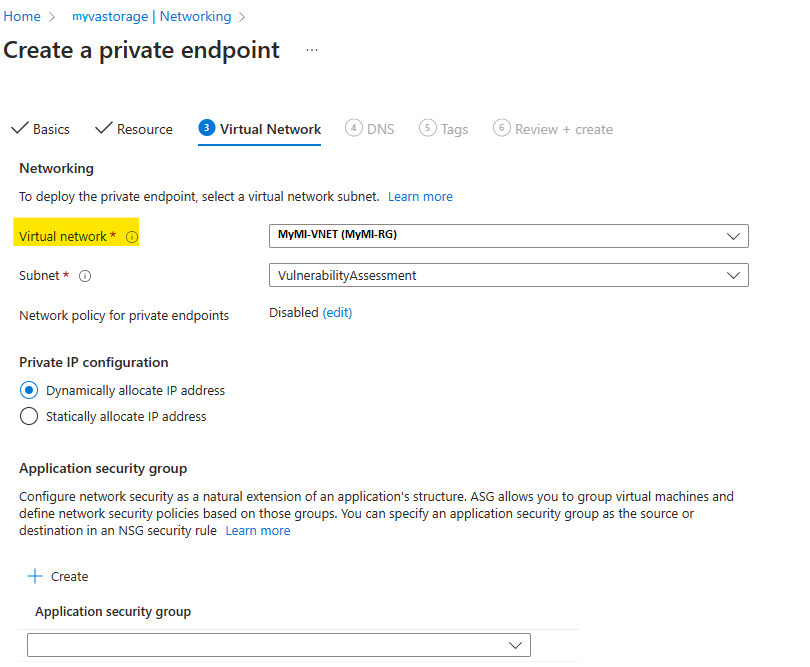

Sélectionnez le réseau virtuel du MI SQL (à partir de l’étape 1) et choisissez le sous-réseau que vous avez créé (étape 3) :

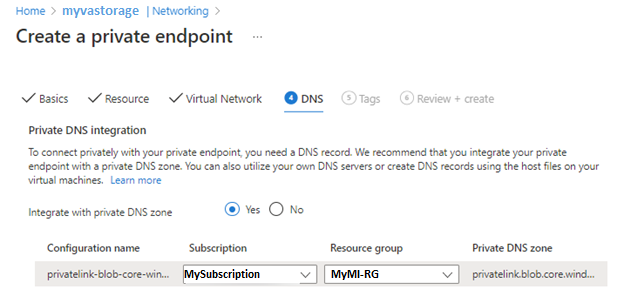

Sélectionnez Intégrer à la zone DNS privée (doit être par défaut) et choisissez les autres valeurs par défaut

Passez à l’onglet Vérifier + créer, puis cliquez sur Créer. Une fois le déploiement terminé, vous devez voir cela dans l’onglet Connexions du point de terminaison privé sous la section Réseau du compte de stockage :

Vous devez maintenant être en mesure de stocker vos analyses Évaluation des vulnérabilités pour Azure SQL Managed Instance dans votre compte de stockage.

Résoudre les problèmes liés à l’analyse Évaluation des vulnérabilités

Résolvez les problèmes courants liés aux analyses Évaluation des vulnérabilités.

Échec de l’enregistrement des paramètres de l’évaluation des vulnérabilités

Il est possible que vous ne puissiez pas enregistrer les modifications apportées aux paramètres d’évaluation des vulnérabilités si votre compte de stockage ne répond pas à certains prérequis ou si vous ne disposez pas d’autorisations suffisantes.

Exigences en matière de compte de stockage

Le compte de stockage dans lequel les résultats de l’analyse Évaluation des vulnérabilités sont enregistrés doit respecter les exigences suivantes :

- Type : StorageV2 (universel v2) ou Storage (universel v1)

- Performances : Standard (uniquement)

- Région : le stockage doit se trouver dans la même région que l’instance Azure SQL Server.

Si l’une de ces conditions n’est pas remplie, l’enregistrement des modifications apportées aux paramètres d’évaluation des vulnérabilités échoue.

Autorisations

Les autorisations suivantes sont requises pour enregistrer les modifications apportées aux paramètres d’évaluation des vulnérabilités :

- Gestionnaire de sécurité SQL

- Lecteur des données blob du stockage

- Rôle de propriétaire sur le compte de stockage

Pour définir une nouvelle attribution de rôle, le propriétaire ou l’administrateur de l’utilisateur doit avoir accès au compte de stockage et aux autorisations suivantes :

- Propriétaire des données Blob du stockage

Le compte de stockage n’est pas visible et ne peut donc pas être sélectionné dans les paramètres de l’évaluation des vulnérabilités

Il est possible que le compte de stockage ne s’affiche pas dans le sélecteur de compte de stockage pour plusieurs raisons :

- Le compte de stockage que vous recherchez ne fait pas partie de l’abonnement sélectionné.

- Le compte de stockage que vous recherchez ne se trouve pas dans la même région que l’instance Azure SQL Server.

- Vous ne disposez pas des autorisations Microsoft.Storage/storageAccounts/read pour le compte de stockage.

Impossible d’ouvrir le lien de l’e-mail d’accès aux résultats de l’analyse ou impossible d’afficher les résultats

Il est possible que vous ne puissiez pas ouvrir un lien dans un e-mail de notification concernant les résultats de l’analyse ni afficher les résultats de l’analyse si vous n’avez pas les autorisations requises ou si vous utilisez un navigateur qui ne prend pas en charge l’ouverture ni l’affichage des résultats d’analyse.

Autorisations requises

Les autorisations suivantes sont requises pour ouvrir des liens dans des notifications par e-mail concernant les résultats de l’analyse ou pour afficher les résultats de l’analyse :

- Gestionnaire de sécurité SQL

- Lecteur des données blob du stockage

Configuration requise des navigateurs

Le navigateur Firefox ne prend pas en charge l’ouverture ni l’affichage des résultats d’analyse. Nous vous recommandons d’utiliser Microsoft Edge ou Chrome pour afficher les résultats de l’analyse Évaluation des vulnérabilités.