Clés gérées par le client multilocataire avec Transparent Data Encryption

S’applique à : Azure SQL Database

Azure Synapse Analytics (pools SQL dédiés uniquement)

Azure SQL offre désormais la prise en charge des clés gérées par le client (CMK) multilocataires avec Transparent Data Encryption (TDE). Une clé CMK inter-locataire est utilisée dans le scénario BYOK (Bring Your Own Key) pour l’utilisation de TDE sans qu’il soit nécessaire que le serveur logique dans Azure se trouve dans le même locataire Microsoft Entra que le coffre Azure Key Vault stockant la clé gérée par le client utilisée pour protéger le serveur.

Vous pouvez configurer TDE avec CMK pour Azure SQL Database pour les clés stockées dans des coffres de clés qui sont configurés dans différents locataires Microsoft Entra. Microsoft Entra ID (anciennement Azure Active Directory) introduit une fonctionnalité appelée fédération des identités de charge de travail, et permet aux ressources Azure d’un locataire Microsoft Entra d’accéder aux ressources d’un autre locataire Microsoft Entra.

Pour la documentation sur le chiffrement transparent des données pour les pools SQL dédiés à l’intérieur d’espaces de travail Synapse, consultez Chiffrement Azure Synapse Analytics.

Remarque

Microsoft Entra ID était précédemment connu sous le nom d’Azure Active Directory (Azure AD).

Scénario d’utilisation courant

Les fonctionnalités des clés CMK multilocataires permettent aux fournisseurs de services ou aux fournisseurs de logiciels indépendants (ISV) de créer des services basés sur Azure SQL pour étendre le TDE d’Azure SQL avec des fonctionnalités CMK auprès de leurs clients respectifs. Avec la prise en charge des clés CMK inter-locataires activée, les clients des fournisseurs de logiciel indépendants peuvent être propriétaires du coffre de clés et des clés de chiffrement dans leur propre abonnement et leur propre locataire Microsoft Entra. Le client dispose d’un contrôle total sur les opérations de gestion des clés, tout en accédant aux ressources Azure SQL dans le locataire ISV.

Interactions multilocataires

L’interaction inter-locataire entre Azure SQL et un coffre de clés d’un autre locataire Microsoft Entra est activée avec la fonctionnalité de fédération des identités de charge de travail de Microsoft Entra.

Les fournisseurs de logiciels indépendants qui déploient des services Azure SQL peuvent créer une application multilocataire dans Microsoft Entra ID, puis configurer des informations d’identification d’identité fédérée pour cette application en utilisant une identité managée affectée par l’utilisateur. Avec le nom d’application et l’ID d’application appropriés, un client ou un client ISV peut installer l’application créée par le fournisseur de logiciels indépendant dans son propre locataire. Le client accorde ensuite au principal de service associé aux autorisations d’application (nécessaires pour Azure SQL) sur son coffre de clés de son locataire et partage l’emplacement de sa clé avec le fournisseur de logiciels indépendant. Une fois que le fournisseur de logiciels indépendant affecte l’identité managée et l’identité cliente fédérée à la ressource Azure SQL, la ressource Azure SQL dans le locataire de le fournisseur de logiciels indépendant peut accéder au coffre de clés du client.

Pour plus d'informations, consultez les pages suivantes :

- Configurer des clés gérées par le client interlocataires pour un nouveau compte de stockage

- Configurer des clés gérées par le client multilocataires pour un compte de stockage existant

Configuration de la clé CMK multilocataire

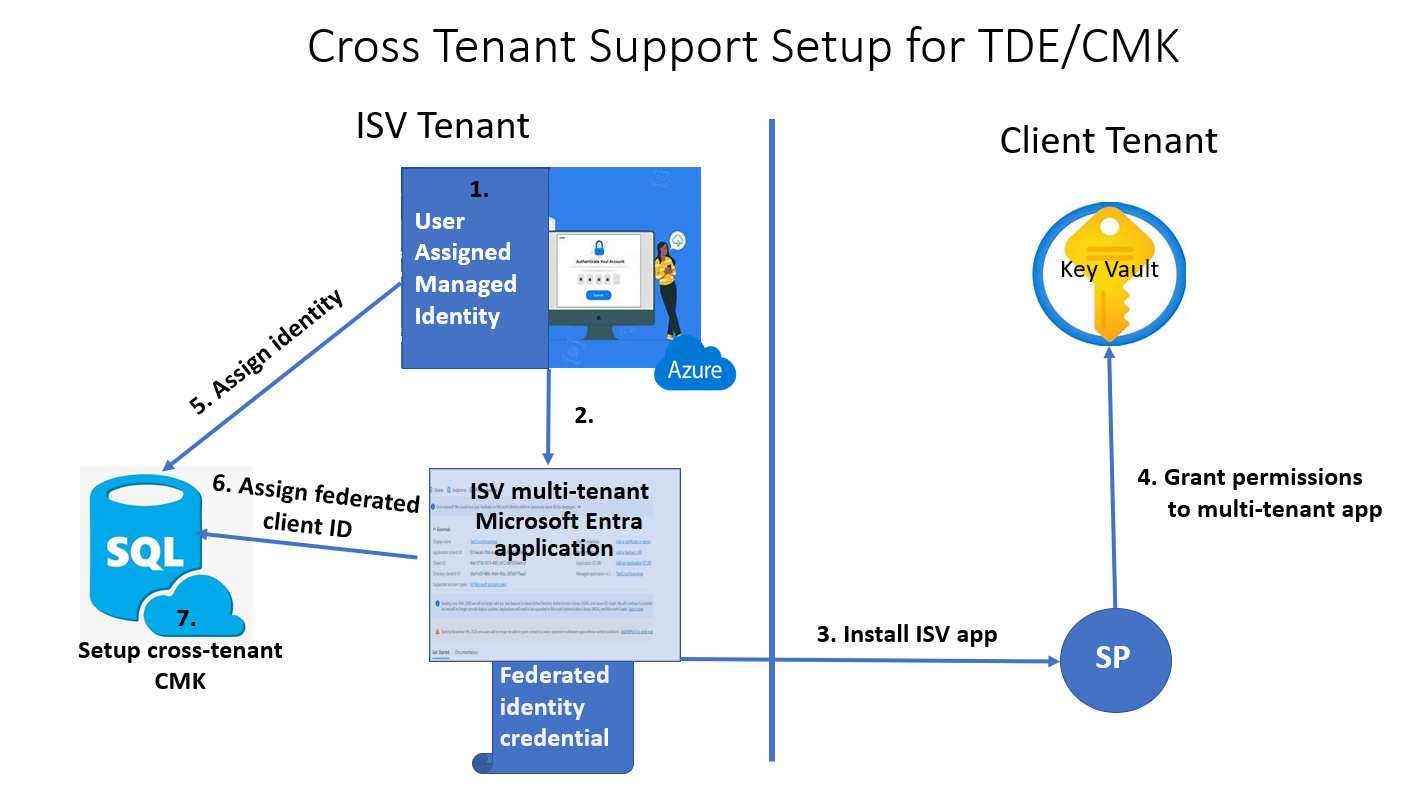

Le diagramme suivant représente les étapes d’un scénario qui utilise un serveur logique Azure SQL qui utilise TDE pour chiffrer les données au repos en utilisant une clé CMK multilocataire avec une identité managée affectée par l’utilisateur.

Vue d’ensemble de la configuration

Sur le locataire ISV

Créez une application multilocataire

- Configurez l’identité managée affectée par l’utilisateur en tant qu’informations d’identification fédérées sur l’application

Sur le locataire du client

Créez ou utilisez un coffre de clés existant et accordez les autorisations de clé à l’application multilocataire

Créez une clé ou utilisez une clé existante

Récupérez la clé auprès du coffre de clés et prenez note de l’identificateur de clé

Sur le locataire ISV

Affectez l’identité managée affectée par l’utilisateur créée en tant qu’identité principale dans le menu Identité de la ressource Azure SQL dans le portail Azure

Affectez l’identité cliente fédérée dans le même menu Identité et utilisez le nom de l’application

Dans le menu Transparent Data Encryption de la ressource Azure SQL, affectez un identificateur de clé en utilisant l’identificateur de clé du client obtenu auprès du locataire du client.

Notes

- La clé CMK multilocataire avec la fonctionnalité TDE est prise en charge seulement pour les identités managées affectées par l’utilisateur. Vous ne pouvez pas utiliser une identité managée affectée par le système pour une clé CMK multilocataire avec TDE.

- La configuration de la clé CMK interlocataire avec TDE est prise en charge au niveau du serveur et au niveau de la base de données pour Azure SQL Database. Pour plus d’informations, consultez Transparent Data Encryption (TDE) avec des clés gérées par le client au niveau de la base de données.

Étapes suivantes

Voir aussi

- Créer une base de données Azure SQL configurée avec l’identité managée affectée par l’utilisateur et le TDE géré par le client

- Configurer des clés gérées par le client interlocataires pour un nouveau compte de stockage

- Configurer des clés gérées par le client multilocataires pour un compte de stockage existant

- Transparent Data Encryption (TDE) avec des clés gérées par le client au niveau de la base de données

- Configurer la géoréplication et la restauration des sauvegardes pour Transparent Data Encryption avec des clés gérées par le client au niveau de la base de données

- Gestion des identités et des clés pour TDE avec des clés gérées par le client au niveau de la base de données