Connectivité aux services PaaS Azure

Cet article fournit des approches de connectivité recommandées pour l’utilisation des services PaaS Azure.

Remarques relatives à la conception

Dans leur configuration par défaut, les services PaaS Azure sont en général accessibles sur des points de terminaison disponibles publiquement via le réseau mondial Microsoft. Certains clients pouvant être tenus de réduire l’utilisation des points de terminaison publics, la plateforme Azure propose des fonctionnalités facultatives pour sécuriser ces points de terminaison ou même pour les rendre entièrement privés.

Certains services PaaS autorisent des restrictions d’accès public basées sur l’identité managée affectée par le système d’une Instance de ressource, par exemple Stockage Azure.

De nombreux services PaaS autorisent des restrictions d’accès public basées sur des services Azure approuvés, par exemple Azure Container Registry.

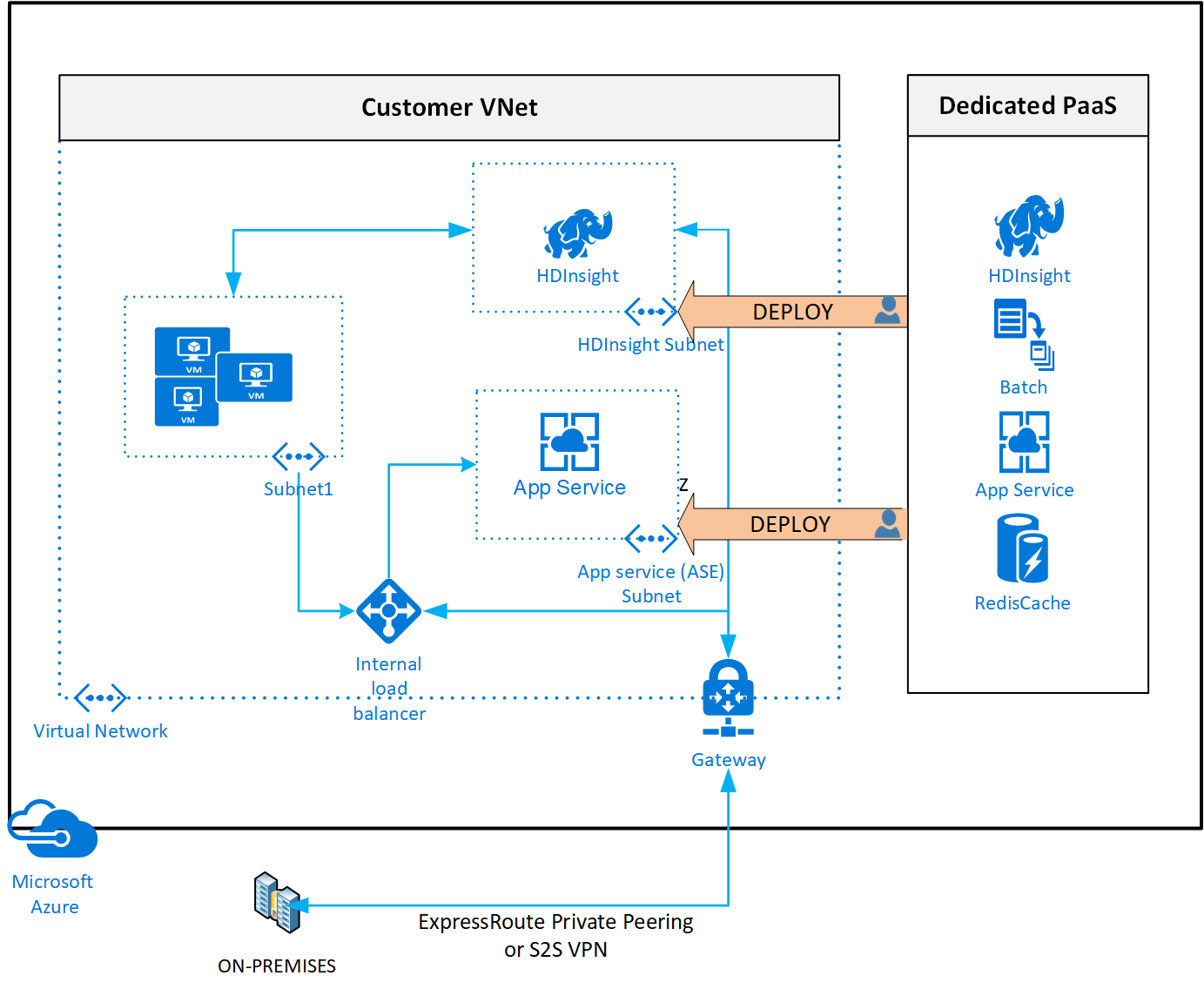

L’injection de réseau virtuel fournit des déploiements privés dédiés pour les services pris en charge. Toutefois, le trafic de plan de gestion transite encore par des adresses IP publiques.

Certains services PaaS sont compatibles avec Azure Private Link, qui autorise un accès privé par le biais d’une adresse IP au sein d’un client. Pour plus d’informations, consultez Principaux avantages de Private Link.

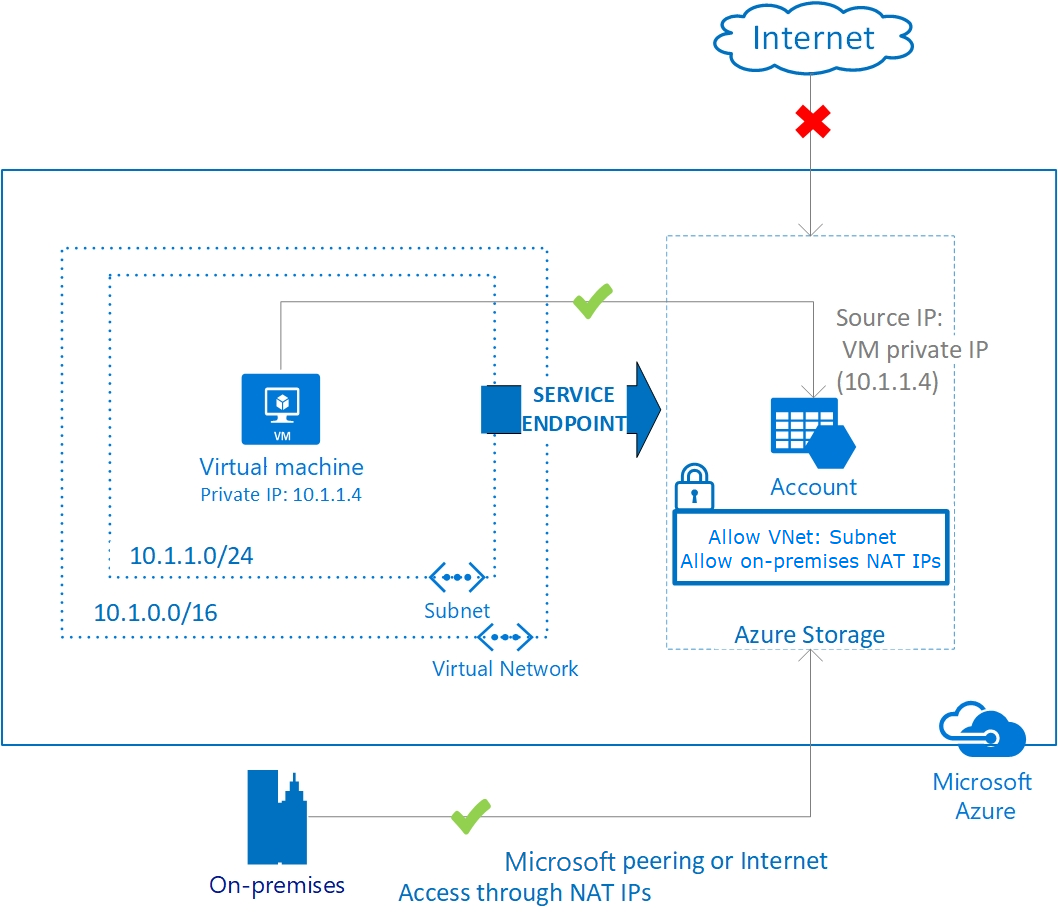

Les points de terminaison de service de réseau virtuel fournissent un accès de niveau service à partir de sous-réseaux sélectionnés à des services PaaS sélectionnés. Le Stockage Azure propose des stratégies de point de terminaison de service qui permettent de restreindre davantage l’utilisation des points de terminaison de service à un compte de stockage spécifique. Il est également possible d’utiliser des appliances virtuelles réseau (NVA) pour effectuer une inspection de couche 7 et un filtrage de nom de domaine complet en combinaison avec des points de terminaison de service. Toutefois, cette approche s’accompagne de considérations supplémentaires relatives aux performances et à la mise à l’échelle.

Quelle est la différence entre des points de terminaison de service et des points de terminaison privés ? offre une explication sur les différences entre les points de terminaison Private Link et les points de terminaison de service de réseau virtuel.

Recommandations de conception

Pour les services PaaS Azure qui prennent en charge l’injection de réseau virtuel, envisagez d’activer la fonctionnalité d’injection de réseau virtuel si vous avez besoin d’accéder aux ressources au sein de votre réseau privé (réseau virtuel ou emplacement local par le biais d’une passerelle de réseau virtuel). Sachez également que ces services PaaS Azure injectés dans un réseau virtuel continuent d’effectuer des opérations de plan de gestion à l’aide d’adresses IP publiques propres au service. La connectivité doit être garantie pour que le service fonctionne correctement. Utilisez des itinéraires définis par l’utilisateur et des groupes de sécurité réseau pour verrouiller cette communication au sein du réseau virtuel. Vous pouvez utiliser des étiquettes de service dans les itinéraires définis par l’utilisateur pour réduire le nombre d’itinéraires nécessaires et remplacer les itinéraires par défaut s’ils sont utilisés.

Si la protection contre l’exfiltration de données et l’utilisation exclusive d’adresses IP privées sont strictement exigées, envisagez d’utiliser Azure Private Link selon sa disponibilité.

Dans certains scénarios, par exemple si l’exfiltration de données est moins problématique, si Private Link n’est pas disponible ou si la quantité de données à ingérer nécessite l’optimisation des coûts, envisagez d’utiliser des points de terminaison de service de réseau virtuel pour sécuriser l’accès aux services PaaS Azure à partir de votre réseau virtuel. (Les points de terminaison de service Azure n’entraînent aucun coût, contrairement à Azure Private Link qui inclut un composant de coût basé sur chaque gigaoctet de données réseau).

Si l’accès aux services PaaS Azure est exigé à partir d’un emplacement local, utilisez les options suivantes :

- Utilisez le point de terminaison public par défaut du service PaaS par le biais d’Internet et du réseau mondial Microsoft si aucun accès privé n’est exigé et que la bande passante Internet locale est suffisante.

- Utilisez une connexion hybride privée (ExpressRoute avec peering privé ou VPN de site à site) avec injection de réseau virtuel ou Azure Private Link.

N’activez pas les points de terminaison de service de réseau virtuel par défaut sur tous les sous-réseaux. Suivez l’approche considérée ci-dessus au cas par cas en fonction de la disponibilité des fonctionnalités du service PaaS et de vos propres exigences en matière de performances et de sécurité.

Dans la mesure du possible, évitez d’utiliser le tunneling forcé (qui consiste à diriger le trafic Internet provenant d’un réseau virtuel Azure par le bais d’un emplacement local en publiant une route par défaut sur une connexion hybride privée). En effet, cela risquerait de compliquer la gestion des opérations de plan de contrôle avec certains services PaaS Azure, par exemple Application Gateway V2.