Planifier l’accès à distance à la machine virtuelle

Cet article décrit les conseils recommandés pour fournir un accès à distance aux machines virtuelles déployées dans une architecture de zone d’atterrissage Azure.

Azure propose différentes technologies pour fournir un accès à distance aux machines virtuelles :

- Azure Bastion, solution PaaS (Platform as a Service), pour accéder aux machines virtuelles via un navigateur ou actuellement en préversion via le client SSH/RDP natif sur les stations de travail Windows

- Accès juste-à-temps (JIT) fourni via Microsoft Defender pour le cloud

- Options de connectivité hybride, comme Azure ExpressRoute et les VPN

- Adresse IP publique attachée directement à la machine virtuelle ou via une règle NAT via un équilibreur de charge public Azure

Le choix de la solution d’accès à distance la plus appropriée dépend de facteurs comme la mise à l’échelle, la topologie et les exigences de sécurité.

Remarques relatives à la conception

- Si disponible, vous pouvez utiliser une connectivité hybride existante aux réseaux virtuels Azure via ExpressRoute ou des connexions VPN S2S/P2S pour fournir un accès à distance local aux machines virtuelles Azure Windows et Linux.

- Les groupes de sécurité réseau peuvent être utilisés pour sécuriser les connexions SSH/RDP aux machines virtuelles Azure.

- JIT autorise l’accès SSH/RDP distant sur Internet sans avoir à déployer d’autre infrastructure.

- Il existe certaines limitations de disponibilité avec l’accès JIT.

- L’accès JAT ne peut pas être utilisé pour les machines virtuelles protégées par des pare-feu Azure contrôlés par Azure Firewall Manager.

- Azure Bastion fournit une couche de contrôle supplémentaire. Il permet une connectivité RDP/SSH sécurisée et transparente à vos machines virtuelles directement à partir du portail Azure ou du client natif en préversion sur un canal TLS sécurisé. Azure Bastion élimine également la nécessité d’une connectivité hybride.

- Considérez la référence SKU Azure Bastion appropriée à utiliser en fonction de vos besoins, comme décrit dans À propos des paramètres de configuration d’Azure Bastion.

- Passez en revue la FAQ sur Azure Bastion pour obtenir des réponses aux questions courantes que vous pourriez avoir sur le service.

- Azure Bastion avec authentification Kerberos nécessite que les contrôleurs de domaine et Azure Bastion soient situés dans le même réseau virtuel. Pour plus d'informations, consultez la section Authentification Kerberos d'Azure Bastion.

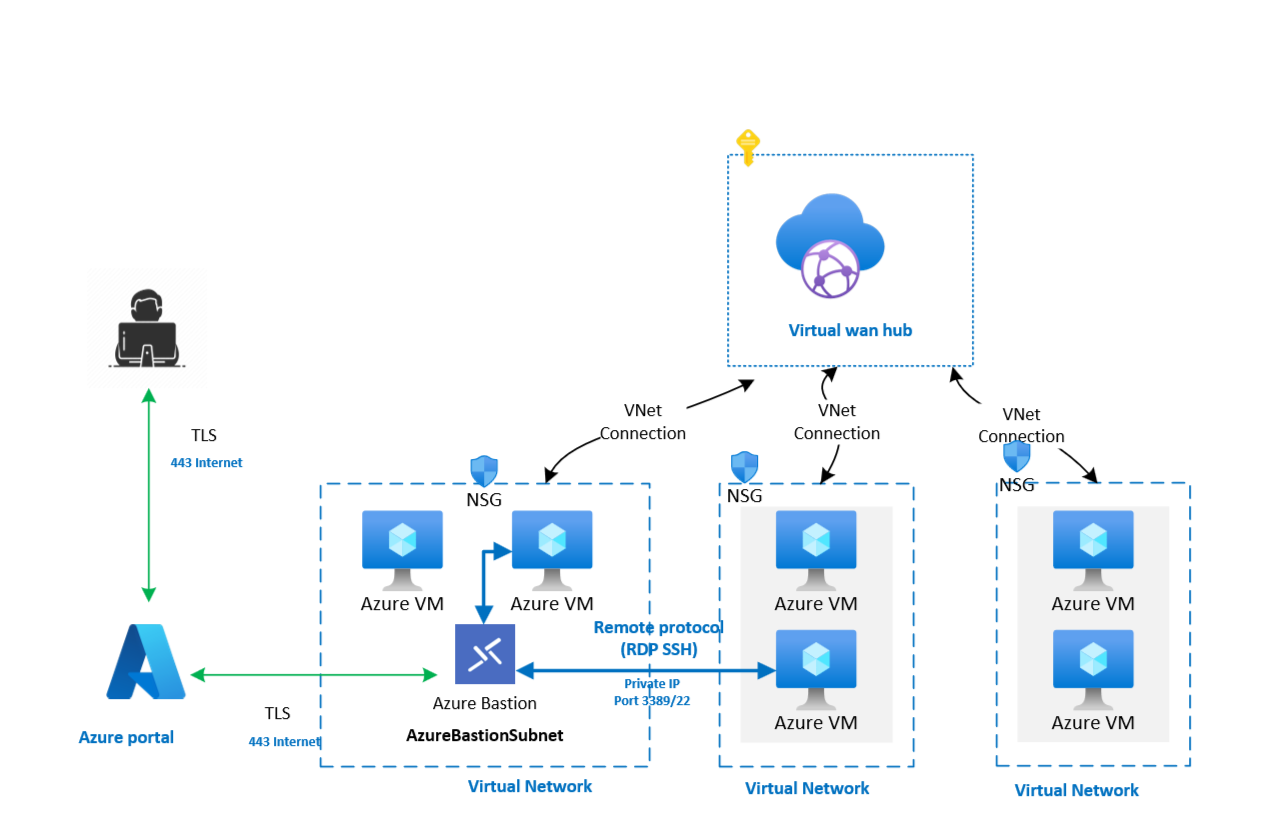

- Vous pouvez utiliser Azure Bastion dans une topologie Azure Virtual WAN. Il existe toutefois certaines limitations :

- Azure Bastion ne peut pas être déployé dans un hub virtuel Virtual WAN.

- Azure Bastion doit utiliser la référence SKU

Standardet également la fonctionnalitéIP based connectiondoit être activée sur la ressource Azure Bastion (consulter la documentation sur la connexion IP Azure Bastion). - Azure Bastion peut être déployé dans n’importe quel réseau virtuel spoke connecté dans un Virtual WAN, pour accéder à Machines Virtuelles, dans ses propres réseaux virtuels ou d’autres réseaux virtuels connectés au même Virtual WAN, via ses hubs associés, via des connexions de réseau virtuel Virtual WAN, à condition que le routage soit configuré correctement.

Conseil

La connexion IP Azure Bastion permet également de se connecter à des machines locales, à condition qu’une connectivité hybride soit établie entre la ressource Azure Bastion et la machine à laquelle vous souhaitez vous connecter. Consultez Se connecter à une machine virtuelle via une adresse IP privée spécifiée dans le portail.

Recommandations de conception

- Utilisez une connectivité ExpressRoute ou VPN existante pour fournir un accès à distance aux machines virtuelles Azure accessibles à partir d’un site local via ExpressRoute ou des connexions VPN.

- Dans une topologie de réseau basée sur Virtual WAN où un accès distant aux Machines Virtuelles sur Internet est requis :

- Azure Bastion peut être déployé dans chaque réseau virtuel spoke des machines virtuelles respectives.

- Vous pouvez aussi choisir de déployer une instance Azure Bastion centralisée dans un seul spoke dans votre topologie Virtual WAN, comme le montre la Figure 1. Cette configuration réduit le nombre d’instances Azure Bastion à gérer dans votre environnement. Ce scénario nécessite que les utilisateurs qui se connectent à des machines virtuelles Windows et Linux via Azure Bastion aient un rôle de lecteur sur la ressource Azure Bastion et le réseau virtuel spoke choisi. Certaines implémentations peuvent avoir des considérations de sécurité ou de conformité qui limitent ou empêchent cela.

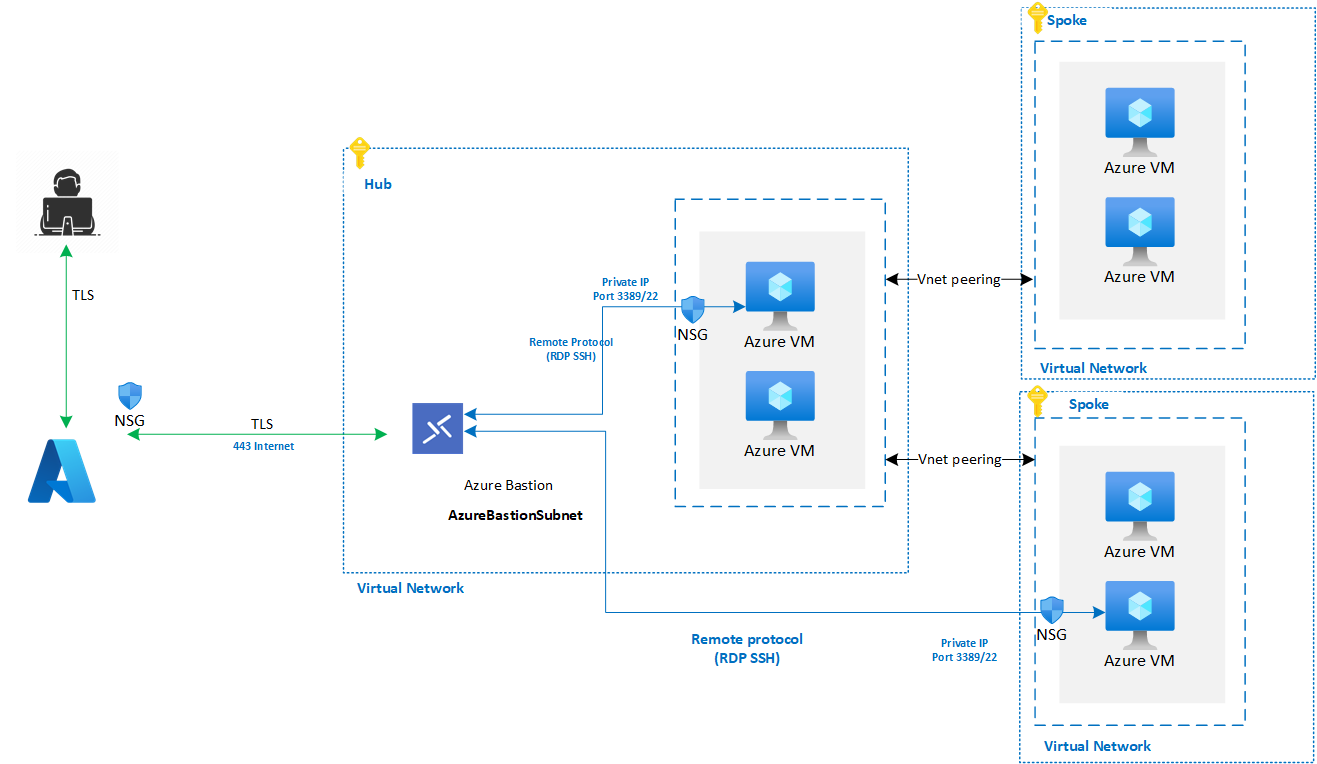

- Dans une topologie de réseau hub-and-spoke où un accès distant aux Machines Virtuelles sur Internet est requis :

- Un seul hôte Azure Bastion peut être déployé dans le réseau virtuel hub, qui peut fournir une connectivité aux machines virtuelles Azure sur des réseaux virtuels spoke via l’appairage de réseaux virtuels. Cette configuration réduit le nombre d’instances Azure Bastion à gérer dans votre environnement. Ce scénario nécessite que les utilisateurs qui se connectent à des machines virtuelles Windows et Linux via Azure Bastion aient un rôle de lecteur sur la ressource Azure Bastion et le réseau virtuel hub. Certaines implémentations peuvent avoir des considérations relatives à la sécurité ou à la conformité. Voir figure 2.

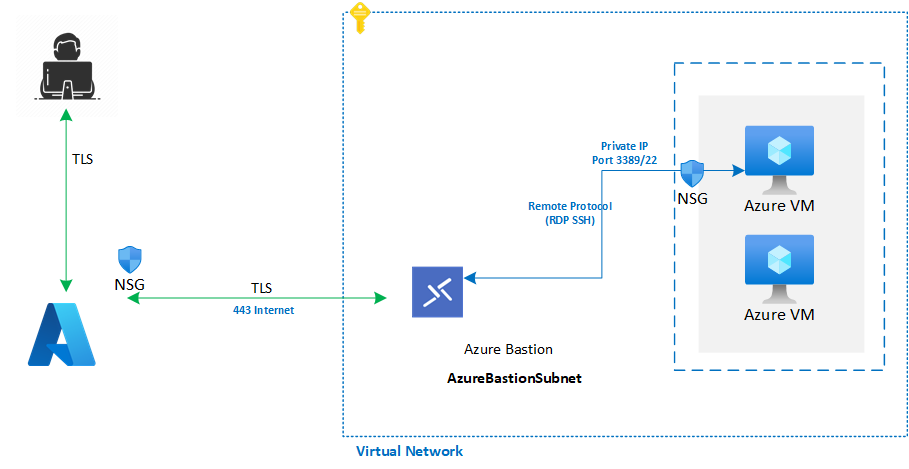

- Votre environnement peut ne pas autoriser les utilisateurs à accorder le rôle Lecteur du contrôle d’accès en fonction du rôle (RBAC) sur la ressource Azure Bastion et le réseau virtuel hub. Utilisez Azure Bastion De base ou Standard pour fournir une connectivité aux machines virtuelles au sein d’un réseau virtuel spoke. Déployez une instance Azure Bastion dédiée dans chaque réseau virtuel spoke qui nécessite un accès à distance. Voir figure 3.

- Configurez les règles de groupe de sécurité réseau pour protéger Azure Bastion et les machines virtuelles auxquelles il fournit une connectivité. Suivez les instructions d’Utiliser des machines virtuelles et des groupes de sécurité réseau dans Azure Bastion.

- Configurez les journaux de diagnostic Azure Bastion à envoyer à l’espace de travail Log Analytics central. Suivez les instructions fournies dans Activer et utiliser les journaux de ressources Azure Bastion.

- Vérifiez que les attributions de rôle RBAC requises sont effectuées pour les utilisateurs ou les groupes qui se connectent aux machines virtuelles via Azure Bastion sont en place.

- Si vous vous connectez à des machines virtuelles Linux via SSH, utilisez la fonctionnalité de connexion à l’aide d’une clé privée stockée dans Azure Key Vault.

- Déployez Azure Bastion et ExpressRoute ou l’accès VPN pour répondre à des besoins spécifiques, comme l’accès d’urgence en cas d’interruption de service.

- L’accès à distance aux machines virtuelles Windows et Linux via des adresses IP publiques directement attachées aux machines virtuelles est déconseillé. L’accès à distance ne doit jamais être déployé sans pare-feu et règles de groupe de sécurité réseau strictes.

Figure 1 : Topologie réseau Azure Virtual WAN.

Figure 2 : Topologie Azure hub-and-spoke.

Figure 3 : Topologie de réseau virtuel autonome Azure.