Correspondance des contrôles de sécurité avec les zones d’atterrissage Azure

De nombreuses organisations sont tenues respecter certaines réglementations sectorielles/régionales avant d’adopter ou d’intégrer les services cloud Azure. Ces réglementations de conformité sont respectivement identifiées par le domaine de conformité et les contrôles. Citons par exemple CMMC L3 AC 1.001, où AC correspond au domaine de contrôle d’accès (Access Control) et 1.001 représente un ID de contrôle dans le framework CMMC (Cybersecurity Maturity Model Certification). La meilleure pratique consiste à mettre en correspondance les contrôles de conformité requis avec Microsoft cloud security benchmark (MCSB) et à identifier l’ensemble personnalisé des contrôles qui ne sont pas couverts par MCSB.

En outre, MCSB fournit également la liste des GUID des stratégies intégrées et des initiatives de stratégie pour gérer les contrôles requis. Pour les contrôles qui ne sont pas couverts dans MCSB, l’aide sur le mappage des contrôles inclut un processus pas à pas sur la création de stratégies et d’initiatives.

Le fait de mettre en correspondance les contrôles requis avec Microsoft cloud security benchmark permet d’accélérer considérablement l’expérience d’intégration sécurisée d’Azure. Microsoft cloud security benchmark fournit un ensemble canonique de contrôles de sécurité techniques centrés sur le cloud, qui se base sur des frameworks de contrôle de conformité très répandus (par exemple NIST, CIS et PCI). Il existe déjà des initiatives intégrées de conformité réglementaire. Si un domaine de conformité spécifique vous intéresse, consultez Initiatives intégrées de conformité réglementaire.

Notes

La correspondance des contrôles entre Microsoft cloud security benchmark et les points de référence du secteur (par exemple CIS, NIST et PCI) indique uniquement qu’une fonctionnalité Azure spécifique peut être utilisée pour répondre en tout ou partie à une exigence de contrôle définie dans ces points de référence du secteur. Notez bien qu’une telle implémentation ne se traduit pas nécessairement par une conformité totale des contrôles correspondants dans ces points de référence.

Le diagramme suivant montre le flux du processus de mise en correspondance des contrôles :

Procédure de mise en correspondance des contrôles

- Identifiez les contrôles requis.

- Mapper les contrôles requis à Microsoft cloud security benchmark.

- 3. Identifier les contrôles non mis en correspondance avec Microsoft cloud security benchmark et les stratégies associées.

- Effectuez une évaluation au niveau de la plateforme et du service.

- Implémentez des garde-fous avec des initiatives de stratégie à l’aide d’outils de gestion des zones d’atterrissage Azure, d’outils natifs ou d’outils tiers.

Conseil

Consultez l’aide pour adapter l’architecture des zones d’atterrissage Azure à vos exigences de mise en correspondance des contrôles.

1. Identifier les contrôles requis

Recueillez toutes les listes existantes et requises de contrôles de conformité auprès de l’équipe de sécurité. Si la liste n’existe pas, saisissez les exigences de contrôle dans une feuille de calcul Excel. Utilisez le format ci-dessous pour créer cette liste. Celle-ci doit se composer des contrôles d’un ou de plusieurs frameworks de conformité. Utilisez le modèle de mappage des contrôles de sécurité pour capturer les contrôles requis et les frameworks associés.

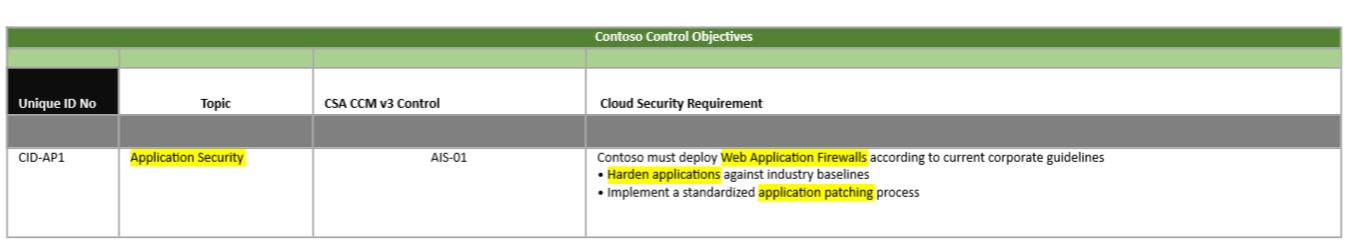

Exemple de liste de contrôles formalisée.

2. Mettre en correspondance les contrôles avec Microsoft cloud security benchmark et créer un ensemble de contrôles personnalisés

Pour chacun des contrôles que vous avez saisis, utilisez le titre, les catégories de domaine et l’aide ou la description appropriés afin d’identifier les contrôles associés. Harmonisez l’intention de chaque contrôle aussi étroitement que possible, et notez toute divergence ou lacune dans la feuille de calcul.

Vous pouvez également utiliser des frameworks communs mis en correspondance à la fois avec le point de référence de votre organisation et avec celui de Microsoft cloud security benchmark s’il en existe. Par exemple, si vos contrôles et ceux de Microsoft cloud security benchmark sont déjà associés à NIST 800-53 r4 ou à CIS 7.1, vous pouvez joindre les ensembles de données sur ce point de pivot. Les frameworks communs intermédiaires sont disponibles dans la section des ressources.

Exemple de correspondance des contrôles unique : les objectifs de contrôle de votre organisation

Le tableau ci-dessus montre l’un des objectifs de contrôle uniques avec des mots clés mis en surbrillance.

Dans cet exemple, la catégorisation existante d’un contrôle donné, « Application Security » (« Sécurité des applications ») permet de l’identifier comme contrôle lié à l’application. Le contenu du champ d’exigence consiste à implémenter des pare-feu d’applications et à renforcer et corriger les applications. Si l’on recherche une correspondance appropriée dans les contrôles et l’aide de Microsoft cloud security benchmark, il apparaît que de nombreux contrôles pourraient s’appliquer et concorder.

Pour vous permettre d’explorer rapidement une version donnée de Microsoft cloud security benchmark, des fichiers de téléchargement Excel sont fournis pour chaque version. Il est possible d’effectuer une recherche par ID de contrôle ou avec une partie du texte de la description. À cette étape, le processus identifie et met en correspondance les contrôles couverts par Microsoft cloud security benchmark.

3. Identifier les contrôles non mis en correspondance avec Microsoft cloud security benchmark et les stratégies associées

Tous les contrôles pour lesquels il a été identifié qu’une mise en correspondance directe ne sera pas forcément possible doivent être marqués comme requérant une atténuation de l’automatisation. Il convient par ailleurs de développer une stratégie personnalisée ou un script d’automatisation dans le processus d’implémentation des garde-fous.

Conseil

AzAdvertizer est un outil piloté par la communauté et approuvé par le Cloud Adoption Framework. Il peut vous aider à découvrir les stratégies intégrées, issues des zones d’atterrissage Azure ou du référentiel Azure Policy de la communauté, en un seul et même endroit.

4. Effectuer une évaluation au niveau de la plateforme et du service

Une fois que vous avez clairement mis en correspondance vos contrôles et objectifs avec Microsoft cloud security benchmark et recueilli les renseignements nécessaires sur la responsabilité, l’aide et le monitoring, le bureau de sécurité informatique ou l’organisation de soutien doit examiner toutes les informations fournies dans le cadre d’une évaluation officielle de la plateforme.

Cette évaluation de la plateforme permet de déterminer si Microsoft cloud security benchmark respecte le seuil minimal d’utilisation et peut répondre à toutes les exigences de sécurité et de conformité imposées par les réglementations.

Dans le cas où des lacunes sont identifiées, vous pouvez malgré tout utiliser Microsoft cloud security benchmark. Cependant, il se révélera peut-être nécessaire de développer des contrôles d’atténuation jusqu’à ce que ces lacunes soient comblées et que le point de référence puisse publier des mises à jour pour les résoudre. En outre, vous pouvez mettre en correspondance les contrôles personnalisés en créant une définition de stratégie et en les ajoutant éventuellement à une définition d’initiative.

Listes de contrôle pour approbation

L’équipe de sécurité a approuvé l’utilisation de la plateforme Azure.

Vous devez joindre une base de référence de service Microsoft cloud security benchmark individuelle au format Excel aux mises en correspondance des contrôles au niveau de la plateforme précédemment effectuées.

- Ajoutez des colonnes pour adapter l’évaluation (couverture, mise en œuvre, effets autorisés, etc.).

Effectuez une analyse ligne par ligne du modèle d’évaluation de la base de référence de service résultante :

Pour chaque objectif de contrôle, indiquez les informations suivantes :

- S’il peut être satisfait par le service ou un risque

- La valeur de risque, le cas échéant

- L’état de révision de cet élément de ligne

- Les contrôles d’atténuation nécessaires, le cas échéant

- Quelle stratégie Azure Policy peut mettre en œuvre le contrôle ou en effectuer le monitoring

Là où il existe des lacunes dans le monitoring ou la mise en œuvre du service et du contrôle, procédez comme suit :

- Rendez compte à l’équipe Microsoft cloud security benchmark pour combler les lacunes dans le contenu, le monitoring ou la mise en œuvre.

Pour tous les domaines qui ne répondent pas à vos exigences, notez le risque encouru si vous choisissez d’exempter l’exigence concernée, ainsi que l’impact potentiel. Indiquez également s’il est acceptable d’approuver le domaine ou si la lacune provoque un blocage.

L’état du service est déterminé ainsi :

- Soit le service répond à toutes les exigences, ou le risque est acceptable : le service est placé sur une liste d’autorisation qui servira une fois les garde-fous en place.

- Soit les lacunes du service sont trop importantes, ou le risque est trop élevé : le service est placé sur une liste de refus. Il ne sera pas utilisable tant que les lacunes n’auront pas été comblées par Microsoft.

Entrées au niveau de la plateforme

- Modèle d’évaluation du service (Excel)

- Objectifs de contrôle pour le mappage Microsoft cloud security benchmark

- Service cible

Sorties au niveau de la plateforme

- Évaluation du service effectuée (Excel)

- Atténuation des contrôles

- Lacunes

- Approbation ou non-approbation de l’utilisation du service

Une fois que votre équipe de sécurité ou d’audit interne a confirmé que la plateforme et les principaux services répondent à leurs besoins, vous devez implémenter le monitoring et les garde-fous appropriés qui ont été convenus. Si, pendant le processus de mise en correspondance et d’évaluation, des contrôles d’atténuation s’étendent au-delà de Microsoft cloud security benchmark, il convient d’implémenter des contrôles intégrés ou une stratégie Azure Policy à l’aide de définitions de stratégie, en les ajoutant éventuellement à une définition d’initiative.

Liste de contrôle au niveau du service

- Résumez les stratégies identifiées comme requises en sortie de l’évaluation de la plateforme et du service.

- Développez toutes les définitions de stratégie personnalisées nécessaires pour prendre en charge l’atténuation des contrôles et des lacunes.

- Créez une initiative de stratégie personnalisée.

- Attribuez l’initiative de stratégie à l’aide d’outils de gestion des zones d’atterrissage Azure, d’outils natifs ou d’outils tiers.

Entrées au niveau du service

- Évaluation du service effectuée (Excel)

Sorties au niveau du service

- Initiative de stratégie personnalisée

5. Implémenter des garde-fous à l’aide d’une zone d’atterrissage Azure ou d’outils natifs

Les sections suivantes décrivent le processus d’identification, de mise en correspondance et d’implémentation des contrôles liés à la conformité réglementaire dans le cadre du déploiement de zones d’atterrissage Azure. Le déploiement couvre les stratégies alignées avec Microsoft cloud security benchmark pour les contrôles de sécurité au niveau de la plateforme.

Conseil

Dans le cadre des accélérateurs de zones d’atterrissage Azure (Portail, Bicep et Terraform), l’initiative de stratégie Microsoft cloud security benchmark est attribuée par défaut au groupe d’administration racine intermédiaire.

Pour plus d’informations, consultez Stratégies attribuées dans le cadre d’un déploiement d’accélérateur de zone d’atterrissage Azure.

Aide à la stratégie d’implémentation

Selon vos objectifs de contrôle, vous devrez peut-être créer des définitions de stratégie personnalisées, des définitions d’initiative de stratégie et des attributions de stratégies.

Consultez l’aide suivante pour chaque option d’implémentation d’accélérateur.

Portail des accélérateurs de zones d’atterrissage Azure

Lorsque vous utilisez l’expérience basée sur le portail des zones d’atterrissage Azure, consultez les ressources suivantes :

- Créer des stratégies de sécurité personnalisées dans Microsoft Defender pour le cloud

- Tutoriel : Créer une définition de stratégie personnalisée

- Attribution d’initiatives Azure Policy ou d’initiatives de stratégie

Azure Resource Manager avec AzOps

Lorsque vous utilisez les modèles Resource Manager avec l’accélérateur AzOps, consultez l’article de déploiement pour savoir comment exploiter la plateforme Azure à l’aide de l’infrastructure en tant que code.

- Ajout de définitions et d’initiatives Azure Policy personnalisées

- Attribution de stratégies Azure Policy

Module Terraform

Lorsque vous utilisez le module Terraform de zones d’atterrissage Azure, consultez le wiki du référentiel pour obtenir de l’aide sur la gestion des définitions et attributions de stratégies supplémentaires.

- Ajout de définitions et d’attributions Azure Policy personnalisées

- Attribution d’une stratégie Azure Policy intégré

- Développement de définitions d’archétype intégrées

Bicep

Lorsque vous utilisez l’implémentation Bicep des zones d’atterrissage Azure, découvrez comment créer vos propres définitions et attributions de stratégies.

Implémentation de stratégies personnalisées hors mise en œuvre de zones d’atterrissage Azure

Portail Azure

Lorsque vous utilisez le Portail Azure, consultez les articles suivants.

- Créer des stratégies de sécurité personnalisées dans Microsoft Defender pour le cloud

- Créer une définition de stratégie personnalisée

- Créer et gérer des stratégies pour assurer la conformité

- Attribution d’initiatives de stratégie

Modèles Microsoft Azure Resource Manager

Lorsque vous utilisez les modèles Resource Manager, consultez les articles suivants.

- Créer une définition de stratégie personnalisée

- Attribution d’initiatives de stratégie

- Créer une affectation de stratégie pour identifier des ressources non conformes à l’aide d’un modèle ARM

- Informations de référence sur le modèle de définition de stratégie Bicep et Resource Manager

- Informations de référence sur le modèle (d’initiative) d’ensemble Bicep et Resource Manager

- Informations de référence sur le modèle d’attribution de stratégies Bicep et Resource Manager

Terraform

Lorsque vous utilisez Terraform, consultez les articles suivants.

- Ajout de définitions et d’initiatives Azure Policy personnalisées

- Ajout de définitions d’ensembles de stratégies Azure Policy

- Attribution d’une stratégie de groupe d’administration

- Attribution d’une initiative de stratégie ou d’une initiative Azure Policy

Bicep

Lorsque vous utilisez les modèles Bicep, consultez les articles suivants.

- Démarrage rapide : Créer une attribution de stratégie pour identifier des ressources non conformes à l'aide d'un fichier Bicep

- Informations de référence sur le modèle de définition de stratégie Bicep et Resource Manager

- Informations de référence sur le modèle (d’initiative) d’ensemble de stratégies Bicep et Resource Manager

- Informations de référence sur le modèle d’attribution de stratégies Bicep et Resource Manager

Aide à l’utilisation de Microsoft Defender pour le cloud

Microsoft Defender pour le cloud compare continuellement la configuration de vos ressources aux exigences des normes, réglementations et points de référence du secteur. Le tableau de bord de conformité réglementaire fournit des informations sur votre posture de conformité. Découvrez comment améliorer votre conformité réglementaire.

Forum aux questions

Nous utilisons un framework non mis en correspondance avec Microsoft cloud security benchmark, comment intégrer quand même nos objectifs de contrôle ?

Une correspondance Microsoft cloud security benchmark est fournie avec de nombreux frameworks industriels parmi les plus demandés. Toutefois, pour les contrôles qui ne sont actuellement pas couverts, un exercice de mise en correspondance manuelle est nécessaire. Dans ce cas, consultez notre procédure de mise en correspondance manuelle des contrôles.

[Exemple] Nous devons nous mettre en conformité avec le framework Canada Federal Protected B (PBMM), mais Microsoft cloud security benchmark ne comporte pas encore de correspondance avec PBMM. Pour pallier cette lacune, un framework partagé (par exemple NIST SP 800-53 R4) mis en correspondance avec PBMM et Microsoft cloud security benchmark v2 est disponible. Ce framework commun vous permet de comprendre les recommandations et l’aide que vous devez suivre dans Azure pour respecter le framework souhaité.

Nos objectifs de contrôle ne sont pas couverts par les contrôles Microsoft cloud security benchmark, comment les débloquer de l’intégration ?

Microsoft cloud security benchmark est axé sur les contrôles techniques Azure. Les zones d’objectifs entourant des éléments non techniques (par exemple la formation) ou des éléments qui ne concernent pas directement la sécurité technique (par exemple la sécurité du centre de données) sont omis par conception. Ces éléments peuvent être marqués comme relevant de la responsabilité de Microsoft. Il est possible de fournir des preuves de conformité à partir du contenu de Microsoft cloud security benchmark ou des rapports d’audit Microsoft. Si vous constatez que l’objectif constitue vraiment un contrôle technique, créez un contrôle d’atténuation en plus de la base du suivi, puis envoyez une demande à MCSBteam@microsoft.com pour résoudre les contrôles manquants dans les versions ultérieures.

Ressources

Portail d’approbation de services

Vue d’ensemble de la sécurité du centre de données

Vue d’ensemble des services financiers

Vue d’ensemble de l’analyse de risque des institutions financières