Groupes d’administration

Utilisez des groupes d’administration pour organiser et régir vos abonnements Azure. Au fur et à mesure que le nombre de vos abonnements augmente, les groupes d’administration fournissent une structure essentielle à votre environnement Azure et facilitent la gestion de vos abonnements. Utilisez les conseils suivants pour établir une hiérarchie efficace des groupes d’administration et organiser vos abonnements selon les meilleures pratiques.

Considérations relatives à la conception des groupes d’administration

Les structures de groupe d’administration dans un locataire Microsoft Entra prennent en charge le mappage organisationnel. Considérez soigneusement votre structure de groupe d’administration lorsque votre organisation planifie son adoption d’Azure à grande échelle.

Déterminez comment votre organisation distingue les services que des équipes spécifiques possèdent ou exploitent.

Déterminez si vous avez des fonctions spécifiques que vous devez séparer pour des raisons telles que les exigences commerciales, les exigences opérationnelles, les exigences réglementaires, la résidence des données, la sécurité des données ou la conformité à la souveraineté des données.

Utilisez des groupes d’administration pour agréger des affectations de stratégie et d’initiative via Azure Policy.

Activez l’autorisation de contrôle d’accès en fonction du rôle (RBAC) Azure pour les opérations du groupe d’administration afin de remplacer l’autorisation par défaut. Par défaut, tout principal, comme un principal d’utilisateur ou un principal de service, au sein d’un locataire Microsoft Entra peut créer de nouveaux groupes d’administration. Pour plus d’informations, consultez Comment protéger votre hiérarchie de ressources.

Prenez également en considération les facteurs suivants :

Une arborescence de groupes d’administration peut prendre en charge jusqu’à six niveaux de profondeur. Cette limite n’inclut ni le niveau racine ni le niveau d’abonnement du locataire.

Par défaut, tous les nouveaux abonnements sont placés sous le groupe d’administration racine des abonnés.

Pour plus d’informations, consultez Groupes d’administration.

Recommandations pour les groupes d’administration

Conservez la hiérarchie de groupe d’administration raisonnablement plate, idéalement avec un maximum de trois à quatre niveaux. Cette restriction a pour effet de réduire la charge et la complexité de l’administration.

Ne dupliquez pas votre structure organisationnelle dans une hiérarchie de groupes d’administration profondément imbriquée. Utilisez les groupes d’administration à des fins d’affectation de stratégie plutôt que de facturation. Pour cette approche, utilisez les groupes d’administration pour leur rôle prévu dans l’architecture conceptuelle de la zone d’atterrissage Azure. Cette architecture fournit des stratégies Azure pour les charges de travail qui requièrent le même type de sécurité et de conformité au niveau du même groupe d’administration.

Créez des groupes d’administration sous votre groupe d’administration de niveau racine pour représenter les types de charges de travail que vous hébergerez. Ces groupes sont basés sur la sécurité, la conformité, la connectivité et les besoins en fonctionnalités des charges de travail. Avec cette structure de regroupement, vous pouvez appliquer un ensemble de stratégies Azure au niveau du groupe d’administration. Utilisez cette structure de regroupement pour toutes les charges de travail qui requièrent les mêmes paramètres de sécurité, de conformité, de connectivité et de fonctionnalité.

Utilisez des balises de ressources pour interroger et naviguer horizontalement dans la hiérarchie des groupes d’administration. Vous pouvez utiliser Azure Policy pour appliquer ou ajouter des balises de ressources. Vous pouvez ensuite regrouper des ressources pour les besoins de recherche sans avoir à utiliser une hiérarchie de groupe d’administration complexe.

Créez un groupe d’administration de bac à sable de niveau supérieur pour pouvoir expérimenter immédiatement les ressources avant de les transférer dans des environnements de production. Le bac à sable (sandbox) fournit une isolation de vos environnements de développement, de test et de production.

Créez un groupe d’administration de plateforme sous le groupe d’administration racine pour prendre en charge les stratégies de plateforme communes et les attributions de rôles Azure. Cette structure de regroupement garantit que vous pouvez appliquer diverses stratégies aux abonnements de votre fondation Azure. Cette approche permet également de centraliser la facturation des ressources communes dans un seul ensemble d’abonnements de base.

Limitez le nombre d’affectations Azure Policy au niveau de l’étendue du groupe d’administration racine. Cette limitation minimise le débogage des stratégies héritées dans les groupes d’administration de niveau inférieur.

Utilisez des stratégies pour appliquer les exigences de conformité au niveau du groupe d’administration ou de l’abonnement pour obtenir une gouvernance basée sur des stratégies.

Assurez-vous que seuls les utilisateurs privilégiés peuvent exécuter des groupes d’administration dans le locataire. Activez l’autorisation Azure RBAC dans les paramètres de hiérarchie des groupes d’administration pour affiner les privilèges de l’utilisateur. Par défaut, tous les utilisateurs peuvent créer leurs propres groupes d’administration sous le groupe d’administration racine.

Configurez un groupe d’administration dédié par défaut pour les nouveaux abonnements. Ce groupe garantit qu’aucun abonnement ne passe sous le groupe d’administration racine. Ce groupe est particulièrement important si les utilisateurs bénéficient d’avantages et d’abonnements au Microsoft Developer Network (MSDN) ou à Visual Studio. Un groupe d’administration de bac à sable est un bon candidat pour ce type de groupe d’administration. Pour plus d’informations, consultez Définir un groupe d’administration par défaut.

Ne créez pas de groupes d’administration pour les environnements de production, de test et de développement. Si nécessaire, séparez ces groupes en différents abonnements dans le même groupe d’administration. Pour plus d’informations, consultez l’article suivant :

Nous vous avons recommandé d’utiliser la structure standard des groupes d’administration de la zone d’atterrissage Azure pour les déploiements multirégionaux. Ne créez pas de groupes d’administration uniquement pour modéliser différentes régions Azure. Ne modifiez pas ou n’étendez pas votre structure de groupe d’administration en fonction de la région ou de l’utilisation multirégionale.

Si vous avez des exigences réglementaires basées sur l’emplacement, telles que la résidence des données, la sécurité des données ou la souveraineté des données, vous devez créer une structure de groupe d’administration basée sur l’emplacement. Vous pouvez implémenter cette structure à différents niveaux. Pour plus d’informations, consultez Modifier l’architecture d’une zone d’atterrissage Azure.

Groupes d’administration dans l’accélérateur de zone d’atterrissage Azure et le référentiel ALZ-Bicep

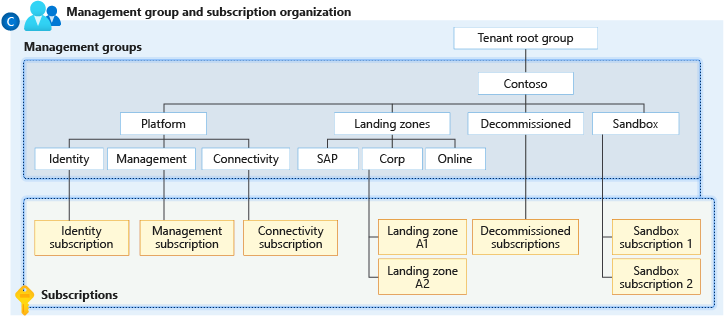

L’exemple suivant présente la structure d’un groupe d’administration. Les groupes d’administration dans cet exemple se trouvent dans l’accélérateur de zone d’atterrissage Azure et le module de groupes d’administration du référentiel ALZ-Bicep.

Remarque

Vous pouvez modifier la hiérarchie des groupes d’administration dans le module bicep de la zone d’atterrissage Azure en modifiant managementGroups.bicep.

| Groupe d’administration | Description |

|---|---|

| Groupe d’administration racine intermédiaire | Ce groupe d’administration se trouve directement sous le groupe racine du locataire. L’organisation fournit à ce groupe d’administration un préfixe pour ne pas avoir à utiliser le groupe racine. L’organisation peut déplacer les abonnements Azure existants dans la hiérarchie. Cette approche permet également de mettre en place des scénarios futurs. Ce groupe d’administration est un parent de tous les autres groupes d’administration créés par l’accélérateur de zone d’atterrissage Azure. |

| Plateforme | Ce groupe d’administration contient tous les groupes d’administration de la plateforme, comme la gestion, la connectivité et l’identité. |

| Gestion | Ce groupe d’administration contient un abonnement dédié à la gestion, à la surveillance et à la sécurité. Cet abonnement héberge un espace de travail de journaux Azure Monitor, y compris les solutions associées et un compte Azure Automation. |

| Connectivité | Ce groupe d’administration contient un abonnement dédié pour la connectivité. Cet abonnement héberge les ressources de mise en réseau Azure, comme Azure Virtual WAN, le pare-feu Azure et les zones privées Azure DNS, dont la plateforme a besoin. Vous pouvez utiliser divers groupes de ressources pour contenir des ressources, telles que des réseaux virtuels, des instances de pare-feu et des passerelles de réseau virtuel, qui sont déployées dans différentes régions. Certains déploiements importants peuvent être soumis à des restrictions de quotas d’abonnement pour les ressources de connectivité. Vous pouvez créer des abonnements dédiés dans chaque région pour leurs ressources de connectivité. |

| Identité | Ce groupe d’administration contient un abonnement dédié à l’identité. Cet abonnement est un espace réservé pour les machines virtuelles Active Directory Domain Services (AD DS) ou Microsoft Entra Domain Services. Vous pouvez utiliser divers groupes de ressources pour contenir des ressources, telles que des réseaux virtuels et des machines virtuelles, qui sont déployées dans différentes régions. L’abonnement active également AuthN ou AuthZ pour les charges de travail dans les zones d’atterrissage. Affectez des stratégies Azure spécifiques pour renforcer la sécurité et gérer les ressources dans l’abonnement d’identité. Certains déploiements importants peuvent être soumis à des restrictions de quotas d’abonnement pour les ressources de connectivité. Vous pouvez créer des abonnements dédiés dans chaque région pour leurs ressources de connectivité. |

| Zones d’atterrissage | Le groupe d’administration parent qui contient tous les groupes d’administration enfants de la zone d’atterrissage. Il dispose de stratégies Azure Policy agnostiques à la charge de travail, attribuées pour garantir la sécurité et la conformité des charges de travail. |

| En ligne | Le groupe d’administration dédié pour les zones d’atterrissage en ligne. Ce groupe concerne les charges de travail qui peuvent nécessiter une connectivité directe Internet entrante ou sortante ou pour les charges de travail qui ne nécessitent pas de réseau virtuel. |

| Corp | Le groupe d’administration dédié pour les zones d’atterrissage de l’entreprise. Ce groupe concerne les charges de travail qui nécessitent une connectivité ou une connectivité hybride avec le réseau d’entreprise via le Hub dans l’abonnement de connectivité. |

| Bacs à sable | Le groupe d’administration dédié aux abonnements. Une organisation utilise des bacs à sable pour les tests et l’exploration. Ces abonnements sont isolés de manière sécurisée des zones d’atterrissage de l’entreprise et en ligne. Les bacs à sable disposent également d’un ensemble de stratégies moins restrictif affecté pour activer les tests, l’exploration et la configuration des services Azure. |

| Retiré | Le groupe d’administration dédié aux zones d’atterrissage annulées. Vous déplacez les zones d’atterrissage annulées vers ce groupe d’administration, puis Azure les supprime au bout de 30 à 60 jours. |

Remarque

Pour de nombreuses organisations, les groupes d’administration Corp et Online par défaut fournissent un point de départ idéal.

Certaines organisations ont besoin d’ajouter plus de groupes d’administration.

Si vous voulez modifier la hiérarchie des groupes d’administration, consultez Adapter l’architecture de la zone d’atterrissage Azure pour répondre aux exigences.

Autorisations pour l’accélérateur de zone d’accueil Azure

L’accélérateur de zone d’atterrissage Azure :

Requiert un nom de principal du service (SPN) dédié pour exécuter les opérations du groupe d’administration, de gestion des abonnements et d’attributions de rôles. Utilisez un SPN pour réduire le nombre d’utilisateurs disposant de droits élevés et suivez les recommandations de moindre privilège.

Requiert le rôle Administrateur de l’accès utilisateur au niveau de l’étendue du groupe d’administration racine pour accorder au SPN l’accès au niveau racine. Une fois que le SPN dispose d’autorisations, vous pouvez supprimer en toute sécurité le rôle d’administrateur de l’accès utilisateur. Cette approche garantit que seul le SPN est connecté au rôle d’administrateur de l’accès utilisateur.

Nécessite le rôle Contributeur pour le SPN mentionné ci-dessus à l’étendue du groupe d’administration racine, qui autorise les opérations au niveau du locataire. Ce niveau d’autorisation garantit que vous pouvez utiliser le SPN pour déployer et gérer des ressources sur n’importe quel abonnement au sein de votre organisation.

Étape suivante

Découvrez comment utiliser les abonnements lorsque vous planifiez une adoption à grande échelle d’Azure.