Gestion des identités et des accès pour Kubernetes avec Azure Arc

Kubernetes avec Azure Arc prend en charge les environnements locaux et d’autres environnements cloud intégrés à différents systèmes de gestion des identités et des accès. En plus du contrôle d’accès en fonction du rôle de cluster Kubernetes (RBAC) existant, Kubernetes avec Azure Arc prend en charge Azure RBAC pour unifier la gestion des accès sur les clusters Kubernetes et réduire la surcharge opérationnelle.

Les modèles RBAC combinés que votre organisation doit utiliser dépendent des besoins de votre organisation. Quelques exemples :

- Intégrer un cluster Kubernetes à Azure Arc

- Gérer un cluster Kubernetes avec Azure Arc

- Installer des extensions de cluster Azure Arc

- Exécuter des applications sur un cluster Kubernetes avec Arc

- Utiliser Azure RBAC pour accéder aux ressources Azure

La compréhension des besoins de votre organisation et des fonctionnalités de Kubernetes avec Azure Arc vous permet de choisir les meilleurs modèles RBAC en fonction de vos exigences spécifiques en matière d’infrastructure, de sécurité et de gouvernance lors de la création d’un cluster Kubernetes avec Arc.

Cet article décrit l’architecture de gestion des identités et des accès Kubernetes avec Azure Arc, les considérations et les recommandations relatives à la conception, et les contrôles d’accès en fonction du rôle pour différents scénarios.

Architecture

Pour concevoir une architecture adaptée à votre organisation, vous devez comprendre les modes de connectivité Kubernetes avec Arc. Azure RBAC est uniquement pris en charge en mode entièrement connecté, et non en mode semi-connecté.

RBAC Azure sur Kubernetes avec Azure Arc

Le diagramme suivant présente différents composants Kubernetes avec Azure Arc et leur interaction lorsque Azure RBAC est utilisé pour gérer un cluster Kubernetes.

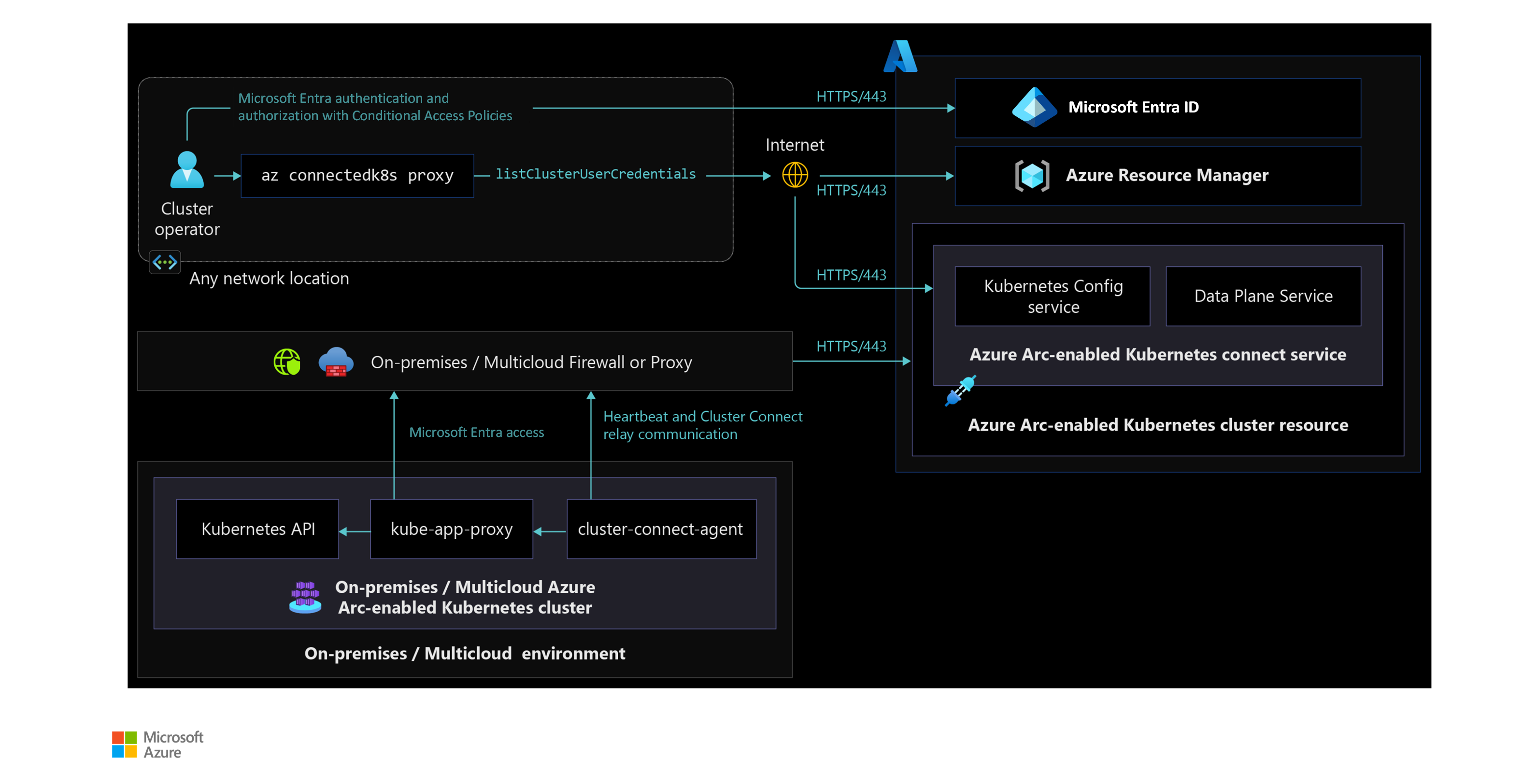

Accéder en toute sécurité et partout au cluster Kubernetes avec Azure Arc

Le diagramme suivant présente l’accès au cluster Kubernetes avec Azure Arc à partir de n’importe quel emplacement, ainsi que l’interaction des composants pour gérer les clusters à l’aide du contrôle d’accès en fonction du rôle (RBAC) Azure.

Remarques relatives à la conception

Examinez la zone de conception de gestion des identités et des accès des zones d’atterrissage Azure afin d’évaluer l’effet de Kubernetes avec Azure Arc sur votre modèle d’identité et d’accès global.

Pour l’intégration du cluster Kubernetes :

- Optez pour un utilisateur Microsoft Entra (pour l’intégration manuelle d’un unique cluster) ou un principal de service (pour l’intégration sans script et avec administration à distance de plusieurs clusters) pour l’intégration de clusters Kubernetes à Azure Arc individuellement ou à grande échelle. Pour plus d’informations sur l’implémentation, consultez la zone de conception critique des disciplines d’automatisation.

- L’identité de l’entité d’intégration requiert un élément ClusterRoleBinding administrateur de cluster sur le cluster. Optez pour un utilisateur à partir de votre fournisseur d’identité cloud local ou d’un autre fournisseur d’identité cloud ou un compte de service Kubernetes avec un rôle d’administrateur de cluster.

Pour la gestion de cluster Kubernetes :

- Kubernetes avec Azure Arc fournissant l’authentification Microsoft Entra et le contrôle d’accès en fonction du rôle Azure aux environnements Kubernetes locaux ou cloud, vous devez choisir entre la gestion des accès Kubernetes existante et azure RBAC, selon les exigences de sécurité et de gouvernance de votre organisation.

- Déterminez si la connexion du cluster Kubernetes avec Azure Arc vous offre la souplesse de gérer le cluster Kubernetes sans ouvrir de ports de pare-feu entrants pour vos réseau locaux et cloud.

- Déterminez si Azure RBAC est le bon choix en présence de nombreux clusters Kubernetes s’exécutant dans des environnements locaux et cloud, et s’il vous faut simplifier l’administration de tous les clusters Kubernetes.

Recommandations de conception

Pour l’intégration du cluster Kubernetes :

- Utilisez les groupes de sécurité Microsoft Entra pour accorder des rôles RBAC de cluster Kubernetes avec Azure Arc à des fins d’intégration et de gestion des clusters Kubernetes avec Azure Arc.

Pour la gestion de cluster Kubernetes :

Si vos identités locales sont synchronisées avec Microsoft Entra ID, optez pour les mêmes identités lors de l’utilisation d’Azure RBAC à des fins de gestion des clusters.

Simplifiez votre gestion des accès en créant des groupes de sécurité et en les mappant aux rôles Azure RBAC pris en charge par Kubernetes avec Azure Arc. Attribuez des autorisations à ces groupes de sécurité au niveau du groupe de ressources ou de l’abonnement en fonction de vos exigences d’organisation des ressources et de gouvernance. Pour plus d’informations, consultez la Zone de conception critique d’organisation des ressources.

Notes

Kubernetes avec Azure Arc ne prend pas en charge les utilisateurs présentant plus de 200 appartenances à un groupe de sécurité, ce qui se traduit par une erreur d’authentification.

Évitez l’attribution directe d’utilisateurs aux rôles Azure RBAC, car il est difficile de régir la gestion des accès.

Décentralisez et déléguez la responsabilité de gestion des accès et les attributions d’audit en affectant des propriétaires de groupes de sécurité.

Activez les révisions d’accès périodiques dans Microsoft Entra ID pour supprimer les utilisateurs qui n’ont plus besoin d’accéder aux clusters Kubernetes.

Créez des stratégies d’accès conditionnel lors de l’utilisation d’Azure RBAC pour gérer les clusters et appliquer différentes conditions afin de répondre aux stratégies de sécurité et de gouvernance.

Contrôles de l’accès en fonction du rôle

Kubernetes avec Azure Arc gère les clusters Kubernetes à l’aide d’Azure RBAC et prend en charge les rôles suivants à des fins d’intégration des clusters Kubernetes à Azure Arc.

| Rôle | Description |

|---|---|

| Rôle d’utilisateur de cluster Kubernetes avec Azure Arc | Vous permet d’extraire le fichier kubeconfig basé sur la connexion de cluster pour gérer des clusters partout. |

| Azure Arc Kubernetes Admin | Gérez toutes les ressources sous cluster/espace de noms, à l’exception de la mise à jour ou de la suppression de quotas de ressources et d’espaces de noms. |

| Azure Arc Kubernetes Cluster Admin | Gérez toutes les ressources du cluster. |

| Azure Arc Kubernetes Viewer | Affichez toutes les ressources dans le cluster/l’espace de noms, à l’exception des secrets. |

| Azure Arc Kubernetes Writer | Vous permet de mettre à jour tout ce qui se trouve dans le cluster/espace de noms, à l'exception des rôles (de cluster) et des liaisons de rôles (de cluster). |

| Cluster Kubernetes – Intégration Azure Arc | La définition de rôle vous permet d’autoriser tout utilisateur/service à créer une des ressources de clusters connectés. |

Étapes suivantes

Pour plus d’informations sur votre parcours cloud hybride et multicloud, consultez les articles suivants :

- Passez en revue les prérequis pour Kubernetes avec Azure Arc.

- Passez en revue les distributions Kubernetes validées pour Kubernetes avec Azure Arc.

- Passez en revue Gérer des environnements hybrides et multiclouds.

- Passez en revue les stratégies d’accès conditionnel courantes à appliquer lors de l’utilisation du cluster Kubernetes avec Azure Arc pour Azure RBAC.

- L’organisation des ressources peut vous aider à planifier et appliquer la gouvernance et la sécurité à l’aide d’Azure RBAC.

- Découvrez comment Intégrer Microsoft Entra ID à des clusters Kubernetes avec Azure Arc.

- Découvrez comment Accéder à votre cluster de manière sécurisée où que vous soyez en utilisant Connexion au cluster.

- Passez en revue les Zones d’atterrissage Azure - Zone de conception de gestion des identités et des accès Azure.

- Passez en revue la méthodologie Cloud Adoption Framework - Contrôle des accès.

- Découvrez des scénarios automatisés de Kubernetes avec Azure Arc avec le démarrage rapide Azure Arc Jumpstart.

- En savoir plus sur Azure Arc via le Parcours d’apprentissage Azure Arc.

- Consultez les Questions fréquentes (FAQ) sur Azure Arc pour trouver des réponses aux questions les plus courantes.