Rotation et révocation d’une clé gérée par le client

Cet article est la troisième partie d’une série de tutoriels en quatre parties. La première partie fournit une vue d’ensemble des clés gérées par le client, de leurs caractéristiques et des points à prendre en considération avant d’en activer une dans votre registre. La deuxième partie explique comment activer une clé gérée par le client à l’aide de l’interface Azure CLI, du portail Azure ou d’un modèle Azure Resource Manager. Cet article vous guide tout au long de la permutation, de la mise à jour et de la révocation d’une clé gérée par le client.

Faire pivoter une clé gérée par le client

Pour faire pivoter une clé, vous pouvez soit mettre à jour la version de la clé dans Azure Key Vault, soit créer une nouvelle clé. Lors de la permutation de la clé, vous pouvez spécifier la même identité que celle que vous avez utilisée pour créer le registre.

Vous pouvez éventuellement :

- Configurer une nouvelle identité affectée par l'utilisateur pour accéder à la clé.

- Activez et spécifiez l’identité du registre, attribuée par le système.

Notes

Pour activer l’identité affectée par le système du registre dans le portail, sélectionnez Paramètres>Identité et définissez le statut de l’identité affectée par le système surActivé.

Vérifiez que l’accès au coffre de clés requis est défini pour l’identité que vous configurez pour l’accès à la clé.

Créer ou mettre à jour la version de la clé à l’aide de l’interface Azure CLI

Pour créer une version de clé, exécutez la commande az keyvault key create :

# Create new version of existing key

az keyvault key create \

--name <key-name> \

--vault-name <key-vault-name>

Si vous configurez le registre pour détecter les mises à jour de version de clé, la clé gérée par le client est automatiquement mise à jour dans un délai d’une heure.

Si vous avez configuré le registre de façon à exiger une mise à jour manuelle pour une nouvelle version de la clé, exécutez la commande az acr encryption rotate-key. Passez l’ID de la nouvelle clé et l’identité que vous voulez configurer.

Conseil

Quand vous exécutez az-acr-encryption-rotate-key, vous pouvez passer un ID de clé versionné ou un ID de clé non versionné. Si vous utilisez un ID de clé non versionné, le registre est alors configuré pour détecter automatiquement les mises à jour de version de clé ultérieures.

Pour mettre à jour manuellement une version de clé gérée par le client, vous avez trois options :

- Faites pivoter la clé et utiliser l’ID client d’une identité managée.

Si vous utilisez la clé d’un autre coffre, vérifiez que identity a les autorisations get, wrap et unwrap sur ce coffre.

az acr encryption rotate-key \

--name <registry-name> \

--key-encryption-key <new-key-id> \

--identity <client ID of a managed identity>

- Permuter la clé et utiliser une identité affectée par l’utilisateur.

Avant d’utiliser l’identité affectée par l’utilisateur, vérifiez que les autorisations get, wrap et unwrap lui sont attribuées.

az acr encryption rotate-key \

--name <registry-name> \

--key-encryption-key <new-key-id> \

--identity <id of user assigned identity>

- Permutez la clé et utilisez une identité affectée par le système.

Avant d’utiliser l’identité affectée par le système, vérifiez que les autorisations get, wrap et unwrap lui sont attribuées.

az acr encryption rotate-key \

--name <registry-name> \

--key-encryption-key <new-key-id> \

--identity [system]

Créer ou mettre à jour la version de la clé à l’aide du portail Azure

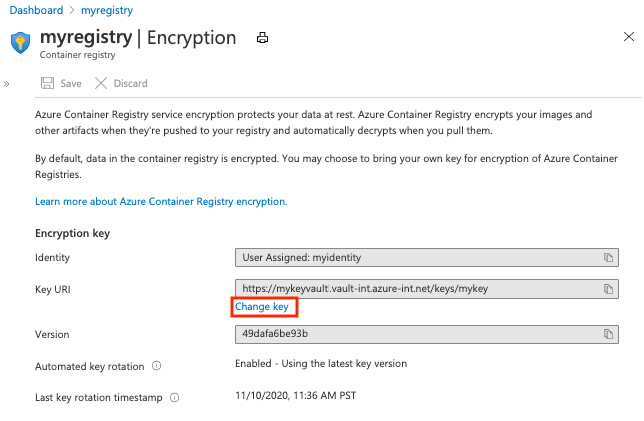

Utilisez les paramètres Chiffrement du Registre pour mettre à jour les paramètres de coffre de clés, de clé ou d’identité d’une clé gérée par le client.

Par exemple, pour configurer une nouvelle clé :

Dans le portail, accédez à votre registre.

Sous Paramètres, sélectionnez Chiffrement>Changer de clé.

Dans Chiffrement, choisissez l’une des options suivantes :

- Choisissez Sélectionner dans le coffre de clés, puis sélectionnez un coffre de clés et une clé existants, ou sélectionnez Créer. La clé que vous sélectionnez est non versionnée et permet la rotation automatique des clés.

- Sélectionnez Entrer l’URI de la clé et fournissez directement un identificateur de clé. Vous pouvez fournir un URI de clé versionné (pour une clé qui doit être permutée manuellement) ou un URI de clé non versionné (qui permet la permutation automatique des clés).

Effectuez la sélection de la clé, puis sélectionnez Enregistrer.

Révoquer une clé gérée par le client

Vous pouvez révoquer la clé de chiffrement gérée par le client en modifiant la stratégie d’accès, en modifiant les autorisations sur le coffre de clés ou en supprimant la clé.

Pour modifier la stratégie d’accès de l’identité managée utilisée par votre registre, exécutez la commande az-keyvault-delete-policy :

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--object-id <key-vault-key-id>

Pour supprimer les versions individuelles d’une clé, exécutez la commande az-keyvault-key-delete. Cette opération nécessite l’autorisation keys/delete.

az keyvault key delete \

--name <key-vault-name> \

--

--object-id $identityPrincipalID \

Notes

La révocation d’une clé gérée par le client bloque l’accès à toutes les données du Registre. Si vous activez l’accès à la clé ou que vous restaurez une clé supprimée, le registre choisit la clé, et vous pouvez alors accéder de nouveau aux données de registre chiffrées.

Étapes suivantes

Passez à l’article suivant pour résoudre des problèmes courants comme les erreurs survenant lors de suppression d’une identité managée, les erreurs 403 et les suppressions accidentelles de clés.