Vue d’ensemble de la sécurité de base de données dans Azure Cosmos DB pour MongoDB vCore

S’APPLIQUE À : MongoDB vCore

Cet article décrit les meilleures pratiques en matière de sécurité de la base de données et les principales fonctionnalités d’Azure Cosmos DB pour MongoDB vCore qui vous aident à prévenir et détecter les violations de la base de données et à y répondre.

Nouveautés de la sécurité Azure Cosmos DB pour MongoDB vCore

Le chiffrement au repos est désormais disponible pour les documents et les sauvegardes stockés dans Azure Cosmos DB pour MongoDB vCore dans la plupart des régions Azure. Un chiffrement au repos est automatiquement appliqué aux clients nouveaux et existants dans ces régions. Il n’est pas nécessaire de configurer quoi que ce soit. Vous bénéficiez des mêmes performances remarquables en matière de temps de latence, de débit, de disponibilité et de fonctionnalité qu’auparavant, avec l’avantage de savoir que vos données sont en lieu sûr et sécurisée grâce à un chiffrement au repos. Les données stockées dans votre cluster Azure Cosmos DB pour MongoDB vCore sont chiffrées automatiquement et de façon fluide avec des clés gérées par Microsoft à l’aide de clés gérées par le service.

Comment sécuriser une base de données

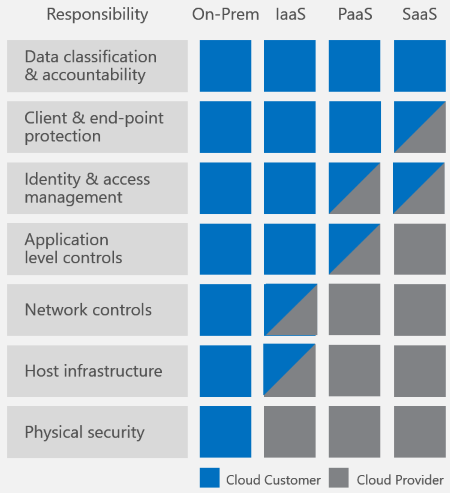

La sécurité des données est une responsabilité partagée entre vous, le client et le fournisseur de votre base de données. Selon le fournisseur de base de données que vous choisissez, la part de votre responsabilité peut varier. Si vous choisissez une solution locale, vous devez fournir tous les éléments de la protection de point de terminaison à la sécurité physique de votre matériel, ce qui n’est pas une tâche facile. Si vous choisissez un fournisseur de base de données cloud PaaS comme Azure Cosmos DB, vous réduisez considérablement votre niveau d’inquiétude. L’image suivante, tirée du livre blanc Microsoft Shared Responsibilities for Cloud Computing (Responsabilités partagées en matière de cloud computing), montre en quoi votre responsabilité diminue en faisant appel à un fournisseur PaaS tel qu’Azure Cosmos DB.

Le diagramme précédent présente les composants de sécurité cloud de haut niveau. Quels sont ceux auxquels vous devez être particulièrement attentif pour votre solution de base de données ? Et comment comparer les solutions entre elles ?

Nous vous recommandons d’utiliser la liste de vérification suivante qui répertorie les critères selon lesquels comparer les systèmes de base de données :

- Sécurité du réseau et paramètres de pare-feu

- Authentification des utilisateurs et contrôles utilisateur affinés

- Possibilité de répliquer des données globalement en cas de défaillances régionales

- Possibilité de basculer d’un centre de données vers un autre

- Réplication locale des données dans un centre de données

- Sauvegardes automatiques des données

- Restauration des données supprimées à partir de sauvegardes

- Protection et isolement des données sensibles

- Surveillance des attaques

- Réponse aux attaques

- Possibilité de délimiter géographiquement les données pour respecter les restrictions de gouvernance des données

- Protection physique des serveurs dans les centres de données protégés

- Certifications

Bien que cela paraisse évident, de récents exemples de violations de base de données à grande échelle nous rappellent l’importance simple mais critique des exigences suivantes :

- Serveurs corrigés et régulièrement mis à jour

- Chiffrement HTTPS par défaut/TLS

- Comptes administratifs avec des mots de passe forts

Comment Azure Cosmos DB sécurise ma base de données ?

Azure Cosmos DB pour MongoDB vCore répond parfaitement à chacune de ces exigences de sécurité.

Examinons à présent chacune d’entre elles en détail.

| Exigence de sécurité | Approche de la sécurité d’Azure Cosmos DB |

|---|---|

| Sécurité du réseau | L’utilisation d’un pare-feu IP est la première couche de protection pour sécuriser votre base de données. Azure Cosmos DB pour MongoDB vCore prend en charge les contrôles d’accès basés sur IP pilotés par stratégie pour le pare-feu entrant. Les contrôles d’accès basés sur IP sont similaires aux règles de pare-feu utilisées par les systèmes de base de données traditionnels. Cependant, elles sont étendues de sorte qu’un cluster Azure Cosmos DB pour MongoDB vCore ne soit accessible qu’à partir d’un ensemble approuvé de machines ou de services cloud. Azure Cosmos DB pour MongoDB vCore vous permet d’activer une adresse IP spécifique (168.61.48.0), une plage d’adresses IP (168.61.48.0/8) et des combinaisons d’adresses et de plages IP. Toutes les demandes provenant d’ordinateurs ne figurant pas dans cette liste sont bloquées par Azure Cosmos DB pour MongoDB vCore. Les demandes issues d’ordinateurs et de services cloud approuvés doivent ensuite terminer le processus d’authentification pour bénéficier d’un contrôle d’accès sur les ressources. |

| Réplication locale | Même dans un centre de données unique, Azure Cosmos DB pour MongoDB vCore réplique les données à l’aide de LRS. Les clusters à haute disponibilité disposent également d’une autre couche de réplication entre un nœud principal et secondaire, garantissant ainsi un contrat SLA de disponibilité de 99,995 %. |

| Sauvegardes en ligne automatisées | Les bases de données Azure Cosmos DB pour MongoDB vCore sont régulièrement sauvegardées et stockées dans un magasin géoredondant. |

| Restauration de données supprimées | Les sauvegardes en ligne automatisées peuvent être utilisées pour récupérer des données que vous avez accidentellement supprimées jusqu’à environ 7 jours après l’événement. |

| Protection et isolement des données sensibles | Toutes les données stockées dans les régions répertoriées dans la section Nouveautés sont désormais chiffrées au repos. |

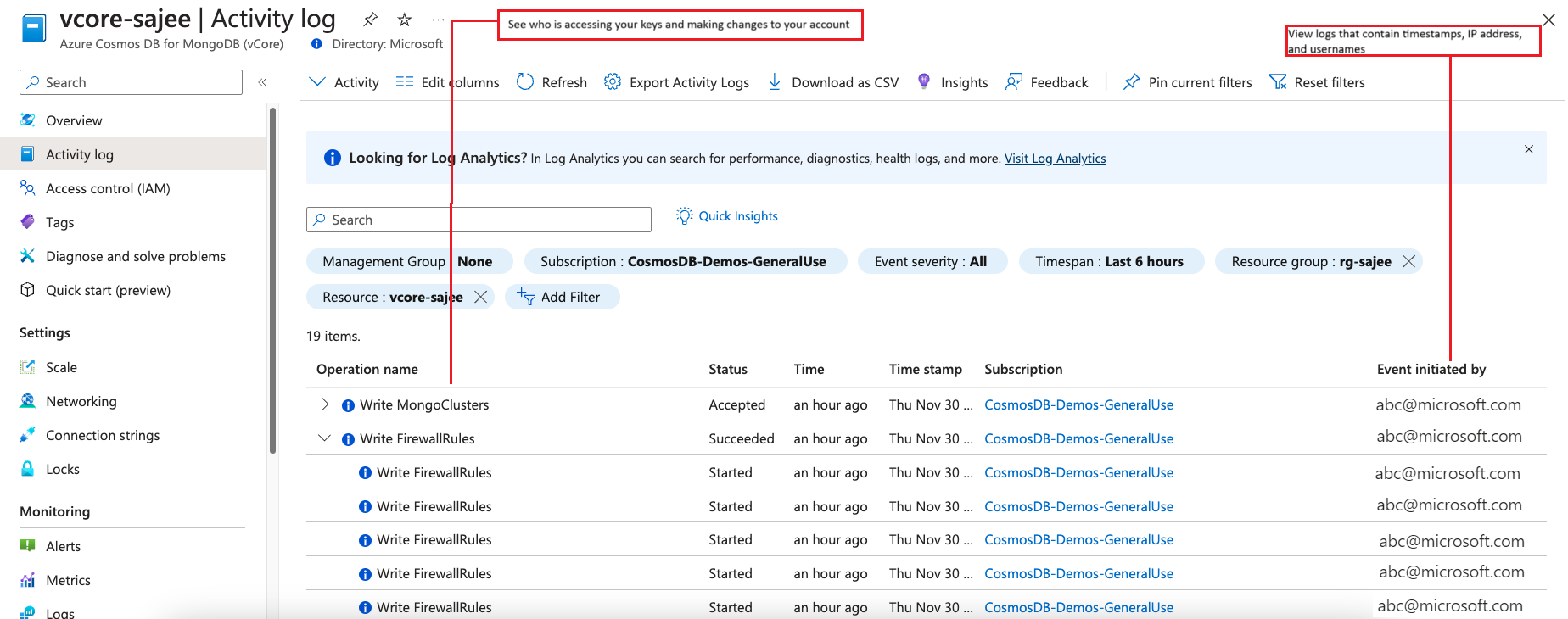

| Surveillance des attaques | À l’aide de l’enregistrement d’audit et des journaux d’activité, vous pouvez surveiller les activités normales et anormales de votre compte. Vous pouvez voir les opérations qui ont été effectuées sur vos ressources. Ces données incluent : la personne qui a initié l’opération, le moment auquel l’opération a été réalisée, l’état de l’opération et bien plus encore. |

| Réponse aux attaques | Une fois que vous avez contacté le support Azure pour signaler une attaque potentielle, un processus de réponse aux incidents en cinq étapes est lancé. L’objectif du processus en cinq étapes est de restaurer la sécurité et les opérations normales du service. Le processus en cinq étapes permet de rétablir les services aussi rapidement que possible après la détection d’un problème et l’ouverture d’une enquête. Pour en savoir plus, consultez Microsoft Azure Security Response in the Cloud (Réponse de Microsoft Azure en matière de sécurité dans le cloud). |

| Installations protégées | Dans Azure Cosmos DB pour MongoDB vCore, les données sont stockées sur des disques SSD dans les centres de données protégées d’Azure. Pour en savoir plus, consultez les centres de données Microsoft globaux. |

| Chiffrement HTTPS/SSL/TLS | Azure Cosmos DB for MongoDB vCore prend en charge les niveaux TLS jusqu’à 1.3 (inclus). Il est possible d’appliquer un niveau TLS minimal sur le côté serveur. |

| Chiffrement en transit | Le chiffrement (SSL/TLS) est toujours appliqué, et si vous tentez de vous connecter à votre cluster sans chiffrement, cette tentative échoue. Seules les connexions via un client MongoDB sont acceptées et le chiffrement est toujours appliqué. Quand des données sont écrites dans Azure Cosmos DB for MongoDB vCore, vos données sont chiffrées en transit avec le protocole TLS 1.3. |

| Chiffrement au repos | Azure Cosmos DB for MongoDB vCore utilise le module de chiffrement conforme à la norme FIPS 140-2 pour chiffrer le stockage des données au repos. Toutes les données, notamment les sauvegardes, sont chiffrées sur le disque, y compris les fichiers temporaires. Le service utilise le chiffrement AES 256 bits inclus dans le chiffrement de stockage Azure, et les clés sont gérées par le système. Le chiffrement de stockage est toujours activé et ne peut pas être désactivé. |

| Serveurs corrigés | Azure Cosmos DB pour MongoDB vCore élimine la nécessité de gérer et de corriger les clusters, ce qui est fait automatiquement pour vous. |

| Comptes administratifs avec des mots de passe forts | Il est difficile de croire que nous devions encore mentionner cette exigence, mais contrairement à certains de nos concurrents, il est impossible d’avoir un compte d’administrateur sans mot de passe dans Azure Cosmos DB pour MongoDB vCore. La sécurité via l’authentification basée sur un secret TLS est intégrée par défaut. |

| Certifications de sécurité et de protection des données | Pour obtenir la liste la plus à jour des certifications, consultez Conformité Azure et le dernier document de conformité Azure avec toutes les certifications Azure, y compris Azure Cosmos DB. |

La capture d’écran suivante montre comment utiliser l’enregistrement d’audit et les journaux d’activité pour monitorer votre compte :

Options de sécurité réseau

Cette section décrit les différentes options de sécurité réseau que vous pouvez configurer pour votre cluster.

Aucun accès

Aucun accès est l’option par défaut d’un cluster qui vient d’être créé si l’accès public ou privé n’est pas activé. Dans ce cas, aucun ordinateur (que ce soit à l’intérieur ou à l’extérieur d’Azure) ne peut se connecter aux nœuds de base de données.

Accès IP public avec pare-feu

Dans l’option d’accès public, une IP publique est affectée au cluster et l’accès à celui-ci est protégé par un pare-feu.

Présentation du pare-feu

Azure Cosmos DB for MongoDB vCore utilise un pare-feu au niveau du serveur pour empêcher tout accès à votre cluster tant que vous n’avez pas spécifié les ordinateurs autorisés. Le pare-feu octroie l’accès au cluster en fonction de l’adresse IP d’origine de chaque requête. Pour configurer votre pare-feu, vous créez des règles de pare-feu qui spécifient les plages d’adresses IP acceptables.

Les règles de pare-feu permettent aux clients d’accéder à votre cluster et à toutes les bases de données qu’il contient. Les règles de pare-feu au niveau du serveur peuvent être configurées à l’aide du portail Azure ou par programmation à l’aide d’outils Azure tels qu’Azure CLI.

Par défaut, le pare-feu bloque tout accès au cluster. Pour pouvoir utiliser votre cluster à partir d’un autre ordinateur, vous devez spécifier une ou plusieurs règles de pare-feu au niveau du serveur afin de permettre l’accès à votre cluster. Utilisez les règles de pare-feu pour spécifier les plages d’adresses IP d’Internet à autoriser. Les règles de pare-feu n’affectent pas l’accès au site web du portail Azure. Les tentatives de connexion en provenance d'Internet et d’Azure doivent franchir le pare-feu avant de pouvoir atteindre vos bases de données. Outre les règles de pare-feu, l’accès de liaison privée qui peut être utilisé pour une adresse IP privée uniquement pour le cluster Azure Cosmos DB pour MongoDB vCore.