Créer un point de terminaison privé pour Azure Data Explorer

Utilisez un point de terminaison privé Azure pour vous connecter à votre cluster dans votre réseau virtuel Azure (VNet).

Les points de terminaison privés utilisent des adresses IP privées de votre réseau virtuel pour vous connecter en privé à votre cluster. Avec cette configuration, le trafic réseau entre un client sur votre réseau privé et le cluster transite sur le réseau virtuel et une liaison privée sur le réseau principal Microsoft. Cet article explique comment créer un point de terminaison privé pour votre cluster.

Prérequis

- Un abonnement Azure. Créez un compte Azure gratuit.

- Connectez-vous au portail Azure.

- Un cluster Azure Data Explorer qui n’est pas injecté dans un réseau virtuel.

- Un réseau virtuel.

Créer un Private Endpoint

Il existe plusieurs façons de créer un point de terminaison privé pour un cluster.

- Pendant le déploiement de votre cluster dans le portail

- En créant une ressource de point de terminaison privé directement

- Sur un cluster existant

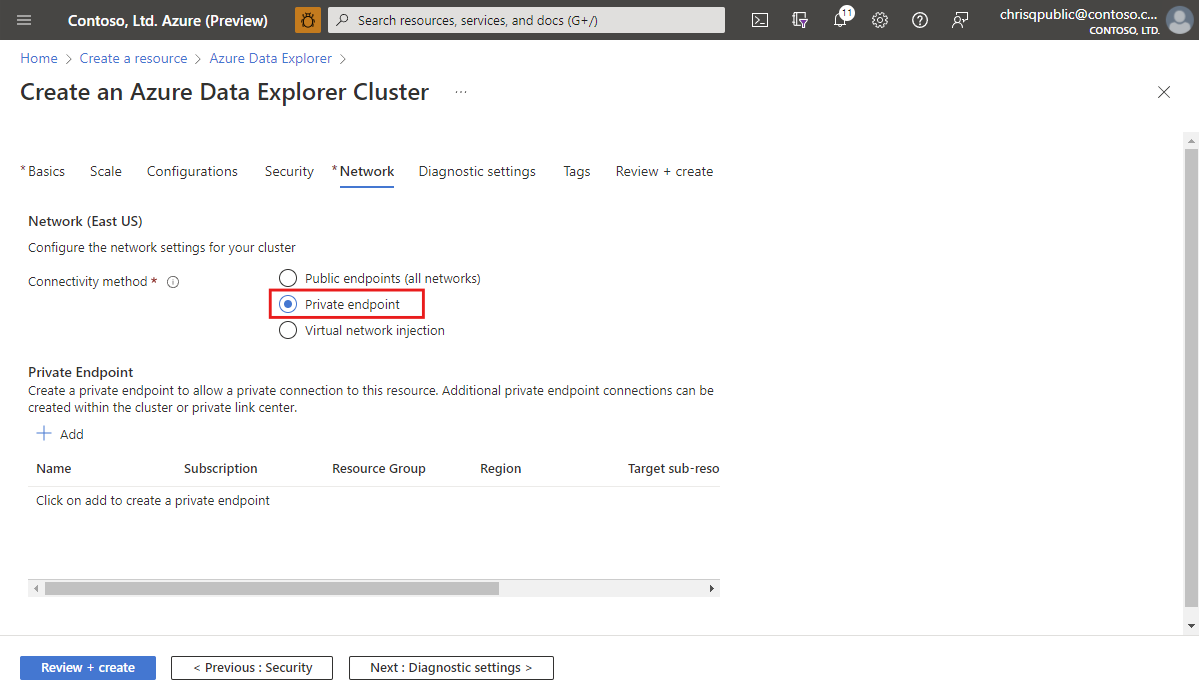

Créer un point de terminaison privé pendant le déploiement de votre cluster dans le portail

Utilisez les informations suivantes pour créer un point de terminaison privé quand vous créez le cluster.

Dans la page Créer un cluster Azure Data Explorer, sélectionnez l’onglet Réseau.

Sous Méthode de connectivité, sélectionnez Points de terminaison privés.

Sous Point de terminaison privé, sélectionnez Ajouter.

Configurez le point de terminaison privé.

Effectuez les étapes pour créer le cluster.

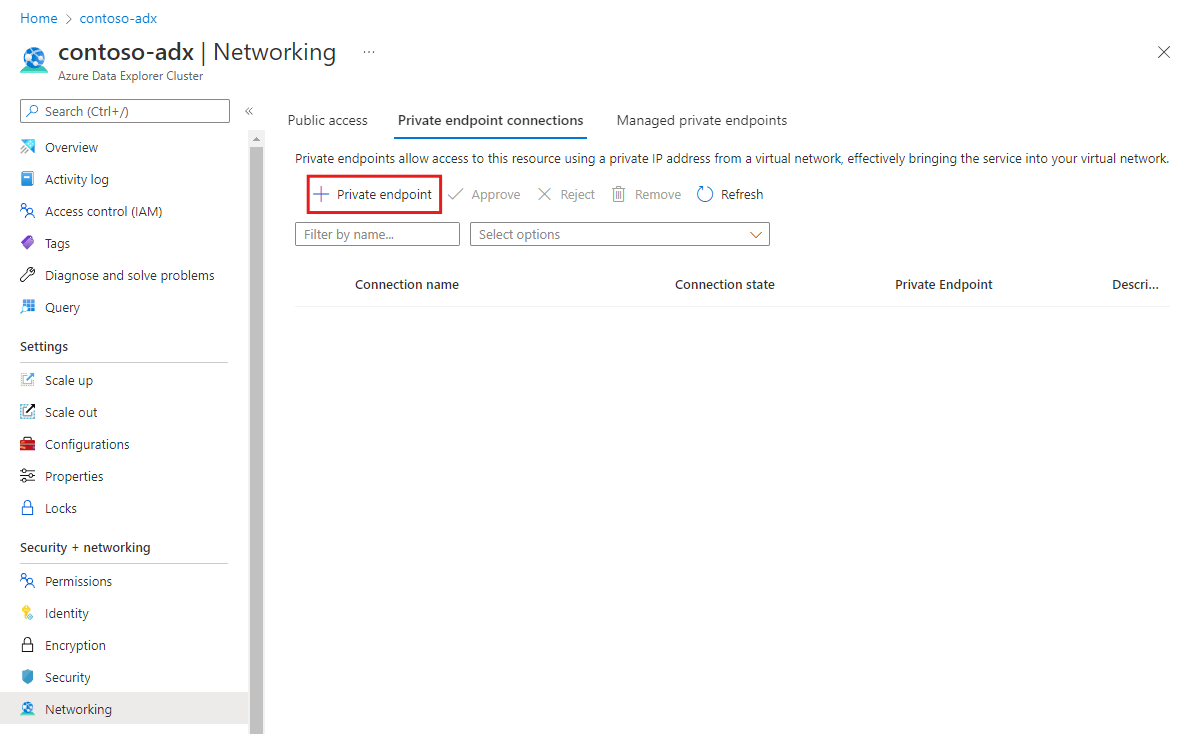

Créer un point de terminaison privé sur un cluster existant

Utilisez les informations suivantes pour créer un point de terminaison privé sur un cluster existant.

Dans le portail Azure, accédez à votre cluster, puis sélectionnez Mise en réseau.

Sélectionnez Connexions des points de terminaison privés, puis sélectionnez + Point de terminaison privé.

Configurez le point de terminaison privé.

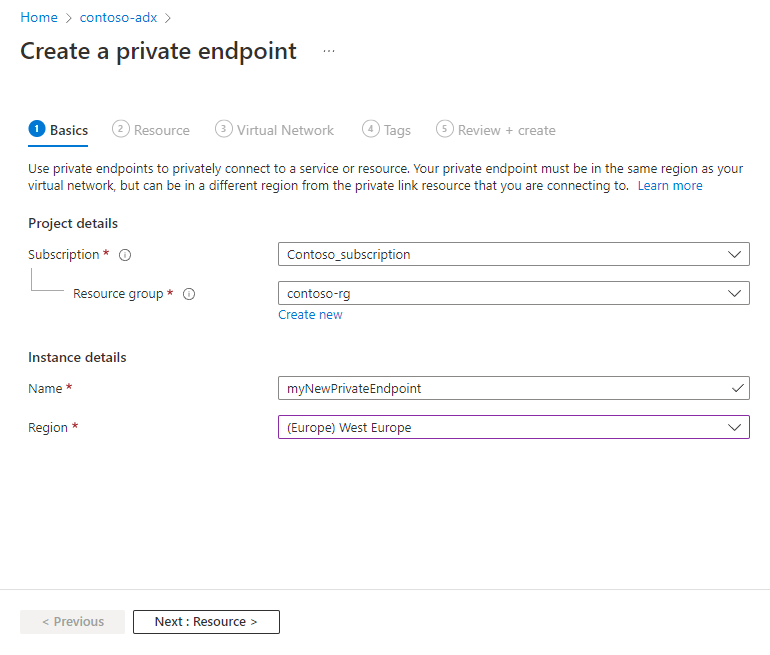

Configurer votre point de terminaison privé

Sous l’onglet Principes de base, renseignez les détails du cluster de base avec les informations suivantes, puis sélectionnez Suivant.

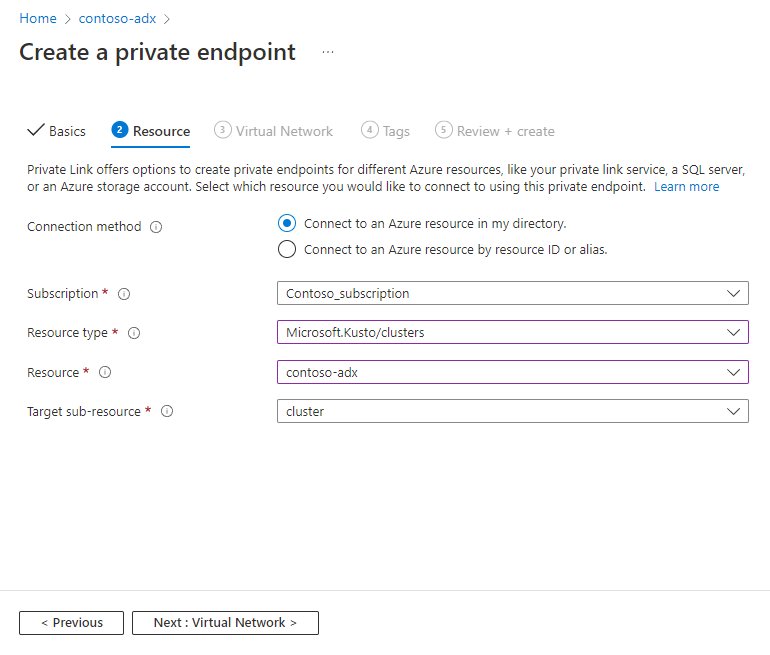

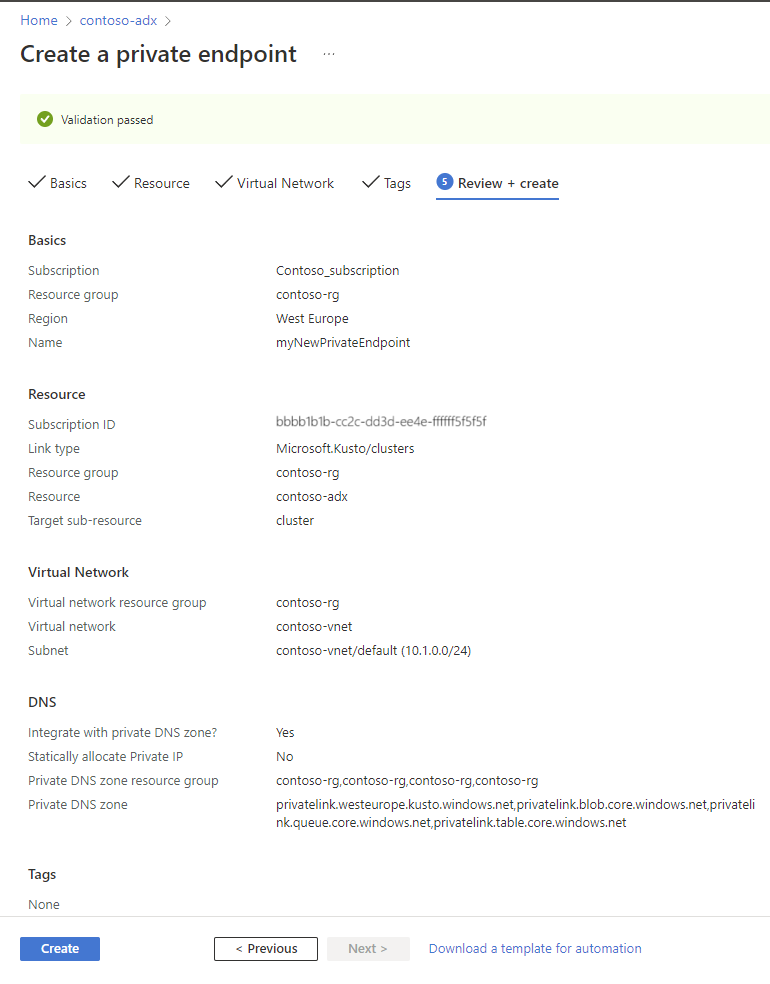

Paramètre Valeur suggérée Description du champ Abonnement Votre abonnement Sélectionner l’abonnement Azure à utiliser pour votre point de terminaison privé Resource group Votre groupe de ressources Utiliser un groupe de ressources existant ou en créer un Nom myNewPrivateEndpoint Choisir un nom qui identifie votre point de terminaison privé dans le groupe de ressources Région (Europe) Europe Ouest Sélectionner la région correspondant le mieux à vos besoins Sous l’onglet Ressources, sélectionnez Connecter à une ressource Azure dans mon répertoire. Renseignez les détails de la ressource avec les informations suivantes, puis sélectionnez Suivant.

Paramètre Valeur suggérée Description du champ Abonnement Votre abonnement Sélectionner l’abonnement Azure que vous souhaitez utiliser pour votre cluster Type de ressource Votre groupe de ressources Sélectionnez Microsoft.Kusto/clusters Resource contoso-adx Choisissez le cluster qui doit être utilisé comme destination pour le nouveau point de terminaison privé Azure Sous-ressource cible cluster Il n’existe aucune autre option Vous pouvez également sélectionner Se connecter à une ressource Azure par alias ou ID de ressource. Cela vous permet de créer un point de terminaison privé sur un cluster dans un autre locataire ou si vous ne disposez pas au moins de l’accès Lecteur sur la ressource.

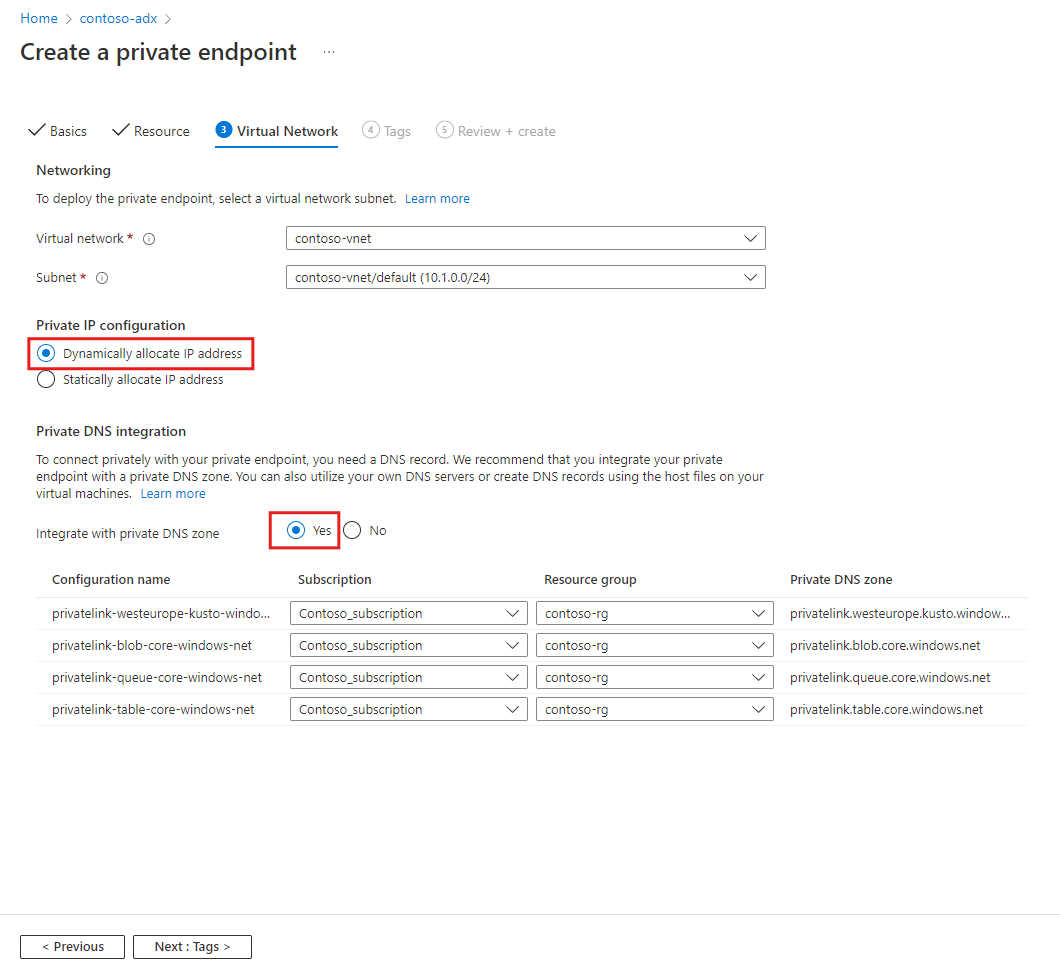

Paramètre Valeur suggérée Description du champ ResourceId ou alias /subscriptions/... ID de ressource ou alias que quelqu’un a partagé avec vous. Le moyen le plus simple d’obtenir l’ID de la ressource est d’accéder au cluster dans le portail Azure et de copier l’ID de la ressource à partir des sections Propriétés Sous-ressource cible cluster Il n’existe aucune autre option Message de requête Veuillez approuver Le propriétaire de la ressource voit ce message quand il gère la connexion de point de terminaison privé Sous l’onglet Réseau virtuel, sous Mise en réseau, spécifiez le Réseau virtuel et le Sous-réseau où vous souhaitez déployer le point de terminaison privé.

Sous Configuration d’adresse IP privée, sélectionnez Allouer dynamiquement l’adresse IP.

Notes

L’option Allouer statiquement l’adresse IP n’est pas prise en charge.

Sous Intégration à un DNS privé, activez l’option Intégrer à la zone DNS privée. Il est nécessaire de résoudre les points de terminaison du moteur et de la gestion des données, notamment les comptes de stockage requis pour les fonctionnalités d’ingestion et d’exportation.

Notes

Nous vous recommandons d’utiliser l’option Intégration à un DNS privé. Dans le cas où vous ne pouvez pas utiliser l’option, suivez les instructions sous Utiliser un serveur DNS personnalisé.

Sélectionnez Suivant.

Dans l’onglet Étiquettes, configurez les étiquettes dont vous avez besoin, puis sélectionnez Suivant.

Passez en revue les détails de la configuration, puis sélectionnez Créer pour créer la ressource de point de terminaison privé.

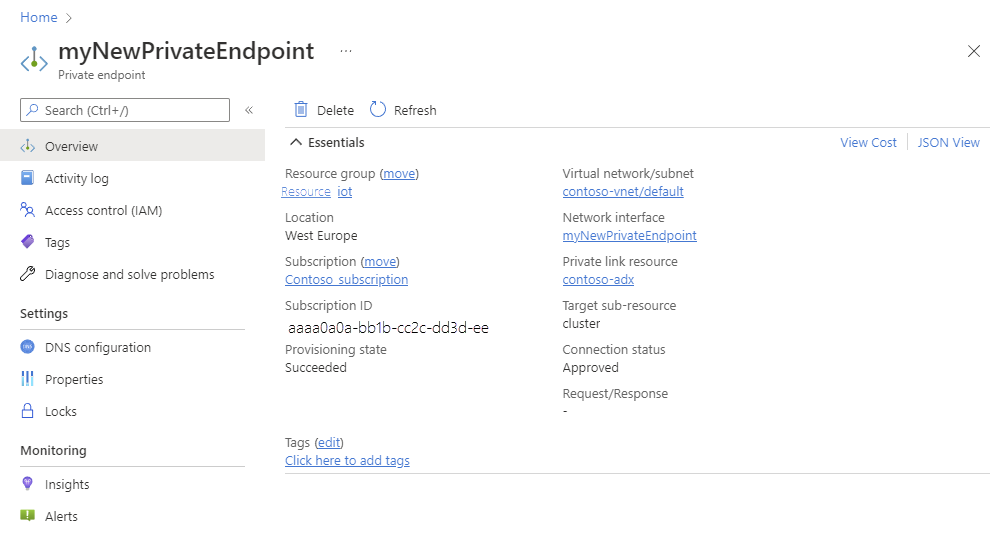

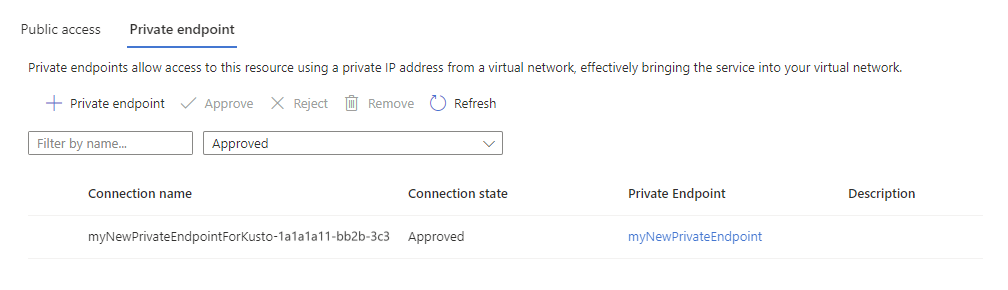

Vérifier la création du point de terminaison privé

Une fois que la création du point de terminaison privé est terminée, vous pouvez y accéder dans le portail Azure.

Pour afficher tous les points de terminaison privés créés pour votre cluster :

Dans le portail Azure, accédez à votre cluster, puis sélectionnez Mise en réseau

Sélectionnez Point de terminaison privé. Dans le tableau, l’ensemble des points de terminaison privés créés pour votre cluster s’affiche.

Dans la colonne État de connexion, vérifiez que le point de terminaison privé est approuvé.

Utiliser un serveur DNS personnalisé

Dans certains cas, vous ne pourrez peut-être pas intégrer la zone DNS privée du réseau virtuel. Par exemple, vous pouvez utiliser votre propre serveur DNS, ou créer des enregistrements DNS à l’aide des fichiers hôtes sur vos machines virtuelles. Cette section décrit comment accéder aux zones DNS.

Installez choco

Installez ARMClient

choco install armclientSe connecter à ARMClient

armclient loginExécutez l’appel d’API REST suivant pour obtenir les zones DNS privées de votre cluster :

#replace the <...> placeholders with the correct values armclient GET /subscriptions/<subscriptionIdADX>/resourceGroups/<resourceGroupNameADX>/providers/Microsoft.Kusto/clusters/<clusterName>/privateLinkResources?api-version=2022-02-01Vérifiez la réponse. Les zones DNS obligatoires sont dans le tableau « requiredZoneNames » dans la réponse du résultat.

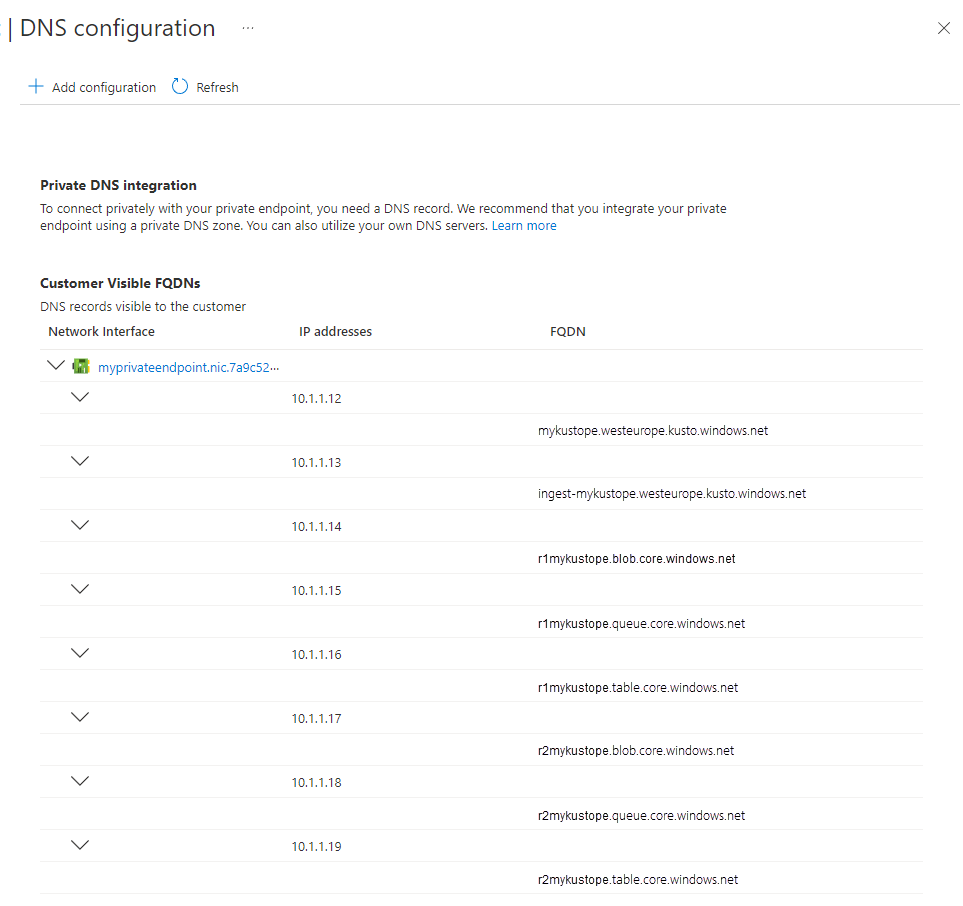

{ "value": [ { "id": "/subscriptions/<subscriptionIdADX>/resourceGroups/<resourceGroupNameADX>/providers/Microsoft.Kusto/Clusters/<clusterName>/PrivateLinkResources/cluster", "name": "<clusterName>/cluster", "type": "Microsoft.Kusto/Clusters/PrivateLinkResources", "location": "<the region of your cluster>", "properties": { "groupId": "cluster", "requiredMembers": [ "Engine", "DataManagement", "blob-storageAccount1", "queue-storageAccount1", "table-storageAccount1", "blob-storageAccount2", "queue-storageAccount2", "table-storageAccount2" ], "requiredZoneNames": [ "privatelink.<the region of your cluster>.kusto.windows.net", "privatelink.blob.core.windows.net", "privatelink.queue.core.windows.net", "privatelink.table.core.windows.net" ], "provisioningState": "Succeeded" } } ] }Dans le portail Azure, accédez à votre point de terminaison privé, puis sélectionnez Configuration DNS. Sur cette page, vous pouvez obtenir les informations requises pour le mappage d’adresse IP au nom DNS.

Avertissement

Ces informations vous permettent de propager votre serveur DNS personnalisé avec les enregistrements nécessaires. Nous vous recommandons vivement d’intégrer les zones DNS privées du réseau virtuel et de ne pas configurer votre propre serveur DNS personnalisé. La nature des points de terminaison privés pour les clusters Azure Data Explorer est différente de celle des autres services PaaS Azure. Dans certains cas, le service doit effectuer un scale-out du nombre de comptes de stockage qui sont accessibles via le point de terminaison privé, comme en cas de charges d’ingestion élevées, afin d’augmenter le débit. Si vous choisissez de propager votre propre serveur DNS personnalisé, il vous incombe de mettre à jour les enregistrements DNS dans ces situations, puis de supprimer ultérieurement les enregistrements en cas de scale-in ultérieur du nombre de comptes de stockage.