Configurer les informations d’identification Git et connecter un référentiel distant à Azure Databricks

Cet article décrit comment configurer vos informations d’identification Git dans Databricks pour pouvoir connecter un dépôt distant en utilisant des dossiers Git Databricks (antérieurement Repos).

Pour obtenir la liste des fournisseurs Git pris en charge (cloud et local), lisez Fournisseurs Git pris en charge.

- Authentifier un compte GitHub à l’aide d’OAuth 2.0

- Authentifier un compte GitHub à l’aide d’un PAT

- Authnticate un compte GitHub à l’aide d’un PAT affiné

- Authentifier un compte GitLab à l’aide d’un PAT

- Authentifier l’accès à une base de données Microsoft Azure DevOps

- Authentifier l’accès à un dépôt BitBucket d’Atlassian

GitHub et GitHub AE

Les informations suivantes s’appliquent aux utilisateurs de GitHub et de GitHub AE.

Pourquoi utiliser l’application Databricks GitHub à la place d’un PAT ?

Les dossiers Git Databricks vous permettent de choisir l’application GitHub Databricks pour l’authentification utilisateur au lieu de jetons d’accès personnel si vous utilisez un compte GitHub hébergé. L’utilisation de l’application GitHub offre les avantages suivants sur les PAT :

- Il utilise OAuth 2.0 pour l’authentification des utilisateurs. Le trafic des dépôts OAuth 2.0 est crypté pour une sécurité renforcée.

- Il est plus facile à intégrer (voir les étapes ci-dessous) et ne nécessite pas de suivi individuel des jetons.

- Le renouvellement des jetons est géré automatiquement.

- L’intégration peut être étendue à des dépôts Git attachés spécifiques, vous permettant un contrôle plus granulaire sur l’accès.

Important

Conformément à l’intégration OAuth 2.0 standard, Databricks stocke les jetons d’actualisation et d’accès d’un utilisateur, tout autre contrôle d’accès est géré par GitHub. Les jeton d’actualisation et d’accès suivent les règles d’expiration par défaut de GitHub, avec les jeton d’accès expirant après huit heures (ce qui minimise les risques en cas de fuite des informations d’identification). Les jetons d’actualisation ont une durée de vie de six mois en cas d’inutilisation. Les informations d’identification liées expirent après six mois d’inactivité, ce qui nécessite leur reconfiguration par l’utilisateur.

Vous pouvez éventuellement chiffrer des jetons Databricks en utilisant des clés gérées par le client (CMK).

Associer votre compte GitHub à l’aide de l’application Databricks GitHub

Remarque

- Cette fonctionnalité n’est pas prise en charge dans GitHub Enterprise Server. Utilisation d’un jeton d’accès personnel à la place.

Dans Azure Databricks, associez votre compte GitHub sur la page Paramètres utilisateur :

Dans le coin supérieur droit de n’importe quelle page, cliquez sur votre nom d’utilisateur, puis sélectionnez Paramètres.

Cliquez sur l’onglet Comptes liés.

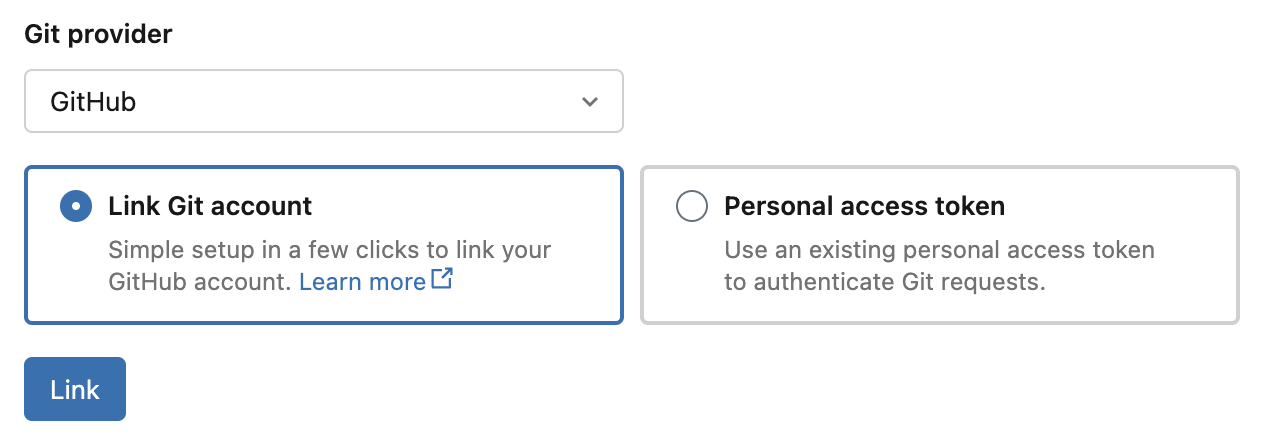

Changez votre fournisseur en GitHub, sélectionnez compte Link Git et cliquez sur Lien.

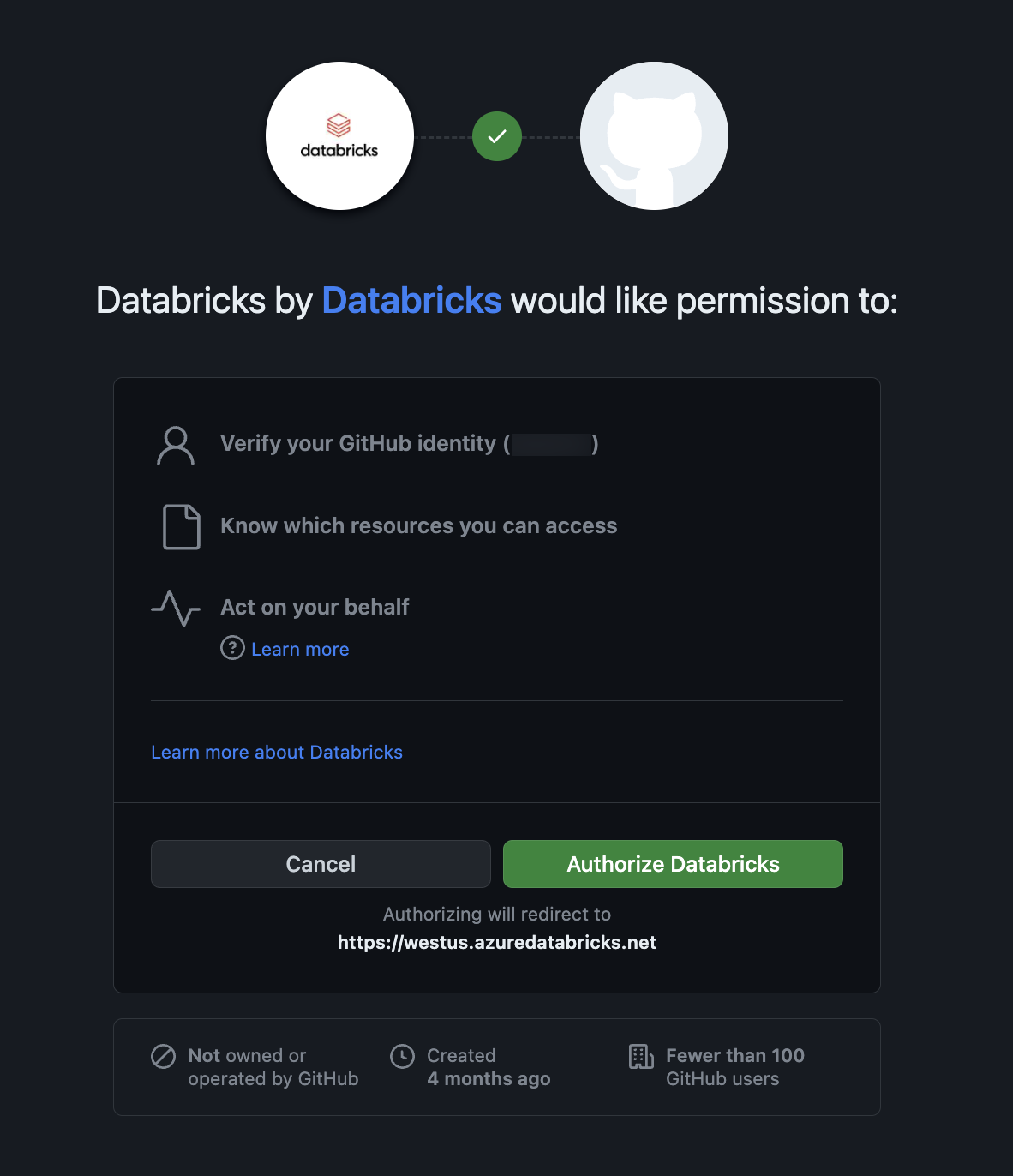

La page d’autorisation de l’application GitHub Databricks apparaît. Le fait d’autoriser l’application GitHub a effectuer la configuration permet à Databricks d’agir en votre nom quand vous effectuez des opérations Git dans des dossiers Git (comme cloner un dépôt). Consultez la documentation GitHub pour plus de détails sur l’autorisation des applications.

Pour autoriser l’accès aux référentiels GitHub, suivez les étapes ci-dessous pour installer et configurer l’application Databricks GitHub.

Installer et configurer l’application GitHub Databricks pour autoriser l’accès aux dépôts

Vous devez installer et configurer l’application GitHub Databricks sur les dépôts GitHub auxquels vous voulez accéder depuis des dossiers Git Databricks. Consultez la documentation GitHub pour plus de détails sur l’installation de l’application.

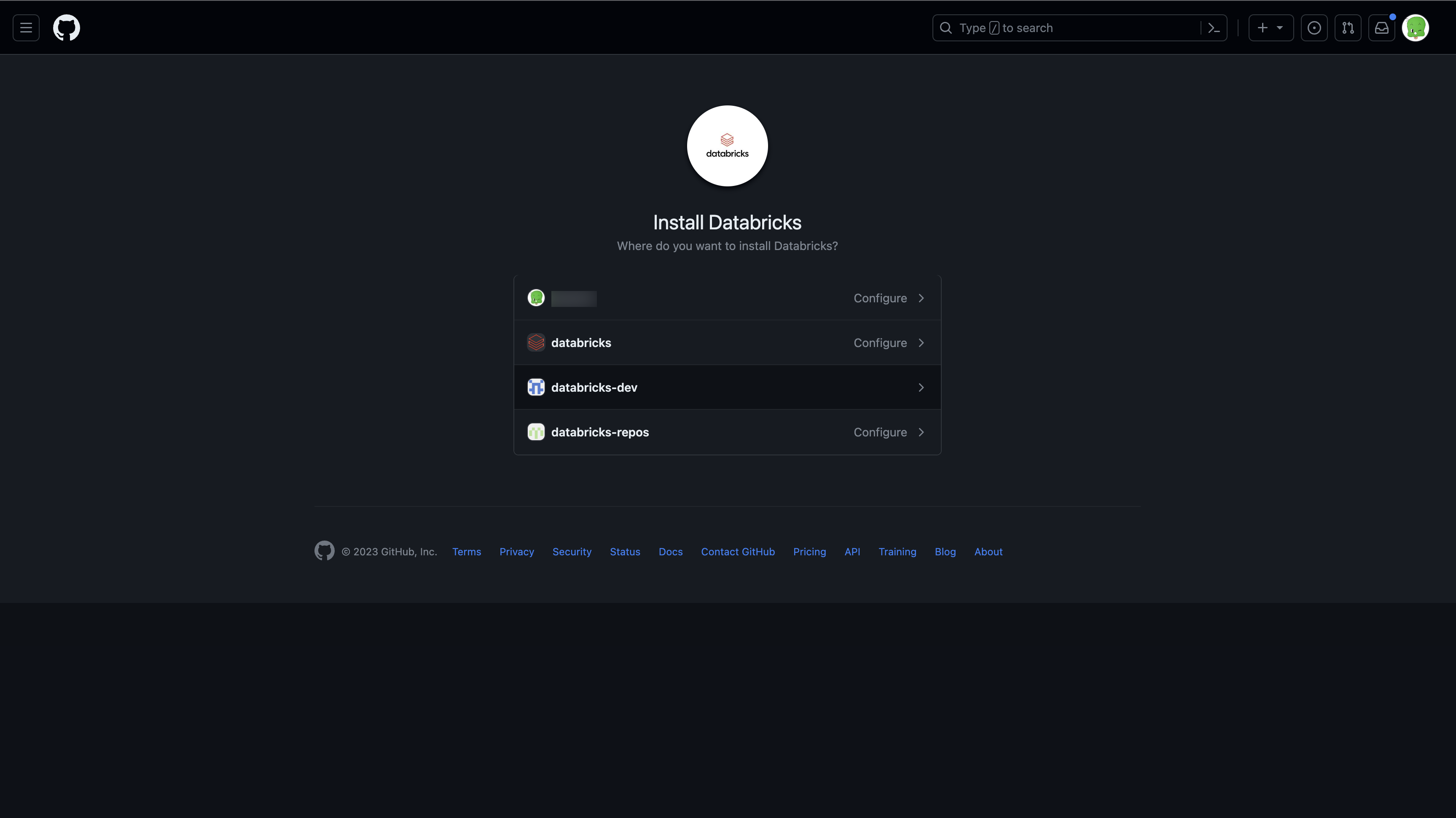

Ouvrez la page d’installation de l’application GitHub Databricks.

Sélectionnez le compte propriétaire des référentiels auxquels vous souhaitez accéder.

Si vous n’êtes pas propriétaire du compte, vous devez installer et configurer l’application pour vous.

Si vous êtes le propriétaire du compte, installez l’application GitHub. Le fait de l’installer donne un accès en lecture et en écriture au code. Le code est accessible seulement au nom des utilisateurs (par exemple, quand un utilisateur clone un dépôt dans des dossiers Git Databricks).

Facultativement, vous pouvez donner accès uniquement à un sous-ensemble de référentiels en sélectionnant l’option Sélectionner uniquement les référentiels.

Connectez-vous à un dépôt GitHub à l’aide d’un jeton d’accès personnel

Dans GitHub, procédez comme suit pour créer un jeton d’accès personnel qui autorise l’accès à vos dépôts :

- Dans le coin supérieur droit d’une page, cliquez sur votre photo de profil, puis sur Paramètres.

- Cliquez sur Paramètres de développeur.

- Cliquez sur l’onglet Jetons d’accès personnels dans le volet de gauche, puis sur Jetons (classiques).

- Cliquez sur le bouton Générer un nouveau jeton.

- Entrez une description du jeton.

- Sélectionnez l’étendue référentiel et l’étendue workflow, puis cliquez sur le bouton Générer un jeton. L’étendue workflow est nécessaire au cas où votre référentiel comporte des workflows GitHub Action.

- Copiez le jeton dans votre Presse-papiers. Vous entrez ce jeton dans Azure Databricks sous Paramètres utilisateur > Comptes liés.

Pour utiliser l’authentification unique, consultez Autoriser un jeton d’accès personnel à utiliser avec l’authentification unique SAML.

Remarque

Rencontrez-vous des problèmes lors de l’installation de l’application Github Databricks sur votre compte ou votre organisation ? Consultez la documentation sur l’installation de GitHub App pour obtenir une aide à la résolution des problèmes.

Se connecter à un dépôt GitHub à l’aide d’un jeton d’accès personnel affiné

Nous vous recommandons d’utiliser un PAT de granularité fine qui accorde uniquement l’accès aux ressources auxquelles vous accéderez dans votre projet. Dans GitHub, suivez les étapes suivantes pour créer un PAT affiné qui autorise l’accès à vos dépôts :

Dans le coin supérieur droit d’une page, cliquez sur votre photo de profil, puis sur Paramètres.

Cliquez sur Paramètres de développeur.

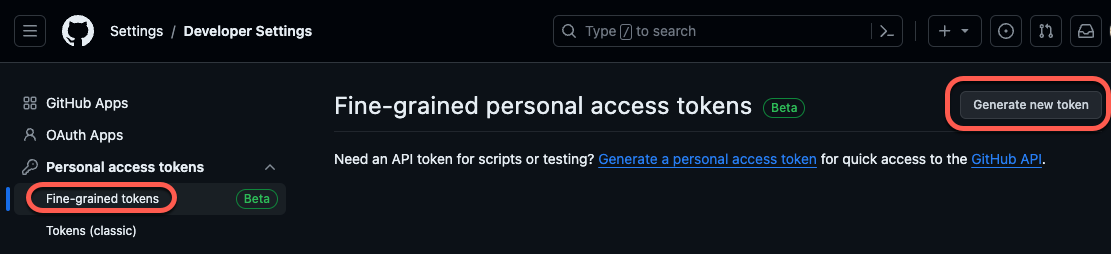

Cliquez sur l’onglet Jetons d’accès personnels dans le volet de gauche, puis sur Jetons de granularité fine.

Cliquez sur le bouton Générer un nouveau jeton en haut à droite de la page pour ouvrir la page Nouveau jeton d’accès personnel affiné.

Configurez votre nouveau jeton affiné à partir des paramètres suivants :

Nom du jeton: Fournissez un nom de jeton unique. Notez-le quelque part pour ne pas l’oublier ou le perdre !

Expiration: Sélectionnez la période d’expiration du jeton. La durée par défaut est de « 30 jours ».

Description: Ajoutez un court texte décrivant l’objectif du jeton.

Propriétaire de ressource: Par défaut, il s’agit de votre identifiant GitHub actuel. Définissez-le sur l’organisation GitHub propriétaire du ou des référentiels auxquels vous accéderez.

Sous Accès au référentiell, choisissez l’étendue d’accès de votre jeton. En tant que meilleure pratique, sélectionnez uniquement les référentiels que vous utiliserez pour le contrôle de version des dossiers Git.

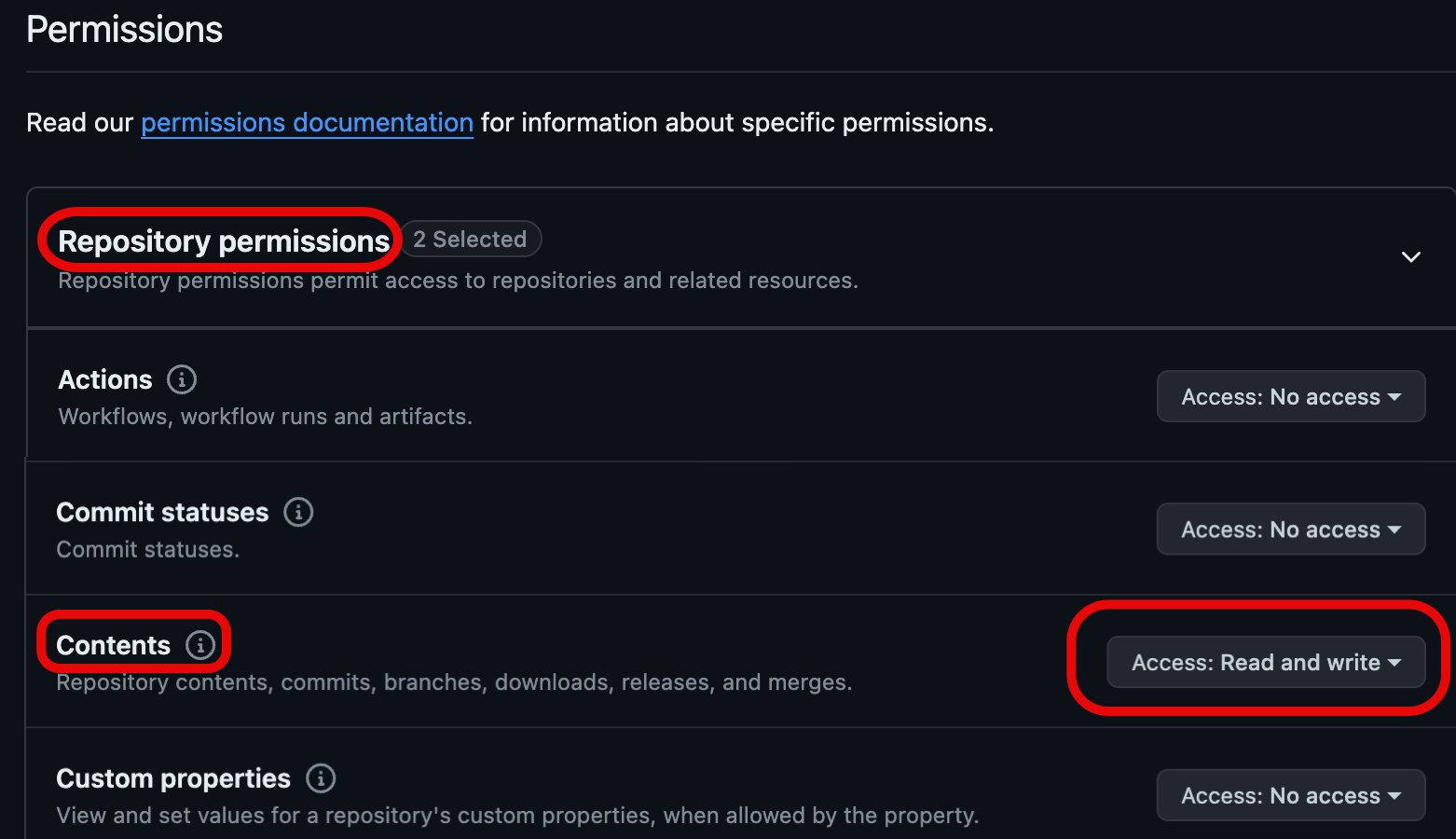

Sous Autorisations, configurez les niveaux d’accès spécifiques accordés par ce jeton pour les référentiels et le compte avec lesquels vous allez travailler. Pour plus de détails sur les groupes de permissions, lisez Autorisations requises pour les jetons d’accès personnels affinés dans la documentation GitHub.

Définissez les autorisations d’accès au Contenu sur Lecture et écriture. (Vous trouvez l’étendue Contenu sous Autorisations du référentiel.) Pour plus d’informations sur cette étendue, consultez la documentation GitHub sur l’étendue Contenu.

Cliquez sur le bouton Générer le jeton.

Copiez le jeton dans votre Presse-papiers. Vous entrez ce jeton dans Azure Databricks sous Paramètres utilisateur > Comptes liés.

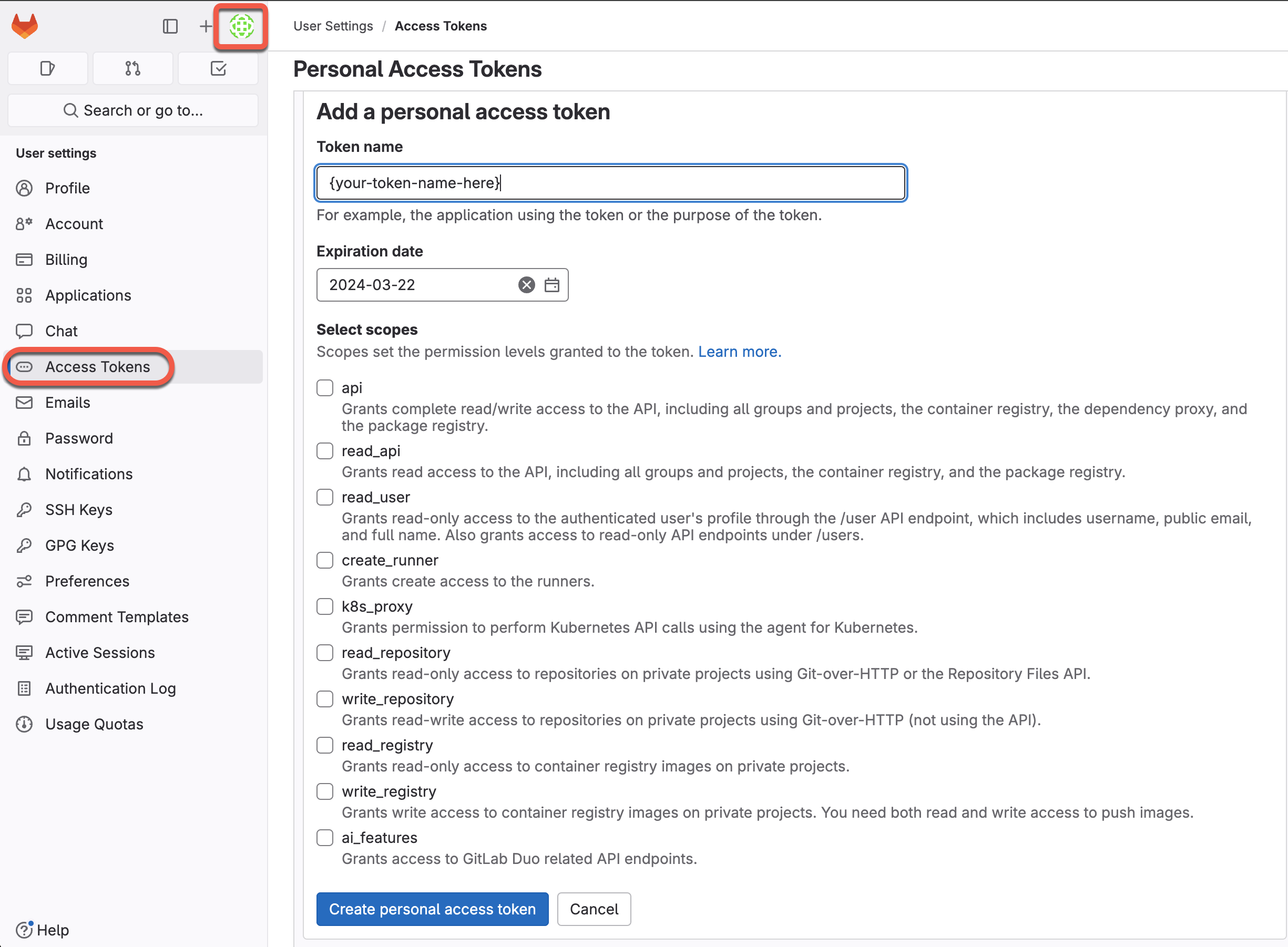

GitLab

Dans GitLab, procédez comme suit pour créer un jeton d’accès personnel qui autorise l’accès à vos dépôts :

Depuis GitLab, cliquez sur votre icône d’utilisateur dans le coin supérieur gauche de l’écran et sélectionnez Préférences.

Cliquez sur Jetons d’accès dans la barre latérale.

Cliquez sur Ajouter un nouveau jeton dans la section Jetons d’accès personnel de la page.

Entrez un nom pour le jeton.

Sélectionnez les étendues spécifiques auxquelles vous souhaitez accorder l’accès en cochant les cases correspondant aux niveaux d’autorisation souhaités. Pour plus d’informations sur les options d’étendue, consultez la Documentation GitLab sur les étendues PAT.

Cliquez sur Créer un jeton d’accès personnel.

Copiez le jeton dans votre Presse-papiers. Entrez ce jeton dans Azure Databricks sous Paramètres utilisateur > Comptes liés.

Consultez la documentation GitLab pour en savoir plus sur la création et la gestion des jetons d’accès personnels.

GitLab prend également en charge l’accès affiné à l’aide de« Jetons” d’accès du projet ». Vous pouvez utiliser les jetons d’accès au projet pour définir l’accès à un projet GitLab. Pour plus de détails, consultez la Documentation de GitLab sur les jetons d’accès aux projets.

Azure DevOps Services

Se connecter à un référentiel Azure DevOps à l’aide de Microsoft Entra ID

L’authentification avec Azure DevOps Services s’effectue automatiquement quand vous vous authentifiez en utilisant Microsoft Entra ID. L’organisation Azure DevOps Services doit être liée au même locataire Microsoft Entra ID que Databricks. Le point de terminaison du service pour Microsoft Entra ID doit être accessible à partir des sous-réseaux privés et publics de l’espace de travail Databricks. Pour plus d’informations, consultez Déployer Azure Databricks dans votre propre réseau virtuel Azure (injection de VNet).

Dans Azure Databricks, définissez votre fournisseur Git sur Azure DevOps Services sur la page Paramètres utilisateur :

Dans le coin supérieur droit de n’importe quelle page, cliquez sur votre nom d’utilisateur, puis sélectionnez Paramètres.

Cliquez sur l’onglet Comptes liés.

Remplacez votre fournisseur par Azure DevOps Services.

Connectez-vous à un dépôt Azure DevOps à l’aide d’un jeton

Les étapes suivantes vous montrent comment connecter un dépôt Azure Databricks à un dépôt Azure DevOps quand ils ne se trouvent pas dans la même location Microsoft Entra ID.

Le point de terminaison du service pour Microsoft Entra ID doit être accessible depuis les sous-réseaux privé et public de l’espace de travail Databricks. Pour plus d’informations, consultez Déployer Azure Databricks dans votre propre réseau virtuel Azure (injection de VNet).

Obtenir un jeton d’accès pour le référentiel dans Azure DevOps :

- Rendez-vous sur dev.azure.com, puis connectez-vous à l’organisation DevOps contenant le référentiel auquel vous souhaitez connecter Azure Databricks.

- Dans le coin supérieur droit, cliquez sur l’icône Paramètres utilisateur et sélectionnez Jetons d’accès personnels.

- Cliquez sur + Nouveau jeton.

- Entrez des informations dans le formulaire :

- Nommez le jeton.

- Sélectionnez le nom de l’organisation, qui est le nom du référentiel.

- Définissez une date d’expiration.

- Choisissez l’étendue requise, par exemple Accès total.

- Copiez le jeton d’accès affiché.

- Entrez ce jeton dans Azure Databricks sous Paramètres utilisateur > Comptes liés.

- Dans nom d’utilisateur ou e-mail du fournisseur Git, entrez l’adresse e-mail que vous utilisez pour vous connecter à l’organisation DevOps.

Bitbucket

Remarque

Databricks ne prend pas en charge les jetons d’accès au référentiel Bitbucket ou les jetons d’accès au projet.

Dans Bitbucket, suivez ces étapes pour créer un mot de passe d’application qui autorise l’accès à vos référentiels :

- Accédez à Bitbucket Cloud et créez un mot de passe d’application qui autorise l’accès à vos référentiels. Consultez la documentation Bitbucket Cloud.

- Enregistrez le mot de passe dans un emplacement sécurisé.

- Dans Azure Databricks, entrez ce mot de passe sous Paramètres utilisateur > Comptes liés.

Autres fournisseurs Git

Si votre fournisseur Git n’est pas listé, le fait de sélectionner « GitHub » et de fournir le jeton d’accès personnel que vous avez obtenu auprès de votre fournisseur Git fonctionne souvent, mais ce n’est pas garanti.