Configurer des clés gérées par le client pour DBFS à l’aide du portail Azure

Notes

Cette fonctionnalité est disponible uniquement dans le plan Premium.

Vous pouvez utiliser le Portail Azure pour configurer votre propre clé de chiffrement afin de chiffrer le compte de stockage de l’espace de travail. Cet article explique comment configurer votre propre clé à partir des coffres Azure Key Vault. Pour obtenir des instructions sur l’utilisation d’une clé à partir d’Azure Key Vault Managed HSM, consultez Configurer les clés gérées par le client HSM pour DBFS à l’aide du Portail Microsoft Azure.

Pour plus d’informations sur les clés gérées par le client pour DBFS, consultez Clés gérées par le client pour la racine DBFS.

Créer une clé dans Azure Key Vault

Cette section décrit comment créer une clé dans votre coffre Azure Key Vault. Vous devez utiliser un coffre de clés qui se trouve dans le même locataire Microsoft Entra ID que votre espace de travail.

Si vous disposez déjà d’un Key Vault existant dans la même région, vous pouvez ignorer la première étape de cette procédure. Toutefois, sachez que lorsque vous utilisez la Portail Azure pour attribuer une clé gérée par le client pour le chiffrement racine DBFS, le système active la suppression réversible et ne purge pas les propriétés par défaut pour votre Key Vault. Pour plus d'informations sur ces propriétés, voir Vue d’ensemble Azure Key Vault soft-delete.

Créez un Key Vault en suivant les instructions du Guide de démarrage rapide : définir et récupérer une clé à partir de Azure Key Vault à l’aide du portail Azure.

L'espace de travail Azure Databricks et le Key Vault doivent se trouver dans la même région et le même locataire de Microsoft Entra ID, mais ils peuvent se trouver dans des abonnements différents.

Créez une clé dans le Key Vault, en continuant à suivre les instructions du Guide de démarrage rapide.

Le stockage racine DBFS prend en charge les clés RSA et RSA-HSM de taille 2048, 3072 et 4096. Pour plus d’informations sur les clés, consultez À propos des clés Key Vault.

Une fois que votre clé est créée, copiez et collez l' identificateur de clé dans un éditeur de texte. Vous en aurez besoin lorsque vous configurerez votre clé pour Azure Databricks.

Chiffrer le compte de stockage de l’espace de travail à l’aide de votre clé

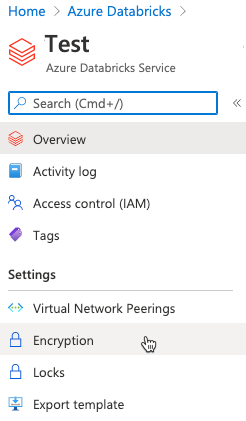

Accédez à votre ressource de service Azure Databricks dans le portail Azure.

Dans le menu de gauche, sous Paramètres, sélectionnez Cryptage.

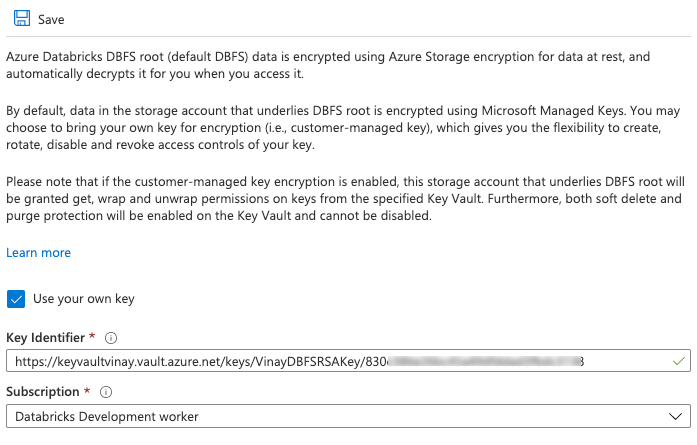

Sélectionnez utiliser votre propre clé, entrez l’identificateur de cléde votre clé, puis sélectionnez l' abonnement qui contient la clé. Si aucune version de clé n’est fournie, la dernière version de votre clé est utilisée. Pour plus d’informations, consultez l’article de la documentation Azure sur les versions de clé.

Cliquez sur Enregistrer pour enregistrer la configuration de votre clé.

Notes

Seuls les utilisateurs avec le rôle Contributeur Key Vault ou une version ultérieure pour le Key Vault peuvent être enregistrés.

Lorsque le chiffrement est activé, le système active la suppression réversible et la protection de purge sur le Key Vault, crée une identité gérée sur la racine DBFS et ajoute une stratégie d’accès pour cette identité dans le Key Vault.

Régénérer (faire pivoter) les clés

Lorsque vous régénérez une clé, vous devez revenir à la page de chiffrement dans votre ressource de service Azure Databricks, mettre à jour le champ d' identificateur de clé avec votre nouvel identificateur de clé, puis cliquer sur Enregistrer. Cela s’applique aux nouvelles versions de la même clé, ainsi qu’aux nouvelles clés.

Important

Si vous supprimez la clé utilisée pour le chiffrement, les données de la racine DBFS ne sont pas accessibles. Vous pouvez utiliser les API Azure Key Vault pour récupérer les clés supprimées.