Évaluations de vulnérabilité pour le registre externe Docker Hub avec Microsoft Defender Vulnerability Management

Un des aspects clé de la solution de sécurité Defender pour les conteneurs est de fournir une évaluation des vulnérabilités des images de conteneurs tout au long de leur cycle de vie, depuis le développement du code jusqu’au déploiement dans le cloud.

Pour atteindre cet objectif, une couverture complète est nécessaire pour toutes les étapes du cycle de vie de l’image de conteneur, y compris les images de conteneurs provenant de registres externes. Docker Hub, largement utilisé par les entreprises, les PME et la communauté open source, est pris en charge dans cette fonctionnalité. Les clients utilisant Docker Hub peuvent utiliser Defender pour les conteneurs pour la découverte d’inventaire, l’évaluation de la posture de sécurité et l’évaluation des vulnérabilités, bénéficiant des mêmes capacités de sécurité disponibles pour les registres cloud-natifs comme ACR, ECR et GCR.

Fonctionnalités

Inventaire : identifier et répertorier toutes les images de conteneurs disponibles au sein de l’organisation Docker Hub.

Évaluation des vulnérabilités : Scanner régulièrement le compte de l’organisation Docker Hub pour les images de conteneurs prises en charge, identifier les vulnérabilités et fournir des recommandations sur les problèmes à résoudre.

Prérequis

Pour utiliser Microsoft Defender pour les conteneurs avec les comptes organisationnels Docker Hub, vous devez posséder un compte organisationnel Docker Hub et disposer des permissions d’administrateur pour gérer les utilisateurs. Pour plus d’informations, veuillez consulter la section Comment configurer Docker Hub en tant que registre externe.

Activez Microsoft Defender pour les conteneurs ou Defender pour CSPM pour au moins un abonnement dans Microsoft Defender pour le cloud.

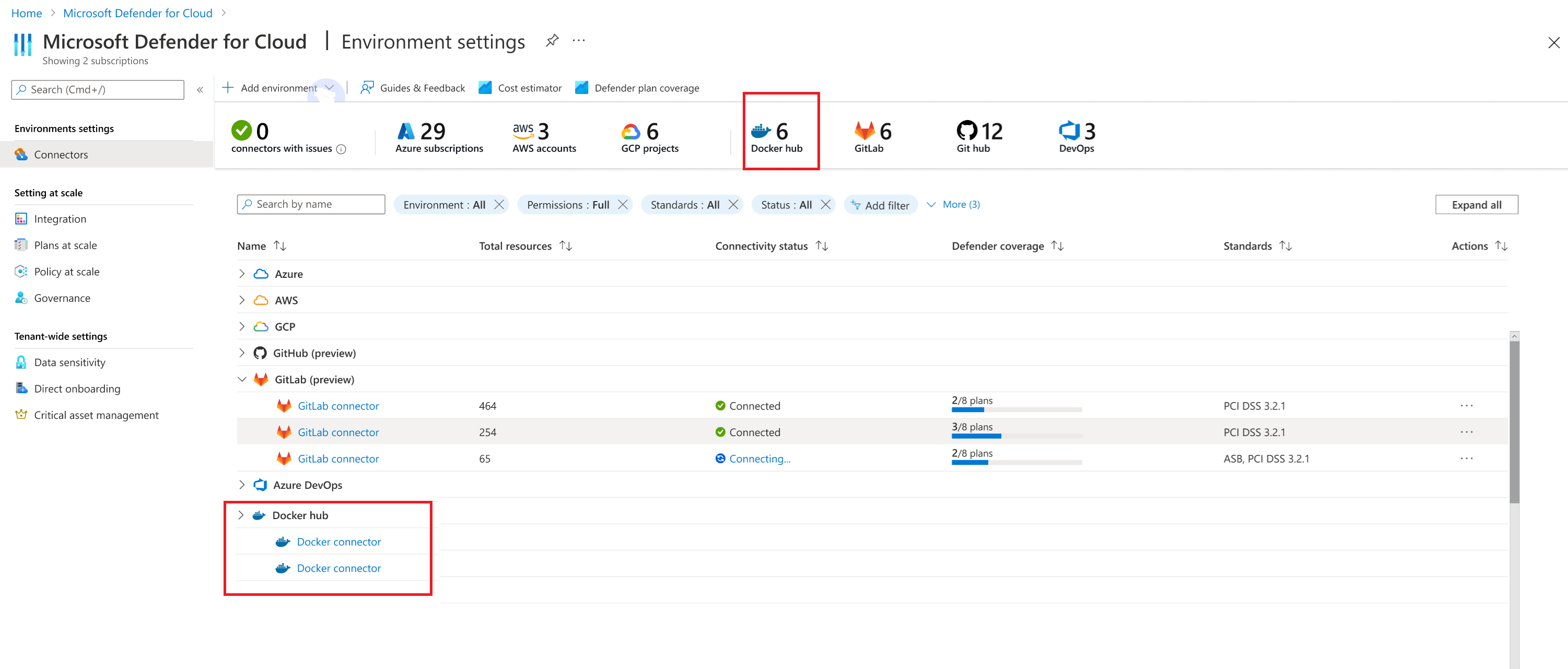

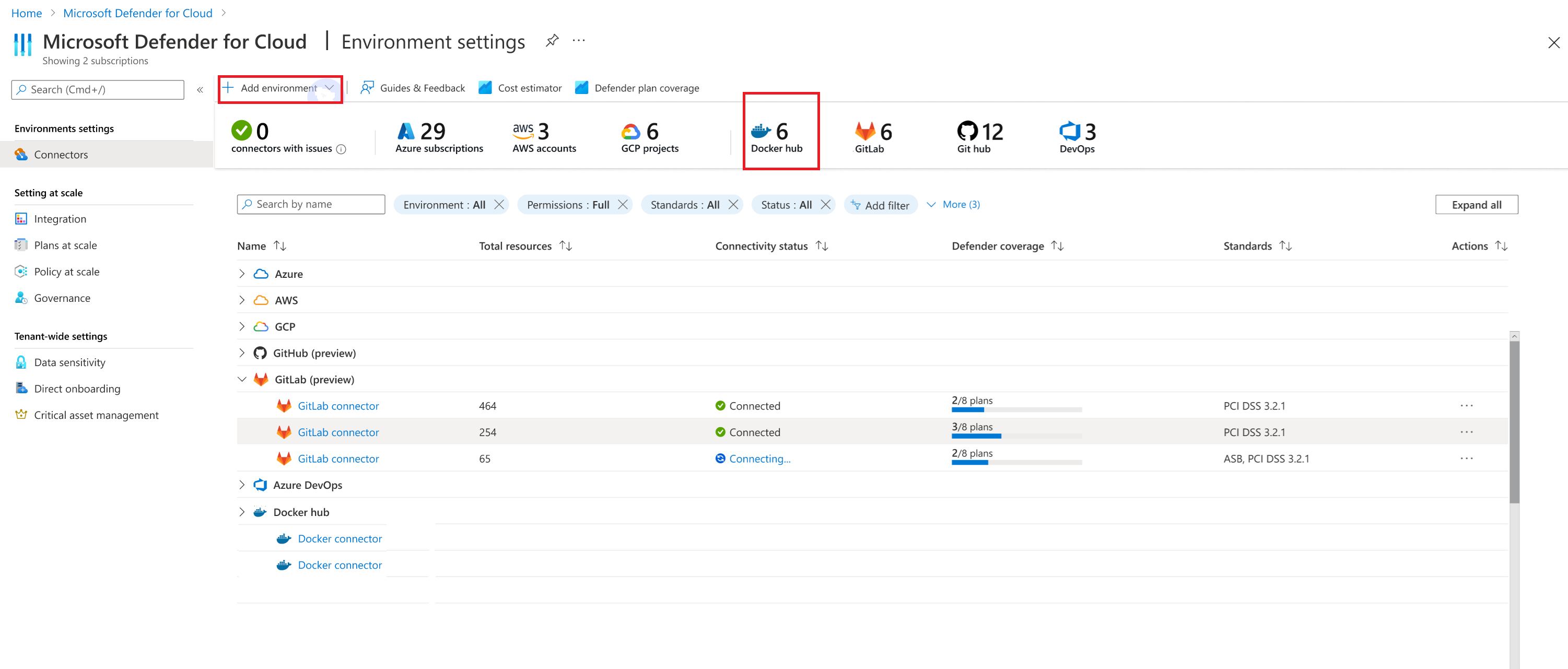

Intégration de l’environnement Docker Hub

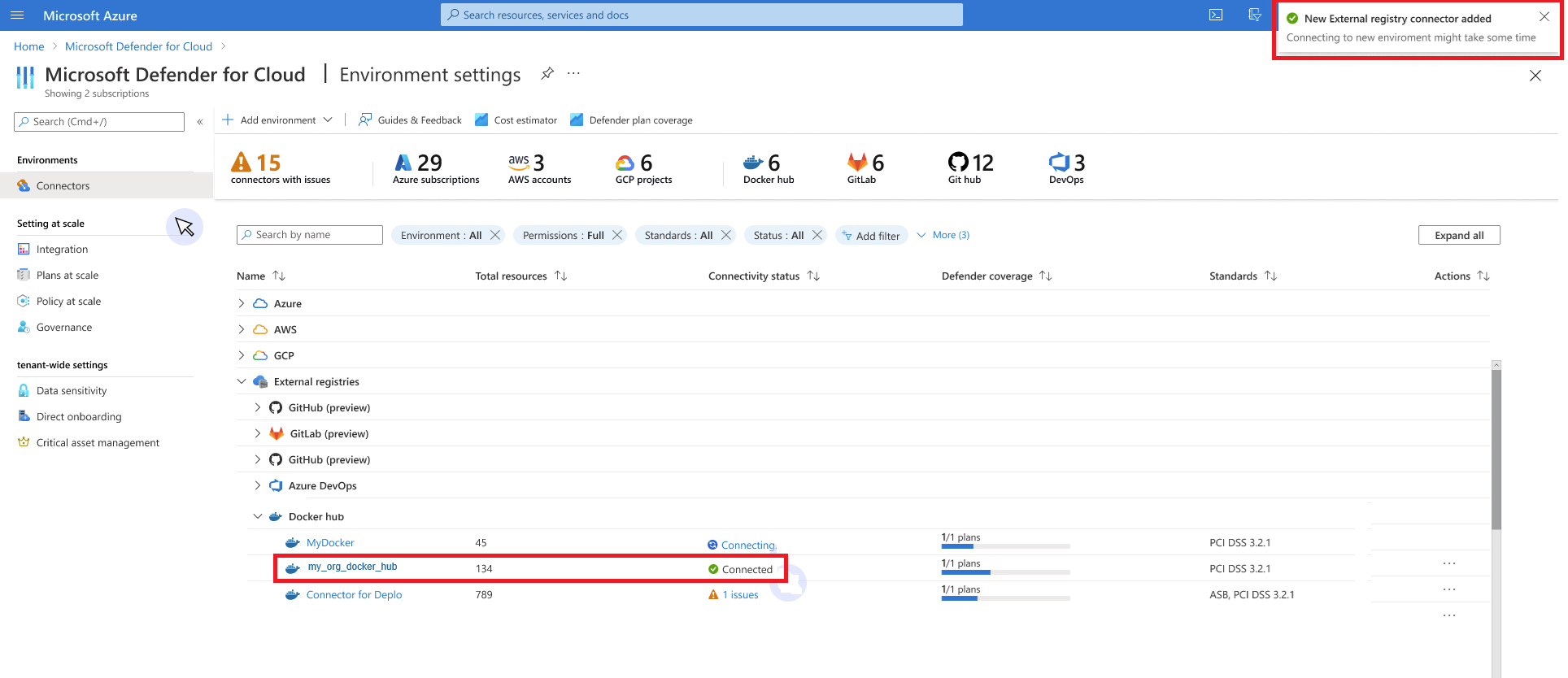

Les personnes disposant de privilèges d’administrateur de sécurité dans Microsoft Defender pour le cloud peuvent ajouter un nouvel environnement Docker Hub, à condition qu’elles disposent des autorisations nécessaires sur la page « Paramètres de l’environnement ».

Chaque environnement correspond à une organisation Docker Hub distincte. L’interface d’intégration pour ajouter un nouveau registre externe permet à l’utilisateur de désigner le type de registre de conteneur comme un nouvel environnement classé sous « Docker Hub ».

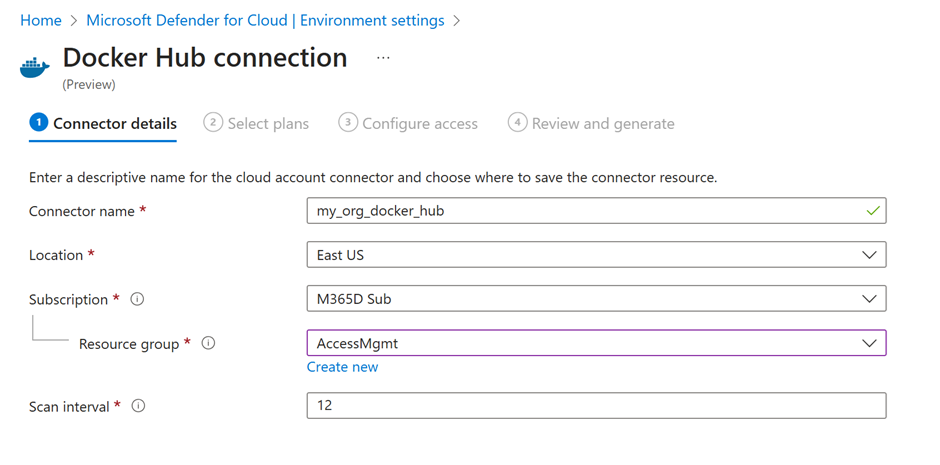

L’assistant d’environnement aide à la procédure d’intégration :

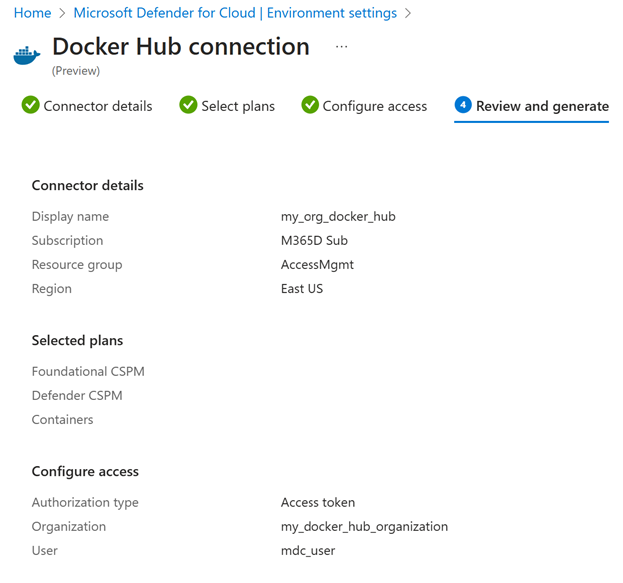

Détails du connecteur

Nom du connecteur : spécifiez un nom de connecteur unique.

Emplacement : spécifiez l’emplacement géographique où Defender pour le cloud stocke les données associées à ce connecteur.

Abonnement : l’abonnement d’hébergement qui définit l’étendue RBAC et l’entité de facturation pour l’environnement Docker Hub.

Groupe de ressources : à des fins de RBAC

Remarque

Un seul abonnement peut être lié à une instance d’environnement Docker Hub. Cependant, les images de conteneurs provenant de cette instance peuvent être déployées dans plusieurs environnements protégés par Defender pour le cloud, en dehors des limites de l’abonnement associé.

Intervalle de scan : Définissez l’intervalle de rescan du registre de conteneurs avec une précision horaire.

Sélectionnez des plans

Plusieurs plans existent pour ces types d’environnements :

CSPM de base : Plan de base disponible pour tous les clients, offrant uniquement des fonctionnalités d’inventaire.

Conteneurs : Offre des fonctionnalités d’inventaire et d’évaluation des vulnérabilités.

Defender CSPM : Offre des fonctionnalités d’inventaire et d’évaluation des vulnérabilités, ainsi que des capacités supplémentaires comme l’analyse des chemins d’attaque et la cartographie du code au cloud.

Pour plus d’informations concernant la tarification des plans, consultez la section Tarification de Microsoft Defender pour le cloud.

Assurez-vous que les plans de votre environnement Docker Hub sont synchronisés avec les plans de votre environnement cloud et partagent le même abonnement afin de maximiser la couverture.

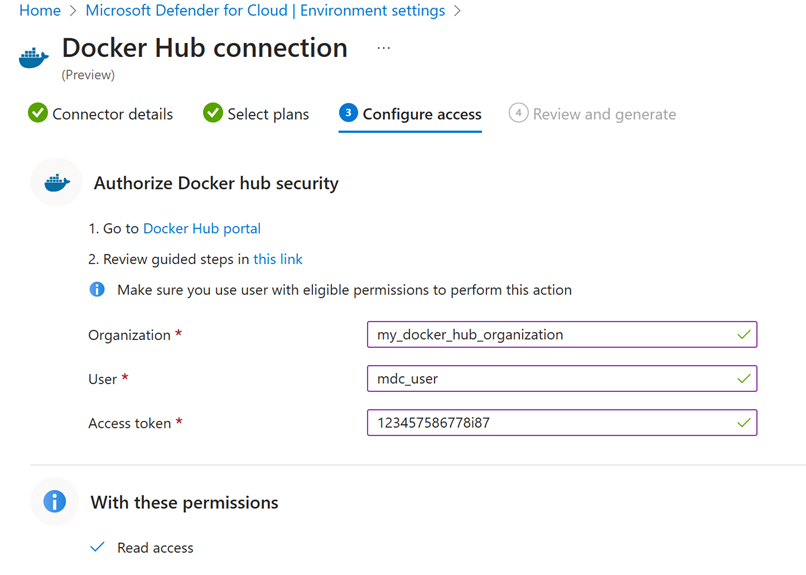

Configurer l’accès

Pour maintenir un lien continu et sécurisé entre Defender pour le cloud et votre organisation Docker Hub, assurez-vous d’avoir un utilisateur dédié avec une adresse email organisationnelle. Chaque connecteur Docker Hub correspond à une organisation Docker Hub. Par conséquent, intégrez un connecteur d’environnement Docker Hub distinct dans Defender pour le cloud pour chaque organisation Docker Hub que vous gérez afin d’assurer une couverture de sécurité optimale pour votre chaîne d’approvisionnement en logiciels de conteneurs.

Suivez les étapes de la section Comment configurer Docker Hub en tant que registre externe pour préparer le compte de votre organisation Docker Hub à l’intégration.

Fournissez ces paramètres de votre utilisateur Docker Hub pour établir une connexion.

Organisation : Nom de l’organisation Docker Hub

Utilisateur : Nom d’utilisateur assigné dans Docker Hub

Jeton d’accès : Jeton d’accès en lecture seule de l’utilisateur Docker Hub

Vérifier et générer

Passez en revue tous les détails du connecteur configuré avant la finalisation de l’intégration.

Valider la connectivité

Vérifiez que la connexion est réussie et affiche « Connecté » sur l’écran des paramètres de l’environnement.

Valider les capacités des fonctionnalités

Docker Hub initie le scan du registre de conteneurs dans l’heure suivant l’intégration :

Inventaire : Assurez-vous que votre connecteur Docker Hub et son statut de sécurité apparaissent dans l’affichage de l’inventaire.

Évaluation des vulnérabilités : Assurez-vous de recevoir la recommandation « (Aperçu) Les images de conteneurs dans le registre Docker Hub doivent avoir des vulnérabilités résolues » pour résoudre les problèmes de sécurité dans vos images de conteneurs Docker Hub.