Schémas d’alertes

Defender pour le cloud fournit des alertes qui vous aident à identifier, à comprendre et à répondre aux menaces de sécurité. Les alertes sont générées lorsque Defender pour le cloud détecte une activité suspecte ou un problème lié à la sécurité dans votre environnement. Vous pouvez afficher ces alertes dans le portail Defender pour le cloud, ou les exporter vers des outils externes en vue d’une analyse et d’une réponse approfondies.

Vous pouvez voir ces alertes de sécurité dans les pages de Microsoft Defender pour le cloud, le tableau de bord de présentation, les alertes, les pages sur l’intégrité des ressources ou le tableau de bord des protections de charge de travail, ainsi que via des outils externes tels que les suivants :

- Azure Sentinel : SIEM natif Cloud de Microsoft. Le connecteur Sentinel reçoit des alertes de Microsoft Defender pour le cloud et les envoie à l’espace de travail Log Analytics pour Microsoft Sentinel.

- SIEM tiers : Envoyer des données à Azure Event Hubs. Ensuite, intégrez vos données Event Hubs à un SIEM tiers. En savoir plus dans Diffuser des alertes vers un système SIEM, SOAR ou une solution de gestion des services informatiques.

- API REST : si vous utilisez l’API REST pour accéder aux alertes, consultez la documentation en ligne sur l’API Alertes.

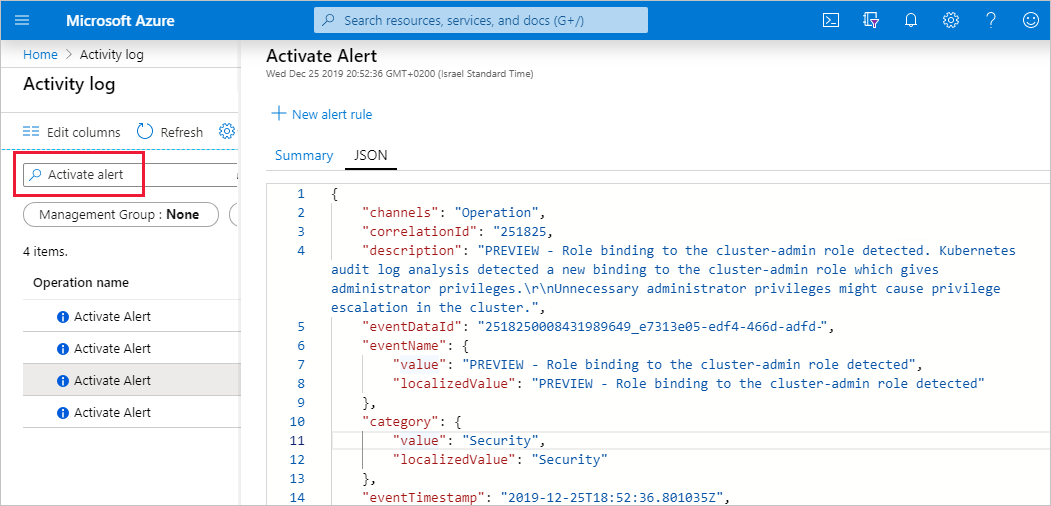

Si vous utilisez des méthodes programmatiques pour consommer les alertes, vous avez besoin du schéma approprié pour rechercher les champs pertinents pour vous. En outre, si vous exportez vers un Event Hubs ou essayez de déclencher Workflow Automation avec des connecteurs HTTP génériques, vous devez utiliser des schémas pour analyser correctement les objets JSON.

Important

Le schéma étant légèrement différent pour chacun de ces scénarios, veillez à sélectionner l’onglet approprié.

Les schémas

- Microsoft Sentinel

- Journal d'activité Azure

- Automatisation de workflow

- Exportation continue

- API MS Graph

Le connecteur Sentinel reçoit les alertes de Microsoft Defender pour le cloud et les envoie à l’espace de travail Log Analytics pour Microsoft Sentinel.

Pour créer un cas ou un incident Microsoft Sentinel à l’aide d’alertes Defender pour cloud, vous avez besoin du schéma pour ces alertes affichées.

Plus d’informations dans la Documentation sur Microsoft Sentinel.

Modèle de données du schéma

| Champ | Description |

|---|---|

| AlertName | Nom d’affichage de l’alerte |

| AlertType | Identificateur d’alerte unique |

| ConfidenceLevel | (Facultatif) Niveau de confiance de cette alerte (haut/bas) |

| ConfidenceScore | (Facultatif) Indicateur de confiance numérique de l’alerte de sécurité |

| Description | Texte de description pour l’alerte |

| DisplayName | Nom d’affichage de l’alerte |

| EndTime | Heure de fin de l’impact de l’alerte (heure du dernier événement contribuant à l’alerte) |

| Entités | Liste des entités liées à l’alerte. Cette liste peut contenir un mélange d’entités de types divers. |

| ExtendedLinks | (Facultatif) Conteneur pour tous les liens liés à l’alerte. Ce conteneur peut contenir un mélange de liens pour des types divers |

| ExtendedProperties | Conteneur de champs supplémentaires qui sont pertinents pour l’alerte |

| IsIncident | Détermine si l’alerte est un incident ou une alerte régulière. Un incident est une alerte de sécurité qui regroupe plusieurs alertes dans un incident de sécurité. |

| ProcessingEndTime | Timestamp UTC dans lequel l’alerte a été créée |

| ProductComponentName | (Facultatif) Nom d’un composant à l’intérieur du produit qui a généré l’alerte |

| ProductName | constant ('Azure Security Center') |

| ProviderName | unused |

| RemediationSteps | Éléments d’action manuelle à mettre à jour pour corriger la menace de sécurité |

| ResourceId | Identificateur complet de la ressource affectée |

| Niveau de gravité | Gravité de l’alerte (haute/moyenne/faible/informative) |

| SourceComputerId | GUID unique pour le serveur concerné (si l’alerte est générée sur le serveur) |

| SourceSystem | unused |

| StartTime | Heure de début de l’impact de l’alerte (heure du premier événement contribuant à l’alerte) |

| SystemAlertId | Identificateur unique de cette instance d’alerte de sécurité |

| TenantId | Identificateur du locataire Azure Active Directory parent de l’abonnement sous lequel la ressource analysée réside |

| TimeGenerated | Timestamp UTC à laquelle l’évaluation a eu lieu (heure d’analyse de Security Center) (identique à DiscoveredTimeUTC) |

| Type | constant ('SecurityAlert') |

| VendorName | Nom du fournisseur qui a émis l’alerte (par exemple, « Microsoft ») |

| VendorOriginalId | unused |

| WorkspaceResourceGroup | Contient le nom de ce groupe de ressources d’espace de travail si l’alerte est générée sur une machine virtuelle, un serveur, un groupe de machines virtuelles identiques ou une instance App Service qui rend compte à un espace de travail. |

| WorkspaceSubscriptionId | Contient cet espace de travail subscriptionId si l’alerte est générée sur une machine virtuelle, un serveur, un groupe de machines virtuelles identiques ou une instance App Service qui rend compte à un espace de travail. |

Articles connexes

- Espaces de travail Log Analytics - Azure Monitor stocke les données de journal dans un espace de travail Log Analytics, c’est-à-dire un conteneur de données et d’informations de configuration

- Microsoft Sentinel : SIEM natif Cloud de Microsoft

- Azure Event Hubs : service Microsoft d’ingestion de données en temps réel complètement managé